آیا تا به حال فکر کرده اید که چرا تلفن هوشمند / لپ تاپ / دسکتاپ شما نیاز به تغییر مداوم دارد؟ یکی از دلایل این است که وصله امنیتی جدید امنیت فراگیرتری را در مقایسه با نسخه(های قبلی) خود ارائه می دهد. به طور مشابه، در اکوسیستم غیرمتمرکز بهویژه در پلتفرمها و برنامههای مرتبط با بلاک چین، میتوان گفت که جانشین ZKP (اثبات دانش صفر) NYM (فعلاً) است. نام محبوب تر VPN (یک شبکه خصوصی مجازی) را می توان به عنوان یکی از سلف (های) NYM مشاهده کرد. اثبات دانش صفر به سه شرط برای تکمیل اعتبار اثبات نیاز دارد، در حالی که چنین سناریویی در NYM وجود ندارد. این قطعه به این موضوع میپردازد که چرا NYM تا حدودی ضروری شده است و ZYK از تصویر خارج میشود.

این تحقیقات نشان میدهد راه های منحصر به فرد برای حفظ امنیت و حریم خصوصی با استفاده از برنامه های منبع باز و Wi-Fi (وفاداری بی سیم) نیز. شکل 3.1 یک ایده انتزاعی از عملکرد باطن ارائه می دهد. تصاویر مرورگر Tor و تحلیلگر Wi-Fi برای نشان دادن نحوه حفظ حریم خصوصی از طریق ترکیبی از زیرساخت کلید عمومی، گواهی های دیجیتال، رمزهای عبور هش، نشانه های امنیتی و امنیت لایه حمل و نقل نیز استفاده می شود. پس از مشاهده شکل 3.1 به نظر می رسد که احراز هویت اولین قدم است. پس از آن، یک نشانه یا گواهی جلسه تولید می شود. تنها پس از تولید گواهی است که رمز جلسه پس از دریافت تایید(ها) ارسال می شود و پاسخ مناسب آن و همچنین داده ها در پایان ارسال می شود. مرورگر Tor یک مرورگر منبع باز است که از مسیریابی پیاز استفاده میکند و اکثر شبکههای Wi-Fi که توسط برنامههایی که از زبان جاوا استفاده میکنند استفاده میکند، زیرا کدنویسی انجام شده نسبتاً ایمنتر است و هک کردن آن آسان نیست. از تحقیقات انجام شده می توان گفت که اعتبار سنجی متقابل بین مشتری و سرور به طور همزمان برای محافظت از هویت کاربر ایجاد شده است. ناشناس بودن از طریق استفاده از Tor و نشانههای زمانی/گواهینامهها به دست آمد. یکی از زمینههایی که در آینده به آن پرداخته میشود، اصلاح دسترسی به شبکه Wi-Fi بهطور مؤثر است. راه دیگری برای محافظت از دادههای کاربر/خود از طریق «Firmware IdM» است که با همکاری سیستم اعتبارشناسی ناشناس Idemix و رمزنگاری است.

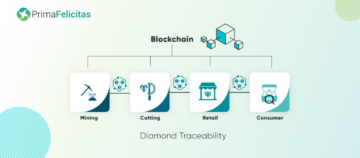

از آنجایی که نگرانی های امنیتی و حفظ حریم خصوصی به سرعت در حال افزایش است و تعداد زیادی از جمعیت در سراسر جهان از تلفن های هوشمند / دستگاه های الکترونیکی هوشمند برای استفاده روزانه استفاده می کنند. معماری ماشین به ماشین (M2M). با توجه به حفاظت از داده های خصوصی کاربر مرتبط می شود. اگر درک درستی از عملکرد پشتیبان فناوریهای آینده مانند IoT ندارید، ممکن است در نظر داشته باشید که M2M به عنوان یک ضرورت برای IoT و فناوریهای آتی نیز در نظر گرفته میشود. به عنوان یک ضرورت برای اثربخشی و بهره وری نیز دیده می شود. شکل 1 ویترین را نشان می دهد این شناسه منحصر به فرد (UID) برای یک دسته مبتنی بر اینترنت اشیاء ترکیبی از MAC، Hash، IMEI، URI، URN، EPC و DOI را برای اهداف پاسخگویی شفاف جهانی در بر می گیرد. مدل مرجع معماری (ARM) ذکر شده در این بخش نشان می دهد که چگونه تعامل بین لایه های مختلف با حفظ چارچوب امنیتی اینترنت اشیاء در باطن انجام می شود. عملکرد مدل پیشنهادی در شکل 4 نشان داده شده است. به نوعی، شکل کل چرخه عمر یک محصول/خدمت را نشان می دهد (به بیان استعاری). یکی از عواملی که این مدل پیشنهادی را منحصربهفرد میکند این است که احراز هویت، مجوز، مدیریت ویژگی، اعتبار، و تامین کلید رمزنگاری را نیز فراهم میکند. قابلیت(های) اضافی که ارائه می دهد به دلیل ادغام سیستم IdM با FIRMWARE Key rock IdM است. افزونه دیگری که این نمونه اولیه پیشنهادی ارائه میکند شامل ویژگیهایی برای مدیریت قراردادهای هوشمند است که در مدل SCIM (سیستم مدیریت هویت متقابل دامنه) وجود ندارد. در پایان، این بخش از تحقیق نشان داده است که مدل پیشنهادی راهحلی را ارائه میکند که در آن میتوان چندین اعتبار امنیتی را از طریق تکنیک حفظ حریم خصوصی به دست آورد. تحقیقات زیر به حل مسئله احراز هویت خصوصی در میان اکوسیستم های غیرمتمرکز پایان باز از طریق اعتبارنامه NYM کمک می کند.

در حال حاضر، این موضوع در پلتفرم های غیرمتمرکز را می توان به عنوان پارادوکس مدیریت هویت گفت. شما/کاربر می خواهید اطلاعات شخصی خود را تا حد امکان به حداقل ممکن افشا کنید (درست است). اما برای جلوگیری از حمله Sybil (مهاجم با ساختن تعداد زیادی هویت ساختگی برجستگی سرویس شبکه را از بین می برد و از آنها برای به دست آوردن نفوذ نامتناسب استفاده می کند) رمز / اعتبار NYM در چارچوب NYM ساخته شده است. اینفوگرافیک نمایش داده شده در زیر شما را در درک رابطه(های) بین بازیکنان مختلف درگیر در جریان/تغییر توکن های NYM راهنمایی می کند.

اگر مشاهده کنید، برخی می توانند نشانه ها را پیوند دهند در حالی که برخی نمی توانند. کلمه "Linkable" به این واقعیت اشاره دارد که یک شخص ثالث در سیستم می تواند یک کاربر را به فعالیت های مربوطه خود با سایر نهادها / اشخاص ثالث در شبکه NYM مرتبط کند. فرآیند کلی زمانی آغاز می شود که کاربر توکن های NYM را دریافت کند. پس از آن تایید کننده ها/تأیید کنندگان توکن ها را به اعتبار تغییر می دهند. سپس کاربر اعتبار مربوطه خود را به ارائهدهنده خدمات نشان میدهد، پس از آن اعتبارسنجیها/تأییدکنندگان انتقال نشانهها به ارائهدهنده خدمات را تأیید میکنند. برای درک فوری، اعداد ذکر شده در بالای خطوط نیز می توانند به وضوح در مورد چارچوب NYM به صورت لحظه ای کمک کنند. از آنجایی که ایده و مدل پیشنهادی در حال حاضر در مرحله اولیه است، ممکن است تصور کنید که در روزهای آینده تغییرات زیادی در آن رخ خواهد داد. مدل بعدی که تمایلات مشابهی را در مورد حریم خصوصی کل نگر NYM نشان میدهد، نشان میدهد که چگونه نمونه اولیه آنها ممکن است مسئله حمله انکار سرویس، لغو چندین پنجره پیوندپذیری، تقویت پروتکل اکتساب Verinym با شبکه Tor را حل کند.

مدل زیر را می توان روی دیگر همان سکه (به بیان استعاره) دید. همانطور که اشاره شد اینجا کلیک نمایید، چارچوب Nymble از دو شخص ثالث قابل اعتماد به نام های Psednym Manager (PM) و Nymble Manager (NM) استفاده می کند. یک کاربر زمانی ساخته میشود که هر دو PM و NM همراه با مجموعهای از غیرقابل پیوند از توکنهای احراز هویت (به نام Nymble) استفاده میکنند.

اینفوگرافیک قرار داده شده در بالا نشان دهنده راه های مختلفی است که در آن ذینفعان مختلف در شبکه می توانند با یکدیگر تعامل داشته باشند. SP را می توان به عنوان ارائه دهنده خدمات نیز نامید. Nymble Issuer به طور خلاصه به صورت NI نوشته می شود. صادرکننده Verinym به صورت VI نوشته می شود و PE نیز می تواند به عنوان استخراج کننده مستعار مشاهده شود. فلشهای انتهای خطوط به شما کمک میکنند تا بفهمید همه فعالیتهای مختلف را میتوان انجام داد.

همه مدلهای پیشنهادی منحصربهفرد ذکر شده در بالا روشهای مختلفی برای ذکر این نکته هستند که برای به دست آوردن حریم خصوصی جامع، NYM بهتر از ZYK است. برای کسب اطلاعات بیشتر در مورد آخرین تغییرات در حوزه بلاک چین یا اگر میخواهید برخی از شکها را برطرف کنید یا میخواهید بدانید که چگونه جذب آن در شرکت شما ممکن است مفید باشد، به سایت مراجعه کنید. PrimaFelicitas.

191 کل بازدید، 191 بازدید امروز

- "

- 2020

- 67

- 84

- دسترسی

- اکتساب

- فعالیت ها

- اضافه کردن در

- اضافی

- معرفی

- در میان

- ناشناس

- برنامه های کاربردی

- محدوده

- ARM

- تصدیق

- مجوز

- بلاکچین

- مرورگر

- بنا

- گواهی نامه

- گواهینامه ها

- برنامه نویسی

- سکه

- همکاری

- آینده

- قرارداد

- مجوزها و اعتبارات

- رمزنگاری

- داده ها

- غیر متمرکز

- دستگاه ها

- دیجیتال

- اکوسیستم

- وفاداری

- شکل

- شرکت

- نام خانوادگی

- چارچوب

- آینده

- جهانی

- توری

- راهنمایی

- هک

- مخلوط

- حس کردن

- چگونه

- HTTPS

- اندیشه

- هویت

- مدیریت هویت

- نفوذ

- infographic

- اطلاعات

- شالوده

- اثر متقابل

- گرفتار

- اینترنت اشیا

- IT

- جاوه

- نگهداری

- کلید

- زبان

- بزرگ

- آخرین

- ارتباط دادن

- مک

- مدیریت

- متوسط

- مدل

- از جمله

- شبکه

- دسترسی شبکه

- شبکه

- تعداد

- پیشنهادات

- دیگر

- دیگران

- پلی اتیلن

- کلمه عبور

- وصله

- تصویر

- سیستم عامل

- محبوب

- جمعیت

- در حال حاضر

- PrimaFelicitas

- خلوت

- خصوصی

- بهره وری

- اثبات

- عمومی

- تحقیق

- پاسخ

- تیم امنیت لاتاری

- کد امنیتی

- تنظیم

- کوتاه

- هوشمند

- قراردادهای هوشمند

- So

- صحنه

- سیستم

- فن آوری

- آینده

- زمان

- رمز

- نشانه

- تور

- مرورگر Tor

- حمل و نقل

- URI

- مجازی

- VPN

- وای فای

- پنجره

- بي سيم

- در داخل

- جهان

- اثبات دانش صفر