منظور شما این است که "برای خدمات امنیتی با بار ملاقات نمی کند"؟

برای پرش به هر نقطه، روی امواج صوتی زیر کلیک کنید و بکشید. شما همچنین می توانید مستقیم گوش کن در Soundcloud

با داگ آموت و پل داکلین. موسیقی مقدماتی و بیرونی توسط ادیت ماج.

شما می توانید به ما گوش دهید Soundcloud, پادکست های اپل, پادکست های Google, Spotify, Stitcher به و هر جایی که پادکست های خوب پیدا می شود. یا فقط رها کنید URL فید RSS ما به پادکچر مورد علاقه شما

رونوشت را بخوانید

دوغ. رخنه های نفس گیر، رمزگذاری قابل رمزگشایی، و وصله های فراوان.

همه چیز بیشتر در پادکست Naked Security.

[مودم موزیکال]

به پادکست خوش آمدید، همه.

من داگ آموت هستم. او پل داکلین است.

پل، امروز چطوری، قربان؟

اردک. داگ... من می دانم، چون از قبل به من گفتی، چه چیزی در راه است این هفته در تاریخ فناوری، و عالی است!

دوغ. خوب!

این هفته، در 18 اکتبر 1958، یک اسیلوسکوپ و یک کامپیوتر ساخته شده برای شبیه سازی مقاومت باد با کنترلرهای آلومینیومی سفارشی جفت شدند و بازی تنیس برای دو متولد شد.

تنیس برای دو نفر که در یک نمایشگاه سه روزه در آزمایشگاه ملی بروکهاون به نمایش گذاشته شد، بهویژه در میان دانشآموزان دبیرستانی بسیار محبوب بود.

اگر در حال گوش دادن به این هستید، باید به ویکیپدیا بروید و «تنیس برای دو نفر» را جستجو کنید.

یک ویدیو در آنجا برای چیزی است که در سال 1958 ساخته شده است…

... فکر می کنم شما با من موافق خواهید بود، پل، بسیار باورنکردنی بود.

اردک. من *دوست دارم* امروز آن را بازی کنم!

و مانند سیارکها و Battle Zone و آن بازیهایی که بهخصوص در دهه 1980 به یاد میآیند…

... چون یک اسیلوسکوپ است: گرافیک برداری!

بدون پیکسل، بدون تفاوت بسته به اینکه یک خط در 90 درجه باشد یا 30 درجه یا 45 درجه.

و بازخورد صدا از رله های کنترلرها... عالی است!

باور کردنی نیست که این سال 1958 بود.

بازگشت به قبلی این هفته در تاریخ فناوری، در اوج انقلاب ترانزیستور بود.

ظاهراً نیمه محاسباتی مخلوطی از دریچههای ترمیونیک (لولههای خلاء) و رلهها بود.

و مدار نمایشگر همگی مبتنی بر ترانزیستور بود، داگ

بنابراین ترکیبی از همه فناوریها درست بود: رلهها، سوپاپها و ترانزیستورها، همه در یک بازی ویدئویی پیشگامانه.

دوغ. خیلی باحال

آن را در ویکی پدیا بررسی کنید: تنیس برای دو.

حالا بریم سراغ اولین داستانمون.

پل، من می دانم که تو در نوشتن یک شعر عالی بسیار ماهر هستی…

... شعر بسیار کوتاهی برای معرفی این اولین داستان سروده ام، اگر به من خوش بگذرد.

اردک. پس این دو خط خواهد بود، آیا؟ [می خندد]

دوغ. کمی شبیه به این می شود.

بزرگنمایی برای مک / دریافت نکنید ربوده شد.

[سکوت بسیار طولانی]

پایان شعر

اردک. اوه ببخشید!

فکر می کردم این عنوان است و شما الان شعر را می سازید.

دوغ. پس شعر همین است.

اردک. OK را بزنید.

[بدون احساسات] دوست داشتنی، داگ.

دوغ. [IRONIC] متشکرم.

اردک. قافیه دیدنی بود!

اما لازم نیست همه شعرها قافیه باشند….

دوغ. درست است.

اردک. ما فقط آن را شعر آزاد می نامیم، درست است؟

دوغ. باشه لطفا

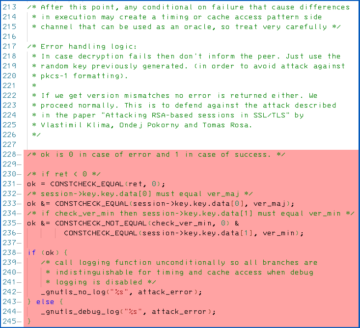

اردک. متأسفانه، این یک درب پشتی رایگان برای زوم برای مک بود.

[احساس گناه] متأسفم، این فیلم خیلی خوب نبود، داگ.

[می خندد] روی چمن شخص دیگری پا می گذارید، اغلب کوتاه می آیید…

دوغ. نه خوبه!

این هفته داشتم شعرها را امتحان می کردم. شما در حال امتحان کردن segues

ما باید هر چند وقت یک بار از مناطق امن خود خارج شویم.

اردک. من فرض می کنم که این کدی بود که قرار بود در زمان ساخت نهایی کامپایل شود، اما به طور تصادفی در آن جا ماند.

این فقط برای نسخه زوم برای مک است و وصله شده است، بنابراین مطمئن شوید که به روز هستید.

اساساً، تحت برخی شرایط، زمانی که یک جریان ویدیویی شروع می شد یا دوربین توسط خود برنامه فعال می شد، ناخواسته فکر می کرد که ممکن است بخواهید برنامه را اشکال زدایی کنید.

چون، هی، شاید شما یک توسعه دهنده بودید! [می خندد]

بدیهی است که قرار نیست این اتفاق در بیلدهای انتشار بیفتد.

و این بدان معناست که یک پورت اشکال زدایی TCP در رابط شبکه محلی باز مانده است.

این بدان معناست که هر کسی که بتواند بسته ها را به آن پورت منتقل کند، که احتمالاً می تواند هر کاربر دیگری که به صورت محلی متصل است، باشد، بنابراین نیازی به مدیر یا حتی شما نیست ... حتی یک کاربر مهمان، کافی است.

بنابراین، مهاجمی که نوعی بدافزار پروکسی روی رایانه شما دارد که میتواند بستهها را از خارج دریافت کند و آنها را به رابط محلی تزریق کند، اساساً میتواند دستوراتی را به روده برنامه صادر کند.

و چیزهای معمولی که رابط های اشکال زدایی اجازه می دهند عبارتند از: تخلیه مقداری حافظه. استخراج اسرار؛ تغییر رفتار برنامه؛ تنظیمات پیکربندی را بدون گذر از رابط معمولی تنظیم کنید تا کاربر نتواند آن را ببیند. ضبط تمام صدا بدون گفتن به کسی، بدون ظاهر کردن هشدار ضبط. همه از این جور چیزها

خبر خوب این است که Zoom خودش آن را پیدا کرد و خیلی سریع آن را اصلاح کردند.

اما این یک یادآوری عالی است که همانطور که اغلب می گوییم، [می خندد] "لغزش های زیادی وجود دارد که فنجان و لب را بچرخانید."

دوغ. باشه خیلی خوبه

بگذارید سوار قطار پچ بمانیم و به ایستگاه بعدی برویم.

و این داستان… شاید جالب ترین قسمت این داستان در آخرین پچ سه شنبه بود چیزی که مایکروسافت *نبود**?

اردک. متأسفانه، وصلههایی که احتمالاً همه انتظارش را داشتند – و ما در پادکست اخیر حدس زدیم، «خب، به نظر میرسد که مایکروسافت ما را مجبور میکند یک هفته دیگر تا Patch Tuesday منتظر بمانیم و یک «نسخه زودهنگام» خارج از باند انجام ندهیم. ” آن دو مبادله صفر روز حافظه اخیر است.

آنچه به نام E00F یا معاوضه Double Zero-day Flaw در اصطلاح من، یا ProxyNotShell همانطور که شاید تا حدودی گیج کننده در Twittersphere شناخته شده است.

بنابراین این داستان بزرگ در Patch Tuesday این ماه بود: آن دو باگ به طرز چشمگیری برطرف نشدند.

و بنابراین ما نمی دانیم چه زمانی این اتفاق می افتد.

شما باید مطمئن شوید که هرگونه کاهش را اعمال کرده اید.

همانطور که فکر میکنم قبلاً گفتهایم، مایکروسافت مدام متوجه میشد که کاهشهای قبلی که پیشنهاد میکرد... خوب، شاید به اندازه کافی خوب نبودند، و آنها مدام آهنگ خود را تغییر دادند و داستان را تطبیق دادند.

بنابراین، اگر شک دارید، می توانید به سایت nakedsecurity.sophos.com بازگردید و عبارت را جستجو کنید. ProxyNotShell (همه یک کلمه)، و سپس بروید و آنچه را که باید بگوییم بخوانید.

و همچنین می توانید به آخرین نسخه اصلاحات مایکروسافت پیوند دهید…

... چون از همه چیزهای پچ سهشنبه، به قول شما جالبترین چیز بود: چون آنجا نبود.

دوغ. خوب، بیایید اکنون دنده ها را به a تغییر دهیم داستان بسیار خسته کننده.

این یک سیلی بر مچ یک شرکت بزرگ است که امنیت سایبری آن به حدی بد است که حتی متوجه نقض شدن آنها نشده اند!

اردک. بله، این برندی است که اکثر مردم احتمالاً آن را با نام SHEIN ("she-in") می شناسند که به صورت یک کلمه و همه با حروف بزرگ نوشته می شود. (در زمان نقض، این شرکت با نام Zoetop شناخته می شد.)

و آنها چیزی هستند که "مد سریع" نامیده می شود.

می دانید، آنها آن را روی هم انباشته می کنند و ارزان می فروشند، و نه بدون بحث در مورد اینکه طرح های خود را از کجا می آورند.

و، به عنوان یک خردهفروش آنلاین، شاید انتظار داشته باشید که آنها جزئیات امنیت سایبری خردهفروشی آنلاین را پایین آورده باشند.

اما به قول شما این کار را نکردند!

و دفتر دادستان کل ایالت نیویورک در ایالات متحده تصمیم گرفت که از نحوه برخورد با ساکنان نیویورک که از جمله قربانیان این نقض بودند خوشحال نیست.

بنابراین آنها علیه این شرکت اقدام قانونی کردند... و این یک سری از اشتباهات، اشتباهات و در نهایت سرپوش گذاشتن بود - در یک کلام، داگلاس، عدم صداقت.

آنها این نقض را داشتند که متوجه آن نشدند.

این حداقل در گذشته به طرز ناامیدکنندهای رایج بود: شرکتها متوجه نمیشدند که نقض شدهاند تا زمانی که یک مسئول کارت اعتباری یا یک بانک با آنها تماس نگرفته و بگوید: «میدانید، ما چیزهای بسیار بدی داشتهایم. از شکایات در مورد کلاهبرداری از مشتریان در این ماه."

و هنگامی که به آنچه آنها CPP می نامند نگاه کردیم، نقطه مشترک خرید، تنها تاجری که به نظر می رسد هر قربانی از او چیزی خریده است شما هستید. ما فکر می کنیم که نشت از طرف شما بوده است.»

و در این مورد، حتی بدتر بود.

ظاهراً یک پردازشگر پرداخت دیگر آمد و گفت: "اوه، اتفاقاً، ما یک بخش کامل از شماره های کارت اعتباری را برای فروش پیدا کردیم که به عنوان دزدیده شده از شما بچه ها ارائه شده بود."

بنابراین آنها شواهد روشنی داشتند که نشان میداد یا به صورت انبوه یا یک نقض ذره ذره رخ داده است.

دوغ. بنابراین مطمئناً وقتی این شرکت از این موضوع مطلع شد، آنها به سرعت برای اصلاح وضعیت حرکت کردند، درست است؟

اردک. خب، این بستگی به نحوه شما دارد... [با خنده] من نباید مثل همیشه بخندم، داگ.

این بستگی به این دارد که منظور شما از "تصحیح" چیست.

دوغ. [خنده] اوه، خدایا!

اردک. بنابراین به نظر میرسد که آنها با مشکل برخورد کردند... در واقع، بخشهایی از آن وجود داشت که آنها به خوبی آنها را پوشش دادند.

ظاهرا

به نظر می رسد که آنها ناگهان تصمیم گرفتند، "اوه، بهتر است ما سازگار با PCI DSS شویم".

واضح است که اینطور نبودند، زیرا ظاهراً گزارشهای اشکالزدایی را نگه میداشتند که دارای جزئیات کارت اعتباری تراکنشهای ناموفق بود... هر چیزی که شما قرار نیست روی دیسک بنویسید، آنها مینوشتند.

و بعد متوجه شدند که این اتفاق افتاده است، اما نتوانستند آن داده ها را در شبکه خودشان پیدا کنند!

بنابراین، بدیهی است که آنها می دانستند که با PCI DSS سازگار نیستند.

آنها تصمیم گرفتند خودشان را با PCI DSS سازگار کنند، ظاهراً چیزی که تا سال 2019 به آن دست یافتند. (نقض در سال 2018 اتفاق افتاد.)

اما وقتی به آنها گفته شد که باید به یک ممیزی تسلیم شوند، تحقیقات پزشکی قانونی…

... به گفته دادستان کل نیویورک، آنها کاملاً عمدی سر راه بازپرس قرار گرفتند.

آنها اساساً به بازرسان اجازه دادند تا سیستم را همانطور که بود ببینند *بعد از* که آن را تعمیر کردند، جوش دادند و صیقل دادند، و گفتند، "اوه نه، شما نمی توانید نسخه های پشتیبان را ببینید" که به نظر من بسیار شیطنت آمیز است. .

دوغ. آهان.

اردک. و همچنین روشی که آنها این نقض را برای مشتریان خود افشا کردند، خشم قابل توجهی را از ایالت نیویورک برانگیخت.

به طور خاص، به نظر می رسد کاملاً واضح است که اطلاعات 39,000,000،5،XNUMX کاربر به نحوی با گذرواژه های هش بسیار ضعیف حذف شده است: یک نمک دو رقمی و یک دور MDXNUMX.

در سال 1998 به اندازه کافی خوب نبود، چه رسد به سال 2018!

بنابراین آنها می دانستند که برای این تعداد زیاد کاربر مشکلی وجود دارد، اما ظاهرا آنها فقط با 6,000,000 نفر از کاربرانی که واقعاً از حساب های خود استفاده کرده اند و سفارش داده اند تماس بگیرند.

و سپس آنها گفتند: "خب، ما حداقل با همه آن افراد تماس گرفته ایم."

و *سپس* معلوم شد که آنها واقعاً با تمام 6,000,000 میلیون کاربر تماس نگرفته بودند!

آنها به تازگی با آن شش میلیونی که اتفاقاً در کانادا، ایالات متحده یا اروپا زندگی می کردند، تماس گرفته بودند.

بنابراین، اگر اهل هر جای دیگری در جهان هستید، بدشانسی!

همانطور که می توانید تصور کنید، این امر به نفع مقامات و تنظیم کننده نبود.

و، باید اعتراف کنم... در کمال تعجب، داگ، آنها 1.9 میلیون دلار جریمه شدند.

که برای شرکتی به این بزرگی…

دوغ. بله!

اردک. ... و مرتکب اشتباهات فاحش، و پس از آن در مورد آنچه اتفاق افتاده است، کاملاً شایسته و صادق نبوده، و به خاطر دروغ گفتن در مورد نقض، به عبارتی، دادستان کل نیویورک سرزنش می شود؟

داشتم به نوعی تصور می کردم که ممکن است به سرنوشت جدی تری دچار شوند.

شاید حتی شامل چیزی باشد که نمیتوان آن را با به دست آوردن مقداری پول پرداخت کرد.

اوه، و کار دیگری که آنها انجام دادند این بود که وقتی مشخص بود کاربرانی وجود دارند که رمزهای عبور آنها در معرض خطر است ... زیرا آنها به دلیل دو رقمی بودن آن به شدت قابل شکستن بودند، به این معنی که شما می توانید 100 فرهنگ لغت از پیش محاسبه شده بسازید. …

دوغ. آیا رایج است؟

فقط یک نمک دو رقمی واقعا کم به نظر می رسد!

اردک. نه، شما معمولاً 128 بیت (16 بایت) یا حتی 32 بایت می خواهید.

به طور ساده، به هر حال تفاوت قابل توجهی در سرعت کرک کردن ایجاد نمی کند، زیرا (بسته به اندازه بلوک هش) شما فقط دو رقم اضافی را به ترکیب اضافه می کنید.

بنابراین حتی به نظر نمی رسد که محاسبه واقعی هش ها بیشتر طول بکشد.

در سال 2016، افرادی که از رایانه های هشت پردازنده گرافیکی که برنامه «هش کت» را اجرا می کردند، استفاده می کردند، فکر می کنم می توانستند 200 میلیارد MD5 در ثانیه انجام دهند.

آن زمان! (این مقدار در حال حاضر چیزی حدود پنج یا ده برابر بیشتر است.)

بنابراین بسیار، بسیار برجسته، ترک خورده است.

اما به جای اینکه واقعاً با مردم تماس بگیرید و بگویید: "گذرواژه شما در معرض خطر است زیرا ما هش را فاش کردیم و رمز خوبی نبود، باید آن را تغییر دهید" [خنده] آنها فقط گفتند…

... آنها کلمات بسیار راسویی بودند، اینطور نیست؟

دوغ. رمز عبور شما از سطح امنیتی پایینی برخوردار است و ممکن است در خطر باشد. لطفا رمز ورود خود را تغییر دهید."

و سپس آن را به این تغییر دادند: «رمز عبور شما بیش از 365 روز است که به روز نشده است. برای محافظت از شما، لطفاً آن را اکنون بهروزرسانی کنید.»

اردک. بله، “رمز عبور شما سطح امنیتی پایینی دارد…”

دوغ. "به خاطر ما!"

اردک. این فقط حمایت نیست، اینطور است؟

از نظر من که در مرز یا آن سوی مرز به سرزنش قربانی است.

به هر حال، به نظر من این انگیزه قوی برای شرکت هایی نیست که نمی خواهند کار درست را انجام دهند.

دوغ. بسیار خوب، در نظرات بنویسید، ما دوست داریم نظر شما را بشنویم!

آن مقاله نام دارد: برند مد SHEIN به دلیل دروغ گفتن در مورد نقض اطلاعات، ۱.۹ میلیون دلار جریمه کرد.

و به یک داستان خسته کننده دیگر…

..، یک روز دیگر، یک داستان هشدار دهنده دیگر در مورد پردازش ورودی نامعتبر!

اردک. آرگ، میدونم قراره چی بشه، داگ.

که از آن متن Apache Commons اشکال، اینطور نیست؟

دوغ. این است!

اردک. فقط برای روشن شدن، این سرور وب آپاچی نیست.

آپاچی یک پایه نرم افزاری است که مجموعه ای کامل از محصولات و ابزارهای رایگان دارد... و آنها در واقع بسیار مفید هستند، و منبع باز هستند، و عالی هستند.

اما ما در بخش جاوا از اکوسیستم آنها (سرور وب آپاچی) داشته ایم httpd در جاوا نوشته نشده است، پس بیایید فعلاً از آن چشم پوشی کنیم – آپاچی را با وب سرور آپاچی مخلوط نکنید)…

... در سال گذشته، ما سه مشکل مشابه در کتابخانه های جاوا آپاچی داشته ایم.

ما داشتیم ننگین Log4Shell اشکال در کتابخانه به اصطلاح Log4J (Logging for Java).

سپس با یک باگ مشابه روبرو شدیم، آن چه بود؟… پیکربندی Apache Commons، که یک جعبه ابزار برای مدیریت انواع فایل های پیکربندی، مثلاً فایل های INI و فایل های XML، همه به روشی استاندارد است.

و اکنون در یک کتابخانه حتی سطح پایین تر به نام متن Apache Commons.

اشکال در چیزی که در جاوا به طور کلی به عنوان "interpolation رشته" شناخته می شود.

برنامه نویسان به زبان های دیگر ... اگر از چیزهایی مانند PowerShell یا Bash استفاده می کنید، آن را به عنوان "جایگزینی رشته" می شناسید.

اینجا جایی است که شما می توانید به طرز جادویی یک جمله پر از شخصیت را به نوعی برنامه کوچک تبدیل کنید.

اگر تا به حال از پوسته Bash استفاده کرده باشید، اگر دستور را تایپ کنید، متوجه خواهید شد echo USER، رشته را بازتاب می دهد یا چاپ می کند USER و روی صفحه USER خواهید دید.

اما اگر دستور را اجرا کنید echo $USER، پس این بدان معنا نیست که یک علامت دلار و به دنبال آن USER تکرار شود.

معنی آن این است: «این رشته جادویی را با نام کاربری که وارد شده است جایگزین کنید و به جای آن آن را چاپ کنید».

بنابراین در رایانه من، اگر شما echo USER، شما دریافت می کنید USER، اما اگر شما echo $USER، شما کلمه را دریافت می کنید duck به جای آن.

و برخی از جایگزینهای رشته جاوا بسیار، بسیار، بسیار فراتر از آن هستند... همانطور که هر کسی که از لذت رفع Log4Shell بیش از کریسمس 2021 به یاد می آورد!

انواع برنامه های کوچک هوشمندانه وجود دارد که می توانید آنها را در رشته ها جاسازی کنید و سپس با این کتابخانه پردازش رشته پردازش می کنید.

بنابراین یک چیز واضح وجود دارد: برای خواندن نام کاربری، شما قرار داده اید ${env: (برای خواندن محیط زیست) user}... شما از براکت های squiggly استفاده می کنید.

این علامت دلار است. براکت squiggly; چند دستور جادویی؛ براکت squiggly که بخش جادویی است.

و متأسفانه، در این کتابخانه، در دسترس بودن پیش فرض کنترل نشده دستورات جادویی مانند: ${url:...}، که به شما امکان می دهد کتابخانه پردازش رشته را فریب دهید تا به اینترنت دسترسی پیدا کنید، چیزی را دانلود کنید و آنچه را که از آن وب سرور دریافت می کند به جای رشته چاپ کنید. ${url:...}.

بنابراین اگرچه این تزریق کد کاملاً نیست، زیرا فقط HTML خام است، اما همچنان به این معنی است که میتوانید انواع زباله و چیزهای غیرقابل اعتماد عجیب و غریب و شگفتانگیز را در فایلهای گزارش افراد یا صفحات وب آنها قرار دهید.

وجود دارد ${dns:...}، به این معنی که می توانید سرور شخصی را فریب دهید، که ممکن است یک سرور منطق تجاری در داخل شبکه باشد…

... می توانید آن را فریب دهید تا یک جستجوی DNS برای یک سرور نامگذاری شده انجام دهید.

و اگر شما به عنوان یک کلاهبردار صاحب آن دامنه هستید، سرور DNS مربوط به آن دامنه را نیز در اختیار دارید و از آن استفاده می کنید.

بنابراین، وقتی جستجوی DNS اتفاق می افتد، حدس بزنید چه چیزی؟

این جستجو به *سرور شما* ختم می شود، و ممکن است به شما کمک کند تا درون شبکه تجاری یک نفر را ترسیم کنید... نه فقط وب سرور آنها، بلکه چیزهای عمیق تر در شبکه.

و در آخر، و از همه نگرانکنندهتر، حداقل با نسخههای قدیمیتر جاوا، وجود داشت... [میخندد] میدانی چه چیزی به اینجا میآید، داگ!

دستور ${script:...}.

"سلام، اجازه دهید مقداری جاوا اسکریپت را برای شما فراهم کنم و آن را برای من اجرا کنید."

و احتمالاً دارید فکر می کنید، "چی؟! صبر کنید، این یک اشکال در جاوا است. جاوا اسکریپت چه ربطی به آن دارد؟»

خوب، تا همین اواخر... و به یاد داشته باشید، بسیاری از کسب و کارها هنوز از نسخه های قدیمی تر و پشتیبانی شده کیت توسعه جاوا استفاده می کنند.

تا همین اواخر، جاوا… [میخندد] (باز هم نباید بخندم)... کیت توسعه جاوا در درون خود حاوی یک موتور جاوا اسکریپت کامل و کارآمد بود که به زبان جاوا نوشته شده بود.

در حال حاضر، هیچ رابطه ای بین جاوا و جاوا اسکریپت به جز چهار حرف "جاوا" وجود ندارد، اما می توانید قرار دهید ${script:javascript:...}و کد دلخواه خود را اجرا کنید.

و به طرز آزاردهندهای، یکی از کارهایی که میتوانید در موتور جاوا اسکریپت در زمان اجرا جاوا انجام دهید این است که به موتور جاوا اسکریپت بگویید: "هی، من میخواهم این مورد را از طریق جاوا اجرا کنم."

بنابراین میتوانید از جاوا برای فراخوانی *به* جاوا اسکریپت و جاوا اسکریپت برای فراخوانی *out* به جاوا استفاده کنید.

و سپس، از جاوا، میتوانید به «Hey, this system command» بروید.

و اگر به مقاله امنیت برهنه بروید، میبینید که من از دستور مشکوک برای [سرفه عذرخواهی] استفاده میکنم، داگ!

البته یک ماشینحساب HP RPN، زیرا من ماشینحساب را بهطور کامل انجام میدهم…

دوغ. باید باشد، بله!

اردک. ... این یک HP-10 است.

بنابراین اگر چه خطر به عنوان نیست عالی به عنوان Log4Shell، اگر از این کتابخانه استفاده می کنید نمی توانید آن را رد کنید.

ما در مقاله Naked Security دستورالعملهایی داریم که چگونه بفهمیم کتابخانه متنی Commons را دارید یا نه... و ممکن است مانند بسیاری از افراد با Log4J بدون اینکه متوجه شوید آن را داشته باشید، زیرا ممکن است همراه با یک برنامه باشد.

و ما همچنین مقداری کد نمونه در آنجا داریم که میتوانید از آنها برای آزمایش اینکه آیا اقدامات کاهشی که انجام دادهاید کار کردهاند یا خیر، استفاده کنید.

دوغ. بسیار خوب، به امنیت برهنه بروید.

آن مقاله نام دارد: حفره خطرناک در متن Apache Commons – مانند Log4Shell دوباره.

و ما با یک سوال پایان می دهیم: "وقتی پیام های رمزگذاری شده فقط به نوعی رمزگذاری شوند چه اتفاقی می افتد؟"

اردک. آه، شما به چیزی اشاره میکنید که، حدس میزنم، یک گزارش باگ رسمی بود که اخیراً توسط محققان امنیت سایبری در شرکت فنلاندی WithSecure ارائه شده است…

در مورد رمزگذاری داخلی ارائه شده در مایکروسافت آفیس، یا به طور دقیق تر، ویژگی به نام رمزگذاری پیام آفیس 365 یا OME.

داشتن یک ویژگی کوچک مانند آن در برنامه کاملاً مفید است.

دوغ. بله، ساده و راحت به نظر می رسد!

اردک. بله، به جز... آه، عزیزم!

به نظر می رسد دلیل این امر همگی به سازگاری با عقب است، داگ…

... که مایکروسافت میخواهد این ویژگی برای افرادی که هنوز از آفیس 2010 استفاده میکنند، که دارای تواناییهای رمزگشایی نسبتاً قدیمی است، کار کند.

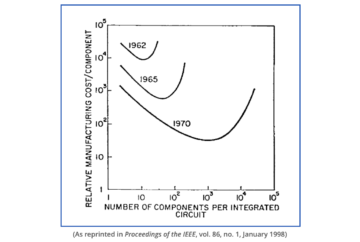

اساساً به نظر می رسد که این فرآیند OME رمزگذاری فایل از AES استفاده می کند که جدیدترین و بهترین الگوریتم رمزگذاری استاندارد NIST است.

اما از AES در حالت به اصطلاح رمزگذاری اشتباه استفاده می کند.

از آنچه به عنوان ECB یا کتاب کد الکترونیکی حالت.

و این همان راهی است که شما به AES خام ارجاع می دهید.

AES هر بار 16 بایت را رمزگذاری می کند ... به هر حال، 16 بایت را رمزگذاری می کند چه از AES-128، AES-192 یا AES-256 استفاده کنید.

اندازه بلوک و اندازه کلید را با هم مخلوط نکنید - اندازه بلوک، تعداد بایت هایی که هر بار که دسته میل لنگ را روی موتور رمزنگاری می چرخانید، به هم می ریزد و رمزگذاری می شود، همیشه 128 bis یا 16 بایت است.

به هر حال، در حالت کتاب کد الکترونیکی، شما به سادگی 16 بایت ورودی می گیرید، دسته میل لنگ را یک بار زیر یک کلید رمزگذاری مشخص می چرخانید و خروجی را خام و پردازش نشده می گیرید.

و مشکل این است که هر بار که ورودی یکسانی را در یک سند تراز شده در همان مرز 16 بایتی دریافت میکنید…

... شما دقیقا همان داده ها را در خروجی دریافت می کنید.

بنابراین، الگوهای موجود در ورودی در خروجی آشکار می شوند، درست مانند آنها در a قیصر رمز یا الف ویژنر رمز:

حالا، این بدان معنا نیست که میتوانید رمز را شکست دهید، زیرا شما همچنان با تکههایی سروکار دارید که هر بار 128 بیت عرض دارند.

مشکل با حالت کتاب کد الکترونیکی دقیقاً به این دلیل است که الگوها را از متن ساده به متن رمزی نشت می کند.

حملات متن ساده شناخته شده زمانی امکان پذیر است که بدانید یک رشته ورودی خاص به روش خاصی رمزگذاری می شود و برای متون تکراری در یک سند (مانند سرصفحه یا نام شرکت)، آن الگوها منعکس می شوند.

و اگرچه این به عنوان یک باگ به مایکروسافت گزارش شده است، ظاهراً این شرکت تصمیم گرفته است که آن را برطرف نکند زیرا "نوار" را برای یک تعمیر امنیتی برآورده نمی کند.

و به نظر می رسد که دلیل آن این است: "خب، ما به افرادی که هنوز از آفیس 2010 استفاده می کنند ضرر می کنیم."

دوغ. اوف!

اردک. بله!

دوغ. و در این یادداشت، ما یک نظر خواننده برای این هفته در مورد این داستان داریم.

Naked Security Reader Bill در بخشی از نظرات:

این من را به یاد «تختهایی» میاندازد که کدشکنهای پارک بلچلی در طول جنگ جهانی دوم استفاده میکردند. نازیها اغلب پیامها را با همان عبارت پایانی پایان میدادند، و بنابراین رمزشکنها میتوانستند از مجموعه پایانی کاراکترهای رمزگذاریشده، با دانستن اینکه احتمالاً چه چیزی را نشان میدهند، کار کنند. ناامید کننده است که 80 سال بعد، به نظر می رسد که ما همان اشتباهات را تکرار می کنیم.

اردک. 80 سال!

بله، واقعاً ناامید کننده است.

درک من این است که گهوارههای دیگری که رمزشکنهای متفقین میتوانستند استفاده کنند، بهویژه برای متون رمزگذاریشده توسط نازیها، به *آغاز* سند نیز میپردازند.

من معتقدم که این موضوع برای گزارش های هواشناسی آلمان بود... یک قالب مذهبی وجود داشت که آنها از آن پیروی می کردند تا مطمئن شوند که دقیقاً گزارش های آب و هوا را ارائه می دهند.

و گزارش های هواشناسی، همانطور که می توانید تصور کنید، در طول جنگی که شامل بمباران هوایی در شب می شود، واقعاً چیزهای مهمی بودند!

به نظر میرسد که آنها از یک الگوی بسیار بسیار سخت پیروی میکردند که در مواردی میتوانست بهعنوان چیزی که ممکن است کمی «شلکننده» رمزنگاری یا گوهای که در وهله اول میتوانستید برای شکستن از آن استفاده کنید، استفاده شود.

و این، همانطور که بیل اشاره میکند... دقیقاً به همین دلیل است که AES یا هر رمز دیگری در حالت کتاب کد الکترونیکی برای رمزگذاری کل اسناد رضایتبخش نیست!

دوغ. بسیار خوب، بیل، از ارسال آن متشکرم.

اگر داستان، نظر یا سوال جالبی دارید که میخواهید ارسال کنید، مایلیم آن را در پادکست بخوانید.

میتوانید به tips@sophos.com ایمیل بزنید، میتوانید در مورد هر یک از مقالههای ما نظر دهید، یا میتوانید در شبکههای اجتماعی به ما مراجعه کنید: @nakedsecurity.

این نمایش امروز ماست. خیلی ممنون که گوش دادید

برای پل داکلین، من داگ آموت هستم، تا دفعه بعد به شما یادآوری می کنم که…

هر دو. ایمن بمان

- بلاکچین

- coingenius

- کیف پول cryptocurrency

- رمزنگاری

- رمزنگاری

- امنیت سایبری

- مجرمان سایبری

- امنیت سایبری

- نقض داده ها

- از دست رفتن داده ها

- اداره امنیت میهن

- کیف پول دیجیتال

- فایروال

- کسپرسکی

- نرم افزارهای مخرب

- مکافی

- مایکروسافت

- امنیت برهنه

- پادکست امنیتی برهنه

- NexBLOC

- دفتر

- پچ سه شنبه

- افلاطون

- افلاطون آی

- هوش داده افلاطون

- بازی افلاطون

- PlatoData

- بازی پلاتو

- پادکست

- خلوت

- VPN

- امنیت وب سایت

- زفیرنت

- زوم

![S3 Ep113: Pwning هسته ویندوز - کلاهبردارانی که مایکروسافت را گول زدند [صوت + متن]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)