در کانون توجه تهدیدات سایبری

جان شییر، متخصص امنیت، به شما می گوید «اخباری که واقعاً می توانید از آن استفاده کنید» – چگونه امنیت سایبری خود را بر اساس مشاوره در دنیای واقعی از گزارش تهدید سال 2023 سوفوس.

برای پرش به هر نقطه، روی امواج صوتی زیر کلیک کنید و بکشید. شما همچنین می توانید مستقیم گوش کن در Soundcloud

با پل داکلین و جان شییر. موسیقی مقدماتی و بیرونی توسط ادیت ماج.

شما می توانید به ما گوش دهید Soundcloud, پادکست های اپل, پادکست های Google, Spotify, Stitcher به و هر جایی که پادکست های خوب پیدا می شود. یا فقط رها کنید URL فید RSS ما به پادکچر مورد علاقه شما

رونوشت را بخوانید

اردک. سلام، به همه - به پادکست امنیتی Naked خوش آمدید.

همانطور که می شنوید، من اردک هستم، نه داگ.

داگ در تعطیلات است برای ... من می خواستم بگویم "جمعه سیاه"، اما از نظر فنی، در واقع، برای روز شکرگزاری ایالات متحده.

دوست و همکارم در تورنتو، جان شایر، به من ملحق شده است، و اتفاقاً زمان بندی عالی است زیرا ما به تازگی گزارش تهدید Sophos 2023:

جان، تو آن را با هدف بیرون رفتن به دنیا خواندهای (من فکر میکنم در حال حاضر در رم هستید) تا با مردم در مورد کارهایی که ما باید، باید و از بسیاری جهات *نیاز* داریم این کارها را انجام دهیم صحبت کنید. روز برای امنیت سایبری

بنابراین... به ما بگویید که گزارش تهدید چه می گوید!

جان. سلام، اردک… ممنون.

بله، این یک هفته و اندک سفر به دور اروپا بوده است، بسیاری از شرکا و مشتریان و همکارانمان از سراسر جهان را می بینیم و با آنها در مورد گزارش تهدید امسال و برخی از چیزها صحبت می کنیم. که ما پیدا کرده ایم

گزارش تهدید امسال واقعاً جالب است زیرا شاید کمی عمق فنی بیشتری نسبت به سالهای گذشته ما داشته باشد.

همچنین اطلاعات زیادی دارد که به نظر من واقعا قابل اجرا است.

خارج از آن، اساساً میتوانیم بچرخیم و بگوییم، "باشه، بر اساس آن، برای محافظت از خود چه کار کنیم؟"

اردک. پس این همان چیزی است که دوست شما و من چستر دوست دارد آن را "اخباری که می توانید استفاده کنید" نامیده شود؟

جان. دقیقا ... "اخبار شما می توانید استفاده کنید"!

به نظر من اطلاعاتی که قابل اجرا هستند همیشه ... به خصوص در زمینه امنیت سایبری همیشه ارزشمندتر هستند.

چون میتوانم همه چیزهای بدی را که در آنجا اتفاق میافتد، به شما بگویم، و اگر تئوری هستند، پس چه؟

همچنین، اگر من چیزهایی را به شما می گویم که برای شما قابل اجرا نیست، کاری برای شما وجود ندارد.

اما به محض اینکه من اطلاعاتی را در اختیار شما قرار دادم که در آن عمل کردن به آن اطلاعات شما را ایمنتر میکند، فکر میکنم همه ما *به طور جمعی برنده میشویم*، زیرا اکنون یک راه کمتر برای یک مجرم سایبری وجود دارد که به شما حمله کند... و این باعث میشود همه ما در مجموع امن تر

اردک. کاملا.

در امنیت سایبری عنصری وجود دارد که ممکن است آن را «نوع دوستی خودخواهانه» بنامید، اینطور نیست؟

این واقعا مهم است که آیا شما از نظر محافظت از دیگران ایمن هستید یا نه... *و* این کار را برای خودتان انجام می دهید.

زیرا اگر به کاوشگری نروید، اگر برای انجام کار درست تلاش نکنید، کلاهبرداران برای شما کاوش خواهند کرد.

و این روزها به احتمال زیاد راهی برای ورود پیدا می کنند.

جان. خواهند کرد، و می کنند!

این واقعیت باقی می ماند که ما مدتهاست گفته ایم که *همه* هدف هستند، *همه* قربانی بالقوه هستند.

و هنگامی که صحبت از نفوذ به یک شبکه به میان می آید، یکی از کارهایی که شما به عنوان یک مجرم سایبری انجام می دهید این نیست که بدانید در چه نوع شرکتی هستید، در چه نوع شبکه ای هستید، همه دارایی های ارزشمند کجا هستند…

... اما همچنین به چه چیزهای دیگری دسترسی دارید، چه ارتباطات بالقوه دیگری وجود دارد، چه ارتباطات B2B [کسب و کار به کسب و کار] بین قربانی که در حال حاضر در حال نقض آن هستید و سایر قربانیان بالقوه وجود دارد.

در نهایت، این یک بازی درآمدزایی است و اگر بتوانم به قیمت یکی دو قربانی بگیرم، برنده می شوم.

بسیاری از این مهاجمان ماهرتر نفوذ عمیقی به بسیاری از این شبکه ها دارند.

منظورم این است که اکثر آنها به عنوان DomainAdmin در سرورهای Active Directory قرار می گیرند.

آنها میتوانند اطلاعات زیادی را جمعآوری کنند که میتواند برای جنایات دیگر در جاده مورد استفاده قرار گیرد…

اردک. اما این فقط در مورد عمق نیست، بلکه در مورد وسعت نیز هست، اینطور نیست؟

اگر قربانی یک حمله باجافزاری شدهاید که در آن تقریباً تمام فایلهای داده مفید، در تمام رایانههای شما از جمله سرورهای شما، در کل شبکه شما، رمزگذاری شدهاند…

... این بدان معناست که کلاهبرداران قبلاً به همه آن فایلها دسترسی خواندن و نوشتن داشتند.

بنابراین آنها می توانستند، و احتمالاً انجام دادند، ابتدا همه آن فایل ها را بدزدند.

جان. حق با شماست – باج افزار آخرین مرحله حمله است.

این نقطه حمله است که در آن *می خواهند* شما بدانید که آنها آنجا بودند.

آنها جمجمه های شعله ور را روی دسکتاپ، سرورهای شما، و هر جا دیگری که تصمیم به رمزگذاری داشته باشند، قرار می دهند، زیرا آنها باید بدانید که اتفاق بدی افتاده است... و باید به شما بگویند که چگونه می توانید پرداخت کنید.

اما واقعیت این است که باج افزار همانطور که گفتم آخرین مرحله است.

قبل از اینکه آخرین مرحله اتفاق بیفتد، خیلی چیزها اشتباه شده است.

اردک. بنابراین. جان، اجازه بده سریع ازت بپرسم…

در صورت حمله باجافزار، آیا این درست است که بگوییم این استثناست نه قاعده که کلاهبرداران [به سرعت صحبت میکنند] میآیند و فایلها را به هم میزنند/پول میخواهند/و تمام میشود... در چند دقیقه یا چند ساعت. ?

معمولاً اینطور نیست، درست است؟

جان. درست!

در گزارش دشمن فعال از اوایل امسال، ما شناسایی کردیم (این مطالعه تمام تحقیقات واکنش به حادثه از گروه واکنش سریع در Sophos برای سال 2021 است)…

ما تشخیص دادیم که میانگین زمان ماندگاری (این زمانی است که مهاجمان ابتدا به شبکه نفوذ کردند و سپس باجافزار را راهاندازی کردند، یا نوعی هدف در پایان جایی که حمله شناسایی شد... لازم نیست باجافزار باشد، میتواند باشد که ما یک cryptominer را شناسایی کنیم و سپس بررسی را انجام دهیم) 15 روز بود:

اکنون، این میانگین برای همه حملات است. برای حملات غیر باج افزاری، 34 روز و به طور خاص برای باج افزارها، یازده روز بود، بنابراین آنها کمی سریعتر از میانگین کلی حرکت می کنند.

بنابراین، زمان زیادی در آنجا وجود دارد.

و هنگامی که من به برخی از موارد پرت نگاه کردم، یکی از قربانیان آنها شخصی را به مدت 496 روز در شبکه خود داشت و این احتمالاً به دلیل فعالیت واسطه دسترسی اولیه یا IAB است.

شما کسی را دارید که از طریق یک آسیبپذیری وارد شده است، یک پوسته وب کاشته، مدتی روی آن مینشیند، و سپس در نهایت دوباره فروخته میشود…

... یا به طور مستقل، یک مجرم سایبری دیگر همین آسیب پذیری را پیدا کرد زیرا به آن رسیدگی نشد و توانست از درب ورودی عبور کند و فعالیت خود را انجام دهد.

چیزهای زیادی وجود دارد که میتواند ادامه یابد، بنابراین فرصتهای زیادی برای تیمهای دفاعی وجود دارد تا بتوانند فعالیتهای غیرعادی را در شبکه شناسایی کنند – فعالیتی که سیگنالی برای یک مشکل بالقوه بزرگتر مانند باجافزار است.

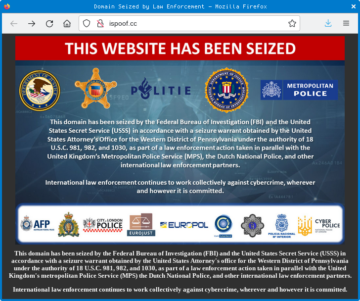

اردک. جان، این به من یادآوری میکند که باید از شما در مورد چیزی در گزارش تهدید بپرسم که ما شاید بهطور گستاخانهای به آن لقب دادهایم. شیطون نه، که راهی برای یادآوری مردم است که مجرمان سایبری فردی یا حتی باندهایی از مجرمان سایبری که این روزها با هم کار می کنند، نیازی به دانستن همه چیز ندارند:

آنها یک رویکرد تقسیم کن و حکومت کن را در پیش گرفته اند، که در آن گروه های مختلف بر روی آنچه می توانند در انواع مختلف «رده های تجاری» انجام دهند، تمرکز می کنند و سپس بر روی آن می فروشند.

درست است؟

جان. بله، این توسعه اکوسیستم جرایم سایبری است که به نظر می رسد تا حدودی چرخه ای است.

اگر کمی ساعت را به عقب برگردانیم و به بدافزارهای گذشته فکر کنیم... شما به طور کلی ویروس ها و کرم ها داشتید.

آنها عملیات مستقلی بودند: افرادی بودند که فقط به آنجا می رفتند، کارهای خودشان را انجام می دادند و دسته ای از رایانه ها را آلوده می کردند.

و سپس در نهایت ما باتنتهایی دریافت کردیم که شروع به تکثیر کردند، و مجرمان فکر کردند، "هی، من میتوانم آن باتنتها را برای ارسال هرزنامه اجاره کنم."

بنابراین اکنون شما چند نهاد مختلف دارید که درگیر جرایم سایبری بودند…

... و ما به سرعت به روزهای بازرگانان کیت اکسپلویت منتقل می کنیم، جایی که آنها از خدمات دلالان کیت اکسپلویت، خدمات هدایت ترافیک، و انواع دیگر بازیگران در بازار استفاده می کردند.

هر بار که این چرخه را پشت سر می گذاریم، به نظر می رسد بزرگتر و "حرفه ای" تر از قبل می شود، و اکنون در دوره ای هستیم که آن را "حرفه ای" می نامیم. "به عنوان یک سرویس" دوران به دلایل خوب، زیرا نه تنها شرکت های قانونی به این مدل رفته اند، بلکه مجرمان سایبری نیز آن را اتخاذ کرده اند.

بنابراین شما اکنون انواع خدماتی را دارید که قابل خرید هستند، و بیشتر آنها در تاریک وب در انجمن های جنایی قرار دارند، اما می توانید آنها را در وب شفاف نیز پیدا کنید.

اردک. شما لحظاتی پیش به IAB ها اشاره کردید: کارگزاران دسترسی اولیه، کلاهبردارانی که در واقع علاقه ای به استقرار باج افزار یا جمع آوری بیت کوین ندارند. آنها آن را به شخص دیگری واگذار می کنند.

هدف آنها یافتن راهی است و سپس آن را برای اجاره یا فروش پیشنهاد می کنند.

و این فقط *یکی* از Naughty Nine است “X-as-a-service” جنبه ها، اینطور نیست؟

با Naughty Nine، با این همه زیربخش، من حدس میزنم مشکل این است که متاسفانه [A] فضا و جذابیت زیادی برای همه وجود دارد، و [B] هرچه قسمتها بیشتر تکه تکه شوند، تصور میکنم پیچیدهتر میشود. اجرای قانون.

نه لزوماً برای ردیابی آنچه در حال وقوع است، اما در واقع برای جمع آوری شواهد کافی برای شناسایی، دستگیری و در نهایت به محکوم کردن عاملان؟

جان. بله، این روند تحقیقات را بسیار سختتر میکند، زیرا اکنون شما قطعات متحرک و افراد بسیار بیشتری دارید که به طور خاص در حمله دخیل هستند... یا حداقل کمک و مشارکت در حمله، ما میگوییم. شاید آنها *مستقیم* درگیر نیستند، اما قطعاً در حال کمک و مشارکت هستند.

در روزهای خوب قدیمی که اپراتورهای مجردی باجافزار را انجام میدادند، و همه کارها را از نقض اولیه تا مرحله پایانی باجافزار انجام میدادند، ممکن بود بتوانید جنایتکار خود را به دست آورید، شخصی که پشت آن بود…

اما در این مورد، اکنون باید 20 نفر را دستگیر کنید!

در حالی که این محققان در کاری که انجام می دهند خوب هستند. آنها می دانند به کجا نگاه کنند. آنها خستگی ناپذیر تلاش می کنند تا این افراد را کشف کنند، متأسفانه، در بسیاری از کیفرخواست هایی که خوانده ام، معمولاً به OpSec ضعیف (ضعیف امنیت عملیاتی) که نقاب یکی از افرادی را که در جنایت دخیل است برمی دارد.

و با آن کمی شانس، بازپرس میتواند آن رشتهها را ببرد و بقیه داستان را دریافت کند.

اگر همه داستان خود را به درستی بیان کنند و OpSec آنها فشرده باشد، می تواند بسیار دشوارتر باشد.

اردک. بر اساس آنچه که گفتیم - این واقعیت که جرایم سایبری بیشتر است، که مجرمان سایبری بیشتری را شامل میشود، با طیف وسیعتری از مهارتهای طبقهبندی یا تقسیمبندی شده…

... با در نظر گرفتن همه اینها، چه تکنیک های جدیدی در بلوک وجود دارد که می توانیم از آنها برای ضربه زدن به وسعت و عمق ظاهراً در حال افزایش دسترسی کلاهبرداران استفاده کنیم؟

جان. خوب، اولین موردی که با آن شروع می کنم لزوماً جدید نیست - فکر می کنم مدتی است که در مورد این موضوع صحبت کرده ایم. شما مدت زیادی است که در Naked Security در مورد این مطلب می نویسید.

که از آن سخت شدن هویت، به طور خاص با استفاده از احراز هویت چند عاملی تا جایی که ممکن است.

واقعیت تاسف بار این است که همانطور که من در دو سال گذشته گذرانده ام، با خواندن بسیاری از گزارش های قربانیان در گزارش Active Adversary، فقدان اساسی احراز هویت چند عاملی وجود دارد که به مجرمان اجازه می دهد به راحتی به شبکه ها نفوذ کنند… خیلی ساده، با مجموعه ای از مدارک معتبر از درب ورودی عبور کنید.

و بنابراین، اگرچه جدید نیست، به نظر من، چون به اندازه کافی پذیرفته نشده است، باید به آن نقطه برسیم.

اردک. حتی اگر 2FA مبتنی بر پیامک را در نظر بگیرید، اگر در لحظه ای که می روید، «خیلی سخت است، بنابراین من فقط یک رمز عبور بسیار طولانی انتخاب می کنم. هیچ کس آن را حدس نخواهد زد.»

اما البته، آنها مجبور نیستند آن را حدس بزنند، نه؟

کارگزار دسترسی اولیه 20 روش مختلف برای سرقت آن و قرار دادن یک پایگاه داده کوچک برای فروش دارد.

و اگر اصلاً 2FA ندارید، این یک مسیر مستقیم برای هر کسی در آینده است…

جان. یک کلاهبردار دیگر قبلاً به خوبی رمز عبور شما را خواسته است و آنها آن را در جایی دریافت کرده اند.

اکنون این فقط مرحله دوم حمله است، جایی که شخص دیگری از آن استفاده می کند.

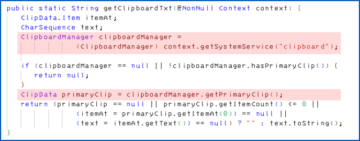

فراتر از این، فکر میکنم اکنون باید به نقطهای برسیم که واقعاً در آن هستیم بررسی هرچه بیشتر سیگنال های مشکوک در شبکه.

بنابراین، برای بسیاری از شرکت ها این ممکن است غیرممکن باشد، اگر نگوییم بسیار دشوار ... زیرا *سخت است!

داشتن شایستگی و تخصص برای انجام این کار در حیطه توانایی هر شرکتی نیست.

اردک. حالا، آنچه شما در اینجا در مورد آن صحبت میکنید، جان، فکر میکنم، چیزی است که چستر دوست دارد آن را صدا بزند: «ننشینم تا هشدارهایی به داشبورد شما وارد شود، تا چیزهای بدی را به شما بگویم که اکنون میداند اتفاق افتاده است، اما در واقع *بیرون رفتن به دنبال چیزهایی* که نشانگر این است که حمله ای در راه است."

به عبارت دیگر، برای بازگشت به آنچه قبلاً گفتید، از 14 روز اول قبل از پانزدهمین «روز متوسط» استفاده کنید که در آن کلاهبرداران به نقطهای میرسند که آماده هستند چیزهای بد واقعی را آزاد کنند.

جان. بله، من میتوانم چند نمونه برای شما بیاورم... نمونهای که توسط دادهها و گزارش تبلیغات فعال پشتیبانی میشود، که در واقع برای من از روندهای اصلی که در گزارش تهدید میبینیم پشتیبانی میکند.

و این استخراج [استخراج غیرقانونی داده ها از شبکه] است.

زمانی از زمانی که فیلترینگ اتفاق می افتد تا زمانی که باج افزار در شبکه منتشر می شود وجود دارد.

خیلی اوقات، این روزها، مقداری نفوذ وجود دارد که قبل از خود باجافزار انجام میشود، بنابراین برخی از دادهها دزدیده میشوند.

و در یافتههایمان دیدیم که میانگین 1.85 روز وجود دارد - بنابراین شما دوباره تقریباً دو روز قبل از حمله باجافزار در آنجا بودید، جایی که میتوانستید سیگنال مشکوکی را روی سروری ببینید که به طور معمول چیز زیادی نمیبیند. از داده های خروجی

ناگهان، «ارسال داده به mega.io” [یک سرویس ذخیرهسازی فایل آنلاین]… که میتوانست نشانگر این باشد که چیزی در شبکه شما در حال رخ دادن است.

بنابراین این مثالی است از جایی که ما سیگنال هایی را در شبکه دریافت کرده ایم: آنها به معنای "فورا دکمه وحشت را فشار دهید" نیستند، بلکه پیشروی آن رویداد خاص است.

اردک. بنابراین اینها شرکتهایی هستند که در جستجوی چنین چیزهایی بیکفایت نبودند، یا نمیدانستند که برداشت دادهها برای کسبوکارشان چه معنایی دارد، نمیدانستند که قرار نبود این اتفاق بیفتد.

واقعاً فقط این بود که، در میان تمام کارهای دیگری که آنها باید انجام دهند تا IT به خوبی در شرکت اجرا شود، آنها واقعاً وقت نداشتند فکر کنند، "این به ما چه می گوید؟ بیایید آن را کمی بیشتر حفاری کنیم.»

جان. هیچ کس نگاه نمی کرد.

موضوع این نیست که آنها سهل انگاری کرده اند... بلکه این است که یا نمی دانستند نگاه کنند، یا نمی دانستند دنبال چه چیزی بگردند.

و بنابراین، این نوع رویدادها - و ما بارها و بارها اینها را می بینیم ... نشانه های مشخصی در حملات باج افزار وجود دارد که سیگنال هایی با وفاداری بالا هستند که می گویند: "یک اتفاق بد در شبکه شما در حال رخ دادن است."

و این فقط یک طرف قضیه است. اینجاست که ما در واقع سیگنال داریم.

اما به نظر شما، زمینه های دیگری نیز وجود دارد که می توانیم برای مثال از قابلیت های یک ابزار XDR استفاده کنیم.

اردک. که تشخیص و پاسخ گسترده?

جان. درست است

اردک. بنابراین اینطور نیست، "اوه، نگاه کنید، این بدافزار است. این یک فایل در حال رمزگذاری است. بیایید آن را مسدود کنیم.»

XDR جایی است که شما به طور فعال به سیستم می گویید، "بیرون برو و به من بگو چه نسخه هایی از OpenSSL را نصب کرده ام"؟

جان. دقیقا.

اردک. "به من بگو آیا هنوز یک سرور Exchange دارم که آن را فراموش کرده ام"... چنین چیزی؟

جان. بله.

ما شاهد فعالیتهای زیادی از ProxyShell در سال گذشته بودیم، زمانی که PoC [اثبات مفهومی] در اواسط آگوست منتشر شد... و همانطور که در Naked Security نوشتید، حتی اعمال وصله روی سیستم لزوماً ذخیره نمیشود. شما، *اگر کلاهبرداران قبل از شما وارد شده بودند و یک پوسته وب کاشته شد*.

بنابراین اکنون، با بررسی این واقعیت - اکنون که میدانیم ProxyShell وجود دارد، زیرا بولتنها را دیدهایم - میتوانیم برویم و به دنبال موارد زیر باشیم: [1] هر سروری را که در مورد آنها نمی دانیم پیدا کنید. و [2] (اگر پچ را اعمال کرده باشیم) به دنبال نشانه هایی از آن پوسته های وب باشید.

تمام این فعالیتها در نهایت شما را ایمنتر میکند و به طور بالقوه به شما امکان میدهد متوجه شوید که مشکلی در شبکه وجود دارد که باید با تیم پاسخگویی به حادثه تماس بگیرید. تماس بگیرید واکنش سریع سوفوس; با هر کسی که آنجاست تماس بگیرید تا در رفع این موارد به شما کمک کند.

زیرا در تمام این کلمات اختصاری که ما داریم، "D"، the کشف کمی، این تکنولوژی است.

"R"، پاسخ کمی، این انسان ها هستند... آنها کسانی هستند که در واقع به آنجا می روند و بسیاری از این پاسخ ها را انجام می دهند.

ابزارهای خودکاری وجود دارند که می توانند این کار را انجام دهند، اما صادقانه بگویم که انسان ها در انجام آن به روشی کامل تر از ماشین ها بسیار بهتر هستند.

انسان ها محیط زیست را می شناسند. انسان ها بهتر از کامپیوترها می توانند تفاوت های ظریف چیزها را ببینند.

و بنابراین ما نیاز داریم که هم انسان و هم ماشین با هم کار کنند تا این مشکلات را حل کنیم.

اردک. بنابراین، XDR فقط مربوط به تشخیص و پیشگیری از تهدیدهای قدیمی و قدیمی نیست، به همان اندازه که مهم است.

می توان گفت که این به همان اندازه در مورد یافتن چیزهای خوبی است که قرار است وجود داشته باشد، اما اینطور نیست…

... همانطور که در مورد یافتن چیزهای بدی است که قرار نیست وجود داشته باشند، اما هستند.

جان. می توان از آن به روش دیگری نیز استفاده کرد، و آن این است که اگر در حال پرس و جو از املاک، شبکه خود، همه دستگاه هایی هستید که تله متری را به شما گزارش می دهند ... و از برخی از آنها پاسخی دریافت نمی کنید.

شاید خاموش باشند؟

شاید نه - شاید مجرمان محافظت از آن سیستم ها را خاموش کرده باشند، و شما باید بیشتر تحقیق کنید.

شما می خواهید میزان نویز سیستم را کاهش دهید تا بتوانید سیگنال را کمی بهتر تشخیص دهید، و این کاری است که پیشگیری انجام می دهد.

این بدافزار زباله کم حجم و کم حجم را که هر روز به سمت ما می آید خلاص می کند.

اگر بتوانیم از شر آن خلاص شویم و سیگنال پایدارتری دریافت کنیم، فکر میکنم نه تنها به طور کلی به سیستم کمک میکند زیرا هشدارهای کمتری در فرآیند وجود دارد، بلکه به انسانها کمک میکند مشکلات را سریعتر پیدا کنند.

اردک. جان، من از زمان آگاه هستم، بنابراین میخواهم سومین و آخرین کاری را که مردم انجام نمیدهند (یا فکر میکنند ممکن است نیاز به انجامش داشته باشند، اما هنوز کاملاً به آن نرسیدهاند) را از شما بپرسم… چیزی که به نظر شما بهترین هزینه را برای امنیت سایبری آنها به ارمغان می آورد تا هرچه سریعتر مقاومت خود را در برابر جرایم سایبری افزایش دهند.

جان. چیزی که من با بسیاری از مشتریان و شرکای خود در مورد آن صحبت کرده ام این است: ما اکنون در این دنیای هستیم که تهدیدها پیچیده تر شده اند، حجم آن بالا رفته است…

…بنابراین از درخواست کمک نترسید.

برای من، این توصیهای است که همه ما باید به آن توجه کنیم، زیرا همه ما نمیتوانیم همه آن را انجام دهیم.

شما قبل از شروع ضبط در مورد تماس با یک لوله کش مثالی زدید، درست است؟

همه نمی توانند لوله کشی خود را انجام دهند... برخی از افراد این توانایی را دارند، اما در پایان روز، درخواست کمک نباید به عنوان یک امر منفی یا یک شکست تلقی شود.

باید دید که شما هر کاری که می توانید انجام می دهید تا خود را در یک پایگاه امنیتی خوب قرار دهید.

اردک. بله، زیرا آن لوله کش قبلا صدها لوله نشتی را تعمیر کرده است... و امنیت سایبری بسیار شبیه به آن است، اینطور نیست؟

به همین دلیل است که شرکت هایی مانند Sophos ارائه می دهند شناسایی و پاسخ مدیریت شده [MDR]، جایی که میتوانید بگویید، «بیا و به من کمک کن».

اگر هیچ چیز دیگری نباشد، شما را آزاد می کند تا همه کارهای فناوری اطلاعات دیگری را که به هر حال باید انجام دهید ... از جمله موارد امنیت سایبری روزانه، و رعایت مقررات، و همه آن چیزها را آزاد می کند.

جان. تخصص از طریق تجربه به دست میآید، و من واقعاً نمیخواهم همه مشتریان ما، و هر کس دیگری که در آنجا وجود دارد، مجبور باشد روزانه صدها حمله را تجربه کند تا بفهمد چگونه میتوان آنها را به بهترین نحو اصلاح کرد. بهترین روش برای پاسخ دادن

در حالی که مجموع تمام حملاتی که ما روزانه می بینیم، و کارشناسانی که روی آن صندلی ها نشسته اند و به آن داده ها نگاه می کنند... آنها می دانند که وقتی یک حمله انجام می شود چه کاری انجام دهند. آنها می دانند *قبل از* کیت های حمله چه کنند.

آنها می توانند آن سیگنال ها را تشخیص دهند.

ما میتوانیم در مورد جنبه فنی اصلاح به شما کمک کنیم.

همچنین ممکن است در مورد نحوه آماده سازی شبکه خود در برابر حملات بعدی به شما توصیه هایی ارائه کنیم، اما در عین حال، می توانیم بخشی از احساسات را نیز از پاسخ حذف کنیم.

من با افرادی صحبت کردهام که این حملات را پشت سر گذاشتهاند و ناراحتکننده است، از نظر عاطفی آزاردهنده است، و اگر فردی باتجربه، با خونسردی، بیاحساس و بیاحساس را دارید که میتواند شما را در این پاسخ راهنمایی کند. …

... نتیجه بهتر از این خواهد بود که با موهایتان آتش گرفته باشید.

حتی اگر یک طرح پاسخ دارید - که هر شرکتی باید آن را آزمایش کند! - ممکن است بخواهید شخص دیگری را در کنار شما داشته باشید که بتواند شما را از طریق آن راهنمایی کند، و این فرآیند را با هم طی کنید، به طوری که در پایان در جایی باشید که مطمئن باشید کسب و کارتان امن است، و همچنین می توانید هر گونه حمله آینده را کاهش دهید.

اردک. پس از دوازدهمین حمله باجافزاری شما، فکر میکنم احتمالاً در اجرای «ماشین زمان شبکه»، بازگشت به عقب، یافتن همه تغییرات ایجاد شده و رفع همه چیز به همان اندازه که متخصصان ما هستند خوب خواهید بود.

اما شما نمی خواهید برای رسیدن به آن سطح از تخصص ابتدا مجبور به یازده حمله باج افزار شوید، درست است؟

جان. دقیقا.

اردک. جان، از شما بسیار سپاسگزارم برای وقت و اشتیاق شما... نه فقط برای اطلاع از امنیت سایبری، بلکه کمک به دیگران برای انجام آن به خوبی.

و نه فقط برای انجام آن خوب، بلکه برای انجام خوب *کارهای درست*، بنابراین وقت خود را برای انجام کارهایی که کمکی نمی کنند تلف نمی کنیم.

پس بیایید کار را تمام کنیم، جان، این که به همه می گویید گزارش تهدید را از کجا دریافت کنند، زیرا خواندن آن جذاب است!

جان. بله، اردک… از شما بسیار سپاسگزارم که مرا همراهی کردید. فکر می کنم گفتگوی خوبی بود و خوشحالم که دوباره با شما در پادکست هستم.

و اگر کسی میخواهد کپی خودش را از گزارش تهدید تازه تهیه شده دریافت کند، میتوانید به آدرس زیر بروید:

https://sophos.com/threatreport

اردک. [می خندد] خب، این خوب و آسان است!

خواندن آن عالی است... شب های بی خوابی زیادی نداشته باشید (چیزهای ترسناکی در آن وجود دارد)، اما به شما کمک می کند کارتان را بهتر انجام دهید.

بنابراین یک بار دیگر از شما تشکر می کنم، جان، برای اینکه در کوتاه ترین زمان خود را افزایش دادید.

با تشکر از همه برای گوش دادن، و تا دفعه بعد…

هر دو. ایمن بمان

[مودم موزیکال]

- بلاکچین

- coingenius

- کیف پول cryptocurrency

- رمزنگاری

- امنیت سایبری

- مجرمان سایبری

- امنیت سایبری

- آزارهای سایبری

- اداره امنیت میهن

- کیف پول دیجیتال

- فایروال

- جان شایر

- کسپرسکی

- قانون و نظم

- نرم افزارهای مخرب

- مکافی

- MDR

- امنیت برهنه

- NexBLOC

- افلاطون

- افلاطون آی

- هوش داده افلاطون

- بازی افلاطون

- PlatoData

- بازی پلاتو

- پادکست

- رهبری امنیتی

- تهدیدات امنیتی

- Shier

- گزارش تهدید

- VPN

- امنیت وب سایت

- XDR

- زفیرنت

![S3 Ep130: درهای گاراژ را باز کنید، HAL [صوتی + متن]](https://platoaistream.net/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-360x188.png)

![S3 Ep115: داستان های جنایی واقعی – یک روز از زندگی یک مبارز با جرایم سایبری [صوت + متن]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep115-true-crime-stories-a-day-in-the-life-of-a-cybercrime-fighter-audio-text-360x188.png)