Sinulla on hyvä mahdollisuus louhittu krypto ainakin kerran elämässäsi. Ja ei, en puhu niistä suurista kaivoskoneista, joita ihmiset pystyttivät tuulettimien pyöriessä taustalla, jolloin koko huone on kuuma kuin uuni.

Kerron sinulle, että sinua on huijattu! Hämmentynyt! Huijattu! Oikein; Sanon, että jos olet joku, joka on käyttänyt Internetiä vähintään muutaman vuoden, olet luultavasti louhinut kryptoa. Paitsi, kaikki louhimasi kryptokirjat olivat jollekulle toiselle.

Jos nauroit tälle väitteelle, tämä artikkeli on sinua varten.

Jälleen kerran me Coin Bureaussa viemme sinut yhdelle krypton monista pimeistä kujista, paljastaa sen salaisuudet, ja varmistat, että sinulla on valmiudet selviytyä. Kryptoteollisuus on tunnettu valtavista matonvetomääristään, NFT-huijaukset, tietojenkalastelu- ja muut haittaohjelmahyökkäykset.

Tänään katsomme Cryptojackingin maailmaa, joka tunnetaan myös kadunnimellä "drive-by mining".

Mikä on Cryptojacking?

Yksinkertaisesti sanottuna sana "cryptojacking" tarkoittaa jonkun toisen laitteen käyttöä kryptovaluuttojen louhimiseen ilman heidän lupaansa tai tietämättään. Tämän ansiosta hyökkääjä voi louhia kryptovaluuttoja voittoa tavoitellen ilman laitteisto- tai sähkökustannuksia. Nämä kustannukset sen sijaan veloitetaan tartunnan saaneen laitteen omistajalta.

Varasta prosessori vielä kerran. Jos uskallat! Kuvan kautta Muistigeneraattori

Tiedätkö miehen toimistossa, joka varastaa lounaasi ja teeskentelee, ettei tiedä, että se oli sinun? Kyllä, SE tyyppi. Se on kryptojackerin toimistolounasversio.

Kryptauksen uhrien laitteet kuumenevat ja hidastuvat usein kryptojackerin suorittimen käytön vuoksi. Mutta tietysti, jos se olisi niin ilmeistä, useimmat kryptojacking-hyökkäykset havaittaisiin ja poistettaisiin melko helposti.

Joten useimmat kryptojacking-ohjelmistot nykyään on suunniteltu pysymään piilossa käyttäjiltä. Esimerkiksi kryptojacking-ohjelmisto on ohjelmoitu aktivoitumaan, kun mobiili- tai tablettilaite on lukittu ja telakoitu latausta varten. Koska akku latautuu, käyttäjät eivät pystyisi huomaamaan nopeaa virrankulutusta laitteesta ja katsoisivat kuumenemisen latausprosessin ansioksi.

Mutta se ei tarkoita, että ne olisivat täysin havaitsemattomia. Valpas käyttäjä saattaa huomata hienovaraisen eron laitteen lataamiseen kuluvassa ajassa ja laitteen jatkuvassa lämmitysongelmassa. Useimmilla kryptojacking-ohjelmiston uhreiksi joutuvilla laitteilla on lyhyt käyttöikä. Prosessorin jatkuva käyttö johtaa laitteistovikaan pitkällä aikavälillä.

Vuonna 2020 Ciscon pilvitietoturvadivisioona raportoi, että kryptojacking haittaohjelmat vaikutti 69 prosenttiin sen asiakkaista. Joten, kun sanon, että on suuri mahdollisuus, että olet louhinut kryptoa jollekin toiselle, tarkoitan sitä.

Kuinka kryptojacking toimii

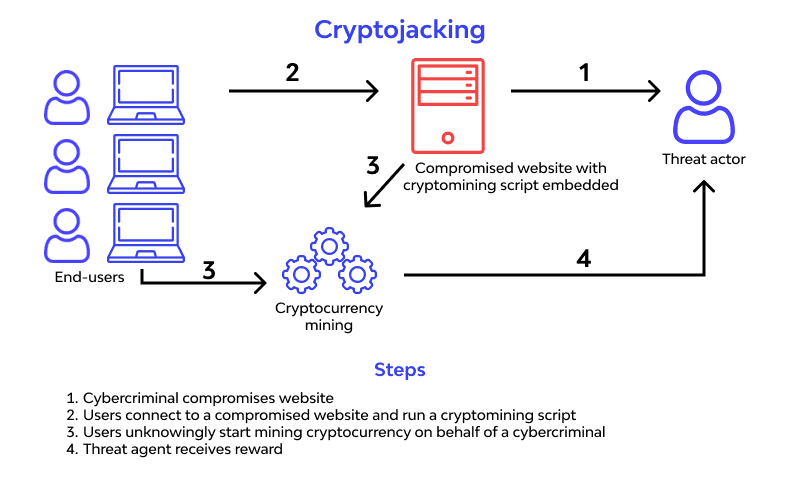

Se on prosessi, jossa etähyökkääjä asentaa onnistuneesti komentosarjan tietokoneeseen, älypuhelimeen tai pilvipalvelininfrastruktuuriin, jolloin se voi käyttää kyseisen laitteen prosessointiresursseja kryptovaluutan louhimiseen.

Tämä voi tapahtua pääasiassa kahdella tavalla: joko tartunnan saanut käyttäjä on ladannut piilotetun haittaohjelman sisältävän tiedoston, joka asentuu automaattisesti latauksen jälkeen, tai käyttäjä vierailee verkkosivustolla, jossa on kaivosohjelmaa suorittava upotettu JavaScript.

Cryptojacking-prosessi kautta Wallarm

Ensimmäistä menetelmää käytetään yleensä lähettämällä tietojenkalasteluviestejä, joissa pyydetään lataamaan liite tai tiedosto. Saatat esimerkiksi saada sähköpostin huonekaluyritykseltä, joka väittää sisältävän pdf-tiedoston heidän tuoteluettelostaan, tai lataat ilmaisen pelisovelluksen, joka väittää, ettei siinä ole mainoksia, mutta joka salaa laitteesi. Asennetut haittaohjelmat voivat myös joskus levitä itsestään ja levitä muihin verkkoosi kytkettyihin laitteisiin. Tämä johtaa korkeisiin kustannuksiin haittaohjelmien poistamisessa ja puhdistamisessa kaikista verkon laitteista.

Toista menetelmää kutsutaan yleisesti "ajettava kaivos'. Tämä nimi edustaa luonnetta, jossa hyökkäys suoritetaan. Koska koodi on upotettu verkkosivustolle, jolla käyttäjä vierailee, salaus yleensä päättyy, kun välilehti tai selain suljetaan, ja pysyy aktiivisena niin kauan kuin käyttäjä käyttää verkkosivustoa. Nämä skriptit on myös joskus upotettu mainoksiin, jotka näytetään eri verkkosivustoilla.

Yleisin kryptohyökkäyshyökkäysten aikana louhittu krypto on Monero (XMR). Koska XMR on yksityisyyden kolikko, se sopii täydellisesti haitallisille toimijoille, jotka käyttävät kryptojacking-ohjelmistoa, koska on helpompi peittää jälkensä ja välttää rangaistusta. Lisäksi Moneron erityinen hajautustoiminto mahdollistaa sen prosessorilla louhittu, mikä tarkoittaa, että se voi louhia XMR:ää tavallisilla laitteilla, toisin kuin Bitcoin.

Cryptojackingin historia ja kehitys

Coinhive: Web-pohjainen kryptojacking (2017-2019)

Kryptauksen taustalla oleva konsepti juontaa juurensa laillisesta kaupallistamisideasta yrityksille. Se alkoi syyskuussa 2017, kun Coinhive-niminen verkkosivusto julkaisi koodin, jonka avulla yritykset, jotka ovat sisällyttäneet sen verkkosivustoonsa, voivat hyödyntää asiakkaidensa laitteen laskentatehoa Moneron kaivokseen. Tämän liiketoimintamallin ansiosta verkkosivustot pysyvät ilman mainoksia.

Coinhiven kaivoskoodi

Pirate Bay, peer-to-peer-tiedostonjakosivusto, laittoi tämän koodin verkkosivustoonsa ja kehotti käyttäjiä käyttämään sitä tulojen tuottamiseen Pirate Baylle sen sijaan, että he näkisivät mainoksia paikan päällä. Valitettavasti, kun tästä liiketoiminnasta tuli suosittu, ilmestyi petollisia kopiointisivustoja, jotka tarjosivat samanlaisia skriptejä, joiden avulla kaivostyöläiset saattoivat varastaa laittomasti mobiililaitteiden, kannettavien tietokoneiden ja palvelimien laskentatehoa.

Ongelma alkoi, kun verkkosivustot eivät enää pyytäneet käyttäjiltään lupaa lainata laskentatehoa laitteista. Koska useimmat näistä verkkosivustoista kopioivat suoraan Coinhive-koodin suorittaakseen varjotoimintojaan, useat turvayritykset tunnistivat kryptovaluuttojen louhintapalvelun Coinhiven suurimmaksi haitalliseksi uhaksi verkon käyttäjille.

Mukaan publicwww.com, palvelu, joka indeksoi Web-sivustojen lähdekoodit, lähes 32,000 2018 Web-sivustoa käytti Coinhiven JavaScript-kaivoskoodia vuonna 2019. Coinhiven koodin väärinkäytön ja kryptokarhumarkkinoiden aiheuttama julkinen vastareaktio sai Coinhiven verkkosivuston sulkemaan toimintansa. palvelut maaliskuussa XNUMX.

Jos olet joku, joka tykkää lukea projektin tarinasta ja tiimistä, suosittelen lukemista KrebsonSecurityn paljastava artikkeli Coinhivesta. Uskoisin, että saat enemmän kuin tarvitset draamaa tälle päivälle.

MikroTik-reitittimet: Reititinpohjainen Cryptojacking (2018)

Vuonna 2018 lähes 200,000 XNUMX MikroTik-reititintä vaarantui, kun MikroTik-reitittimien käyttöjärjestelmään kuuluvassa RouterOS-etähallintapalvelussa Winboxissa oli vakava tietoturvavirhe. Tämän ansiosta kryptojackerit pystyivät asentamaan salaushaittaohjelmia, jotka tartuttavat kaikki reitittimeen yhdistetyt laitteet.

Kuvan kautta Keskikokoinen

Hyökkäys alkoi pääasiassa MikroTik-reitittimistä Brasiliassa, mutta levisi nopeasti muihin maihin. Tartunta käytti hyväkseen kohteena olevien laitteiden Winbox-komponentin haavoittuvuutta (CVE-2018-14847), mikä johti todentamattomaan etäjärjestelmänvalvojan pääsyyn kaikkiin haavoittuviin MikroTik-reitittimiin.

Tämän jälkeen tartunnan saaneiden reitittimien kokoonpanoja muutettiin niin, että Coinhive-haittaohjelman selaimen sisäisestä salauskaivoskomentosarjasta oli lisätty kopio uhrien verkkoliikenteen tiettyihin osiin. Hyökkääjä lisäsi aluksi Coinhive-komentosarjan kaikille reitittimen palvelemille sivuille. myöhemmin hän tuli varovaisemmiksi ja lisäsi Coinhive-skriptin yksinomaan reitittimien palauttamille virhesivuille.

Tämä hyökkäysmenetelmä antoi hyökkääjälle mahdollisuuden saada enemmän kaivosvoimaa, koska lähteen tartuttaminen tuotti suuremman kaivosalueen kuin pienen tartunnan saaneen kohteen kaivospääte.

Glupteba: Botnet-pohjainen Cryptojacking (2020 - nykyinen)

Glupteba on salausta poistava "botnet", joka asentaa hiljaa salauskaivostyöt Windows-tietokoneisiin varastaakseen kirjautumistiedot ja todennusevästeet. "Bottiverkko" viittaa tietokoneiden verkkoon, joka on saastunut haittaohjelmilla, joita hyökkääjä voi käyttää tietokoneiden kaappaamiseen.

Glupteba-botnet levisi Google-mainosten kautta, jotka lupasivat ohjelmistomurtoja ja haitallisiin Google Docs -tiedostoihin viittaavia phishing-sähköposteja. Glupteban on havaittu tartuttaneen koneita maailmanlaajuisesti, ja arviolta miljoona laitetta vuodesta 2020 lähtien. Googlen vuoden 2021 lopulla tekemä valitus nimesi useita Venäjän kansalaisia ja tahoja, joiden väitetään olevan vastuussa Glupteba-bottiverkon toiminnasta.

Ennen kuin aloitan erittelemään Glupteban ja bottiverkkojen toimintaa, huomaa, että suuri osa käsityksestäni Gluptebasta on peräisin viimeaikaisista Ketjuanalyysiraportti kryptorikoksista vuonna 2022. Tämän seurauksena olen lainannut runsaasti heidän raporttiaan selittäessäni Glupteban taustalla olevaa mekanismia.

Jos sinulla on aikaa, suosittelen lukemaan koko raportin tai voit myös katsoa sen Miehen video yhteenveto samaa.

Aloita nyt.

Miten bottiverkot toimivat?

Kyberrikolliset hallitsevat bottiverkkoja komento- ja ohjauspalvelimilla (C2). Näiden palvelimien avulla hyökkääjä voi lähettää komentoja haittaohjelmien saastuttamiin tietokoneisiin Internetin kautta. Bottiverkot etsivät C2-palvelimiensa omistamia verkkotunnusten osoitteita saadakseen ohjeita, joissa on ohjeita siitä, mistä haittaohjelmiin on koodattu.

Yksi yleisimmistä strategioista, joita lainvalvontaviranomaiset ja kyberturvallisuusasiantuntijat käyttävät botnet-verkkojen torjuntaan, on siirtää tietyt sivustot offline-tilaan, mikä estää robottiverkkoja vastaanottamasta ohjeita C2-palvelimelta. Tämän seurauksena botnet-operaattorit luovat yleensä useita varmuuskopioalueita siinä tapauksessa, että ensisijainen toimialue poistetaan.

Miten Glupteban botnet toimii?

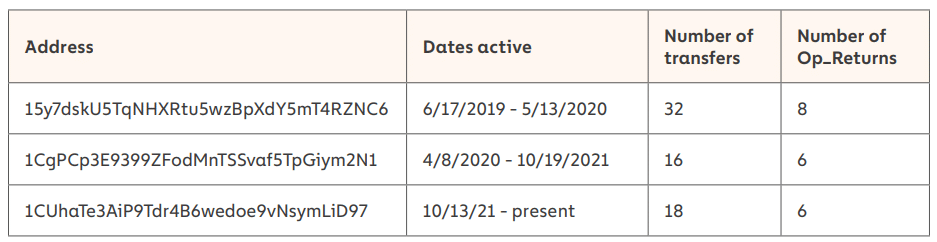

Useimmat haittaohjelmat luovat uusia toimialueosoitteita botnet-verkkoille, joita voidaan tarkistaa, kunnes jokin näistä varmuuskopioista löydetään, jolloin ne voivat saada lisäohjeita C2-palvelimelta. Glupteba puolestaan tekee jotain erilaista. Glupteba on ohjelmoitu tutkimaan Bitcoin-lohkoketjua kolmen sen operaattoreiden hallitseman osoitteen suorittamien tapahtumien varalta, jos sen C2-palvelin ei toimi.

Kolme operaattorin lompakkoosoitetta kautta Chainalysis

Nämä osoitteet suorittavat vähäarvoisia tapahtumia salatuilla tiedoilla, jotka lähetetään tapahtuman Op_Return-kenttään, mikä merkitsee tapahtumat kelpaamattomiksi. Glupteba-haittaohjelma voi sitten purkaa Op_Return-kenttään syötetyt tiedot hankkiakseen uuden C2-palvelimen toimialueen osoitteen.

Toisin sanoen, jos jokin Glupteban C2-palvelimista suljetaan, yritys voi yksinkertaisesti skannata lohkoketjusta uuden C2-palvelimen verkkotunnuksen osoitteen, joka on piilossa satojen tuhansien päivittäisten tapahtumien keskellä.

Onko Glupteba edelleen uhka?

Keräämällä ja tutkimalla yhden Glupteban C2-palvelimen käyttämän IP-osoitteen Google pystyi tunnistamaan valituksessa mainitut henkilöt. Tunnistettujen henkilöiden osallisuus vahvistettiin entisestään, kun heidän nimensä löydettiin Gluptebaan liittyviin rikoksiin liittyvien shell-yritysten rekisteröityinä omistajina tai ylläpitäjinä, mukaan lukien yritys, joka myi vääriä digitaalisia mainoksia, kuten laitteiden tartuttamiseen botnetillä.

Teknologisella rintamalla Google tuhosi onnistuneesti nykyisen C2-palvelimen. Koska Glupteba on kuitenkin osoittautunut voittamattomaksi tällaisia hyökkäyksiä vastaan blockchain-vikasuojan ansiosta, uusi C2 määrätään pian. Toisaalta jotkut tietoturva-analyytikot pelkäävät, että Glupteba saattaa lopulta muuttua kiristysohjelmaksi tai hajautetun palvelunestobottiverkon (DDoS) bottiverkoksi, kun se kasvaa tarpeeksi suureksi.

Kuinka tietää, onko laitteesi salattu

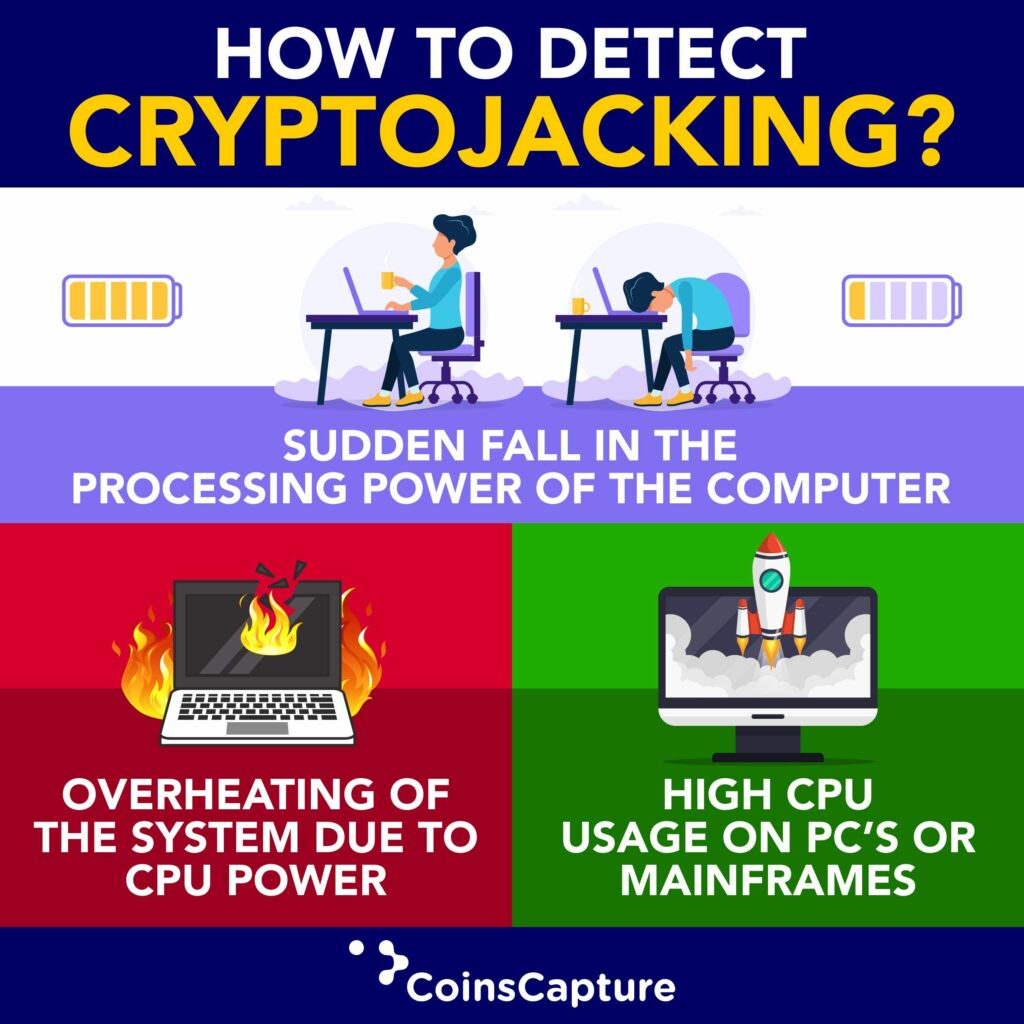

Useimpia kryptojacking-ohjelmia on nykyään vaikea havaita, koska ne on ohjelmoitu aktivoitumaan, kun laite on käyttämättömänä. Tämä ei kuitenkaan tee havaitsemisesta mahdotonta. Tarkastellaanpa joitain huomioitavia tekijöitä.

Kuinka tunnistaa kryptojacking. Kuvan kautta Pinterest

Vähentynyt suorituskyky ja akun kesto

Yksi kryptojakauksen paljastavimmista merkeistä on, jos huomaat yhtäkkiä laitteesi suorituskyvyn jyrkän heikkenemisen. Tämä voi johtua toistuvista kaatumisista, hitaasta käsittelynopeudesta ja lyhentyneestä akun käyttöiästä.

Jos laitettasi kuitenkin salataan lepotilan tai lataustilan aikana, se auttaa analysoimaan laitteesi latautumisnopeutta. Jos huomaat, että se kestää tavallista pidempään, laitteessasi saattaa olla taustalla käynnissä kryptojacking-ohjelma, joka kuluttaa virtaa laitteelta.

Lämmitysasiat

Jos laitteesi ylikuumenee melkein koko ajan, se voi tarkoittaa, että sitä salataan. Cryptojacking on resurssiintensiivinen toimenpide, joka voi aiheuttaa tietokoneiden ylikuumenemisen. Tämä voi vahingoittaa tietokoneita tai lyhentää niiden käyttöikää. Lisäksi puhaltimet, jotka käyvät pidempään jäähdyttämään järjestelmää, liittyvät myös ylikuumeneviin laitteisiin.

Suuri CPU-käyttö

Pidä silmällä laitteesi suorittimen käyttöä toiminnan ja lepotilan aikana. Activity Monitor tai Task Manager voi seurata, kuinka paljon suoritinta käytetään. Jos huomaat äkillisen piikin suorittimen käytössä lepotilan aikana, se on merkki siitä, että salauslouhintaskriptit saattavat olla käynnissä.

Suorita haittaohjelma- tai verkkosivustotarkistus

Jos epäilet, että laitteesi saattaa olla saastunut kryptojacking-haittaohjelmalla, on parempi vahvistaa epäilyksesi suorittamalla haittaohjelmatarkistus, kuten Avast tai Malwarebytes. Toisaalta, jos epäilet, että verkkosivustosi on vaarantunut ja saastunut, voit tarkistaa HTML-koodin manuaalisesti tai käyttää ohjelmia, kuten Malcure ja Sucuri joka voi etsiä haitallisia koodeja.

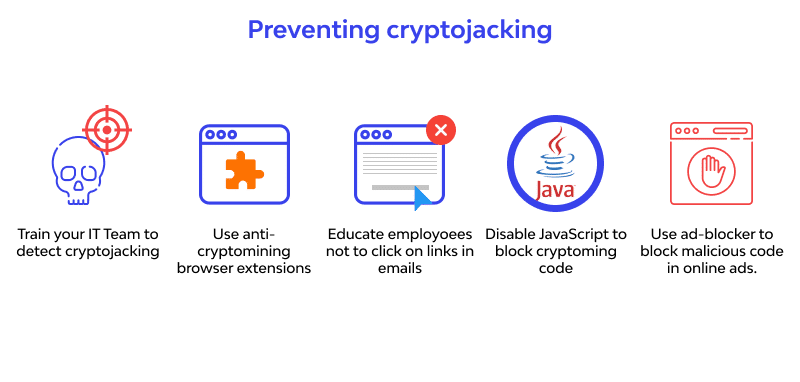

Näin vältät salauksen joutumisen

Kuten minkä tahansa muun Internet-suojauksen yhteydessä, se auttaa pitämään selaus- ja Internet-tottumukset puhtaina. Muutamia näistä tavoista ovat:

Cryptojacking Prevention kautta Wallarm

Tietojenkalasteluviestien ja -linkkien välttäminen

Älä koskaan napsauta mitään mitä löydät Internetistä tarkistamatta osoitetta ja lähteitä. Vältä vastaamasta satunnaisiin discord-DM-viesteihin, joissa sinua pyydetään liittymään ryhmiin tai tarjoamaan mahdollisuutta harvinaiseen NFT-rahaan. Siitä ei tule koskaan mitään hyvää. Kun napsautat linkkiä, sinut saatetaan ohjata verkkosivulle, joka voi saastuttaa sinut salaushaittaohjelmalla.

Käytä Adblockeria

Asenna Adblocker-laajennus selaimeesi tai käytä Braven kaltaista selainta välttääksesi tartunnan haitallisiin mainoksiin upotetun JavaScript-koodin kautta.

Poista JavaScript käytöstä

JavaScriptin poistaminen käytöstä voi suojata laitettasi salaushaittaohjelmilta, kun vierailet verkossa. Muista kuitenkin, että JavaScriptin poistaminen käytöstä estää sinua käyttämästä monia tarvitsemiasi ominaisuuksia selaamisen aikana.

Virustorjunta- ja haittaohjelmien skannerit

Osta online-suojaus Internet- tai viestintäpalveluntarjoajaltasi. Asenna ja päivitä virus- ja haittaohjelmien torjuntajärjestelmäsi säännöllisesti.

Kuinka poistaa Cryptojacking-haittaohjelmat

Jos olet saanut kryptojacking-haittaohjelman tartunnan, poista se laitteestasi noudattamalla alla olevia ohjeita.

Suorita Microsoft Defender Scan

Ensimmäinen askel haittaohjelman poistamiseksi on tunnistaa se. Lataa ja käynnistä Microsoft Defender Scan -sovellus. Suorita täydellinen tarkistus havaitaksesi haittaohjelma. Poista kaikki uhat, jos ne havaitaan.

Kun täydellinen tarkistus on valmis, suorita offline-tarkistus löytääksesi troijalaiset, jotka teeskentelevät olevansa järjestelmätiedostoja. Poista kaikki uhat, jos ne havaitaan.

Boot vikasietotilassa

Prosessin seuraava vaihe on järjestelmän turvallinen käynnistys. Voit tehdä sen painamalla Windows- ja R-painikkeet. Kirjoita tekstiruutuun "msconfig" ja napsauta Enter.

Nyt on täytynyt ilmestyä ponnahdusikkuna. Valitse käynnistysvälilehden turvallinen käynnistysvaihtoehto ja käynnistä tietokone uudelleen. Turvallisen käynnistystilan avulla voit poistaa kaikki epäilyttävät ohjelmat ilman, että ne aiheuttavat häiriöitä taustalla.

Poista epäilyttävät ohjelmat ja väliaikaiset tiedostot

Siirry laitteesi ohjauspaneeliin ja aloita ei-toivottujen tai tarpeettomien ohjelmien asennuksen poistaminen. Tämä tyhjentää muistitilaa ja varmistaa samalla, että et altista itseäsi ei-toivotuille riskeille.

Voit poistaa väliaikaiset tiedostot etsimällä levyn puhdistusta tai kirjoittamalla hakupalkkiin "%temp%". Sen pitäisi näyttää luettelo kaikista tilapäis- ja välimuistitiedostoista. Valitse kaikki ja poista.

Palauta selaimen asetukset

Napsauta selaimen asetusvalikkoa ja napsauta nollaa.

Käynnistä normaalitilassa

Muistatko suorittamamme turvakäynnistyksen? On aika poistaa se käytöstä. Paina Windows- ja R-painikkeita uudelleen yhdessä. Kirjoita nyt "msconfig" ja poista turvallinen käynnistysasetus käytöstä ja käynnistä järjestelmä uudelleen.

Skannaa haittaohjelmien torjuntaohjelmilla

Nyt kun olemme puhdistaneet järjestelmän, suorita tarkistus uudelleen nähdäksesi, onko kaikki epäilyttävät tiedostot poistettu. Luotettava skanneri auttaa.

Jos olet visuaalinen henkilö, katso tämä MalwareFox-video aiheesta.

Sulkeminen Ajatuksia

Nyt kun olet tietoinen siitä, mitä "cryptojacking" tarkoittaa, muista pysyä ajan tasalla viimeisimmistä tapahtumista ja uutisista aiheesta. Hyökkääjät kehittävät jatkuvasti erilaisia menetelmiä tartuttaakseen käyttäjiä saadakseen voittoa. Mitä enemmän tiedämme, sitä paremmin voimme välttää nämä sudenkuopat.

Viesti Cryptojacking: tappava haittaohjelma vai vähäinen ärsytys? ilmestyi ensin Kolikkotoimisto.

- &

- 000

- 2019

- 2020

- Meistä

- pääsy

- hankkia

- poikki

- aktiivinen

- toiminta

- Lisäksi

- osoite

- osoitteet

- admin

- mainokset

- mainonta

- neuvot

- Kaikki

- Salliminen

- määrät

- analysoida

- Toinen

- antivirus

- sovelluksen

- Hakemus

- artikkeli

- osoitettu

- Authentication

- tausta

- Varmuuskopiointi

- varmuuskopiot

- akku

- Akun käyttöaika

- Lahti

- Laskevilla markkinoilla

- ovat

- Bitcoin

- blockchain

- botnet

- bottiverkkojen

- Laatikko

- rohkea

- Brasilia

- selain

- liiketoiminta

- liiketoimintamalli

- yritykset

- paini

- Aiheuttaa

- chainalysis

- lataus

- peritään

- latauksen

- vaatimukset

- asiakkaat

- suljettu

- pilvi

- Pilvisuojaus

- koodi

- Kolikko

- Kerääminen

- Tulla

- Yhteinen

- Yhteydenpito

- yritys

- täysin

- komponentti

- tietokoneet

- tietojenkäsittely

- laskentateho

- käsite

- kytketty

- ohjaus

- keksit

- kustannukset

- voisi

- maahan

- kytketty

- Valtakirja

- Rikollisuus

- Crypto

- Salausteollisuus

- kryptointi

- cryptocurrencies

- kryptovaluutta

- Kryptournaaminen kaivostoiminta

- Cryptojacking

- tietoverkkojen

- tiedot

- päivä

- DDoS

- Palvelunesto

- käyttöön

- suunniteltu

- havaittu

- Detection

- kehitys

- laite

- Laitteet

- eri

- digitaalinen

- digitaalinen mainonta

- suoraan

- epäsopu

- löysi

- näyttö

- jaettu

- ei

- verkkotunnuksen

- verkkotunnuksia

- alas

- Draama

- helposti

- sähkö

- Muut

- mahdollistaa

- energia

- varmistamalla

- enter

- yksiköt

- laitteet

- varustettu

- arvioidaan

- tapahtuma

- evoluutio

- esimerkki

- Paitsi

- asiantuntijat

- silmä

- tekijät

- Epäonnistuminen

- Ominaisuudet

- Etunimi

- virhe

- seurata

- muoto

- löytyi

- Ilmainen

- koko

- toiminto

- edelleen

- peli

- yleensä

- tuottaa

- saada

- hyvä

- suurempi

- tapahtua

- Palvelimet

- hajautusta

- auttaa

- auttaa

- Korkea

- kaapata

- Miten

- Miten

- HTTPS

- Sadat

- ajatus

- tunnistaa

- laittomasti

- kuva

- mahdoton

- Mukaan lukien

- teollisuus

- Infrastruktuuri

- innovoidaan

- asentaa

- Internet

- Internet Security

- investointi

- IP

- IP-osoite

- kysymykset

- IT

- JavaScript

- yhdistää

- tuntemus

- tunnettu

- kannettavat tietokoneet

- uusin

- käynnistää

- Laki

- lainvalvontaviranomaisten

- johtava

- Liidit

- Vaikutusvalta

- LINK

- Lista

- lukittu

- Pitkät

- Koneet

- Tekeminen

- haittaohjelmat

- Malwarebytes

- johto

- johtaja

- käsin

- maaliskuu

- markkinat

- naamio

- Muisti

- mainitsi

- Microsoft

- miljoona

- mielessä

- kaivostyöläisten

- kaivos-

- Puhelinnumero

- mobiililaitteet

- malli

- Monero

- monitori

- lisää

- eniten

- moninkertainen

- nimet

- luonto

- verkko

- uutiset

- Uutiskirje

- NFT

- normaali

- tarjoamalla

- offline

- verkossa

- toiminta

- käyttöjärjestelmän

- toiminta

- Operations

- operaattorit

- Lausunnot

- Tilaisuus

- Vaihtoehto

- Muut

- oma

- omistuksessa

- omistaja

- omistajat

- PC

- PC

- Ihmiset

- täydellinen

- suorituskyky

- henkilö

- Phishing

- Tappi

- Suosittu

- teho

- esittää

- painaa

- aika

- estää

- Ehkäisy

- ensisijainen

- yksityisyys

- Ongelma

- prosessi

- käsittely

- tuottaa

- valmistettu

- Tuotteet

- Voitto

- Ohjelma

- Ohjelmat

- projekti

- lupaava

- suojella

- suojaus

- julkinen

- nopeasti

- ransomware

- tavoittaa

- lukijoita

- Lukeminen

- vastaanottaa

- suositella

- vähentää

- kirjattu

- poistamalla

- raportti

- edustaa

- edellyttää

- tarvitaan

- tutkimus

- Esittelymateriaalit

- vastuullinen

- tulot

- riskit

- ajaa

- juoksu

- turvallista

- skannata

- Haku

- turvallisuus

- turvallisuusvirhe

- vakava

- palvelu

- Palvelut

- setti

- varjo

- Kuori

- Lyhyt

- Signs

- samankaltainen

- paikka

- Sivustot

- pieni

- älypuhelin

- So

- Tuotteemme

- myyty

- jonkin verran

- Joku

- jotain

- lähdekoodi

- Tila

- erityinen

- nopeus

- levitä

- Alkaa

- Osavaltio

- Lausunto

- Valtiot

- pysyä

- strategiat

- katu

- Onnistuneesti

- järjestelmä

- järjestelmät

- Tabletti

- puhuminen

- joukkue-

- teknologinen

- tilapäinen

- Lähde

- maailma

- tuhansia

- uhat

- Kautta

- aika

- yhdessä

- ylin

- raita

- liikenne

- Liiketoimet

- pysäyttämättömät verkkotunnukset

- us

- käyttää

- Käyttäjät

- yleensä

- eri

- uhrit

- Video

- alttius

- Haavoittuva

- Lompakko

- Katso

- verkko

- Web-pohjainen

- Verkkosivu

- sivustot

- Mitä

- vaikka

- KUKA

- ikkunat

- sisällä

- ilman

- Referenssit

- maailman-

- maailmanlaajuisesti

- olisi

- XMR

- vuotta

- youtube