Google on juuri paljastanut neljän kriittisen vaikutuksen nollapäivän vikoja vaikuttaa moniin Android-puhelimiin, mukaan lukien joihinkin sen omista Pixel-malleista.

Nämä bugit eroavat hieman tavallisista Android-haavoittuvuuksista, jotka tyypillisesti vaikuttavat Android-käyttöjärjestelmään (joka on Linux-pohjainen) tai sen mukana tuleviin sovelluksiin, kuten Google Play, Messages tai Chrome-selaimeen.

Neljä vikaa, joista puhumme täällä, tunnetaan nimellä kantataajuusalueen haavoittuvuuksia, mikä tarkoittaa, että ne ovat matkapuhelinverkon erityisessä laiteohjelmistossa, joka toimii puhelimen ns. baseband-sirulla.

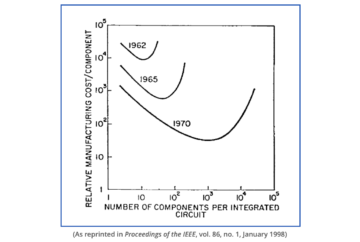

Tarkkaan ottaen, kantataajuuskaistan on termi, jota käytetään kuvaamaan yksittäisen radiosignaalin ensisijaisia tai alimman taajuuden osia, toisin kuin laajakaistasignaali, joka (erittäin löyhästi) koostuu useista kantataajuussignaaleista, jotka on säädetty useille vierekkäisille taajuusalueille ja lähetetään samanaikaisesti tiedonsiirtonopeuksien lisäämiseksi, häiriöiden vähentämiseksi, taajuusspektrin jakamiseksi laajemmin, valvonnan vaikeuttamiseksi tai kaikki edellä mainitut. sana kantataajuuskaistan käytetään myös metaforisesti kuvaamaan laitteistosirua ja siihen liittyvää laiteohjelmistoa, jota käytetään käsittelemään radiosignaalien todellista lähettämistä ja vastaanottamista laitteissa, jotka voivat kommunikoida langattomasti. (Hieman hämmentävä sana kantataajuuskaistan viittaa tyypillisesti puhelimen alijärjestelmään, joka hoitaa yhteyden muodostamisen matkapuhelinverkkoon, mutta ei siruihin ja ohjelmistoihin, jotka käsittelevät Wi-Fi- tai Bluetooth-yhteyksiä.)

Matkapuhelimesi modeemi

Baseband-sirut toimivat yleensä riippumatta matkapuhelimesi "ei-puhelimen" osista.

Niissä on käytännössä oma miniatyyrikäyttöjärjestelmä, omalla prosessorilla, ja ne toimivat yhdessä laitteesi pääkäyttöjärjestelmän kanssa tarjotakseen mobiiliverkkoyhteyden puheluiden soittamiseen ja vastaamiseen, tiedon lähettämiseen ja vastaanottamiseen, verkkovierailuihin ja niin edelleen. .

Jos olet tarpeeksi vanha käyttämään puhelinverkkoyhteyttä, muistat, että sinun piti ostaa modeemi (lyhenne sanoista modulaattori-ja-demodulaattori), jonka liitit joko tietokoneen takana olevaan sarjaporttiin tai sen sisällä olevaan laajennuspaikkaan; modeemi muodostaisi yhteyden puhelinverkkoon ja tietokoneesi muodostaisi yhteyden modeemiin.

No, matkapuhelimesi kantataajuuslaitteisto ja ohjelmisto on yksinkertaisesti sisäänrakennettu modeemi, joka yleensä toteutetaan puhelimen SoC:n alikomponenttina, lyhenne sanoista järjestelmä sirulla.

(Voit ajatella SoC:tä eräänlaisena "integroituna piirinä", jossa erilliset elektroniset komponentit, jotka aiemmin liitettiin toisiinsa asentamalla ne lähelle emolevyä, on integroitu edelleen yhdistämällä ne yhdeksi sirupaketiksi.)

Itse asiassa näet edelleen kantataajuusprosessoreja, joihin viitataan nimellä baseband modeemit, koska ne hoitavat edelleen datan lähettämisen ja vastaanottamisen verkkoon ja sieltä pois moduloinnin ja demoduloinnin.

Kuten voit kuvitella, tämä tarkoittaa, että mobiililaitteesi ei ole vain tietoverkkorikollisten vaarassa pääkäyttöjärjestelmän tai jonkin käyttämäsi sovelluksen vikojen vuoksi…

…mutta myös kantataajuusalijärjestelmän tietoturva-aukkojen riski.

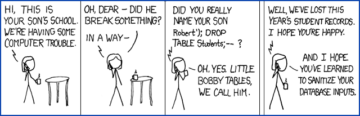

Joskus kantataajuusvirheiden ansiosta hyökkääjä ei vain murtaudu itse modeemiin Internetistä tai puhelinverkosta, vaan myös pääkäyttöjärjestelmään (liikkuvat sivuttaintai kääntyvä, kuten ammattikieltä sitä kutsuu) modeemilta.

Mutta vaikka roistot eivät pääse modeemin ohi ja edelleen sovelluksiisi, he voivat melkein varmasti tehdä sinulle valtavan määrän kyberhaittaa pelkästään istuttamalla haittaohjelmia kantataajuuteen, kuten haistelemalla tai ohjaamalla verkkotietojasi, nuuskimalla tekstiviestejä, puhelujen seurantaa ja paljon muuta.

Vielä pahempaa on, että et voi vain katsoa Android-versionumeroasi tai sovelluksiesi versionumeroita tarkistaaksesi, oletko haavoittuvainen vai korjattu, koska käytössäsi oleva kantataajuuslaitteisto sekä siihen tarvitsemasi laiteohjelmisto ja korjaustiedostot riippuu fyysisestä laitteestasi, ei siinä käyttämästäsi käyttöjärjestelmästä.

Jopa laitteissa, jotka ovat kaikilta osin "samoja" - myydään samalla merkillä, samalla tuotenimellä, samalla mallinumerolla ja ulkonäöllä - voivat osoittautua eri kantataajuussiruiksi riippuen siitä, mikä tehdas ne on koottu tai mille markkinoille ne myytiin.

Uudet nollapäivät

Googlen äskettäin löytämät virheet on kuvattu seuraavasti:

[Virhenumero] CVE-2023-24033 (ja kolme muuta haavoittuvuutta, joille ei ole vielä määritetty CVE-tunnisteita) salli koodin etäsuorittamisen Internet-kantakaistalle. [Google] Project Zeron suorittamat testit vahvistavat, että näiden neljän haavoittuvuuden avulla hyökkääjä voi etäältä murtautua puhelimeen kantataajuudella ilman käyttäjän toimia, ja vaativat vain, että hyökkääjä tietää uhrin puhelinnumeron.

Rajoitetun lisätutkimuksen ja -kehityksen avulla uskomme, että taitavat hyökkääjät pystyvät nopeasti luomaan toiminnallisen hyväksikäytön vaarantaakseen asianomaiset laitteet äänettömästi ja etäältä.

Selkeästi englanniksi Internet-kantakaistan etäsuoritusaukko tarkoittaa, että rikolliset voivat pistää haittaohjelmia tai vakoiluohjelmia Internetin kautta puhelimesi osaan, joka lähettää ja vastaanottaa verkkotietoja...

...ilman, että he saavat käsiinsä todellista laitettasi, houkuttelevat sinut vilpittömälle verkkosivustolle, taivuttelevat sinua asentamaan epäilyttävän sovelluksen, odottavat sinun napsauttavan väärää painiketta ponnahdusikkunassa, antavat itsensä epäilyttävällä ilmoituksella tai huijaavat sinua millään muulla tavalla.

18 bugia, neljä puolisalaisina

Tässä uusimmassa erässä oli 18 virhettä, jotka Google ilmoitti vuoden 2022 lopulla ja vuoden 2023 alussa.

Google kertoo paljastavansa niiden olemassaolon nyt, koska sovittu aika on kulunut niiden julkistamisesta (Googlen aikakehys on yleensä 90 päivää tai lähellä sitä), mutta edellä olevista neljästä bugista yhtiö ei paljasta mitään yksityiskohtia ja huomauttaa, että :

Koska nämä haavoittuvuudet tarjoavat erittäin harvinaista käyttöoikeustasoa ja uskomme luotettavan toiminnallisen hyväksikäytön luomisen nopeuden vuoksi, olemme päättäneet tehdä käytäntöpoikkeuksen viivyttääksemme paljastamista neljän haavoittuvuuden osalta, jotka mahdollistavat Internet-yhteyden kantataajuuskoodin etäsuoritus

Selkeästi englanniksi: jos kertoisimme sinulle, kuinka nämä virheet toimivat, tekisimme verkkorikollisille aivan liian helpoksi tehdä todella pahaa monille ihmisille lisäämällä haittaohjelmia heidän puhelimiinsa.

Toisin sanoen jopa Google, joka on aiemmin herättänyt kiistoja kieltäytyessään pidentämästä julkistamismääräaikojaan ja julkistaessaan avoimesti vielä korjaamattomien nollapäivien proof-of-concept-koodin, on päättänyt noudattaa vastuullisen Project Zeronsa henkeä. paljastamisprosessia sen kirjaimen pitämisen sijaan.

Googlen väite siitä, että se noudattaa yleisesti kirjainta eikä sen paljastamissääntöjen henkeä, ei ole täysin kohtuuton. Käyttämällä joustamatonta algoritmia päättääkseen, milloin paljastaa korjaamattomien virheiden yksityiskohdat, vaikka niitä voitaisiin käyttää pahaan, yritys väittää, että suosittelua ja subjektiivisuutta koskevia valituksia voidaan välttää, kuten "Miksi yritys X sai ylimääräisen kolmen viikkoa korjata virheensä, kun taas yritys Y ei?"

Mitä tehdä?

Ilmoitettujen, mutta täysin paljastamattomien bugien ongelmana on, että on vaikea vastata kysymyksiin "Onko vaikutus minuun?" Ja jos on, mitä minun pitäisi tehdä?"

Ilmeisesti Googlen tutkimus keskittyi laitteisiin, jotka käyttivät Samsung Exynos -merkkistä kantataajuusmodeemikomponenttia, mutta se ei välttämättä tarkoita, että järjestelmä-siru tunnistaisi tai brändäisi itsensä Exynosiksi.

Esimerkiksi Googlen viimeisimmät Pixel-laitteet käyttävät Googlen omaa system-on-chip -merkkiä tensor, mutta sekä Pixel 6 että Pixel 7 ovat alttiina näille vielä puolisalaisille kantataajuusvirheille.

Tästä johtuen emme voi antaa sinulle lopullista luetteloa laitteista, joihin tämä saattaa vaikuttaa, mutta Google raportoi (korostus):

Piirisarjoja laitteisiin kartoittavien julkisten verkkosivustojen tietojen perusteella tuotteita, joita tämä koskee, ovat todennäköisesti seuraavat:

- Mobiililaitteet alkaen Samsung, mukaan lukien ne S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 ja A04 sarja;

- Mobiililaitteet alkaen Vivo, mukaan lukien ne S16, S15, S6, X70, X60 ja X30 sarja;

- - pikselin 6 ja pikselin 7 sarja laitteita Google, Ja

- kaikki ajoneuvot, jotka käyttävät Exynos Auto T5123 piirisarja.

Google sanoo, että sekä Pixel 6:n että Pixel 7:n peruskaistan laiteohjelmisto korjattiin osana maaliskuun 2023 Android-tietoturvapäivityksiä, joten Pixel-käyttäjien tulee varmistaa, että heillä on uusimmat korjaukset laitteilleen.

Muiden laitteiden osalta eri toimittajat voivat viedä päivitysten toimittamiseen eri pituisia aikoja, joten kysy lisätietoja toimittajaltasi tai matkapuhelinoperaattoriltasi.

Tällä välin nämä virheet voidaan ilmeisesti ohittaa laitteen asetuksissa, jos:

- Kytke Wi-Fi-puhelut pois päältä.

- Poista Voice-over-LTE (VoLTE) käytöstä.

Googlessa sanoja, "Näiden asetusten poistaminen käytöstä poistaa näiden haavoittuvuuksien hyödyntämisriskin."

Jos et tarvitse tai käytä näitä ominaisuuksia, voit myös ottaa ne pois päältä, kunnes tiedät varmasti, mikä modeemisiru puhelimessasi on ja tarvitseeko se päivitystä.

Loppujen lopuksi, vaikka laitteesi osoittautuisikin haavoittumattomaksi tai jo korjatuksi, tarpeettomien esineiden puuttumisesta ei ole haittaa.

Esittelyssä kuva Wikipediasta, käyttäjän mukaan Köf3, alla CC BY-SA 3.0 lisenssin.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- Platoblockchain. Web3 Metaverse Intelligence. Tietoa laajennettu. Pääsy tästä.

- Lähde: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :On

- 1

- 2022

- 2023

- 7

- a

- pystyy

- Meistä

- edellä

- absoluuttinen

- pääsy

- lisä-

- Oikaistu

- vaikuttaa

- vaikuttavat

- algoritmi

- Kaikki

- rinnalla

- jo

- määrä

- ja

- android

- ilmoitti

- vastaus

- sovelluksen

- sovellukset

- sovellukset

- OVAT

- väittää

- perustelu

- noin

- AS

- koolla

- osoitettu

- liittyvä

- At

- houkutellut

- kirjoittaja

- auto

- välttää

- takaisin

- background-image

- Huono

- BE

- koska

- Uskoa

- Bitti

- Bluetooth

- reunus

- pohja

- merkki

- merkkituotteiden

- Tauko

- laajakaista

- selain

- Vika

- Bugs

- sisäänrakennettu

- liiketoiminta

- nappia

- Ostetaan

- by

- soittamalla

- Puhelut

- CAN

- keskus

- varmasti

- tarkastaa

- siru

- sirut

- piirisarja

- kromi

- kromi-selain

- napsauttaa

- lähellä

- koodi

- väri

- yhdistelmä

- yhdistely

- Tulla

- tiedottaa

- yritys

- valitukset

- komponentti

- osat

- kompromissi

- tehty

- Vahvistaa

- kytkeä

- Liitännät

- Liitännät

- kontrasti

- kiista

- voisi

- kattaa

- luoda

- rikolliset

- kriittinen

- Crooks

- cve

- verkkorikollisille

- Vaarallinen

- tiedot

- päivää

- päättää

- päätti

- lopullinen

- viivyttää

- Riippuen

- kuvata

- on kuvattu

- yksityiskohdat

- Kehitys

- laite

- Laitteet

- DID

- eri

- vaikea

- Paljastaminen

- ilmitulo

- löysi

- näyttö

- ei

- tekee

- Dont

- alapuoli

- Varhainen

- helppo

- myöskään

- Elektroninen

- painotus

- Englanti

- valtava

- tarpeeksi

- varmistaa

- täysin

- olennaisesti

- Jopa

- esimerkki

- poikkeus

- teloitus

- laajeneminen

- Käyttää hyväkseen

- hyväksikäyttö

- laajentaa

- lisää

- tehdas

- paljon

- Ominaisuudet

- Korjata

- puutteita

- keskityttiin

- seurata

- seuraa

- varten

- Taajuus

- alkaen

- täysin

- edelleen

- yleensä

- saada

- saada

- Antaa

- Antaminen

- Google Play

- Googlen

- kahva

- Vetimet

- käsissä

- Tarvikkeet

- Olla

- ottaa

- korkeus

- tätä

- Reikä

- liihottaa

- Miten

- HTML

- HTTPS

- i

- tunnistaa

- identiteetit

- täytäntöön

- in

- sisältää

- Mukaan lukien

- Kasvaa

- itsenäisesti

- henkilökohtainen

- tiedot

- asentaa

- integroitu

- vuorovaikutus

- toisiinsa

- Internet

- IT

- SEN

- itse

- ammattikieli

- jpg

- Tietää

- tunnettu

- Myöhään

- uusin

- kirjain

- Taso

- Lisenssi

- Todennäköisesti

- rajallinen

- Lista

- katso

- tärkein

- tehdä

- Tekeminen

- haittaohjelmat

- kartta

- maaliskuu

- Marginaali

- markkinat

- max-width

- merkitys

- välineet

- sillä välin

- viestien

- ehkä

- Puhelinnumero

- mobiililaitteen

- kännykkä

- malli

- mallit

- lisää

- moninkertainen

- nimi

- välttämättä

- Tarve

- tarpeet

- verkko

- Verkkotiedot

- verkostoituminen

- Uusi

- normaali

- ilmoituksen

- numero

- numerot

- useat

- Ilmeinen

- of

- Vanha

- on

- ONE

- käyttää

- toiminta

- käyttöjärjestelmän

- toiminta-

- tilata

- Muut

- oma

- paketti

- osa

- osat

- Hyväksytty

- Ohi

- läikkä

- Merkit

- Paavali

- PC

- Ihmiset

- puhelin

- puheluista

- puhelimet

- fyysinen

- pixel

- tavallinen

- Platon

- Platonin tietotieto

- PlatonData

- Pelaa

- tukossa

- politiikka

- pop-up

- sijainti

- Viestejä

- mahdollisesti

- ensisijainen

- Ongelma

- prosessi

- Suoritin

- prosessorit

- Tuotteet

- Tuotteemme

- projekti

- toimittaa

- toimittaja

- julkinen

- Julkaiseminen

- kysymykset

- nopeasti

- radio

- alue

- HARVINAINEN

- Hinnat

- pikemminkin

- vastaanottaa

- vastaanottava

- äskettäinen

- äskettäin

- vähentää

- tarkoitettuja

- viittaa

- epäämisestä

- luotettava

- muistaa

- kaukosäädin

- poistaa

- raportoitu

- Raportit

- edellyttää

- tutkimus

- tutkimus ja kehitys

- vastuullinen

- johtua

- paljastaa

- Revealed

- Riski

- säännöt

- ajaa

- juoksu

- sama

- Samsung

- sanoo

- turvallisuus

- tietoturvapäivitykset

- lähettäminen

- erillinen

- sarja

- Sarjat

- settings

- Jaa:

- Lyhyt

- shouldnt

- signaali

- signaalit

- yksinkertaisesti

- koska

- single

- taitava

- aukko

- vakoilla

- So

- Tuotteemme

- myyty

- vankka

- jonkin verran

- jokseenkin

- puhuminen

- erityinen

- spektri

- nopeus

- henki

- spyware

- Alkaa

- tarttuminen

- Yhä

- niin

- valvonta

- epäilyttävä

- SVG

- järjestelmä

- ottaa

- puhuminen

- testit

- että

- -

- heidän

- Niitä

- itse

- Nämä

- asiat

- Ajattele

- kolmella

- aika

- aikaikkuna

- että

- liian

- ylin

- Seuranta

- siirtyminen

- läpinäkyvä

- VUORO

- tyypillisesti

- varten

- Päivitykset

- Päivitykset

- URL

- käyttää

- käyttäjä

- Käyttäjät

- yleensä

- Ajoneuvot

- myyjä

- myyjät

- versio

- kautta

- haavoittuvuuksia

- Haavoittuva

- odotus

- varoitus

- Tapa..

- Verkkosivu

- sivustot

- viikkoa

- HYVIN

- Mitä

- onko

- joka

- vaikka

- Wi-fi

- leveä

- Laaja valikoima

- laajalti

- wikipedia

- tulee

- with

- sana

- sanoja

- Referenssit

- työskenteli

- olisi

- Väärä

- X

- Sinun

- zephyrnet

- nolla-

![S3 Ep121: Voitko joutua hakkerointiin ja joutua syytteeseen siitä? [Ääni + teksti]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-360x188.png)

![S3 Ep124: Kun niin sanotut tietoturvasovellukset menevät huijareiksi [ääni + teksti]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)