Kyllä, ransomware on silti asia.

Ei, kaikki lunnasohjelmahyökkäykset eivät etene odotetulla tavalla.

Useimmat nykyajan kiristysohjelmahyökkäykset koskevat kahta rikollista ryhmää: ydinjoukkoa, joka luo haittaohjelmia ja hoitaa kiristysmaksut, ja "jäsenten" "jäsenten" löyhässä klaanissa, joka murtautuu aktiivisesti verkkoihin suorittaakseen hyökkäykset.

Kun he pääsevät sisään, tytäryhtiöt vaeltavat uhrin verkossa ja saavat jonkin aikaa valheen, ennen kuin he äkillisesti ja usein tuhoisasti salaavat niin monta tietokonetta kuin voivat, niin nopeasti kuin voivat, tyypillisesti pahimpaan mahdolliseen aikaan. päivästä.

Tytäryhtiöt pussittavat yleensä 70 % kiristysrahoista kaikista hyökkäyksistään, kun taas ydinrikolliset ottavat iTunesin kaltaisen 30 % jokaisen tytäryhtiön hyökkäyksestä ilman, että heidän tarvitsee koskaan murtautua kenenkään tietokoneisiin itse.

Näin useimmat haittaohjelmahyökkäykset kuitenkin tapahtuvat.

Mutta Naked Securityn säännölliset lukijat tietävät, että jotkut uhrit, erityisesti kotikäyttäjät ja pienyritykset, päätyvät saamaan kiristettiin NAS:n kauttatai verkkoon liitetty tallennustila laitteita.

Plug and play -verkkotallennus

NAS-laatikot, kuten ne puhekielessä tunnetaan, ovat pieniä, esikonfiguroituja palvelimia, jotka yleensä käyttävät Linuxia ja jotka kytketään yleensä suoraan reitittimeen ja toimivat sitten yksinkertaisina, nopeina tiedostopalvelimina kaikille verkon käyttäjille.

Sinun ei tarvitse ostaa Windows-lisenssejä, määrittää Active Directory -hakemistoa, opetella hallitsemaan Linuxia, asentaa Sambaa tai päästä käsiksi CIFS:ään ja muihin verkkotiedostojärjestelmän arkanoihin.

NAS-laatikot ovat "plug and play" -verkkoon liitetty tallennustila, ja ne ovat suosittuja juuri sen vuoksi, kuinka helposti saat ne toimimaan lähiverkossasi.

Kuten voit kuitenkin kuvitella, nykypäivän pilvikeskeisellä aikakaudella monet NAS-käyttäjät päätyvät avaamaan palvelimensa Internetiin – usein vahingossa, vaikka joskus tarkoituksella – mahdollisesti vaarallisilla seurauksilla.

Erityisesti, jos NAS-laite on tavoitettavissa julkisesta Internetistä ja NAS-laitteen sulautettu ohjelmisto tai laiteohjelmisto sisältää hyödynnettävän haavoittuvuuden, saatat olla todellisissa vaikeuksissa.

Crooks ei voinut paeta palkintotietojesi kanssa koskematta mihinkään verkossasi oleviin kannettaviin tietokoneisiin tai matkapuhelimiin, vaan myös muokata kaikkia NAS-laatikon tietoja...

…mukaan lukien kirjoittamalla kaikki alkuperäiset tiedostosi suoraan uudelleen salatuilla vastaavilla, kun roistot yksin tietävät salauksen purkuavaimen.

Yksinkertaisesti sanottuna ransomware-hyökkääjät, joilla on suora pääsy lähiverkkosi NAS-laatikkoon, voivat suistaa lähes koko digitaalisen elämäsi ja kiristää sinut suoraan, vain käyttämällä NAS-laitettasi koskematta mihinkään muuhun verkossa.

Surullisen kuuluisa DEADBOLT-lunnasohjelma

Juuri näin pahamaineinen DEADBOLT lunnasohjelma huijarit toimivat.

He eivät vaivaudu hyökkäämään Windows-tietokoneisiin, kannettaviin Mac-tietokoneisiin, matkapuhelimiin tai tabletteihin. ne menevät suoraan päätietovarastoon.

(Luultavasti sammutat, nukut tai lukitset useimmat laitteistasi yöksi, mutta NAS-boksisi toimii luultavasti hiljaa 24 tuntia vuorokaudessa joka päivä, aivan kuten reitittimesi.)

Kohdistamalla tunnetun NAS-toimittajan QNAP:n tuotteiden haavoittuvuuksiin DEADBOLT-jengi pyrkii lukitsemaan kaikki muut verkkosi jäsenet digitaalisesta elämästään ja sitten lunastamaan sinulta useita tuhansia dollareita tietojesi "palauttamiseksi".

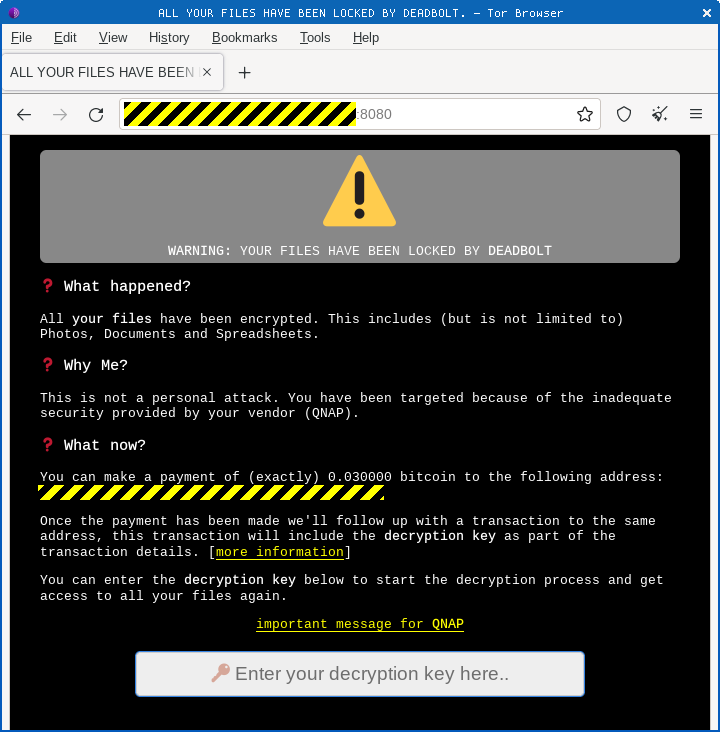

Kun yrität seuraavan kerran ladata tiedoston NAS-laatikosta tai määrittää sen verkkokäyttöliittymän kautta hyökkäyksen jälkeen, saatat nähdä jotain tällaista:

Tyypillisessä DEADBOLT-hyökkäyksessä ei neuvoteta sähköpostitse tai pikaviestillä – huijarit ovat tylyjä ja suoria, kuten yllä näkyy.

Itse asiassa et yleensä koskaan saa olla vuorovaikutuksessa heidän kanssaan sanojen avulla.

Jos sinulla ei ole muuta tapaa palauttaa salattuja tiedostoja, kuten varmuuskopiota, jota ei ole tallennettu verkkoon, ja sinun on maksettava tiedostosi takaisin saamisesta, roistot odottavat sinun lähettävän heille rahat kryptocoin-kauppa.

Bitcoinien saapuminen heidän lompakkoonsa toimii "viestinä" heille.

Vastineeksi he "maksavat" sinulle ruhtinaallisen summan tyhjästä, ja tämä "hyvitys" on heidän kanssasi tapahtuneen viestinnän kokonaissumma.

Tämä "hyvitys" on 0 dollarin arvoinen maksu, joka lähetetään yksinkertaisesti bitcoin-tapahtuman kommentin lisäämiseksi.

Tämä kommentti on koodattu 32 heksadesimaalimerkillä, jotka edustavat 16 raakatavua tai 128 bittiä – AES-salauksenpurkuavaimen pituus, jota käytät tietojen palauttamiseen:

- DEADBOLT-versio yllä oleva kuva sisälsi jopa sisäänrakennetun pilkan QNAP:lle, tarjoten yritykselle "yksi koko sopii kaikille salauksenpurkuavaimen", joka toimisi kaikilla laitteilla, joihin vaikuttaa:

Oletettavasti yllä olevat roistot toivoivat, että QNAP tunteisi tarpeeksi syyllisyyttä asiakkaidensa altistamisesta nollapäivän haavoittuvuudelle, että se ponisi BTC 50:n (tällä hetkellä noin 1,000,000 2022 09 dollaria [07-16-15T0.3:6000Z]) saadakseen kaikki irti. , sen sijaan, että jokainen uhri maksaisi BTC XNUMX (noin XNUMX dollaria nyt) erikseen.

DEADBOLT nousee jälleen

QNAP on juuri raportoinut, että DEADBOLT on tekee kierroksia uudelleen, ja roistot käyttävät nyt hyväkseen QNAP NAS -ominaisuuden haavoittuvuutta Valokuva-asema.

QNAP on julkaissut korjaustiedoston ja kehottaa ymmärrettävästi asiakkaitaan varmistamaan, että he ovat päivittäneet.

Mitä tehdä?

Jos sinulla on QNAP NAS -tuote missä tahansa verkossasi ja käytät Valokuva-asema ohjelmistokomponentti, saatat olla vaarassa.

QNAP:t neuvot on:

- Hanki laastari. Kirjaudu verkkoselaimella laitteen QNAP-ohjauspaneeliin ja valitse Ohjauspaneelin > järjestelmä > firmware päivitys > Live päivitys > Tarkista päivitykset. Päivitä myös NAS-laitteesi sovellukset käyttämällä Sovelluskeskus > Asenna päivitykset > Kaikki.

- Estä portin edelleenlähetys reitittimestäsi, jos et tarvitse sitä. Tämä auttaa estämään Internetistä tulevaa liikennettä "pääsemästä" reitittimesi läpi, jotta voit muodostaa yhteyden lähiverkkosi tietokoneisiin ja palvelimiin ja kirjautua niihin.

- Sammuta Universal Plug and Play (uPnP) reitittimestäsi ja NAS-asetuksista, jos voit. uPnP:n ensisijainen tehtävä on helpottaa verkon tietokoneiden paikantaa hyödyllisiä palveluita, kuten NAS-laatikoita, tulostimia ja paljon muuta. Valitettavasti uPnP tekee usein myös verkkosi sisällä olevien sovellusten vaarallisen helpoksi (tai jopa automaattiseksi) avata pääsyn verkkosi ulkopuolisille käyttäjille vahingossa.

- Lue QNAP:n erityiset neuvot etäkäytön turvaamisesta NAS-boksiisi, jos sinun on todella otettava se käyttöön. Opi rajoittamaan etäkäyttö vain huolellisesti valittuihin käyttäjiin.

- blockchain

- coingenius

- cryptocurrency-lompakot

- cryptoexchange

- tietoverkkoturvallisuus

- verkkorikollisille

- tietoverkkojen

- deadbolt

- sisäisen turvallisuuden osasto

- digitaaliset lompakot

- palomuuri

- Kaspersky

- haittaohjelmat

- McAfee

- Naked Security

- NexBLOC

- Platon

- plato ai

- Platonin tietotieto

- Platon peli

- PlatonData

- platopeliä

- QNAP

- ransomware

- VPN

- verkkosivuilla turvallisuus

- zephyrnet