Yhdysvallat Kyberturvallisuus- ja infrastruktuuriturvallisuusvirasto (CISA), joka kutsuu itseään "Amerikan kyberpuolustusvirastoksi", on juuri julkaissut julkisen palvelun ilmoituksen. #StopRansomware bannerin.

Tämä raportti on numeroitu AA23-061a, ja jos olet luisunut tapaan olettaa, että kiristysohjelmat ovat eilisen uhka tai että muut tietyt kyberhyökkäykset olisivat luettelosi kärjessä vuonna 2023, kannattaa se lukea.

Riskit, jotka otat käyttöön ottamalla katseesi pois kiristyshaittaohjelmien uhalta vuonna 2023 keskittyäksesi seuraavaan, vanha on-uusi-jälleen kiiltävään aiheeseen (ChatGPT? Cryptojacking? Keylogging? Lähdekoodin varkaus? 2FA-petos?) ovat samankaltaisia kuin riskit, joita sinulla on olisit kohdannut, jos olisit alkanut keskittyä yksinomaan lunnasohjelmiin muutama vuosi sitten, jolloin se oli päivän kuuma uusi pelko.

Ensinnäkin, huomaat usein, että kun yksi kyberuhka näyttää vähenevän, todellinen syy on se, että muut uhat lisääntyvät suhteellisesti, eikä se, että se, jonka uskot nähneeni, on kuolemassa absoluuttisesti.

Itse asiassa kyberrikollisuuden X ilmeinen lisääntyminen, joka liittyy Y:n näennäiseen laskuun, saattaa johtua yksinkertaisesti siitä, että yhä useammat roistot, jotka aiemmin erikoistuivat Y:hen, tekevät nyt X:n paremmin kuin Y:n sijaan.

Toiseksi, vaikka tietyn verkkorikollisuuden esiintyvyys on laskenut absoluuttisesti, huomaat melkein aina, että sitä on edelleen paljon ja että vaara pysyy ennallaan, jos joudut osumaan.

Kuten haluamme sanoa Naked Securityssa: "Ne, jotka ei voi muistaa menneisyyttä on tuomittu toistamaan se."

Kuninkaallinen jengi

AA23-061a-neuvonta keskittyy kiristysohjelmaperheeseen, joka tunnetaan nimellä Kuninkaallinen, mutta tärkeimmät poiminnot CISA: n selkeästi sanottuna neuvontapalvelut ovat seuraavat:

- Nämä roistot murtautuvat sisään käyttämällä hyväksi havaittuja ja luotettavia menetelmiä. Näitä ovat tietojenkalastelu (2/3 hyökkäyksistä), väärin määritettyjen RDP-palvelimien etsiminen (1/6 niistä), korjaamattomien verkkopalveluiden etsiminen verkosta tai yksinkertaisesti käyttöoikeustietojen ostaminen aiemmin toimineilta huijauksilta. niitä. Kyberrikolliset, jotka myyvät tunnuksia toimeentuloa varten, tyypillisesti datavarkaille ja kiristysohjelmien ryhmille, tunnetaan ammattikielessä nimellä IAB:t, lyhenne itsekuvaavasta termistä alkupääsyn välittäjät.

- Päästyään sisään rikolliset yrittävät välttää ohjelmia, jotka voivat ilmeisesti esiintyä haittaohjelmina. He joko etsivät olemassa olevia hallintatyökaluja tai tuovat omansa tietäen, että on helpompi välttää epäilyksiä, jos pukeudut, puhut ja toimit kuin paikallinen – ammattikieltä, jos elää maasta. Hyökkääjien väärin käyttämiä laillisia työkaluja ovat apuohjelmat, joita käytetään usein viralliseen etäkäyttöön, järjestelmänvalvojan komentojen suorittamiseen etänä ja tyypillisiin järjestelmänvalvojan tehtäviin. Esimerkkejä:

PsExecMicrosoft Sysinternalsilta; theAnyDesketäkäyttö työkalu; ja MicrosoftPowerShell, joka on esiasennettu jokaiseen Windows-tietokoneeseen. - Ennen tiedostojen sekoitusta hyökkääjät yrittävät monimutkaistaa palautuspolkuasi. Kuten luultavasti odotat, ne tuhoavat volyymin varjokopiot (Windowsin "palautus" -vedoskuvat). He lisäävät myös omat epäviralliset järjestelmänvalvojan tilinsä, jotta he voivat päästä takaisin sisään, jos potkaiset heidät ulos, muokata tietoturvaohjelmistosi asetuksia hälytyksiä vaimentaakseen, ottaa hallintaansa tiedostot, joita he eivät muuten voisi sekoittaa, ja sotkea järjestelmän. lokit, jotta on vaikea ymmärtää myöhemmin, mitä ne muuttivat.

Selvyyden vuoksi sinun on lisättävä itseluottamustasi puolustaaksesi kaikkia näitä TTP:itä (työkalut, tekniikat ja menettelyt), pyrkiikö jokin tietty hyökkääjien aalto kiristämään sinua osana loppupeliään.

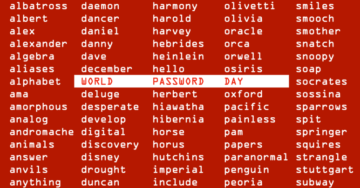

Tästä huolimatta tämä kuninkaallinen jengi on ilmeisesti todella kiinnostunut tekniikasta, jonka Yhdysvaltain hallituksen MITER ATT&CK -kehys tunnistaa vaatimattomalla tunnisteella. T1486, joka on merkitty huolestuttavalla nimellä Tiedot on salattu vaikutusta varten.

Yksinkertaisesti sanottuna T1486 tarkoittaa yleensä hyökkääjiä, jotka aikovat kiristää sinulta rahaa vastineeksi arvokkaiden tiedostojesi salaamisesta ja jotka pyrkivät puristamaan sinua kovemmin kuin koskaan aiheuttamalla mahdollisimman paljon häiriöitä ja siten antamalla itselleen suurimman mahdollisen kiristyskeinon. .

Itse asiassa AA23-061a-tiedote varoittaa, että:

Royal [lunnasohjelmarikolliset] ovat vaatineet lunnaita noin 1 miljoonasta dollariin 11 miljoonaan dollariin Bitcoinina.

Ja selvyyden vuoksi he yleensä varastavat (tai tarkemmin sanottuna ottavat luvattomia kopioita) niin paljon tiedoistasi kuin pystyvät ennen tiedostojen jäädyttämistä, mikä lisää kiristyspainetta:

Päästyään pääsyn uhrien verkkoihin kuninkaalliset toimijat poistavat virustorjuntaohjelmiston käytöstä ja suodattavat suuria määriä tietoa ennen kuin lopulta ottavat käyttöön kiristysohjelman ja salaavat järjestelmät.

Mitä tehdä?

Kuninkaallisen jengin kaltaiset roistot tunnetaan ammattikielessä nimellä aktiivisia vastustajia, koska ne eivät vain laukaise sinua haittaohjelmia ja katso, pysyykö ne kiinni.

He käyttävät esiohjelmoituja työkaluja ja komentosarjoja missä vain voivat (rikolliset rakastavat automaatiota yhtä paljon kuin kuka tahansa), mutta he kiinnittävät jokaiseen hyökkäykseen yksilöllistä huomiota.

Tämä tekee heistä paitsi mukautumiskykyisempiä (he vaihtavat TTP-pisteitään hetkessä, jos he huomaavat paremman tavan tehdä huonompia asioita), mutta myös salakavampia (he mukauttavat TTP:ään reaaliajassa, kun he selvittävät puolustusasi leikkikirja).

- Lue lisää lukemalla meidän Active Aversary Playbook, kiehtova tutkimus Sophos Fieldin teknologiajohtajan John Shierin 144 tosielämän hyökkäyksestä.

- SEO-pohjainen sisällön ja PR-jakelu. Vahvista jo tänään.

- Platoblockchain. Web3 Metaverse Intelligence. Tietoa laajennettu. Pääsy tästä.

- Lähde: https://nakedsecurity.sophos.com/2023/03/03/feds-warn-about-right-royal-ransomware-rampage-that-runs-the-gamut-of-ttps/

- $ 1 euroa

- 1

- 2023

- 2FA

- a

- pystyy

- Meistä

- absoluuttinen

- pääsy

- Tilit

- Toimia

- toimijoiden

- sopeuttaa

- admin

- hallinto

- hallinnollinen

- neuvontapalvelut

- vastaan

- Tähtäimessä

- Kaikki

- aina

- määrät

- ja

- ja infrastruktuuri

- antivirus

- virustorjuntaohjelmisto

- joku

- näennäinen

- suunnilleen

- hyökkäys

- Hyökkäykset

- huomio

- kirjoittaja

- auto

- Automaatio

- välttää

- takaisin

- background-image

- lippu

- koska

- ennen

- Paremmin

- Suurimmat

- Bitcoin

- Kiristää

- reunus

- pohja

- Tauko

- tuoda

- rakentaa

- tiedotuslehti

- Ostaminen

- Voi saada

- keskus

- muuttaa

- ChatGPT

- CISA

- selkeä

- koodi

- väri

- tietokone

- Tuomittu

- luottamus

- ohjaus

- kurssi

- kattaa

- Luominen

- Valtakirja

- rikolliset

- Crooks

- Cryptojacking

- CTO

- cyber

- cyberattacks

- tietoverkkorikollisuuden

- verkkorikollisille

- VAARA

- tiedot

- päivä

- Hylkää

- Puolustus

- Puolustus

- puolustava

- vaatii

- levityspinnalta

- näyttö

- Häiriö

- tekee

- Dont

- Pudota

- Kuoleva

- kukin

- helpompaa

- myöskään

- salattu

- Jopa

- EVER

- Joka

- Esimerkit

- yksinomaan

- olemassa

- odottaa

- kiristys

- katse

- kohtasi

- perhe

- lumoava

- pelko

- FBI

- harvat

- ala

- Kuva

- Asiakirjat

- Löytää

- Tulipalo

- Keskittää

- keskittyy

- tarkennus

- seuraa

- Puitteet

- petos

- Pakastaminen

- alkaen

- saamassa

- Jengi

- yleensä

- saada

- Antaa

- Antaminen

- Goes

- Kova

- korkeus

- Osuma

- KUUMA

- liihottaa

- HTTPS

- tunnistettu

- in

- sisältää

- Kasvaa

- lisää

- henkilökohtainen

- Infrastruktuuri

- sen sijaan

- kiinnostunut

- esitellä

- IT

- itse

- ammattikieli

- Johannes

- John Shier

- avain

- potkaista

- Tappaa

- tietäen

- tunnettu

- suuri

- Vaikutusvalta

- Lista

- elää

- elävät

- paikallinen

- katso

- näköinen

- rakkaus

- tehty

- tehdä

- TEE

- haittaohjelmat

- Marginaali

- max-width

- menetelmät

- Microsoft

- ehkä

- miljoona

- muokata

- raha

- lisää

- Naked Security

- nimi

- Tarve

- verkko

- verkot

- Uusi

- seuraava

- normaali

- numeroitu

- virallinen

- ONE

- verkossa

- Muut

- muuten

- oma

- osa

- erityinen

- polku

- Paavali

- Phishing

- suunnitelma

- Platon

- Platonin tietotieto

- PlatonData

- paljon

- sijainti

- mahdollinen

- Viestejä

- Kallisarvoinen

- tarkasti

- paine

- aiemmin

- todennäköisesti

- Ohjelmat

- julkinen

- laittaa

- alainen

- Lunnaat

- ransomware

- pikemminkin

- Lukeminen

- todellinen

- reaaliaikainen

- reason

- elpyminen

- jäännökset

- muistaa

- kaukosäädin

- etäkäyttö

- toistaa

- raportti

- palata

- riskit

- kuninkaallinen

- juoksu

- Said

- skriptejä

- haku

- turvallisuus

- Suojausohjelmisto

- näyttää

- Myydään

- servers

- palvelu

- Palvelut

- settings

- varjo

- Shier

- Lyhyt

- shouldnt

- näyttää

- Näytä

- Hiljaisuus

- samankaltainen

- yksinkertaisesti

- So

- Tuotteemme

- vankka

- lähde

- lähdekoodi

- erityinen

- Kaupallinen

- Puristaa

- alkoi

- Yhä

- tutkimus

- SVG

- järjestelmä

- järjestelmät

- TAG

- ottaa

- Takeaways

- ottaen

- Puhua

- tehtävät

- tekniikat

- ehdot

- -

- varkaus

- heidän

- itse

- siksi

- asiat

- Ajattele

- uhkaus

- uhat

- aika

- että

- työkalu

- työkalut

- ylin

- aihe

- siirtyminen

- läpinäkyvä

- tyypillinen

- tyypillisesti

- Lopulta

- varten

- URL

- us

- USD

- käyttää

- apuohjelmia

- tilavuus

- varoittaa

- Aalto

- Mitä

- onko

- joka

- KUKA

- wikipedia

- ikkunat

- arvoinen

- olisi

- X

- vuotta

- Sinun

- zephyrnet

![S3 Ep115: Todellisia rikostarinoita – päivä kyberrikollisuuden taistelijan elämässä [Ääni + teksti]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep115-true-crime-stories-a-day-in-the-life-of-a-cybercrime-fighter-audio-text-360x188.png)