MITÄ TARKOITTAA "EI TÄYTÄ TURVALLISUUSHUOLLON TAPAA"?

Napsauta ja vedä alla olevia ääniaaltoja hypätäksesi mihin tahansa kohtaan. Voit myös kuuntele suoraan Soundcloudissa.

Doug Aamothin ja Paul Ducklinin kanssa. Intro ja outro musiikki Edith Mudge.

Voit kuunnella meitä Soundcloud, Apple Podcastit, Google Podcastit, Spotify, nitoja ja kaikkialla, missä hyviä podcasteja löytyy. Tai pudota vain RSS-syötteemme URL-osoite suosikki podcatcheriisi.

LUE OTTARKASTUS

DOUG. Henkeäsalpaavia rikkomuksia, salaus purettava ja paikat yllin kyllin.

Kaikki tämä Naked Security podcastissa.

[MUSIIKKIMODEEMI]

Tervetuloa podcastiin kaikki.

Olen Doug Aamoth; hän on Paul Ducklin.

Paul, kuinka voit tänään, sir?

ANKKA. Doug… Tiedän, koska kerroit minulle etukäteen, mitä on tulossa Tämä viikko tekniikan historiassa, ja se on MAHTAVAA!

DOUG. OK!

Tällä viikolla, 18. lokakuuta 1958, oskilloskooppi ja tietokone, joka oli rakennettu simuloimaan tuulenvastusta, yhdistettiin mukautettujen alumiiniohjaimien kanssa, ja peli Tennis kahdelle syntyi.

Brookhaven National Laboratoryn kolmipäiväisessä näyttelyssä esitelty Tennis for Two osoittautui erittäin suosituksi erityisesti lukiolaisten keskuudessa.

Jos kuuntelet tätä, sinun täytyy mennä Wikipediaan ja etsiä "Tennis for Two".

Siellä on video jostain, joka rakennettiin vuonna 1958…

…luulen, että olet kanssani samaa mieltä, Paul, se oli melko uskomatonta.

ANKKA. *Haluaisin* pelata sitä tänään!

Ja kuten Asteroids ja Battle Zone ja nuo 1980-luvun erityisesti muistettavat pelit…

…koska se on oskilloskooppi: vektorigrafiikka!

Ei pikselointia, ei eroja riippuen siitä, onko viiva 90 astetta, 30 astetta vai 45 astetta.

Ja äänipalaute ohjainten releistä… se on hienoa!

On uskomatonta, että tämä oli 1958.

Paluu edelliseen Tämä viikko tekniikan historiassa, se oli transistorin vallankumouksen huipulla.

Ilmeisesti laskennallinen puoli oli sekoitus termoventtiilejä (tyhjiöputkia) ja releitä.

Ja näytön piirit olivat kaikki transistoripohjaisia, Doug

Joten se oli oikeassa yhdistelmässä kaikkia teknologioita: releet, venttiilit ja transistorit, kaikki yhdessä uraauurtavassa videopelissä.

DOUG. Todella siistiä.

Tarkista se Wikipediasta: Tennis kahdelle.

Siirrytään nyt ensimmäiseen tarinaamme.

Paul, tiedän sinun olevan erittäin taitava kirjoittamaan hienon runon…

…Olen kirjoittanut hyvin lyhyen runon esitelläkseni tämän ensimmäisen tarinan, jos sallitte minulle.

ANKKA. Siitä tulee sitten kaksi riviä, vai mitä? [NAurua]

DOUG. Se menee vähän näin.

Zoomaa Macille/Ei saa kaapattu.

[HYVIN PITKÄ HILJAINEN]

Loppu runo.

ANKKA. Voi, anteeksi!

Luulin, että se oli otsikko ja että aiot tehdä runon nyt.

DOUG. Eli se on runo.

ANKKA. OK.

[ILMAN TUNTEITA] Ihanaa, Doug.

DOUG. [IRONIC] Kiitos.

ANKKA. Riimi oli upea!

Mutta kaikkien runojen ei tarvitse olla riimiä….

DOUG. Se on totta.

ANKKA. Kutsumme sitä vain vapaaksi säkeeksi, eikö niin?

DOUG. OK, kiitos.

ANKKA. Valitettavasti tämä oli ilmainen takaovi Zoomiin Macille.

[Syyllisyyden olo] Anteeksi, se ei ollut kovin hyvä vaihe, Doug.

[NAURAA] Kuljet jonkun muun nurmikolla, tulet usein lyhyiksi…

DOUG. Ei, se on hyvä!

Kokeilin runoja tällä viikolla; kokeilet jaksoja.

Meidän on poistuttava mukavuusalueeltamme silloin tällöin.

ANKKA. Oletan, että tämä oli koodi, joka oli tarkoitettu käännettäväksi lopullisen koontiversion aikana, mutta joka jäi vahingossa sisään.

Se on tarkoitettu vain Zoom for Mac -versiolle, ja se on korjattu, joten varmista, että olet ajan tasalla.

Pohjimmiltaan joissain olosuhteissa, kun videovirta käynnistyy tai sovellus itse aktivoi kameran, se luulisi vahingossa, että saatat haluta tehdä ohjelman virheenkorjauksen.

Koska hei, ehkä olit kehittäjä! [NAurua]

Sitä ei tietenkään pitäisi tapahtua julkaisuversioissa.

Ja se tarkoitti, että paikallisessa verkkoliittymässä oli avoinna TCP-virheenkorjausportti.

Tämä tarkoitti, että kuka tahansa, joka voisi välittää paketteja kyseiseen porttiin, joka voisi olla oletettavasti mikä tahansa muu paikallisesti yhdistetty käyttäjä, joten sen ei tarvitsisi olla järjestelmänvalvoja tai edes sinä... edes vieraskäyttäjä, se riittäisi.

Joten hyökkääjä, jolla oli tietokoneellasi jonkinlainen välityspalvelinhaittaohjelma, joka pystyi vastaanottamaan paketteja ulkopuolelta ja syöttämään ne paikalliseen käyttöliittymään, saattoi periaatteessa antaa komentoja ohjelman sisälle.

Ja tyypillisiä virheenkorjausliitäntöjen sallimia asioita ovat: tyhjennä muistia; purkaa salaisuuksia; muuttaa ohjelman käyttäytymistä; säädä kokoonpanoasetuksia ilman tavallista käyttöliittymää, jotta käyttäjä ei näe sitä; kaappaa kaikki ääni kertomatta kenellekään, ilman tallennusvaroitusta; kaikkea tuollaista.

Hyvä uutinen on, että Zoom löysi sen itse, ja he korjasivat sen melko nopeasti.

Mutta se on loistava muistutus siitä, että kuten niin usein sanomme, [NAURA] "Mupin ja huulen välillä on monia lipsahduksia."

DOUG. Selvä, erittäin hyvä.

Pysykäämme patch-junassa ja pysähtykäämme seuraavalle asemalle.

Ja tämä tarina… ehkä mielenkiintoisin osa tästä viimeisimmän korjaustiistain tarinasta oli mitä Microsoft *ei* sisällyttänyt?

ANKKA. Valitettavasti korjaukset, joita kaikki luultavasti odottivat – ja spekuloimme äskettäisessä podcastissa: "No, näyttää siltä, että Microsoft saa meidät odottamaan vielä viikon korjaustiistaihin, eikä julkaise bändin ulkopuolista "aikaista julkaisua ” ovat ne kaksi Exchangen nollapäivää viimeaikaisesta muistista.

Mikä tuli tunnetuksi nimellä E00F tai Vaihda kaksinkertainen nollapäivävirhe minun terminologiassani tai ProxyNotShell kuten se Twittersfäärissä ehkä hieman hämmentävästi tunnetaan.

Se oli siis tämän kuun korjaustiistain iso tarina: näitä kahta bugia ei saatu korjattua.

Ja siksi emme tiedä milloin se tapahtuu.

Sinun on varmistettava, että olet soveltanut lievennyksiä.

Kuten olemme varmaan sanoneet aiemminkin, Microsoft huomasi jatkuvasti, että aiemmat lievennykset, joita he ehdottivat… no, ehkä ne eivät olleet tarpeeksi hyviä, ja he muuttivat säveltään ja mukauttivat tarinaa.

Joten jos olet epävarma, voit palata osoitteeseen nakedsecurity.sophos.com ja etsiä lausetta ProxyNotShell (kaikki yksi sana) ja mene sitten lukemaan, mitä meillä on sanottavaa.

Voit myös linkittää Microsoftin korjauksen uusimpaan versioon…

…koska kaikista Patch Tuesdayn asioista se oli mielenkiintoisin, kuten sanot: koska sitä ei ollut siellä.

DOUG. OK, vaihdetaan nyt vaihteeseen a erittäin turhauttava tarina.

Tämä on isku ranteeseen suurelle yritykselle, jonka kyberturvallisuus on niin huono, että he eivät edes huomanneet murtautuneensa!

ANKKA. Kyllä, tämä on tuotemerkki, jonka useimmat ihmiset luultavasti tuntevat nimellä SHEIN ("she-in"), joka on kirjoitettu yhdellä sanalla, kaikki isoilla kirjaimilla. (Rikkomuksen aikaan yritys tunnettiin nimellä Zoetop.)

Ja ne ovat niin sanottuja "pikamuotia".

Tiedätkö, he kasaavat sitä korkealle ja myyvät sen halvalla, eikä ilman kiistaa siitä, mistä he saavat mallinsa.

Ja verkkokauppiaana saatat olettaa, että heillä on verkkokaupan kyberturvallisuustiedot alaspäin.

Mutta kuten sanot, he eivät tehneet!

Ja New Yorkin osavaltion oikeusministeri Yhdysvalloissa päätti, ettei se ollut tyytyväinen tapaan, jolla New Yorkin asukkaita oli kohdeltu tämän loukkauksen uhreina.

Joten he ryhtyivät oikeudellisiin toimiin tätä yritystä vastaan… ja se oli ehdoton litaania kömpelöistä, virheistä ja lopulta peittelyistä – sanalla sanoen Douglas, epärehellisyyttä.

Heillä oli tämä rikkomus, jota he eivät huomanneet.

Tämä oli ainakin aiemmin pettymysllisen yleistä: yritykset eivät ymmärtäneet, että niitä oli loukattu, ennen kuin luottokortin käsittelijä tai pankki otti heihin yhteyttä ja sanoi: "Tiedätkö mitä, meillä on ollut hirveän paljon asiakkaiden petoksia koskevista valituksista tässä kuussa."

"Ja kun katsoimme taaksepäin sitä, mitä he kutsuvat CPP:ksi, yhteinen ostopaikka, yksi ja ainoa kauppias, jolta jokainen uhri näyttää ostaneen jotain, olet sinä. Arvioimme, että vuoto tuli sinusta."

Ja tässä tapauksessa se oli vielä pahempaa.

Ilmeisesti toinen maksunkäsittelijä tuli paikalle ja sanoi: "Ai, muuten, löysimme kokonaisen erän luottokorttinumeroita myytävänä, tarjottiin teiltä varastetuksi."

Heillä oli siis selvät todisteet siitä, että rikkominen oli tapahtunut joko massana tai rikoskohtaisesti.

DOUG. Niin varmasti, kun tämä yritys sai tietää tästä, he ryhtyivät nopeasti korjaamaan tilannetta, eikö?

ANKKA. No, se riippuu siitä, kuinka sinä… [NAURA] Minun ei pitäisi nauraa, Doug, kuten aina.

Se riippuu siitä, mitä tarkoitat "korjaamalla".

DOUG. [NAURA] Voi luoja!

ANKKA. Joten näyttää siltä, että he *käsittelivät ongelman… todellakin, siinä oli osia, jotka he peittivät todella hyvin.

Ilmeisesti.

Näyttää siltä, että he yhtäkkiä päättivät: "Hups, meidän on parempi tulla PCI DSS -yhteensopiviksi".

Selvästikään he eivät olleet, koska he olivat ilmeisesti pitäneet virheenkorjauslokeja, joissa oli luottokorttitiedot epäonnistuneista tapahtumista… kaiken, mitä sinun ei pitäisi kirjoittaa levylle, he kirjoittivat.

Ja sitten he ymmärsivät, että niin oli tapahtunut, mutta he eivät löytäneet, mihin he jättivät tiedot omassa verkossaan!

Joten ilmeisesti he tiesivät, etteivät olleet PCI DSS -yhteensopivia.

He ryhtyivät ilmeisesti tekemään itsestään PCI DSS -yhteensopivia, minkä he saavuttivat vuoteen 2019 mennessä. (Rikkomus tapahtui vuonna 2018.)

Mutta kun heille kerrottiin, että heidän oli alistuttava tarkastukseen, oikeuslääketieteelliseen tutkimukseen…

…New Yorkin oikeusministerin mukaan he joutuivat aivan tarkoituksella tutkijan tielle.

Pohjimmiltaan he antoivat tutkijoille mahdollisuuden nähdä järjestelmän sellaisena kuin se oli *kun* sen korjauksen, hitsauksen ja kiillotuksen jälkeen, ja he sanoivat: "Voi ei, te ette näe varmuuskopioita", mikä kuulostaa minusta melko tuhmalta. .

DOUG. Huh.

ANKKA. Ja myös tapa, jolla he ilmoittivat rikkomuksesta asiakkailleen, herätti suurta suuttumusta New Yorkin osavaltiossa.

Erityisesti näyttää siltä, että oli aivan ilmeistä, että 39,000,000 5 XNUMX käyttäjän tiedot oli jollain tavalla tehty pois, mukaan lukien erittäin heikosti hajautetut salasanat: kaksinumeroinen suola ja yksi MDXNUMX-kierros.

Ei tarpeeksi hyvä vuonna 1998, puhumattakaan vuodesta 2018!

Joten he tiesivät, että tällä suurella käyttäjämäärällä oli ongelma, mutta ilmeisesti he ottivat yhteyttä vain niihin 6,000,000 XNUMX XNUMX käyttäjään, jotka olivat todella käyttäneet tiliään ja tehneet tilauksia.

Ja sitten he sanoivat: "No, olemme ainakin ottaneet yhteyttä kaikkiin noihin ihmisiin."

Ja *sitten* kävi ilmi, että he eivät olleet varsinaisesti ottaneet yhteyttä kaikkiin 6,000,000 XNUMX XNUMX miljoonaan käyttäjään!

He olivat juuri ottaneet yhteyttä niihin kuudesta miljoonasta, jotka sattuivat asumaan Kanadassa, Yhdysvalloissa tai Euroopassa.

Joten jos olet muualta maailmasta, huonoa onnea!

Kuten voitte kuvitella, se ei mennyt hyvin viranomaisille, sääntelyviranomaisille.

Ja minun on myönnettävä… yllätyksekseni, Doug, heille määrättiin 1.9 miljoonan dollarin sakko.

Mikä näin isolle yritykselle…

DOUG. Kyllä!

ANKKA. …ja tehdä niin törkeitä virheitä, ja sitten olla täysin kunnollinen ja rehellinen tapahtuneesta, ja New Yorkin oikeusministeri moitti minua rikkomuksesta valehtelemisesta?

Olin tavallaan kuvitellut, että he olisivat saaneet kokea vakavamman kohtalon.

Ehkä jopa jotain, jota ei voitaisi vain maksaa keksimällä rahaa.

Ja toinen asia, jonka he tekivät, oli se, että kun oli ilmeistä, että oli olemassa käyttäjiä, joiden salasanat olivat vaarassa… koska ne olivat syvästi murtuvia, koska se oli kaksinumeroinen suola, mikä tarkoittaa, että voit rakentaa 100 esilaskettua sanakirjaa. …

DOUG. Onko se yleistä?

Pelkkä kaksinumeroinen suola näyttää todella alhaiselta!

ANKKA. Ei, tyypillisesti haluat 128 bittiä (16 tavua) tai jopa 32 tavua.

Löyhästi sanottuna sillä ei kuitenkaan ole merkittävää eroa krakkausnopeuteen, koska (riippuen hashin lohkon koosta) lisäät vain kaksi ylimääräistä numeroa sekoitukseen.

Joten ei ole edes ikään kuin varsinainen hajautusarvojen laskeminen kestäisi kauemmin.

Jo vuonna 2016 ihmiset, jotka käyttivät kahdeksan grafiikkasuorittimen tietokoneita, joissa oli "hashcat" -ohjelma, pystyivät mielestäni tekemään 200 miljardia MD5:tä sekunnissa.

Silloin! (Tämä määrä on nyt noin viisi tai kymmenen kertaa suurempi.)

Joten erittäin, erittäin näkyvästi murtuva.

Mutta sen sijaan, että ottaisit yhteyttä ihmisiin ja sanoisi: "Salasanasi on vaarassa, koska vuotimme hashin, ja se ei ollut kovin hyvä, sinun pitäisi vaihtaa se", [NAurua] he vain sanoivat…

…ne olivat erittäin tyhmiä sanoja, eikö niin?

DOUG. "Salasanasi suojaustaso on alhainen ja se saattaa olla vaarassa. Vaihda kirjautumissalasanasi."

Ja sitten he muuttivat sen seuraavasti: "Salasanasi ei ole päivitetty yli 365 päivään. Päivitä se nyt turvallisuutesi vuoksi."

ANKKA. Kyllä, "Salasanasi suojaustaso on alhainen..."

DOUG. "MEIDÄN KOHTA!"

ANKKA. Se ei ole vain holhoamista, eihän?

Se on minun silmissäni uhrin syyttämisen rajalla tai yli.

Joka tapauksessa tämä ei minusta tuntunut kovin vahvalta kannustin yrityksille, jotka eivät halua toimia oikein.

DOUG. Selvä, kommentoi kommenteissa, haluaisimme kuulla mielipiteesi!

Tuo artikkeli on nimeltään: Muotibrändi SHEIN sai 1.9 miljoonan dollarin sakon valehtelusta tietomurrosta.

Ja sitten toiseen turhauttavaan tarinaan…

.., toinen päivä, toinen varoittava tarina epäluotettavan syötteen käsittelystä!

ANKKA. Aaargh, tiedän mitä se tulee olemaan, Doug.

Se on Apache Commons -teksti bugi, eikö niin?

DOUG. Se on!

ANKKA. Selvyyden vuoksi, se ei ole Apache-verkkopalvelin.

Apache on ohjelmistosäätiö, jossa on koko joukko tuotteita ja ilmaisia työkaluja… ja ne ovat todella hyödyllisiä, ja ne ovat avoimen lähdekoodin, ja ne ovat mahtavia.

Mutta meillä on ollut heidän ekosysteeminsä Java-osassa (Apache Web Server httpd ei ole kirjoitettu Javalla, joten sivuutetaan se toistaiseksi – älä sekoita Apachea Apache Web Serveriin)…

…viime vuoden aikana meillä on ollut kolme samanlaista ongelmaa Apachen Java-kirjastoissa.

Meillä oli pahamaineinen Log4Shell vika ns. Log4J (Logging for Java) -kirjastossa.

Sitten meillä oli samanlainen bugi, mikä se oli?… Apache Commons -kokoonpano, joka on työkalupakki kaikenlaisten asetustiedostojen, esimerkiksi INI- ja XML-tiedostojen, hallintaan standardoidulla tavalla.

Ja nyt vielä alemman tason kirjastossa ns Apache Commons -teksti.

Asiassa oleva bugi, joka Javassa tunnetaan yleisesti nimellä "merkkijonointerpolaatio".

Ohjelmoijat muilla kielillä… jos käytät asioita, kuten PowerShell tai Bash, tunnet sen "merkkijonokorvauksena".

Siellä voit taianomaisesti saada hahmoja sisältävän lauseen muuttumaan eräänlaiseksi miniohjelmaksi.

Jos olet joskus käyttänyt Bash-kuorta, tiedät sen kirjoittamalla komennon echo USER, se toistaa merkkijonon tai tulostaa sen USER ja näet ruudulla KÄYTTÄJÄ.

Mutta jos suoritat komennon echo $USER, se ei tarkoita, että toistaisi dollarimerkkiä, jota seuraa KÄYTTÄJÄ.

Se tarkoittaa: "Korvaa tuo maaginen merkkijono tällä hetkellä kirjautuneen käyttäjän nimellä ja tulosta se sen sijaan."

Joten tietokoneellani, jos sinä echo USER, saat USER, mutta jos sinä echo $USER, ymmärrät sanan duck sen sijaan.

Ja jotkin Java-merkkijonokorvaukset menevät paljon, paljon, paljon pidemmälle… kuin kuka tahansa, joka kärsi ilosta korjata Log4Shell yli joulun 2021 muistaa!

On olemassa kaikenlaisia fiksuja pieniä miniohjelmia, jotka voit upottaa merkkijonojen sisään ja sitten käsitellä tämän merkkijonojen käsittelykirjaston avulla.

Joten siellä on ilmeinen: lukeaksesi käyttäjänimen, laitat ${env: ("lue ympäristö" user}… käytät squiggly suluissa.

Se on dollarimerkki; squiggly kiinnike; jokin maaginen komento; squiggly kiinnike, joka on maaginen osa.

Ja valitettavasti tässä kirjastossa oli hallitsemattomasti oletusarvoisia taikakomentoja, kuten: ${url:...}, jonka avulla voit huijata merkkijonojen käsittelykirjaston ottamaan yhteyttä Internetiin, lataamaan jotain ja tulostamaan sen, mitä se saa takaisin kyseiseltä verkkopalvelimelta merkkijonon sijaan. ${url:...}.

Joten vaikka se ei ole aivan koodin lisäämistä, koska se on vain raaka-HTML, se tarkoittaa silti, että voit laittaa kaikenlaista roskaa ja outoa ja ihanaa epäluotettavaa tavaraa ihmisten lokitiedostoihin tai heidän verkkosivuilleen.

Ei ${dns:...}, mikä tarkoittaa, että voit huijata jonkun palvelinta, joka voi olla liikelogiikkapalvelin verkossa…

…voit huijata sen tekemään DNS-haun nimetylle palvelimelle.

Ja jos omistat kyseisen verkkotunnuksen huijarina, omistat ja käytät myös DNS-palvelinta, joka liittyy kyseiseen verkkotunnukseen.

Joten, kun DNS-haku tapahtuu, arvaa mitä?

Tämä haku päättyy *palvelimellesi*, ja se saattaa auttaa sinua kartoittamaan jonkun yritysverkon sisäosat… ei vain hänen verkkopalvelimensa, vaan myös verkon syvemmällä olevan tavaran.

Ja lopuksi, ja mikä huolestuttavinta, ainakin vanhemmissa Java-versioissa oli… [NAURA] tiedät mitä täällä on tulossa, Doug!

Käsky ${script:...}.

"Hei, anna minun tarjota sinulle JavaScriptiä ja suorita se ystävällisesti minulle."

Ja luultavasti ajattelet: "Mitä?! Odota, tämä on Java-virhe. Mitä tekemistä JavaScriptillä on sen kanssa?"

No, suhteellisen viime aikoihin asti… ja muista, että monet yritykset käyttävät edelleen vanhempia, edelleen tuettuja Java-kehityspaketin versioita.

Viime aikoihin asti Java… [NAURAA] (taas minun ei pitäisi nauraa)… Java-kehityspaketti sisälsi täydellisen toimivan JavaScript-moottorin, joka oli kirjoitettu Java-kielellä.

Javan ja JavaScriptin välillä ei ole mitään suhdetta neljää kirjainta "Java" lukuun ottamatta, mutta voit laittaa ${script:javascript:...}ja suorita valitsemasi koodi.

Ja ärsyttävää kyllä, yksi asia, jonka voit tehdä JavaScript-moottorissa Java-ajon aikana, on kertoa JavaScript-moottorille: "Hei, haluan suorittaa tämän asian Javan kautta."

Joten voit saada Java kutsumaan *out* JavaScriptiin ja JavaScript olennaisesti kutsumaan *out* Javaan.

Ja sitten Javasta voit mennä "Hei, suorita tämä järjestelmäkomento."

Ja jos siirryt Naked Security -artikkeliin, näet minun käyttävän epäilyttävää komentoa [KYSKEE PAROKEELLISESTI] laskosta, Doug!

Tietenkin HP:n RPN-laskin, koska minä teen laskimen poksahduksen…

DOUG. Sen täytyy olla, kyllä!

ANKKA. …tämä on HP-10.

Joten vaikka riski ei ole niin loistava kuin Log4Shell, et voi sulkea sitä pois, jos käytät tätä kirjastoa.

Meillä on Naked Security -artikkelissa ohjeita kuinka selvittää, onko sinulla Commons Text -kirjasto… ja sinulla saattaa olla se, kuten monet ihmiset tekivät Log4J:n kanssa, tietämättään, koska se on saattanut tulla sovelluksen mukana.

Meillä on myös esimerkkikoodi, jonka avulla voit testata, ovatko käyttöönottamasi lievennykset toimineet.

DOUG. Selvä, mene Naked Securitylle.

Tuo artikkeli on nimeltään: Vaarallinen aukko Apache Commons Textissä – kuten Log4Shell uudestaan.

Ja päätämme kysymyksen: "Mitä tapahtuu, kun salatut viestit ovat vain tavallaan salattuja?"

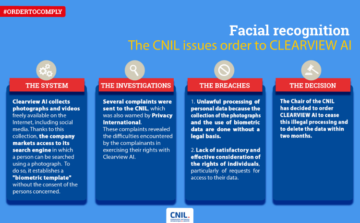

ANKKA. Ai, viittaat kaiketi viralliseen vikaraporttiin, jonka suomalaisen WithSecuren kyberturvallisuustutkijat tekivät hiljattain…

… Microsoft Officen sisäänrakennetusta salauksesta tai tarkemmin sanottuna ominaisuudesta nimeltä Office 365 Message Encryption tai OME.

On varsin kätevää, että sovellukseen on sisäänrakennettu tällainen pieni ominaisuus.

DOUG. Kyllä, kuulostaa yksinkertaiselta ja kätevältä!

ANKKA. Kyllä, paitsi… voi rakas!

Näyttää siltä, että syy tähän on taaksepäin yhteensopivuus, Doug…

…että Microsoft haluaa tämän ominaisuuden toimivan aina ihmisille, jotka käyttävät edelleen Office 2010:tä, jossa on melko vanhanaikainen salauksenpurkuominaisuus.

Pohjimmiltaan näyttää siltä, että tämä OME-prosessi tiedoston salaamiseksi käyttää AES:ää, joka on uusin ja paras NIST-standardoitu salausalgoritmi.

Mutta se käyttää AES:tä väärässä niin sanotussa salaustilassa.

Se käyttää niin kutsuttua EKP:tä tai sähköinen koodikirja tilassa.

Ja se on yksinkertaisesti tapa, jolla viittaat raaka-AES:ään.

AES salaa 16 tavua kerrallaan… se muuten salaa 16 tavua riippumatta siitä, käytätkö AES-128, AES-192 tai AES-256.

Älä sekoita lohkon kokoa ja avaimen kokoa – lohkon koko, tavujen määrä, jotka puretaan ja salataan aina, kun käännät salauskoneen kammen kahvaa, on aina 128 bis tai 16 tavua.

Joka tapauksessa elektronisessa koodikirjatilassa otat vain 16 tavua syötettä, käännät kammen kahvaa kerran tietyllä salausavaimella ja otat ulostulon raakana ja käsittelemättömänä.

Ja ongelma siinä on, että joka kerta kun saat saman syötteen asiakirjassa, joka on kohdistettu samalle 16-tavun rajalle…

…saat täsmälleen samat tiedot ulostulossa.

Joten syötteen kuviot paljastuvat ulostulossa, aivan kuten ne ovat a:ssa Caesar salaus tai a Vigenère salaus:

Se ei tarkoita, että voit murtaa salauksen, koska käsittelet edelleen 128 bitin levyisiä paloja kerrallaan.

Ongelma sähköisessä koodikirjatilassa syntyy juuri siksi, että se vuotaa kuvioita selkeästä tekstistä salatekstiin.

Tunnetut selkotekstihyökkäykset ovat mahdollisia, kun tiedät, että tietty syöttömerkkijono salaa tietyllä tavalla, ja asiakirjan toistuvan tekstin (kuten otsikon tai yrityksen nimen) kohdalla nämä mallit näkyvät.

Ja vaikka tämä ilmoitettiin virheeksi Microsoftille, yritys on ilmeisesti päättänyt, ettei se aio korjata sitä, koska se "ei täytä tietoturvakorjauksen vaatimuksia".

Ja syy näyttää olevan: "No, me tekisimme karhunpalveluksen ihmisille, jotka edelleen käyttävät Office 2010:tä."

DOUG. Oho!

ANKKA. Kyllä!

DOUG. Ja tässä mielessä, meillä on tämän viikon lukijakommentti tähän tarinaan.

Naked Security Reader Bill kommentoi osittain:

Tämä muistuttaa minua "sängyistä", joita Bletchley Parkin koodinmurtajat käyttivät toisen maailmansodan aikana. Natsit päättivät viestit usein samaan loppulauseeseen, joten koodinmurtajat saattoivat työskennellä takaisin tästä salattujen merkkien loppujoukosta tietäen, mitä ne todennäköisesti edustivat. On pettymys, että 80 vuotta myöhemmin näytämme toistavan samoja virheitä.

ANKKA. 80 vuotta!

Kyllä, se on todella pettymys.

Ymmärtääkseni muut pinnasängyt, joita liittoutuneiden koodinmurtajat saattoivat käyttää, erityisesti natsisalattujen tekstien yhteydessä, käsittelivät myös asiakirjan *alkua*.

Uskon, että tämä kuului saksalaisille säätiedotuksille… siellä oli uskonnollinen muoto, jota he seurasivat varmistaakseen, että he antavat säätiedot tarkasti.

Ja säätiedotukset, kuten voitte kuvitella, sodan aikana, johon liittyy ilmapommituksia yöllä, olivat todella tärkeitä asioita!

Vaikuttaa siltä, että ne noudattivat hyvin, hyvin tiukkaa kaavaa, jota voitaisiin toisinaan käyttää salausteknisenä "löystäjänä" tai kiilana, jota voisi käyttää murtautumiseen.

Ja kuten Bill huomauttaa… juuri siksi AES tai mikä tahansa salaus elektronisessa koodikirjatilassa ei ole tyydyttävä kokonaisten asiakirjojen salaamiseen!

DOUG. Selvä, kiitos, että lähetit sen, Bill.

Jos sinulla on mielenkiintoinen tarina, kommentti tai kysymys, jonka haluat lähettää, luemme sen mielellämme podcastista.

Voit lähettää sähköpostia tips@sophos.com, voit kommentoida mitä tahansa artikkeleistamme tai voit lyödä meitä sosiaalisessa mediassa: @nakedsecurity.

Se on tämän päivän esitys; kiitos paljon kuuntelusta.

Paul Ducklinille olen Doug Aamoth, joka muistuttaa sinua seuraavaan kertaan asti…

Molemmat. Pysy turvassa!

- blockchain

- coingenius

- cryptocurrency-lompakot

- cryptoexchange

- kryptografia

- tietoverkkoturvallisuus

- verkkorikollisille

- tietoverkkojen

- tietoturvaloukkauksesta

- tietojen menetys

- sisäisen turvallisuuden osasto

- digitaaliset lompakot

- palomuuri

- Kaspersky

- haittaohjelmat

- McAfee

- Microsoft

- Naked Security

- Alasturvallisuus Podcast

- NexBLOC

- Office

- patch tiistai

- Platon

- plato ai

- Platonin tietotieto

- Platon peli

- PlatonData

- platopeliä

- podcast

- yksityisyys

- VPN

- verkkosivuilla turvallisuus

- zephyrnet

- zoomaus

![S3 Ep118: Arvaa salasanasi? Ei tarvita, jos se on jo varastettu! [Ääni + teksti]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)