Valitettavasti meidän piti kattaa DEADBOLT lunnasohjelma useita kertoja ennen Naked Securitysta.

Tämä ransomware-verkkorikollisuuden markkinarakopelaaja on jo lähes kahden vuoden ajan saalistanut pääasiassa kotikäyttäjiä ja pienyrityksiä hyvin eri tavalla kuin useimmat nykyiset kiristysohjelmahyökkäykset:

Jos olit mukana kyberturvallisuuden parissa noin kymmenen vuotta sitten, kun kiristysohjelmat alkoivat tulla valtavaksi rahanpyöritykseksi kyberalamaailmalle, muistat ilman ihastusta silloisten kiristysohjelmien "suurten nimien tuotemerkit": cryptolocker, Locky, TeslaCrypt, Ja paljon muuta.

Tyypillisesti kiristysohjelmien rikollisuuden varhaiset pelaajat vaativat lähes kohtuuhintaisia, jos ohitit-pubiin menemisen kuukaudeksi tai kolmeksi kiristysmaksuksi niin monelta henkilöltä kuin he. voisi.

Toisin kuin nykypäivän pääliigan kiristysohjelmarikolliset, joita voisi tiivistää "Tavoitteena on kiristää yrityksiä miljoonilla dollareilla satoja kertoja", varhaiset pelaajat menivät kuluttajalähtöisempään suuntaan "kiristää miljoonia ihmisiä 300 dollarilla kukin" (tai 600 dollaria tai 1000 dollaria – määrät vaihtelivat).

Idea oli yksinkertainen: salaamalla tiedostosi sinne omalle kannettavalle tietokoneellesi, huijareiden ei tarvinnut huolehtia Internet-latauksen kaistanleveydestä ja yrittää varastaa kaikkia tiedostosi, jotta he voisivat myydä ne sinulle takaisin myöhemmin.

He voivat jättää kaikki tiedostosi edessäsi, ilmeisesti näkyville, mutta täysin käyttökelvottomiksi.

Jos esimerkiksi yritit avata salattua dokumenttia tekstinkäsittelyohjelmalla, näkisit joko hyödyttömiä sivuja täynnä digitaalista silputtua kaalia tai ponnahdusikkunan, jossa pyydetään anteeksi, että sovellus ei tunnistanut tiedostotyyppiä eikä voinut avata. sitä ollenkaan.

Tietokone toimii, data ei

Yleensä roistot yrittävät jättää käyttöjärjestelmäsi ja sovelluksesi ennalleen ja keskittyvät sen sijaan tietoihisi.

He eivät itse asiassa halunneet tietokoneesi lakkaa toimimasta kokonaan useista tärkeistä syistä.

Ensinnäkin he halusivat sinun näkevän ja tuntevan tuskan siitä, kuinka lähellä, mutta silti niin kaukana arvokkaat tiedostosi olivat: hääkuvasi, vauvavideosi, veroilmoituksesi, yliopistokurssityöt, myyntisaamiset, ostovelat ja kaikki muu digitaalinen tietosi. Olin aikonut varmuuskopioida kuukausia, mutta en ollut vielä päässyt siihen.

Toiseksi he halusivat sinun näkevän kiristysviestin, jonka he olivat jättäneet VALTIOILLA KIRJEIILLÄ, JOISSA ON DRAMAATTISIA KUVIA, asennettuna työpöydän taustakuvaksi, jotta et voinut missata sitä, sekä ohjeet takaisin ostettavien kryptokolikoiden hankkimiseen salauksen purkuavain tietojesi salauksen purkamiseksi.

Kolmanneksi he halusivat varmistaa, että pääset edelleen verkkoon selaimessasi. Ensin etsittiin turhaan "miten toipua XYZ-lunnasohjelmasta maksamatta" ja sitten, kun epätoivo ja epätoivo ilmaantuivat, saada kaverin kiinni. tiesit voivasi auttaa sinua pelastusoperaation kryptovaluutta-osassa.

Valitettavasti tämän vastenmielisen rikollisen juonen varhaiset pelaajat, varsinkin CryptoLocker-jengi, osoittautuivat melko luotettaviksi vastaamaan nopeasti ja tarkasti uhreille, jotka maksoivat, ja ansaitsivat eräänlaisen "kunniavarkaiden keskuudessa" maineen.

Tämä näytti saavan uudet uhrit vakuuttuneiksi siitä, että vaikka maksaminen poltti ison reiän heidän talouteensa lähitulevaisuudessa, ja että se oli vähän kuin tekisi kauppaa paholaisen kanssa, se saisi hyvin todennäköisesti heidän tietonsa takaisin.

Nykyaikaiset kiristysohjelmahyökkäykset sitä vastoin pyrkivät yleensä saattamaan kaikki tietokoneet kokonaisissa yrityksissä (tai kouluissa, sairaaloissa tai kunnissa tai hyväntekeväisyysjärjestöissä) samaan aikaan. Mutta salauksenpurkutyökalujen luominen, jotka toimivat luotettavasti koko verkossa, on yllättävän vaikea ohjelmistosuunnittelutehtävä. Itse asiassa tietojen saaminen takaisin roistoihin luottaen on riskialtista liiketoimintaa. Vuonna 2021 Sophos Ransomware Survey, 1/2 uhreista, jotka maksoivat, menetti vähintään 1/3 tiedoistaan ja 4 % heistä ei saanut takaisin mitään. in 2022, huomasimme, että puoliväli oli vielä pahempi: 1/2 maksaneista menetti 40 % tai enemmän tiedoistaan ja vain 4 % sai kaikki tietonsa takaisin. Surullisen kuuluisissa Siirtomaa putki ransomware-hyökkäys, yritys sanoi, ettei se aio maksaa, ja sitten tunnetusti haki yli 4,400,000 4.4 XNUMX dollaria vain huomatakseen, että rikollisten tarjoama salauksenpurkutyökalu oli liian hidas käytettäväksi. Joten he päätyivät kaikkiin takaisinmaksukuluihin, jotka heillä olisi ollut, jos he eivät olisi maksaneet roistoille, sekä XNUMX miljoonan dollarin ulosmenevä summa, joka oli yhtä hyvin kuin huuhdeltu viemäriin. (Yllättäen ja ilmeisesti rikollisten huonon operatiivisen kyberturvallisuuden vuoksi, FBI lopulta toipui noin 85 % Colonialin maksamista bitcoineista. Älä kuitenkaan luota sellaiseen tulokseen: tällaiset laajamittaiset takaisinperinnät ovat harvinainen poikkeus, ei sääntö.)

Tuottoisa markkinarako

DEADBOLT-roistot näyttävät löytäneen a tuottoisa markkinarako omia, jolloin heidän ei tarvitse murtautua verkkoosi ja työskennellä tiensä kaikkiin sen tietokoneisiin, eikä heidän tarvitse edes huolehtia haittaohjelmien hiipumisesta kannettavaan tietokoneeseen tai mihinkään tavalliseen tietokoneeseen. kotitalouteen, toimistoon tai molempiin.

Sen sijaan he käyttävät maailmanlaajuisia verkkoskannauksia tunnistaakseen korjaamattomia NAS-laitteita (Verkkotallennusjärjestelmä), tyypillisesti suurimman toimittajan QNAP:n tuotteet ja salaavat kaiken suoraan tiedostopalvelinlaitteessasi koskematta mihinkään muuhun verkossasi.

Ajatuksena on, että jos käytät NAS-järjestelmääsi, kuten useimmat ihmiset tekevät kotona tai pienessä yrityksessä – varmuuskopiointiin ja suurten tiedostojen, kuten musiikin, videoiden ja kuvien, ensisijaisena tallennustilana, menetät pääsyn kaikkeen NAS-laitteeseen. todennäköisesti vähintään yhtä katastrofaalista kuin kaikkien kannettavien ja pöytätietokoneiden tiedostojen menettäminen, tai ehkä vielä pahempaa.

Koska luultavasti jätät NAS-laitteesi päälle koko ajan, roistot voivat murtautua sisään milloin haluavat, myös silloin, kun olet todennäköisimmin unessa; heidän tarvitsee hyökätä vain yhteen laitteeseen; heidän ei tarvitse huolehtia, käytätkö Windows- tai Mac-tietokoneita…

…ja hyödyntämällä itse laitteessa olevaa korjaamatonta bugia, heidän ei tarvitse huijata sinua tai ketään muuta verkossasi lataamaan epäilyttävää tiedostoa tai napsauttamaan kyseenalaista verkkosivustoa saadakseen ensimmäisen jalansijansa.

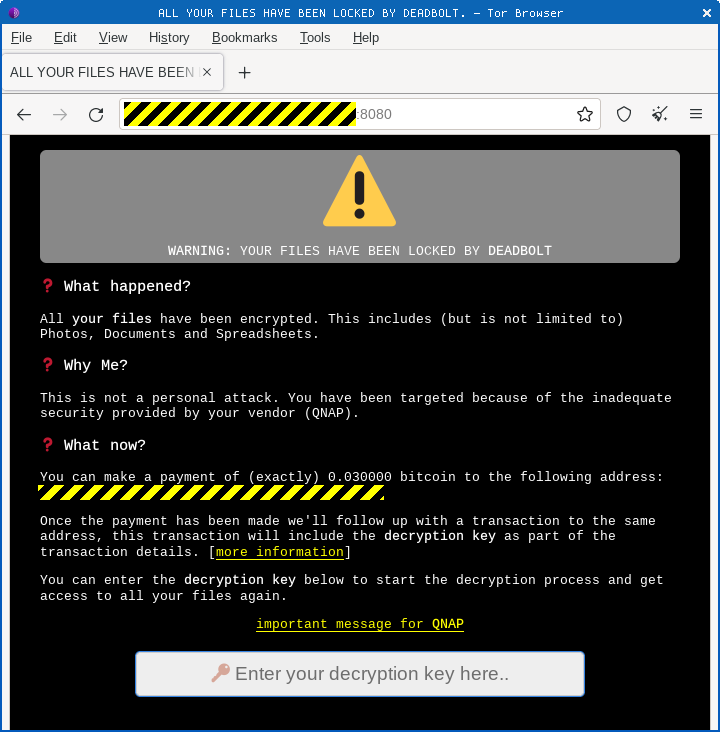

Huijareiden ei tarvitse edes huolehtia siitä, että he saavat viestin sähköpostilla tai työpöydän taustakuvalla: he kirjoittavat kavalasti uudelleen kirjautumissivun NAS-laitteesi verkkokäyttöliittymään, jotta heti kun seuraavan kerran yrität kirjautua sisään, ehkä selvittääkseen miksi. kaikki tiedostosi ovat sekaisin, saat kasvot kiristystarpeen.

Vielä ovelammin DEADBOLT-roistot ovat keksineet tavan käsitellä sinua, joka välttää sähköpostin kirjeenvaihdon (mahdollisesti jäljitettävän), ei vaadi tummia verkkopalvelimia (mahdollisesti monimutkaisia) ja sivuuttaa kaikki neuvottelut: se on heidän tapansa tai tiedonsiirtotie.

Yksinkertaisesti sanottuna jokainen uhri saa kertaluonteisen Bitcoin-osoitteen, johon heitä pyydetään lähettämään BTC 0.03 (tällä hetkellä [2022-10-21] hieman alle 600 dollaria):

Itse tapahtuma toimii sekä viestinä ("Olen päättänyt maksaa") että itse maksuna ("ja tässä ovat varat").

Sen jälkeen roistot lähettävät sinulle 0 dollaria vastineeksi – tapahtuma, jolla ei ole taloudellista tarkoitusta, mutta joka sisältää 32-merkkisen kommentin. (Bitcoin-tapahtumat voivat sisältää lisätietoa kentässä, joka tunnetaan nimellä OP_RETURN joka ei siirrä varoja, mutta sitä voidaan käyttää kommenttien tai muistiinpanojen lisäämiseen.)

Nämä 32 merkkiä ovat heksadesimaalilukuja, jotka edustavat 16-tavuista AES-salauksenpurkuavainta, joka on ainutlaatuinen salatulle NAS-laitteellesi.

Liität BTC-tapahtuman heksadesimaalikoodin kiristysohjelmien "kirjautumissivulle", ja prosessi käynnistää huijareiden jättämän salauksenpurkuohjelman, joka purkaa (toivottavasti!) kaikki tietosi.

Kutsu poliisi!

Mutta tässä on kiehtova käänne tähän tarinaan.

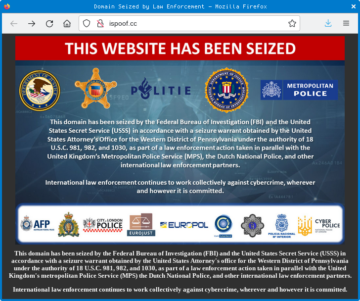

Hollannin poliisi yhteistyössä kryptovaluuttaosaamista omaavan yrityksen kanssa keksi a omaa ovela temppuaan vastustaakseen DEADBOLT-rikollisten salailua.

He huomasivat, että jos uhri lähetti Bitcoin-maksun lunastaakseen salauksenpurkuavaimen, roistot ilmeisesti vastasivat salauksen purkuavaimella heti, kun BTC-maksutapahtuma osui Bitcoin-verkkoon etsiessään ketään, joka "loiisi" sen…

…sen sijaan, että odotettaisiin, kunnes joku Bitcoin-ekosysteemissä ilmoitti, että he olivat todella louhineet tapahtuman ja siten vahvistaneet sen ensimmäistä kertaa.

Toisin sanoen analogisesti käytettäessä roistot antavat sinun kävellä ulos kaupastaan tuotteen kanssa ennen kuin odotat luottokorttimaksusi suorittamista.

Ja vaikka et voi nimenomaisesti peruuttaa BTC-tapahtumaa, voit lähettää kaksi ristiriitaista maksua samanaikaisesti (mitä ammattislangissa kutsutaan "kaksinkertaiseksi kulutukseksi"), kunhan olet tyytyväinen siihen, että ensimmäinen saa poimittu, louhittu ja "vahvistettu" on se, joka menee läpi ja lopulta hyväksytään lohkoketjussa.

Toinen tapahtuma hylätään lopulta, koska Bitcoin ei salli kaksinkertaista kulutusta. (Jos toimisi, järjestelmä ei voisi toimia.)

Löyhästi sanottuna, kun Bitcoinin kaivostyöntekijät näkevät, että vielä käsittelemätön tapahtuma sisältää varoja, jotka joku muu on jo "louhinut", he yksinkertaisesti lopettavat keskeneräisen tapahtuman käsittelyn sillä perusteella, että se on nyt heille arvoton.

Tässä ei ole kyse altruismista: jos suurin osa verkostosta on jo päättänyt hyväksyä toisen tapahtuman ja sisällyttää sen lohkoketjuun "jonka yhteisö hyväksyy päteväksi", ristiriitainen tapahtuma ei ole mennyt läpi, mutta on pahempaa kuin hyödytön kaivostarkoituksiin.

Jos jatkat ristiriitaisen tapahtuman käsittelyä, vaikka onnistuisitkin "loumaan" sen lopulta, kukaan ei hyväksy toissijaista vahvistustasi, koska siinä ei ole mitään, jotta he voisivat tehdä niin…

…joten tiedät etukäteen, että et koskaan saa transaktiomaksuja tai Bitcoin-bonusta ylimääräisestä kaivostyöstäsi, ja näin tiedät etukäteen, ettei siihen ole mitään järkeä tuhlata aikaa tai sähköä.

Niin kauan kuin kukaan (tai kaivospooli tai kaivospoolien kartelli) ei koskaan hallitse yli 50 % Bitcoin-verkosta, kenenkään ei pitäisi koskaan pystyä käskemään tarpeeksi aikaa ja energiaa jo hyväksytyn "vahvistuksen poistamiseen". luomalla uusi vahvistusketju, joka ohittaa kaikki nykyiset.

Tarjoa lisää rahaa…

Ottaen huomioon, että juuri mainitsimme transaktiomaksuja, voit luultavasti nähdä mihin tämä johtaa.

Kun kaivosmies onnistuneesti vahvistaa tapahtuman, joka lopulta hyväksytään lohkoketjuun (itse asiassa nippu tapahtumia), hän saa palkkion juuri lyödyinä bitcoineina (tällä hetkellä määrä on BTC6.25) plus kaikki palkkiot, joita tarjotaan jokainen tapahtuma paketissa.

Toisin sanoen voit kannustaa kaivostyöläisiä priorisoimaan liiketoimiasi tarjoamalla maksun transaktiomaksuina hieman enemmän kuin muut…

…tai jos sinulla ei ole kiire, voit tarjota alhaisen transaktiomaksun ja saada hitaampaa palvelua kaivosyhteisöltä.

Itse asiassa, jos et todellakaan välitä siitä, kuinka kauan se kestää, voit tarjota nolla bitcoinia maksutapahtumamaksuna.

Näin hollantilaiset poliisit tekivät 155 uhrille 13 eri maasta, jotka olivat pyytäneet apua tietojensa palauttamisessa.

He lähettivät roistoille 155 maksua omista BTC-osoitteistaan, ja kaikki tarjoutuivat maksamaan nollan transaktiomaksuja.

Riistot, jotka ilmeisesti luottivat käsikirjoitettuun, automaattiseen prosessiin, lähettivät nopeasti takaisin salauksenpurkuavaimet.

Kun poliiseilla oli jokainen salauksenpurkuavain, he lähettivät välittömästi "kaksinkertaisen kulutuksen" tapahtuman…

…tällä kertaa houkuttelevalla maksulla, joka tarjotaan vastineeksi siitä, että he maksavat samat varat, joita he alun perin tarjosivat roistoille takaisin itselleen!

Arvaa, mitkä liiketoimet saivat kaivostyöläisten huomion ensimmäisenä? Arvaa mitkä vahvistuivat? Arvatkaapa, mitkä liiketoimet eivät tuottaneet mitään?

Bitcoin-yhteisö pudotti ehdotetut maksut rikollisille kuin kuumat perunat, ennen roistot saivat palkan, mutta jälkeen he olivat paljastaneet salauksenpurkuavaimet.

Kertaluonteinen tulos

Hyviä uutisia…

…paitsi tietysti, että tämä ansa (se ei ole temppu, jos se on laillisesti tehty!) ei toimi enää.

Valitettavasti roistot joutuvat vastaisuudessa odottamaan, kunnes he näkevät maksunsa vahvistuneen, ennen kuin he vastaavat salauksenpurkuavaimilla, sen sijaan, että he käynnistäisivät välittömästi jokaisen tapahtumapyynnön ensimmäisen ilmestymisen yhteydessä.

Poliisit kuitenkin petti huijarit tällä kertaa, ja 155 ihmistä sai tietonsa takaisin turhaan.

Tai ainakaan lähes turhaan – tässä on pieni asia transaktiomaksuista, jotka olivat välttämättömiä suunnitelman toteuttamiseksi, vaikka ainakaan mikään näistä rahoista ei mennyt suoraan roistoille. (Maksut menevät kunkin tapahtuman kaivostyöläisille.)

Se voi olla suhteellisen vaatimaton tulos ja se voi olla kertaluonteinen voitto, mutta me kiitämme sitä siitä huolimatta!

Puuttuuko aika tai asiantuntemus kyberturvallisuusuhkien torjuntaan? Oletko huolissasi siitä, että kyberturvallisuus häiritsee sinua kaikista muista asioista, joita sinun on tehtävä?

Lisätietoja Sophosin hallinnoima tunnistus ja vastaus:

24/7 uhkien metsästys, havaitseminen ja reagointi ▶

- blockchain

- coingenius

- vastahakkerointi

- kryptovaluutta

- cryptocurrency-lompakot

- cryptoexchange

- tietoverkkoturvallisuus

- verkkorikollisille

- tietoverkkojen

- deadbolt

- sisäisen turvallisuuden osasto

- digitaaliset lompakot

- hollantilainen poliisi

- palomuuri

- Kaspersky

- Laki

- haittaohjelmat

- McAfee

- Naked Security

- NexBLOC

- Platon

- plato ai

- Platonin tietotieto

- Platon peli

- PlatonData

- platopeliä

- ransomware

- VPN

- verkkosivuilla turvallisuus

- zephyrnet

![S3 Ep113: Windows-ytimen salaaminen – huijarit, jotka huijasivat Microsoftin [Ääni + teksti]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)

![S3 Ep118: Arvaa salasanasi? Ei tarvita, jos se on jo varastettu! [Ääni + teksti]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)