Google a publié un tas de correctifs de sécurité pour le code de navigateur Chrome et Chromium plus tôt cette semaine…

… seulement pour recevoir un rapport de vulnérabilité des chercheurs de la société de cybersécurité Avast le jour même.

La réponse de Google a été de pousser une autre mise à jour dès que possible : un correctif d'un seul bogue CVE-2022-3723, décrit avec le légalisme habituel de Google : nous ne pouvons ni confirmer ni nier :

Google est au courant de rapports selon lesquels un exploit pour CVE-2022-3723 existe dans la nature.

(Apple utilise également régulièrement une saveur similaire désengagée de notification OMG-tout le monde-il y a-un-0-jour, en utilisant des mots à l'effet qu'il "est au courant d'un rapport selon lequel [un] problème peut avoir été activement exploité".)

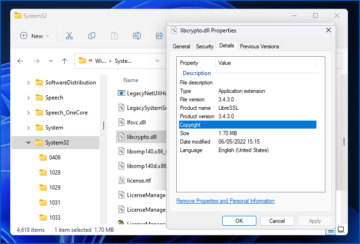

Cette mise à jour de Chrome signifie que vous recherchez maintenant un numéro de version de 107.0.5304.87 ou plus tard.

Confusément, c'est le numéro de version à attendre sur Mac ou Linux, tandis que les utilisateurs de Windows peuvent obtenir 107.0.5304.87 or 107.0.5304.88, et, non, nous ne savons pas pourquoi il y a deux nombres différents ici.

Pour ce que ça vaut, la cause de cette faille de sécurité a été décrite comme "confusion de type dans V8", qui est un jargon pour "il y avait un bogue exploitable dans le moteur JavaScript qui pourrait être déclenché par un code non fiable et des données non fiables qui sont venues apparemment innocemment de l'extérieur".

En gros, cela signifie qu'il est presque certain que le simple fait de visiter et de consulter un site Web piégé - quelque chose qui n'est pas censé vous mettre en danger par lui-même - pourrait suffire à lancer un code malveillant et à implanter des logiciels malveillants sur votre appareil, sans aucune fenêtre contextuelle. ou d'autres avertissements de téléchargement.

C'est ce qu'on appelle dans l'argot de la cybercriminalité un installation en voiture.

« Au courant des signalements »

Nous supposons, étant donné qu'une société de cybersécurité a signalé cette vulnérabilité, et compte tenu de la publication presque immédiate d'une mise à jour d'un bogue, que la faille a été découverte au cours d'une enquête active sur une intrusion sur l'ordinateur ou le réseau d'un client.

Après une effraction inattendue ou inhabituelle, où les chemins d'entrée évidents n'apparaissent tout simplement pas dans les journaux, les chasseurs de menaces se tournent généralement vers les détails granuleux des journaux de détection et de réponse à leur disposition, essayant de reconstituer le système. détails au niveau de ce qui s'est passé.

Étant donné que les exploits d'exécution de code à distance du navigateur (RCE) impliquent souvent l'exécution de code non fiable provenant d'une source non fiable de manière inattendue, et lancé un nouveau fil d'exécution qui n'apparaîtrait normalement pas dans les journaux...

… l'accès à des données médico-légales suffisamment détaillées sur la «réponse aux menaces» peut non seulement révéler comment les criminels sont entrés, mais aussi exactement où et comment dans le système ils ont pu contourner les protections de sécurité qui seraient normalement en place.

En termes simples, travailler à rebours dans un environnement dans lequel vous pouvez rejouer une attaque encore et encore et observer son déroulement révélera souvent l'emplacement, sinon le fonctionnement exact, d'une vulnérabilité exploitable.

Et, comme vous pouvez l'imaginer, retirer en toute sécurité une aiguille d'une botte de foin est beaucoup, beaucoup plus facile si vous avez une carte de tous les objets métalliques pointus dans la botte de foin pour commencer.

En bref, ce que nous voulons dire, c'est que lorsque Google dit "il est au courant des rapports" d'une attaque lancée en exploitant Chrome dans la vraie vie, nous sommes prêts à supposer que vous pouvez traduire cela par "le bug est réel, et il est vraiment peut être exploité, mais parce que nous n'avons pas en fait enquêté nous-mêmes sur le système piraté dans la vraie vie, nous sommes toujours sur un terrain sûr si nous ne disons pas directement : "Hé, tout le monde, c'est un jour zéro". ”

La bonne nouvelle concernant les découvertes de bogues de ce type est qu'elles se sont probablement déroulées de cette façon parce que les attaquants voulaient garder secrètes à la fois la vulnérabilité et les astuces nécessaires pour l'exploiter, sachant que se vanter de la technique ou l'utiliser trop largement accélérerait sa découverte et ainsi raccourcir sa valeur dans les attaques ciblées.

Les exploits RCE des navigateurs d'aujourd'hui peuvent être extrêmement complexes à découvrir et coûteux à acquérir, compte tenu des efforts déployés par des organisations telles que Mozilla, Microsoft, Apple et Google pour renforcer leurs navigateurs contre les astuces d'exécution de code indésirables.

En d'autres termes, le temps de mise à jour rapide de Google et le fait que la plupart des utilisateurs recevront la mise à jour rapidement et automatiquement (ou au moins semi-automatiquement), signifie que le reste d'entre nous peut désormais non seulement rattraper les escrocs, mais revenir devant eux.

Que faire?

Même si Chrome se mettra probablement à jour, nous vous recommandons toujours de vérifier quand même.

Comme mentionné ci-dessus, vous recherchez 107.0.5304.87 (Mac et Linux), ou l'un des 107.0.5304.87 ainsi que 107.0.5304.88 (Les fenêtres).

Utilisez Plus > d’aide > À propos de Google Chrome > Mettre à jour Google Chrome.

La saveur open-source Chromium du navigateur, au moins sur Linux, est également actuellement à la version 107.0.5304.87.

(Si vous utilisez Chromium sous Linux ou l'un des BSD, vous devrez peut-être vérifier auprès de votre fabricant de distribution pour obtenir la dernière version.)

Nous ne savons pas si la version Android de Chrome est affectée et, dans l'affirmative, quel numéro de version rechercher.

Vous pouvez surveiller les prochaines annonces de mise à jour pour Android sur Google Communiqués de Chrome blog.

Nous supposons que les navigateurs basés sur Chrome sur iOS et iPadOS ne sont pas affectés, car tous les navigateurs de l'App Store d'Apple sont obligés d'utiliser le sous-système de navigation WebKit d'Apple, qui n'utilise pas le moteur JavaScript V8 de Google.

Fait intéressant, au moment de la rédaction [2022-10-29T14:00:00Z], les notes de version de Microsoft pour Edge décrivaient une mise à jour datée du 2022-10-27 (deux jours après que ce bogue a été signalé par les chercheurs), mais n'a pas liste CVE-2022-3723 comme l'un des correctifs de sécurité de cette version, qui a été numérotée 107.0.1418.24.

Nous supposons donc que la recherche d'une version Edge supérieure à celle-ci indiquera que Microsoft a publié une mise à jour contre ce trou.

Vous pouvez garder un œil sur les correctifs Edge via Microsoft Mises à jour de sécurité Edge .

- 0 jour

- blockchain

- Chrome

- chrome

- cognitif

- portefeuilles de crypto-monnaie

- cryptoexchange

- CVE-2022-3723

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- département de la Sécurité intérieure

- portefeuilles numériques

- Edge

- Exploiter

- pare-feu

- Google Chrome

- Kaspersky

- malware

- Mcafee

- Sécurité nue

- NexBLOC

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- vulnérabilité

- la sécurité d'un site web

- zéphyrnet

- Zero Day

![S3 Ep128 : Alors tu veux être un cybercriminel ? [Audio + Texte]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-360x188.png)