L'Agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) a lancé Decider, un outil gratuit pour aider la communauté de la cybersécurité à cartographier plus facilement le comportement des acteurs menaçants au cadre MITRE ATT&CK.

Créée en partenariat avec le US Homeland Security Systems Engineering and Development Institute (HSSEDI) et MITRE, Decider est une application Web que les organisations peuvent télécharger et héberger au sein de leur propre infrastructure, la rendant ainsi accessible à un éventail d'utilisateurs via le cloud. Il vise à simplifier le processus souvent onéreux d'utilisation précise et efficace du cadre, ainsi qu'à ouvrir son utilisation aux analystes à tous les niveaux d'une organisation de cybersécurité donnée.

ATT&CK : un cadre complexe

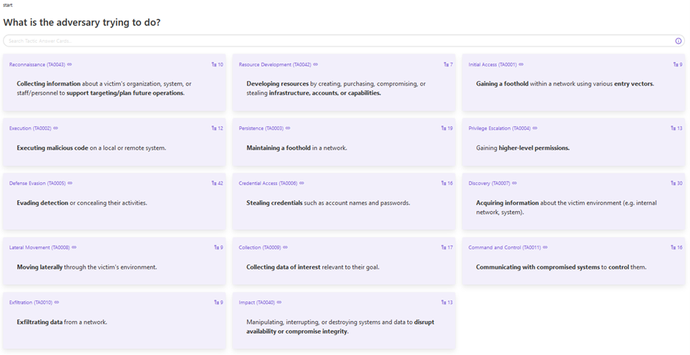

ATT&CK est conçu pour aider les analystes de sécurité déterminer ce que les attaquants tentent d'accomplir et où en sont-ils dans le processus (c'est-à-dire, établissent-ils un accès initial ? Se déplacent-ils latéralement ? par MITRE, que les analystes peuvent cartographier en plus de ce qu'ils pourraient voir dans leur propre environnement.

Le but est d'anticiper les prochains mouvements des méchants et de stopper les attaques le plus rapidement possible. Le cadre peut également être intégré à divers outils de sécurité et fournit un langage standard pour communiquer avec les pairs et les parties prenantes lors de la réponse aux incidents et des enquêtes médico-légales.

C'est bien beau, mais le problème est que le cadre est notoirement complexe, nécessitant souvent un haut niveau de formation et d'expertise pour sélectionner les mappages corrects, par exemple. Ça aussi s'étend continuellement, y compris au-delà des attaques d'entreprise pour intégrer les menaces aux systèmes de contrôle industriels (ICS) et le paysage mobile, ajoutant à la complexité. Dans l'ensemble, il s'agit d'un ensemble de données tentaculaire pour naviguer - et les cyber-défenseurs se retrouvent souvent dans les mauvaises herbes lorsqu'ils essaient de l'utiliser.

"Il y a beaucoup de techniques et de sous-techniques qui sont disponibles et qui peuvent devenir très impliquées et très techniques, et souvent les analystes sont débordés, ou cela les ralentit un peu, parce qu'ils ne savent pas nécessairement si le sous- la technique qu'ils choisissent est la bonne », déclare James Stanley, chef de section au CISA, notant que les plaintes concernant les erreurs de mappage à l'aide de l'outil sont courantes.

«Lorsque vous allez sur le site Web, vous avez beaucoup d'informations devant vous et cela devient rapidement intimidant. L'outil Decider le présente simplement dans un langage plus simple à utiliser par un analyste, quel que soit son niveau d'expertise », déclare-t-il. "Nous voulions donner à nos parties prenantes plus de conseils sur la façon d'utiliser le cadre et le mettre à la disposition, par exemple, des analystes juniors qui pourraient bénéficier de son utilisation en temps réel lors de la réponse aux incidents au milieu de la nuit, par exemple."

À un niveau plus large, les prosélytes de CISA et de MITRE pensent qu'une utilisation plus large d'ATT&CK - encouragée par Decider - conduira à de meilleurs renseignements sur les menaces, plus exploitables - et à de meilleurs résultats en matière de cyberdéfense.

"Chez CISA, nous voulons vraiment mettre l'accent sur l'utilisation des renseignements sur les menaces pour être proactif dans votre défense et non réactif", déclare Stanley. "Pendant très longtemps, la référence de l'industrie pour cela a été de partager des indicateurs de compromis (IOC), qui ont un contexte très large et très limité."

En revanche, ATT&CK fait pencher la balance du jeu à l'avantage de la défense, dit-il, car il est granulaire et donne aux organisations un moyen de comprendre les playbooks spécifiques aux acteurs de la menace qui sont pertinents pour leurs environnements spécifiques.

"Les acteurs de la menace doivent savoir que leurs playbooks sont essentiellement inutiles une fois que nous mettons en évidence ce qu'ils font et comment ils le font et que nous les intégrons dans le cadre", explique-t-il. "Les organisations qui peuvent l'utiliser ont une posture de sécurité beaucoup plus solide, par opposition à une sorte de blocage aveugle des adresses IP ou des hachages, comme l'industrie est si habituée à le faire. Decider nous rapproche de cela.

Simplifier ATT&CK pour l'accessibilité des analystes

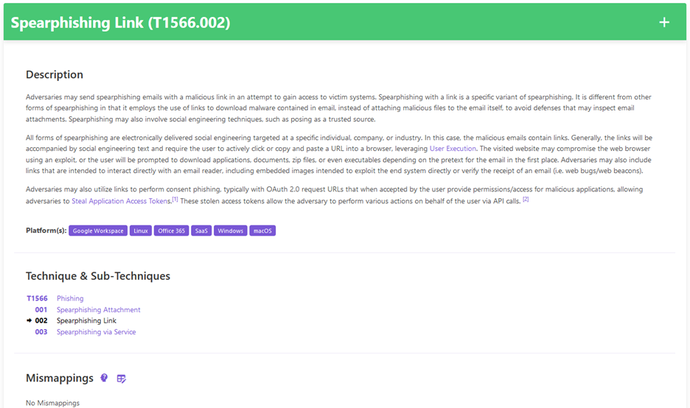

Decider rend la cartographie ATT&CK plus accessible en guidant les utilisateurs à travers une série de questions guidées sur l'activité de l'adversaire, dans le but d'identifier les tactiques, techniques ou sous-techniques correctes dans le cadre pour s'adapter à l'incident de manière intuitive. À partir de là, ces résultats peuvent "éclairer une gamme d'activités importantes telles que le partage des résultats, la découverte d'atténuations et la détection d'autres techniques", selon CISA. Annonce du 1 mars du nouvel outil.

En plus des questions directrices préremplies, Decider utilise un langage simplifié qui serait accessible à tout analyste de la sécurité, une fonction de recherche et de filtrage intuitive pour découvrir les techniques pertinentes et une fonctionnalité de « panier » qui permet aux utilisateurs d'exporter les résultats vers des formats couramment utilisés. De plus, les organisations peuvent l'adapter et l'adapter à leurs propres environnements individuels, notamment en signalant les erreurs de mappage courantes.

L'espoir est qu'ATT&CK devienne à terme un outil de fond fondamental pour les organisations de cybersécurité, selon John Wunder, responsable du département, CTI et Adversary Emulation chez MITRE, plutôt que l'instrument lourd, bien qu'utile, qu'il a été.

"Une chose que j'aimerais vraiment voir alors qu'ATT&CK passe plus en arrière-plan n'est qu'une partie des opérations quotidiennes de cybersécurité et que les analystes individuels doivent simplement y prêter moins d'attention", dit-il. "C'est juste quelque chose qui devrait constituer la base de ce que nous faisons et penser à comprendre les comportements de l'adversaire, et non quelque chose auquel vous devez passer beaucoup de temps à réfléchir chaque fois que vous faites une réponse à un incident. Décider est un grand pas en avant vers cela.

L'outil aide également la syntaxe d'ATT&CK à devenir la nomenclature commune de facto entre les outils et les plates-formes de sécurité, et à partager les renseignements sur les menaces.

"Une fois que vous voyez ATT&CK utilisé dans de plus en plus d'écosystèmes et que tout le monde utilise un langage commun, les utilisateurs d'ATT&CK commencent à voir de plus en plus d'avantages à aligner les choses sur le cadre et à l'utiliser pour corréler plus efficacement les outils, etc. », dit Wunder. "Espérons que grâce à des choses comme Decider qui le rendent plus facile à utiliser, nous commencerons à en voir de plus en plus."

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://www.darkreading.com/threat-intelligence/cisa-mitre-look-to-takeattack-framework-out-of-the-weeds

- :est

- $UP

- 1

- a

- Qui sommes-nous ?

- accès

- accessible

- Selon

- avec précision

- atteindre

- à travers

- activités

- activité

- acteurs

- ajout

- En outre

- adresses

- Avantage

- agence

- Tous

- analyste

- Analystes

- ainsi que

- et infrastructure

- anticiper

- Application

- SONT

- AS

- At

- Attaques

- précaution

- disponibles

- fond

- Mal

- BE

- car

- devenez

- CROYONS

- profiter

- Améliorée

- Au-delà

- Big

- Bit

- aveuglément

- blocage

- Apporte

- vaste

- plus large

- by

- CAN

- Peut obtenir

- chef

- CISA

- plus

- le cloud

- Commun

- communément

- communicant

- Communautés

- plaintes

- complexe

- complexité

- compromis

- contexte

- contraste

- des bactéries

- Corp

- pourriez

- cyber

- Cyber-attaque

- Cybersécurité

- Agence de cybersécurité et de sécurité des infrastructures

- données

- ensemble de données

- jour après jour

- défenseurs

- Défense

- Département

- un

- Déterminer

- déterminé

- Développement

- découverte

- faire

- down

- download

- pendant

- e

- chacun

- plus facilement

- même

- risque numérique

- de manière efficace

- l'accent

- encouragés

- ENGINEERING

- Entreprise

- environnements

- essentiellement

- établissement

- Ether (ETH)

- faire une éventuelle

- Chaque

- tout le monde

- nous a permis de concevoir

- Explique

- Exporter

- facto

- loin

- champ

- une fonction filtre

- s'adapter

- Pour

- Légal

- formulaire

- Avant

- Fondation

- Framework

- Test d'anglais

- de

- avant

- fonction

- plus

- obtenez

- Donner

- donné

- donne

- Go

- objectif

- Bien

- guide

- Vous avez

- ayant

- aider

- aide

- Haute

- Souligner

- patrie

- Homeland Security

- d'espérance

- Avec optimisme

- hôte

- Comment

- How To

- HTTPS

- i

- ICS

- identifier

- important

- in

- incident

- réponse à l'incident

- Y compris

- intégrer

- Incorporée

- Indicateurs

- individuel

- industriel

- industrie

- d'information

- Infrastructure

- initiale

- instance

- Institut

- instrument

- Intelligence

- intuitif

- Enquêtes

- impliqué

- IP

- adresses IP

- IT

- SES

- John

- Genre

- Savoir

- connu

- langue

- lancé

- conduire

- Allons-y

- Niveau

- comme

- limité

- Location

- Longtemps

- Style

- Lot

- love

- faire

- FAIT DU

- Fabrication

- manager

- Localisation

- cartographie

- largeur maximale

- pourrait

- Breeze Mobile

- PLUS

- se déplace

- en mouvement

- NAVIGUER

- nécessairement

- Nouveauté

- next

- of

- souvent

- on

- ONE

- ouvert

- Opérations

- opposé

- organisation

- organisations

- accablé

- propre

- partie

- Partenariat

- Payer

- Plaine

- Plateformes

- Platon

- Intelligence des données Platon

- PlatonDonnées

- jouer

- possible

- Cybersécurité

- Problème

- processus

- fournit

- mettre

- fréquemment posées

- vite.

- gamme

- plutôt

- RE

- réal

- en temps réel

- Indépendamment

- pertinent

- réponse

- Résultats

- s

- dit

- Rechercher

- Section

- sécurité

- systèmes de sécurité

- outils de sécurité

- voir

- Série

- set

- Partager

- partage

- Shopping

- panier

- devrait

- arrêter

- simplifié

- simplifier

- ralentit

- So

- quelque chose

- Identifier

- groupe de neurones

- passer

- parties prenantes

- Standard

- stanley

- Commencer

- étapes

- plus efficacement

- tel

- syntaxe

- Système

- tactique

- Prenez

- Technique

- techniques

- qui

- La

- leur

- Les

- chose

- des choses

- En pensant

- menace

- acteurs de la menace

- renseignements sur les menaces

- des menaces

- Avec

- fiable

- conseils

- à

- outil

- les outils

- top

- Formation

- comprendre

- compréhension

- us

- utilisé

- utilisateurs

- variété

- via

- marche

- voulu

- Façon..

- web

- application Web

- Site Web

- WELL

- Quoi

- qui

- WHO

- plus large

- sera

- avec

- dans les

- pourra

- Votre

- zéphyrnet