Google vient de révéler un fourfecta de critique bogues zero-day affectant une large gamme de téléphones Android, y compris certains de ses propres modèles Pixel.

Ces bugs sont un peu différents de vos vulnérabilités Android habituelles, qui affectent généralement le système d'exploitation Android (basé sur Linux) ou les applications qui l'accompagnent, telles que Google Play, Messages ou le navigateur Chrome.

Les quatre bogues dont nous parlons ici sont connus sous le nom de vulnérabilités en bande de base, ce qui signifie qu'ils existent dans le micrologiciel spécial de mise en réseau du téléphone mobile qui s'exécute sur la puce dite de bande de base du téléphone.

À proprement parler, bande de base est un terme utilisé pour décrire les parties primaires ou de fréquence la plus basse d'un signal radio individuel, contrairement à un signal à large bande, qui (très vaguement) se compose de plusieurs signaux de bande de base ajustés dans de nombreuses plages de fréquences adjacentes et transmis en même temps dans afin d'augmenter les débits de données, de réduire les interférences, de partager plus largement le spectre de fréquences, de compliquer la surveillance ou de tout ce qui précède. Le mot bande de base est également utilisé métaphoriquement pour décrire la puce matérielle et le micrologiciel associé qui est utilisé pour gérer l'envoi et la réception réels des signaux radio dans les appareils qui peuvent communiquer sans fil. (Un peu déroutant, le mot bande de base fait généralement référence au sous-système d'un téléphone qui gère la connexion au réseau de téléphonie mobile, mais pas aux puces et aux logiciels qui gèrent les connexions Wi-Fi ou Bluetooth.)

Le modem de votre téléphone portable

Les puces de bande de base fonctionnent généralement indépendamment des parties « non téléphoniques » de votre téléphone mobile.

Ils exécutent essentiellement leur propre système d'exploitation miniature, sur un processeur qui leur est propre, et fonctionnent avec le système d'exploitation principal de votre appareil pour fournir une connectivité au réseau mobile pour passer et répondre aux appels, envoyer et recevoir des données, se déplacer sur le réseau, etc. .

Si vous êtes assez vieux pour avoir utilisé l'Internet commuté, vous vous souviendrez que vous avez dû acheter un modem (abréviation de modulateur-et-démodulateur), que vous avez branché soit sur un port série à l'arrière de votre PC, soit sur un connecteur d'extension à l'intérieur de celui-ci ; le modem se connecterait au réseau téléphonique et votre PC se connecterait au modem.

Eh bien, le matériel et le logiciel de bande de base de votre téléphone mobile sont, très simplement, un modem intégré, généralement implémenté en tant que sous-composant de ce que l'on appelle le SoC du téléphone, abréviation de système sur puce.

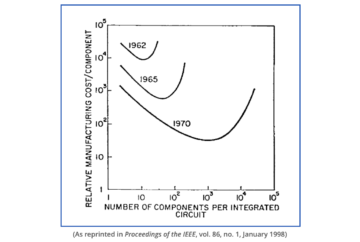

(Vous pouvez considérer un SoC comme une sorte de "circuit intégré intégré", où des composants électroniques séparés qui étaient autrefois interconnectés en les montant à proximité sur une carte mère ont été encore plus intégrés en les combinant dans un seul boîtier de puce.)

En fait, vous verrez toujours des processeurs de bande de base appelés modems bande de base, car ils s'occupent toujours de la modulation et de la démodulation de l'envoi et de la réception de données vers et depuis le réseau.

Comme vous pouvez l'imaginer, cela signifie que votre appareil mobile n'est pas seulement exposé aux cybercriminels via des bogues dans le système d'exploitation principal ou l'une des applications que vous utilisez…

… mais également à risque de vulnérabilités de sécurité dans le sous-système de bande de base.

Parfois, les failles de la bande de base permettent à un attaquant non seulement de s'introduire dans le modem lui-même depuis Internet ou le réseau téléphonique, mais également de s'introduire dans le système d'exploitation principal (se déplaçant latéralementou pivotant, comme l'appelle le jargon) du modem.

Mais même si les escrocs ne peuvent pas dépasser le modem et aller plus loin dans vos applications, ils peuvent presque certainement vous causer énormément de cyberdommages simplement en implantant des logiciels malveillants dans la bande de base, comme renifler ou détourner vos données réseau, espionner votre messages texte, suivi de vos appels téléphoniques, et plus encore.

Pire encore, vous ne pouvez pas simplement regarder votre numéro de version Android ou les numéros de version de vos applications pour vérifier si vous êtes vulnérable ou patché, car le matériel de bande de base dont vous disposez, ainsi que le firmware et les correctifs dont vous avez besoin, dépendent de votre appareil physique, et non du système d'exploitation sur lequel vous l'exécutez.

Même les appareils qui sont à tous égards "identiques" - vendus sous la même marque, utilisant le même nom de produit, avec le même numéro de modèle et le même aspect extérieur - peuvent s'avérer avoir des puces de bande de base différentes, selon l'usine qui les a assemblés ou sur quel marché ils ont été vendus.

Les nouveaux jours zéro

Les bogues récemment découverts par Google sont décrits comme suit :

[Numéro de bogue] CVE-2023-24033 (et trois autres vulnérabilités auxquelles des identités CVE n'ont pas encore été attribuées) permettaient l'exécution de code à distance d'Internet à la bande de base. Les tests menés par [Google] Project Zero confirment que ces quatre vulnérabilités permettent à un attaquant de compromettre à distance un téléphone au niveau de la bande de base sans interaction de l'utilisateur, et exigent seulement que l'attaquant connaisse le numéro de téléphone de la victime.

Avec une recherche et un développement supplémentaires limités, nous pensons que des attaquants qualifiés seraient en mesure de créer rapidement un exploit opérationnel pour compromettre les appareils concernés en silence et à distance.

En clair, un trou d'exécution de code à distance Internet vers bande de base signifie que les criminels pourraient injecter des logiciels malveillants ou des logiciels espions sur Internet dans la partie de votre téléphone qui envoie et reçoit des données réseau…

… sans mettre la main sur votre appareil actuel, vous attirer sur un site Web escroc, vous persuader d'installer une application douteuse, attendre que vous cliquiez sur le mauvais bouton dans un avertissement contextuel, se révéler avec une notification suspecte ou tromper vous de toute autre manière.

18 bogues, dont quatre gardés semi-secrets

Il y avait 18 bogues dans ce dernier lot, signalés par Google fin 2022 et début 2023.

Google dit qu'il divulgue leur existence maintenant parce que le délai convenu s'est écoulé depuis leur divulgation (le délai de Google est généralement de 90 jours, ou presque), mais pour les quatre bogues ci-dessus, la société ne divulgue aucun détail, notant que :

En raison d'une combinaison très rare de niveau d'accès fourni par ces vulnérabilités et de la rapidité avec laquelle nous pensons qu'un exploit opérationnel fiable pourrait être conçu, nous avons décidé de faire une exception à la politique pour retarder la divulgation des quatre vulnérabilités qui permettent l'interconnectivité. exécution de code à distance en bande de base

En clair : si nous devions vous dire comment ces bogues fonctionnent, nous rendrions beaucoup trop facile pour les cybercriminels de commencer à faire de très mauvaises choses à beaucoup de gens en implantant sournoisement des logiciels malveillants sur leurs téléphones.

En d'autres termes, même Google, qui a suscité la controverse dans le passé pour avoir refusé de prolonger ses délais de divulgation et pour avoir publié ouvertement un code de preuve de concept pour les zero-days encore non corrigés, a décidé de suivre l'esprit de son responsable Project Zero. processus de divulgation, plutôt que de s'en tenir à la lettre.

L'argument de Google pour s'en tenir généralement à la lettre et non à l'esprit de ses règles de divulgation n'est pas entièrement déraisonnable. En utilisant un algorithme inflexible pour décider quand révéler les détails des bogues non corrigés, même si ces détails pourraient être utilisés pour le mal, la société fait valoir que les plaintes de favoritisme et de subjectivité peuvent être évitées, telles que « Pourquoi la société X a-t-elle obtenu trois semaines pour corriger leur bogue, alors que la société Y ne l'a pas fait ? »

Que faire?

Le problème avec les bogues qui sont annoncés mais pas entièrement divulgués est qu'il est difficile de répondre aux questions « Suis-je concerné ? Et si oui, que dois-je faire ?"

Apparemment, les recherches de Google se sont concentrées sur les appareils qui utilisaient un composant modem bande de base de marque Samsung Exynos, mais cela ne signifie pas nécessairement que le système sur puce s'identifierait ou se marquerait comme un Exynos.

Par exemple, les appareils Pixel récents de Google utilisent le propre système sur puce de Google, de marque tenseur, mais le Pixel 6 et le Pixel 7 sont tous deux vulnérables à ces bogues de bande de base encore semi-secrets.

Par conséquent, nous ne pouvons pas vous donner une liste définitive des appareils potentiellement concernés, mais Google signale (nous soulignons) :

D'après les informations provenant de sites Web publics qui mappent les chipsets aux appareils, les produits concernés incluent probablement :

- Appareils mobiles de Samsung, y compris ceux de la S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 et A04 séries;

- Appareils mobiles de Vivo, y compris ceux de la S16, S15, S6, X70, X60 et X30 séries;

- La pixel 6 ainsi que pixel 7 série d'appareils de GoogleEt

- tous les véhicules qui utilisent le Exynos Auto T5123 chipset.

Google indique que le micrologiciel de bande de base du Pixel 6 et du Pixel 7 a été corrigé dans le cadre des mises à jour de sécurité Android de mars 2023. Les utilisateurs de Pixel doivent donc s'assurer qu'ils disposent des derniers correctifs pour leurs appareils.

Pour d'autres appareils, différents fournisseurs peuvent prendre des délais différents pour expédier leurs mises à jour, alors vérifiez auprès de votre fournisseur ou de votre opérateur de téléphonie mobile pour plus de détails.

En attendant, ces bogues peuvent apparemment être évités dans les paramètres de votre appareil, si vous :

- Désactivez les appels Wi-Fi.

- Désactivez la voix sur LTE (VoLTE).

Dans Google des mots, "La désactivation de ces paramètres supprimera le risque d'exploitation de ces vulnérabilités."

Si vous n'avez pas besoin ou n'utilisez pas ces fonctionnalités, vous pouvez tout aussi bien les désactiver jusqu'à ce que vous sachiez avec certitude quelle puce de modem se trouve dans votre téléphone et si elle a besoin d'une mise à jour.

Après tout, même si votre appareil s'avère invulnérable ou déjà patché, il n'y a aucun inconvénient à ne pas avoir des choses dont vous n'avez pas besoin.

En vedette image de Wikipédia, par utilisateur Köf3, sous un CC BY-SA 3.0 licence.

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :est

- 1

- 2022

- 2023

- 7

- a

- Capable

- À propos

- au dessus de

- Absolute

- accès

- Supplémentaire

- Ajusté

- affecter

- affectant

- algorithme

- Tous

- aux côtés de

- déjà

- montant

- ainsi que

- android

- annoncé

- répondre

- appli

- applications

- applications

- SONT

- Arguments

- argument

- autour

- AS

- assemblé

- attribué

- associé

- At

- attiré

- auteur

- auto

- évité

- RETOUR

- image de fond

- Mal

- BE

- car

- CROYONS

- Bit

- Bluetooth

- frontière

- Bas et Leggings

- brand

- marqué

- Pause

- large bande

- navigateur

- Punaise

- bogues

- intégré

- la performance des entreprises

- bouton (dans la fenêtre de contrôle qui apparaît maintenant)

- acheter

- by

- appel

- Appels

- CAN

- Canaux centraux

- Assurément

- vérifier

- puce

- chips

- chipset

- Chrome

- navigateur chrome

- cliquez

- Fermer

- code

- Couleur

- combinaison

- combinant

- comment

- communiquer

- Société

- plaintes

- composant

- composants électriques

- compromis

- menée

- Confirmer

- NOUS CONTACTER

- Connexions

- Connectivité

- contraste

- controverse

- pourriez

- couverture

- engendrent

- Criminels

- critique

- Crooks

- cve

- les cybercriminels

- dangereux

- données

- jours

- décider

- décidé

- définitive

- retarder

- Selon

- décrire

- décrit

- détails

- Développement

- dispositif

- Compatibles

- DID

- différent

- difficile

- Divulgation

- divulgation

- découvert

- Commande

- Ne fait pas

- faire

- Ne pas

- inconvénient

- "Early Bird"

- Easy

- non plus

- Electronique

- l'accent

- Anglais

- énorme

- assez

- assurer

- entièrement

- essentiellement

- Pourtant, la

- exemple

- exception

- exécution

- avec des données

- Exploiter

- exploitation

- étendre

- supplémentaire

- PERSONNEL

- loin

- Fonctionnalités:

- Fixer

- défauts

- concentré

- suivre

- suit

- Pour

- La fréquence

- de

- d’étiquettes électroniques entièrement

- plus

- généralement

- obtenez

- obtention

- Donner

- Don

- Google Play

- manipuler

- Poignées

- Mains

- Matériel

- Vous avez

- ayant

- la taille

- ici

- Trou

- flotter

- Comment

- HTML

- HTTPS

- i

- identifier

- identités

- mis en œuvre

- in

- comprendre

- Y compris

- Améliore

- indépendamment

- individuel

- d'information

- installer

- des services

- l'interaction

- interconnecté

- Internet

- IT

- SES

- lui-même

- jargon

- jpg

- Savoir

- connu

- En retard

- Nouveautés

- lettre

- Niveau

- Licence

- Probable

- limité

- Liste

- Style

- Entrée

- faire

- Fabrication

- malware

- Localisation

- Mars

- Marge

- Marché

- largeur maximale

- sens

- veux dire

- entre-temps

- messages

- pourrait

- Breeze Mobile

- appareil mobile

- téléphone mobile

- modèle

- numériques jumeaux (digital twin models)

- PLUS

- plusieurs

- prénom

- nécessairement

- Besoin

- Besoins

- réseau et

- Données réseau

- de mise en réseau

- Nouveauté

- Ordinaire

- déclaration

- nombre

- numéros

- nombreux

- évident

- of

- Vieux

- on

- ONE

- fonctionner

- d'exploitation

- le système d'exploitation

- opérationnel

- de commander

- Autre

- propre

- paquet

- partie

- les pièces

- passé

- passé

- Pièce

- Patches

- paul

- PC

- Personnes

- Téléphone

- appels téléphoniques

- téléphones

- Physique

- pixel

- Plaine

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Jouez

- Branché

- politique

- pop-up

- position

- Poteaux

- l'éventualité

- primaire

- Problème

- processus

- Processeur

- processeurs

- Produit

- Produits

- Projet

- fournir

- de voiture.

- public

- Édition

- fréquemment posées

- vite.

- Radio

- gamme

- RARE

- Tarifs

- plutôt

- reçoit

- recevoir

- récent

- récemment

- réduire

- visée

- se réfère

- refusant

- fiable

- rappeler

- éloigné

- supprimez

- Signalé

- Rapports

- exigent

- un article

- Recherche et développement

- responsables

- résultat

- révéler

- Révélé

- Analyse

- Courir

- pour le running

- même

- Samsung

- dit

- sécurité

- mises à jour de sécurité

- envoi

- séparé

- en série

- Série

- Paramétres

- Partager

- Shorts

- devrait

- Signal

- signaux

- simplement

- depuis

- unique

- qualifié

- fente

- snooping

- So

- Logiciels

- vendu

- solide

- quelques

- quelque peu

- parlant

- spécial

- Spectre

- vitesse

- esprit

- spyware

- Commencer

- collage

- Encore

- tel

- surveillance

- soupçonneux

- SVG

- combustion propre

- Prenez

- parlant

- tests

- qui

- La

- leur

- Les

- se

- Ces

- des choses

- Pense

- trois

- fiable

- calendrier

- à

- trop

- top

- Tracking

- transition

- communication

- TOUR

- typiquement

- sous

- Mises à jour

- Actualités

- URL

- utilisé

- Utilisateur

- utilisateurs

- d'habitude

- Véhicules

- vendeur

- fournisseurs

- version

- via

- vulnérabilités

- Vulnérable

- Attendre

- avertissement

- Façon..

- Site Web

- sites Internet

- Semaines

- WELL

- Quoi

- que

- qui

- tout en

- Wi-fi

- large

- Large gamme

- largement

- Wikipédia

- sera

- avec

- Word

- des mots

- Activités:

- travaillé

- pourra

- faux

- X

- Votre

- zéphyrnet

- zéro

![S3 Ep121 : Peut-on se faire pirater puis poursuivre pour cela ? [Audio + Texte]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-360x188.png)

![S3 Ep124 : Quand les soi-disant applications de sécurité deviennent malveillantes [Audio + Texte]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)