Temps de lecture: 4 minutes

1. Web3 est-il sûr ?

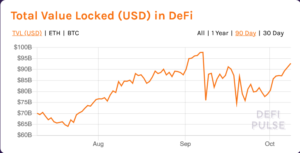

303 incidents de sécurité liés à la blockchain en 2022, entraînant des pertes pouvant atteindre 3.777 milliards de dollars. Nous avons assisté à un pic du nombre de menaces de sécurité Web3 au cours des trois dernières années consécutives, 2020 a vu 123 incidents de sécurité, 2021 s'est terminé avec 236, et sans surprise, 2022 était encore plus élevé à 303. Ces statistiques indiquent l'importance de la sécurité dans Web3.

Il ne servira à rien de créer un écosystème web3 si nous ne pouvons pas protéger nos protocoles des attaquants. Le fonctionnement et le succès du web3 dépendent de notre capacité à réduire le risque de piratage. Les risques de sécurité Web3 sont réels, 3.777 milliards de dollars, c'est un chiffre énorme, et ces incidents créent un sentiment de peur et montrent les risques auxquels Web3 est confronté aujourd'hui.

2. Cybersécurité Web3

Peu de temps après l'aube de la blockchain Ethereum et la montée de protocoles basés sur la blockchain, la sécurité a toujours été un aspect clé. La sécurité est désormais la principale exigence car aucun utilisateur ne fait confiance aux protocoles sans elle. La communauté Web3 parcourt un long chemin pour assurer la sécurité des utilisateurs, et les auditeurs jouent le rôle le plus important dans ce voyage.

2.1 Rôle des sociétés de sécurité Web3

Plusieurs sociétés de sécurité se chargent de créer un environnement plus sûr et de fournir des solutions à divers protocoles basés sur le Web3. Chez QuillAudits, nous sommes la principale entreprise de sécurité Web3 dont la mission est de rendre l'expérience utilisateur sûre et sécurisée.

Nous sommes ceux qui prennent la responsabilité d'auditer les contrats intelligents pour les protocoles afin d'assurer la sécurité des utilisateurs. Et ce blog est l'une de ces nombreuses tentatives pour assurer votre sécurité en partageant quelques conseils de sécurité pour assurer la sécurité de votre protocole pour les utilisateurs.

3. Conseils d'experts pour assurer la sécurité

Dans cette section du blog, nous passerons un par un à travers quelques conseils qui vous aideront, vous et votre protocole, à long terme et aideront à établir la confiance et de meilleures relations avec les utilisateurs. Allons-y.

3.1 Optez toujours pour l'approche Security by Design

La sécurité est un aspect qui doit être pris en compte avant même de commencer à écrire du code. Vous voyez, les méthodologies que vous suivez et les dépendances que vous avez dans votre protocole jouent un rôle énorme dans la création d'un protocole sûr et sécurisé.

Nous avons besoin d'une conception sûre et sécurisée pour protéger les protocoles des attaquants. Cela signifie, en termes généraux, avoir des critères axés sur la sécurité pour les conceptions, les produits et les infrastructures. Par exemple, les développeurs doivent s'efforcer de minimiser les surfaces d'attaque, de sécuriser les paramètres par défaut et les cadres de confiance zéro, et de garantir des privilèges séparés et minimaux.

3.2 Authentification à deux facteurs

Cela a été un mécanisme de sécurité très efficace dans l'espace Web2. Cela réduit le risque d'être victime d'attaques de phishing, qui constituent une menace sur le Web3. Il y a eu beaucoup d'incidents liés au phishing, comme des attaques de « ice phishing ».

L'authentification à deux facteurs est un excellent moyen de faire face aux attaques de phishing, car le processus implique la validation de l'appareil utilisé à des fins d'authentification plutôt que de simples mots de passe.

3.3 Amélioration de la gestion des clés contrôlée par l'utilisateur

L'un des piliers fondateurs de la technologie blockchain est la cryptographie. Mais les nouveaux utilisateurs ou même de nombreux intermédiaires ont du mal à garder les clés privées en sécurité. Pour améliorer les choses, vous pouvez opter pour un mécanisme de portefeuille de garde. Sinon, vous pouvez essayer de sensibiliser l'espace utilisateur à ce sujet afin que certains éléments perturbateurs n'entravent pas leur expérience.

3.4 Méfiez-vous des attaques sociales

Il existe des menaces non seulement sur la chaîne, mais nous devons également faire attention à la dynamique hors chaîne. Plusieurs attaques ont répondu aux critères d'attaques sociales contre le protocole. Ces attaques peuvent saboter complètement les protocoles en prenant le contrôle des décisions de la communauté.

Les membres du protocole doivent être conscients de ces menaces et toujours mettre en œuvre des contre-mesures pertinentes. Ces types d'attaques sont difficiles à identifier et difficiles à contrefaire. Ainsi, il est toujours conseillé de se faire auditer par des cabinets reconnus tels que QuillAudit. Vous pouvez en savoir plus sur les attaques sociales sur https://blog.quillhash.com/2023/02/10/maximizing-dao-security-an-experts-guide-to-auditing-the-social-layer/.

3.5 Méthodes de signalement des vulnérabilités

Il devrait y avoir une méthode définitive bien établie pour signaler les vulnérabilités aux autorités du protocole, en veillant à ce que les détails des problèmes, en particulier pour les vulnérabilités critiques, ne soient pas rendus publics.

Une prime de bogue est l'un de ces programmes exécuté par divers dApps. Cela implique une bonne récompense pour le pirate en échange de vulnérabilités potentielles avant qu'elles ne puissent être exploitées et endommager le protocole.

3.6 Auditeurs — Web3 Warriors

La sécurité est importante si vous souhaitez créer quoi que ce soit dans web3. C'est souvent la seule différence entre un protocole réussi et un protocole échoué. Les utilisateurs ne veulent jamais investir leur temps et leur argent dans des protocoles qui ne sont pas sûrs.

Toutes les méthodologies mentionnées ci-dessus visent à vous fournir les meilleurs conseils, mais l'intégration réussie de bon nombre de ces conseils nécessite une expertise extrême, qui dépasse souvent les développeurs. Ainsi, de nos jours, presque tous les protocoles font l'objet d'audits externes pour se sécuriser et renforcer la confiance dans l'espace Web3. Les auditeurs aident à rendre votre protocole exempt d'attaques en chaîne et vous guident pour éviter d'être attaqué socialement et vous protéger contre certaines attaques moins courantes.

4. Conclusion

Il est important de se rappeler que Web3 est toujours en croissance et qu'il faudra un certain temps pour remplacer Web2. Nous sommes dans un processus continu d'apprentissage et de mise en œuvre de nouveaux changements pour aider à réaliser cette transition. Ces changements nécessitent une intégration continue des méthodes de sécurité, et de nouveaux changements ouvrent des voies inexplorées, qui pourraient même entraîner des dommages inattendus.

Ces dommages imprévus peuvent être traités avec l'aide d'auditeurs experts dans leur domaine. Une telle expertise est détenue par QuillAudits, qui aide ses clients à rester en sécurité de toutes les manières possibles. Consultez notre site Web et sécurisez votre projet Web3 !

10 Vues

- Contenu propulsé par le référencement et distribution de relations publiques. Soyez amplifié aujourd'hui.

- Platoblockchain. Intelligence métaverse Web3. Connaissance Amplifiée. Accéder ici.

- La source: https://blog.quillhash.com/2023/02/27/expert-tips-for-staying-ahead-of-web3-security-threats/

- $3

- 1

- 2020

- 2021

- 2022

- a

- A Propos

- à propos de ça

- au dessus de

- Après

- devant

- toujours

- et de

- domaines

- d'aspect

- attaquer

- Attaques

- Tentatives

- audit

- vérificateurs

- audits

- Authentification

- Pouvoirs publics

- car

- devenir

- before

- va

- LES MEILLEURS

- Améliorée

- jusqu'à XNUMX fois

- Il faut se méfier

- Milliards

- blockchain

- Technologie blockchain

- Liés à la blockchain

- Blog

- prime

- apporter

- vaste

- Punaise

- bounty de bogue

- construire

- construire la confiance

- Appelez-nous

- les soins

- prudent

- Modifications

- vérifier

- CLIENTS

- code

- Commun

- Communautés

- Sociétés

- complètement

- consécutif

- continu

- contrats

- des bactéries

- pourriez

- Contrefaçon

- engendrent

- La création

- critères

- critique

- de la cryptographie

- gardien

- cyber

- DApps

- affaire

- décisions

- par défaut

- définitive

- Conception

- Avec nos Bagues Halo

- détails

- mobiles

- dispositif

- différence

- perturbateur

- dynamique

- risque numérique

- éduquer

- éléments

- assurer

- assurer

- Environment

- notamment

- Ethereum

- Blockhaus d'Ethereum

- Pourtant, la

- Chaque

- exemple

- excellent

- échange

- d'experience

- expert

- nous a permis de concevoir

- de santé

- Exploités

- externe

- extrême

- visages

- Échoué

- peur

- Trouvez

- Ferme

- entreprises

- s'adapter

- suivre

- fonder

- cadres

- gratuitement ici

- De

- fonctionnement

- obtenez

- Go

- Goes

- Bien

- Croissance

- guide

- piraté

- pirate

- arriver

- Dur

- ayant

- Tenue

- aider

- aide

- augmentation

- empêcher

- Comment

- HTTPS

- majeur

- identifier

- Mettre en oeuvre

- la mise en œuvre

- importance

- important

- amélioré

- in

- infrastructures

- l'intégration

- intermédiaires

- Investir

- implique

- vous aider à faire face aux problèmes qui vous perturbent

- IT

- chemin

- XNUMX éléments à

- ACTIVITES

- clés

- conduire

- conduisant

- apprentissage

- Location

- pertes

- Lot

- a prendre une

- de nombreuses

- veux dire

- mécanisme

- Membres

- mentionné

- méthode

- méthodologies

- minimal

- minimiser

- Mission

- de l'argent

- PLUS

- (en fait, presque toutes)

- Bougez

- Besoin

- Besoins

- Nouveauté

- nombre

- Sur chaîne

- ONE

- mots de passe

- passé

- phishing

- attaques de phishing

- Platon

- Intelligence des données Platon

- PlatonDonnées

- Jouez

- Point

- possible

- défaillances

- empêcher

- Privé

- Clés privées

- privilèges

- processus

- Produits

- programme

- Projet

- protéger

- protocole

- protocoles

- fournir

- des fins

- Quillhasch

- réal

- reconnu

- réduire

- réduit

- en relation

- Les relations

- pertinent

- rappeler

- remplacer

- Rapports

- exigence

- a besoin

- responsabilité

- résultant

- Récompenser

- Augmenter

- Analyse

- risques

- routières

- Rôle

- Courir

- des

- plus sûre

- Sécurité

- Section

- sécurisé

- sécurité

- risques de sécurité

- Les menaces de sécurité

- sens

- séparé

- plusieurs

- partage

- devrait

- vitrine

- smart

- Contrats intelligents

- So

- Réseaux sociaux

- socialement

- Solutions

- quelques

- l'espace

- épi

- Commencer

- statistiques

- rester

- Encore

- Lutter

- succès

- réussi

- tel

- Surface

- Prenez

- prise

- Technologie

- conditions

- La

- leur

- se

- des choses

- menace

- des menaces

- trois

- Avec

- fiable

- conseils

- à

- aujourd'hui

- top

- transition

- voyage

- La confiance

- Fiducies

- types

- Inattendu

- Utilisateur

- Expérience utilisateur

- utilisateurs

- divers

- Victime

- vulnérabilités

- vulnérabilité

- Wallet

- Web2

- Web3

- Communauté Web3

- Écosystème Web3

- projet web3

- Espace Web3

- Site Web

- qui

- WHO

- sera

- sans

- Témoin

- activités principales

- écriture

- années

- Votre

- vous-même

- zéphyrnet