Comme vous le savez sans doute déjà, parce que l'histoire a fait la une des journaux et des médias sociaux récemment, le gestionnaire de mots de passe largement connu et largement utilisé LastPass a signalé la semaine dernière un atteinte à la sécurité.

La violation elle-même s'est en fait produite deux semaines auparavant, a déclaré la société, et impliquait des attaquants pénétrant dans le système où LastPass conserve le code source de son logiciel.

À partir de là, a rapporté LastPass, les attaquants "a pris des portions de code source et des informations techniques propriétaires de LastPass."

Nous n'avons pas écrit cet incident la semaine dernière, car il ne semblait pas y avoir grand-chose que nous pouvions ajouter au rapport d'incident LastPass - les escrocs ont fouillé dans leur code source propriétaire et leur propriété intellectuelle, mais n'ont apparemment pas atteint toutes les données des clients ou des employés.

En d'autres termes, nous avons vu cela comme un problème de relations publiques profondément embarrassant pour LastPass lui-même, étant donné que l'objectif même du produit de l'entreprise est d'aider les clients à garder leurs comptes en ligne pour eux-mêmes, mais pas comme un incident mettant directement en danger les comptes en ligne des clients.

Cependant, au cours du week-end dernier, nous avons reçu plusieurs demandes de renseignements inquiètes de la part de lecteurs (et nous avons vu des conseils trompeurs sur les réseaux sociaux), nous avons donc pensé examiner les principales questions que nous avons reçues jusqu'à présent.

Après tout, nous recommandons régulièrement nos lecteurs et auditeurs de podcast envisager d'utiliser un gestionnaire de mots de passe, même si nous avons également écrit nombreux sécurité gaffes en mot de passe manager outils sur le années.

Nous avons donc rassemblé six questions-réponses ci-dessous, pour vous aider à prendre une décision éclairée sur l'avenir des gestionnaires de mots de passe dans votre propre vie numérique.

Q1. Que faire si mon gestionnaire de mots de passe est piraté ?

A1. C'est une question parfaitement raisonnable : si vous mettez tous vos œufs de mot de passe dans le même panier, ce panier ne devient-il pas un point de défaillance unique ?

En fait, c'est une question qui nous a été posée si souvent que nous avoir une vidéo spécifiquement pour y répondre (cliquez sur le rouage pendant la lecture pour activer les sous-titres ou pour accélérer la lecture) :

Q2. Si j'utilise LastPass, dois-je changer tous mes mots de passe ?

A2. Si vous voulez changer tout ou partie de vos mots de passe, nous n'allons pas vous en dissuader.

(Une chose pratique à propos d'un gestionnaire de mots de passe, comme nous l'expliquons dans la vidéo ci-dessus, est qu'il est beaucoup plus rapide, plus facile et plus sûr de changer les mots de passe, car vous n'êtes pas obligé d'essayer de concocter et de mémoriser des dizaines de chaînes de texte nouvelles et compliquées dans pressé.)

De toute évidence, cependant, cet incident de sécurité n'a rien à voir avec les escrocs qui accèdent à vos données personnelles, et encore moins à vos mots de passe, qui ne sont de toute façon pas stockés sur les serveurs de LastPass sous une forme utilisable. (Voir Q5.)

Cette attaque ne semble pas impliquer une vulnérabilité ou un exploit contre le logiciel LastPass par lequel les escrocs pourraient attaquer les mots de passe chiffrés dans votre coffre-fort de mots de passe, ou impliquer des logiciels malveillants qui savent comment s'insinuer dans le processus de déchiffrement des mots de passe sur vos propres ordinateurs. .

De plus, cela n'implique pas le vol d'informations personnelles personnellement identifiables sur les clients tels que les numéros de téléphone, les codes postaux ou les numéros d'identification individuels qui pourraient aider les attaquants à persuader les services en ligne de réinitialiser vos mots de passe à l'aide d'astuces d'ingénierie sociale.

Par conséquent, nous ne pensons pas que vous ayez besoin de changer vos mots de passe. (Pour ce que ça vaut, LastPass non plus.)

Q3. Dois-je abandonner LastPass et passer à un concurrent ?

A3. C'est une question à laquelle vous devrez répondre par vous-même.

Comme nous l'avons dit plus haut, aussi embarrassant que soit cet incident pour LastPass, il semble qu'aucune donnée personnelle n'ait été violée et qu'aucune donnée liée au mot de passe (cryptée ou autre) n'ait été volée, seulement le code source et les informations exclusives de l'entreprise.

Avez-vous abandonné Chrome lorsque Google est récent jour zéro dans la nature exploit a été annoncé? Ou les produits Apple après la dernière double jeu zéro jour? Ou Windows après tout Mise à jour du Patch Tuesday dans quels bugs zero-day ont été corrigés ?

Si ce n'est pas le cas, nous supposons que vous êtes prêt à juger de la fiabilité future probable d'une entreprise en matière de cybersécurité en fonction de la façon dont elle a réagi la dernière fois qu'un bogue ou une violation s'est produit, en particulier si l'erreur de l'entreprise ne vous a pas directement et immédiatement mis en danger.

Nous vous suggérons de lire le LastPass rapport d'incident et FAQ pour vous-même et décidez sur cette base si vous êtes toujours enclin à faire confiance à l'entreprise.

Q4. Le code source volé ne signifie-t-il pas que les hacks et les exploits suivront ?

A4. C'est une question raisonnable, et la réponse n'est pas simple.

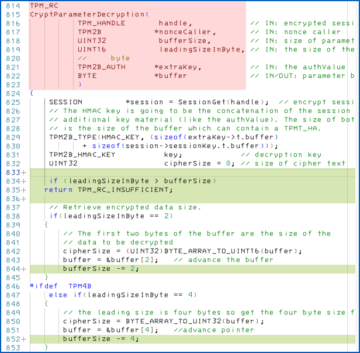

De manière générale, le code source est beaucoup plus facile à lire et à comprendre que son équivalent "binaire" compilé, surtout s'il est bien commenté et utilise des noms significatifs pour des choses comme les variables et les fonctions à l'intérieur du logiciel.

Comme exemple quelque peu synthétique mais facile à suivre, comparez le code source Lua à gauche ci-dessous avec le bytecode compilé (comme Java, Lua s'exécute dans une machine virtuelle) à droite :

À droite: Bytecode Lua compilé, tel qu'exécuté au moment de l'exécution.

En théorie, par conséquent, le code source signifie qu'il devrait être plus rapide et plus facile de déterminer exactement comment le logiciel fonctionne, y compris de repérer les erreurs de programmation ou les erreurs de cybersécurité, et donc les vulnérabilités devraient être plus faciles à trouver et les exploits plus rapides à concevoir.

En pratique, il est vrai que l'acquisition du code source pour accompagner les binaires compilés que vous essayez de désosser rendra rarement, voire jamais, le travail plus difficile, et le rendra souvent plus facile.

Cela dit, vous devez vous rappeler que Microsoft Windows est un système d'exploitation à source fermée, et pourtant bon nombre, sinon la plupart, des failles de sécurité corrigées chaque mois lors du Patch Tuesday ont été rétro-conçues directement à partir de fichiers binaires précompilés.

En d'autres termes, garder votre code source secret ne doit jamais être considéré comme un élément essentiel de tout processus de cybersécurité.

Vous devez également vous rappeler que de nombreux projets reposent explicitement sur la publication de leur code source, non seulement pour que chacun puisse l'examiner, mais aussi pour que quiconque le souhaite puisse l'utiliser, le modifier et contribuer au plus grand bien de tous.

Pourtant, même les projets open source traditionnels avec des licences d'utilisation libérales, et avec potentiellement beaucoup d'yeux sur ce code source pendant de nombreuses années, ont nécessité des correctifs de sécurité critiques pour des bogues qui auraient pu être repérés plusieurs fois, mais ne l'ont pas été.

Enfin, de nombreux projets de logiciels propriétaires de nos jours (par exemple, le navigateur Chrome de Google ; le système d'exploitation iOS d'Apple ; le pare-feu Sophos XG ; et des milliers d'autres outils matériels et logiciels largement utilisés) utilisent néanmoins largement de nombreux composants open source.

En termes simples, la plupart des projets à source fermée contemporains incluent des parties importantes pour lesquelles le code source peut être téléchargé de toute façon (parce que la licence l'exige), ou peut être déduit (parce que la licence nécessite que son utilisation soit documentée, même si certaines modifications du code ont été ultérieurement a été fait).

En d'autres termes, cette fuite de code source peut aider légèrement les attaquants potentiels, mais presque certainement [a] pas autant que vous pourriez le penser au premier abord et [b] pas au point que de nouveaux exploits deviendront possibles qui n'auraient jamais pu être compris sans le code source.

Q5. Dois-je abandonner complètement les gestionnaires de mots de passe ?

A5. L'argument ici est que si même une entreprise qui se targue de fournir des outils pour verrouiller vos secrets personnels et d'entreprise de manière plus sécurisée ne peut pas verrouiller sa propre propriété intellectuelle en toute sécurité, c'est sûrement un avertissement que les gestionnaires de mots de passe sont une "course du dupe" ?

Après tout, que se passe-t-il si les escrocs entrent à nouveau, et la prochaine fois, ce n'est pas le code source qu'ils obtiennent, mais chaque mot de passe individuel stocké par chaque utilisateur individuel ?

C'est une inquiétude – on pourrait presque appeler ça un mème – que l'on voit régulièrement sur les réseaux sociaux, surtout après une brèche de ce genre : « Et si les escrocs avaient téléchargé tous mes mots de passe ? À quoi pensais-je, partager tous mes mots de passe de toute façon ? »

Ce serait une véritable préoccupation si les gestionnaires de mots de passe travaillaient en conservant des copies exactes de tous vos mots de passe sur leurs propres serveurs, où ils pourraient être extraits par des attaquants ou exigés par les forces de l'ordre.

Mais aucun gestionnaire de mots de passe décent basé sur le cloud ne fonctionne de cette façon.

Au lieu de cela, ce qui est stocké sur leurs serveurs est une base de données cryptée, ou "blob" (abréviation de grand objet binaire) qui n'est déchiffré qu'après avoir été transféré sur votre appareil et après avoir fourni votre mot de passe principal localement, peut-être avec une sorte d'authentification à deux facteurs impliquée pour réduire le risque de compromission locale.

Aucun mot de passe dans votre coffre-fort de mots de passe n'est jamais stocké sous une forme directement utilisable sur les serveurs du gestionnaire de mots de passe, et votre mot de passe principal n'est idéalement jamais stocké, pas même sous forme de hachage de mot de passe salé et étiré.

En d'autres termes, il n'est pas nécessaire de faire confiance à une société de gestion de mots de passe fiable pour ne pas divulguer vos mots de passe en cas de piratage de ses bases de données, ou pour refuser de les révéler en cas d'ordre des forces de l'ordre…

…parce qu'il ne pourrait pas les révéler, même s'il le voulait, étant donné qu'il ne conserve pas de trace de votre mot de passe principal, ou de tout autre mot de passe, dans une base de données d'où il pourrait les extraire sans votre accord et votre collaboration.

(Le site Web LastPass contient une description et un schéma - certes assez basique - de la façon dont votre les mots de passe sont protégés de la compromission côté serveur en n'étant déchiffrée que sur votre propre appareil, sous votre contrôle direct.)

Q6. Rappelez-moi encore - pourquoi utiliser un gestionnaire de mots de passe ?

A6. Résumons les avantages pendant que nous y sommes :

- Un bon gestionnaire de mots de passe vous simplifie l'utilisation d'un bon mot de passe. Cela transforme le problème du choix et de la mémorisation de dizaines, voire de centaines de mots de passe en problème de choix d'un mot de passe vraiment fort, éventuellement renforcé avec 2FA. Il n'est plus nécessaire de couper les coins ronds en utilisant des mots de passe "faciles" ou devinables sur l'un de vos comptes, même ceux qui ne semblent pas importants.

- Un bon gestionnaire de mots de passe ne vous laissera pas utiliser le même mot de passe deux fois. N'oubliez pas que si des escrocs récupèrent l'un de vos mots de passe, peut-être en raison d'un compromis sur un seul site Web que vous utilisez, ils essaieront immédiatement les mêmes mots de passe (ou similaires) sur tous les autres comptes auxquels ils peuvent penser. Cela peut considérablement amplifier les dommages causés par ce qui aurait autrement pu être une compromission de mot de passe confiné.

- Un bon gestionnaire de mots de passe peut choisir et mémoriser des centaines, voire des milliers de mots de passe longs, pseudo-aléatoires, complexes et complètement différents. En effet, il peut le faire aussi facilement que vous pouvez vous souvenir de votre propre nom. Même lorsque vous essayez vraiment fort, il est difficile de choisir vous-même un mot de passe vraiment aléatoire et impossible à deviner, surtout si vous êtes pressé, car il y a toujours une tentation de suivre une sorte de modèle prévisible, par exemple main gauche puis main droite, consonne puis voyelle, rangée supérieure-milieu-inférieure ou nom du chat avec -99 à la fin.

- Un bon gestionnaire de mots de passe ne vous laissera pas mettre le bon mot de passe sur le mauvais site. Les gestionnaires de mots de passe ne "reconnaissent" pas les sites Web simplement parce qu'ils "ont l'air corrects" et qu'ils ont les logos et les images d'arrière-plan corrects. Cela permet de vous protéger contre le phishing, où vous ne remarquez pas que l'URL n'est pas tout à fait correcte, et mettez votre mot de passe (et même votre code 2FA) dans un faux site à la place.

Ne sautez pas aux conclusions

Donc, il y a nos conseils sur la question.

Nous restons neutres à propos de LastPass lui-même, et nous ne recommandons spécifiquement aucun produit ou service de gestion de mots de passe, y compris LastPass, au-dessus ou en dessous de tout autre.

Mais quelle que soit la décision que vous prendrez pour savoir si vous serez mieux ou moins bien loti en adoptant un gestionnaire de mots de passe…

… nous aimerions nous assurer que vous le fassiez pour des raisons bien informées.

Si vous avez d'autres questions, veuillez les poser dans les commentaires ci-dessous - nous ferons de notre mieux pour vous répondre rapidement.

- blockchain

- violation

- cognitif

- portefeuilles de crypto-monnaie

- cryptoexchange

- la cyber-sécurité

- les cybercriminels

- Cybersécurité

- La perte de données

- département de la Sécurité intérieure

- portefeuilles numériques

- pare-feu

- Kaspersky

- LastPass

- malware

- Mcafee

- Sécurité nue

- NexBLOC

- Password Manager

- Platon

- platon ai

- Intelligence des données Platon

- Jeu de Platon

- PlatonDonnées

- jeu de platogamie

- VPN

- la sécurité d'un site web

- zéphyrnet