Google ने इस सप्ताह की शुरुआत में क्रोम और क्रोमियम ब्राउज़र कोड के लिए सुरक्षा सुधारों का एक गुच्छा दिया ...

...केवल उसी दिन साइबर सुरक्षा कंपनी अवास्ट के शोधकर्ताओं से भेद्यता रिपोर्ट प्राप्त करने के लिए।

Google की प्रतिक्रिया पुश आउट करने की थी एक और अपडेट जितनी जल्दी हो सके: एक बग फिक्स से निपटना CVE-2022-3723, Google के प्रथागत हम-न-न-कन्फर्म-न-इनकार-वैधतावाद के साथ वर्णित है:

Google उन रिपोर्टों से अवगत है कि जंगली में CVE-2022-3723 के लिए एक शोषण मौजूद है।

(Apple नियमित रूप से OMG के समान रूप से छूटे हुए स्वाद का उपयोग करता है-हर कोई-एक-0-दिन की अधिसूचना है, इस आशय के शब्दों का उपयोग करते हुए कि यह "एक रिपोर्ट से अवगत है कि [a] समस्या का सक्रिय रूप से शोषण किया जा सकता है"।)

क्रोम के इस अपडेट का मतलब है कि अब आप इसका वर्जन नंबर ढूंढ रहे हैं 107.0.5304.87 या बाद में।

भ्रामक रूप से, यह मैक या लिनक्स पर अपेक्षित संस्करण संख्या है, जबकि विंडोज उपयोगकर्ताओं को मिल सकता है 107.0.5304.87 or 107.0.5304.88, और, नहीं, हम नहीं जानते कि वहाँ दो भिन्न संख्याएँ क्यों हैं।

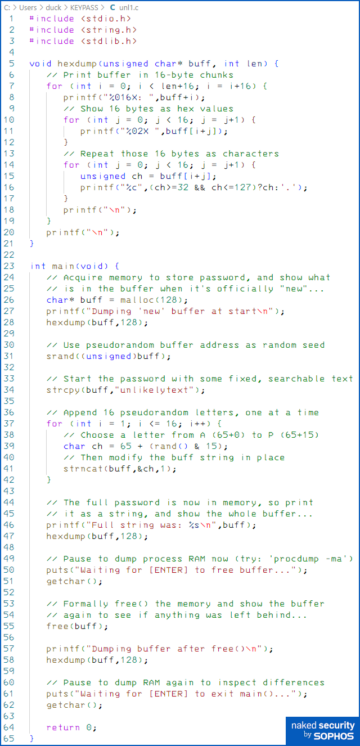

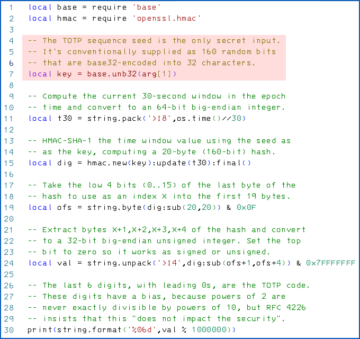

इसके लायक क्या है, इस सुरक्षा छेद का कारण बताया गया था "V8 में भ्रम टाइप करें", जो शब्दजाल है "जावास्क्रिप्ट इंजन में एक शोषक बग था जिसे अविश्वसनीय कोड और अविश्वसनीय डेटा द्वारा ट्रिगर किया जा सकता था जो स्पष्ट रूप से निर्दोष रूप से बाहर से आया था"।

मोटे तौर पर, इसका मतलब है कि यह लगभग निश्चित है कि केवल एक बूबी-ट्रैप्ड वेबसाइट पर जाकर देखना - ऐसा कुछ जो आपको अपने आप नुकसान के रास्ते में नहीं ले जाता है - बिना किसी पॉपअप के आपके डिवाइस पर नकली कोड लॉन्च करने और मैलवेयर इम्प्लांट करने के लिए पर्याप्त हो सकता है या अन्य डाउनलोड चेतावनियाँ।

साइबर क्राइम स्लैंग में इसे a . के रूप में जाना जाता है ड्राइव-बाय इंस्टाल.

"रिपोर्ट से अवगत"

हम अनुमान लगा रहे हैं, यह देखते हुए कि एक साइबर सुरक्षा कंपनी ने इस भेद्यता की सूचना दी, और एक-बग अपडेट के लगभग तत्काल प्रकाशन को देखते हुए, ग्राहक के कंप्यूटर या नेटवर्क पर घुसपैठ की सक्रिय जांच के दौरान दोष का खुलासा किया गया था।

एक अप्रत्याशित या असामान्य ब्रेक-इन के बाद, जहां स्पष्ट प्रवेश पथ केवल लॉग में दिखाई नहीं देते हैं, खतरे के शिकारी आमतौर पर अपने निपटान में पता लगाने और प्रतिक्रिया लॉग के किरकिरा विवरण की ओर मुड़ते हैं, सिस्टम को एक साथ जोड़ने का प्रयास करते हैं- क्या हुआ के स्तर की विशिष्टता।

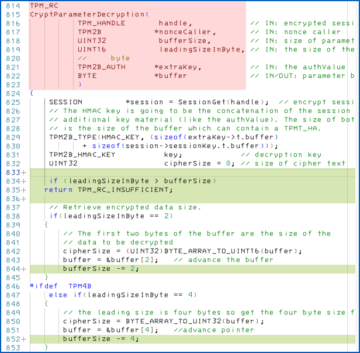

यह देखते हुए कि ब्राउज़र रिमोट कोड निष्पादन (आरसीई) शोषण में अक्सर अविश्वसनीय कोड चलाना शामिल होता है जो एक अविश्वसनीय स्रोत से अप्रत्याशित तरीके से आया था, और निष्पादन का एक नया धागा लॉन्च किया जो सामान्य रूप से लॉग में दिखाई नहीं देगा ...

... पर्याप्त रूप से विस्तृत फोरेंसिक "खतरे की प्रतिक्रिया" डेटा तक पहुंच न केवल यह प्रकट कर सकती है कि अपराधी कैसे पहुंचे, बल्कि यह भी कि सिस्टम में वे कहां और कैसे सुरक्षा सुरक्षा को बायपास करने में सक्षम थे जो सामान्य रूप से होते थे।

सीधे शब्दों में कहें, एक ऐसे वातावरण में पीछे की ओर काम करना जिसमें आप एक हमले को बार-बार दोहरा सकते हैं, और देख सकते हैं कि यह कैसे सामने आता है, अक्सर शोषक भेद्यता के स्थान को प्रकट करेगा, यदि सटीक कार्य नहीं है।

और, जैसा कि आप कल्पना कर सकते हैं, एक घास के ढेर से सुई को सुरक्षित रूप से निकालना बहुत आसान है, अगर आपके पास शुरू करने के लिए घास के ढेर में सभी नुकीली धातु की वस्तुओं का नक्शा है।

संक्षेप में, हमारा मतलब यह है कि जब Google वास्तविक जीवन में क्रोम का शोषण करके शुरू किए गए हमले की "रिपोर्ट से अवगत है" कहता है, तो हम यह मानने के लिए तैयार हैं कि आप इसका अनुवाद "बग असली है, और यह वास्तव में है शोषण किया जा सकता है, लेकिन क्योंकि हमने वास्तव में वास्तविक जीवन में हैक किए गए सिस्टम की जांच नहीं की है, हम अभी भी सुरक्षित जमीन पर हैं यदि हम सीधे बाहर नहीं आते हैं और कहते हैं, 'अरे, सब लोग, यह एक 0-दिन है'। "

इस प्रकार की बग खोजों के बारे में अच्छी खबर यह है कि वे शायद इस तरह से सामने आए क्योंकि हमलावर भेद्यता और इसका फायदा उठाने के लिए आवश्यक तरकीबों को गुप्त रखना चाहते थे, यह जानते हुए कि तकनीक के बारे में डींग मारने या इसका व्यापक रूप से उपयोग करने से इसकी खोज में तेजी आएगी और इस प्रकार लक्षित हमलों में इसके मूल्य को कम कर देता है।

Mozilla, Microsoft, Apple और Google जैसे संगठनों ने अवांछित कोड निष्पादन चालों के खिलाफ अपने ब्राउज़र को सख्त करने में कितना प्रयास किया, इस पर विचार करते हुए आज के ब्राउज़र RCE कारनामे खोजने के लिए बेहद जटिल और हासिल करने के लिए महंगे हो सकते हैं।

दूसरे शब्दों में, Google का तेज़ पैचिंग समय, और यह तथ्य कि अधिकांश उपयोगकर्ता अपडेट जल्दी और स्वचालित रूप से प्राप्त करेंगे (या कम से कम अर्ध-स्वचालित रूप से), इसका मतलब है कि हम में से बाकी अब न केवल बदमाशों के साथ पकड़ सकते हैं, बल्कि वापस आ सकते हैं उनके आगे।

क्या करना है?

भले ही क्रोम शायद खुद को अपडेट कर लेगा, फिर भी हम हमेशा जांच करने की सलाह देते हैं।

जैसा कि ऊपर बताया गया है, आप ढूंढ रहे हैं 107.0.5304.87 (मैक और लिनक्स), या इनमें से एक 107.0.5304.87 और 107.0.5304.88 (खिड़कियाँ)।

उपयोग अधिक > मदद > गूगल क्रोम के बारे में > Google Chrome अपडेट करें.

ब्राउज़र का ओपन-सोर्स क्रोमियम फ्लेवर, कम से कम Linux पर, वर्तमान में भी संस्करण में है 107.0.5304.87.

(यदि आप लिनक्स या बीएसडी में से किसी एक पर क्रोमियम का उपयोग करते हैं, तो आपको नवीनतम संस्करण प्राप्त करने के लिए अपने डिस्ट्रो निर्माता के साथ वापस जांच करने की आवश्यकता हो सकती है।)

हम सुनिश्चित नहीं हैं कि Chrome का Android संस्करण प्रभावित हुआ है या नहीं, और यदि ऐसा है तो किस संस्करण संख्या पर ध्यान देना चाहिए।

आप Google पर Android के लिए किसी भी आगामी अपडेट घोषणाओं को देख सकते हैं क्रोम रिलीज ब्लॉग.

हम मान रहे हैं कि iOS और iPadOS पर क्रोम-आधारित ब्राउज़र प्रभावित नहीं हैं, क्योंकि सभी Apple ऐप स्टोर ब्राउज़र Apple के WebKit ब्राउज़िंग सबसिस्टम का उपयोग करने के लिए बाध्य हैं, जो Google के V8 JavaScript इंजन का उपयोग नहीं करता है।

दिलचस्प बात यह है कि लेखन के समय [2022-10-29टी14:00:00ज़ेड], एज के लिए माइक्रोसॉफ्ट के रिलीज़ नोट्स में 2022-10-27 (शोधकर्ताओं द्वारा इस बग की रिपोर्ट किए जाने के दो दिन बाद) के अपडेट का वर्णन किया गया था, लेकिन ऐसा नहीं किया CVE-2022-3723 को उस बिल्ड में सुरक्षा सुधारों में से एक के रूप में सूचीबद्ध करें, जिसे क्रमांकित किया गया था 107.0.1418.24.

इसलिए हम यह मान रहे हैं कि इससे बड़े किसी भी एज संस्करण की तलाश से यह संकेत मिलेगा कि Microsoft ने इस छेद के विरुद्ध एक अद्यतन प्रकाशित किया है।

आप माइक्रोसॉफ्ट के माध्यम से एज पैच पर अपनी नजर रख सकते हैं एज सुरक्षा अद्यतन इस पृष्ठ पर ज़ूम कई वीडियो ट्यूटोरियल और अन्य साहायक साधन प्रदान करता है।

- 0 दिन

- blockchain

- Chrome

- क्रोमियम

- कॉइनजीनियस

- क्रिप्टोकुरेंसी वॉलेट्स

- क्रिप्टोकरंसीज

- CVE-2022-3723

- साइबर सुरक्षा

- साइबर अपराधी

- साइबर सुरक्षा

- घर की भूमि सुरक्षा का विभाग

- डिजिटल पर्स

- Edge

- शोषण करना

- फ़ायरवॉल

- गूगल

- Google Chrome

- Kaspersky

- मैलवेयर

- McAfee

- नग्न सुरक्षा

- नेक्सब्लॉक

- प्लेटो

- प्लेटो एआई

- प्लेटो डेटा इंटेलिजेंस

- प्लेटो गेम

- प्लेटोडाटा

- प्लेटोगेमिंग

- वीपीएन

- भेद्यता

- वेबसाइट सुरक्षा

- जेफिरनेट

- शून्य दिवस