कभी आपने सोचा है कि आपके स्मार्टफ़ोन/लैपटॉप/डेस्कटॉप को लगातार संशोधन की आवश्यकता क्यों है? एक कारण यह है कि नया सुरक्षा पैच अपने पूर्ववर्ती की तुलना में अधिक समावेशी सुरक्षा प्रदान करता है। इसी तरह, विकेंद्रीकृत पारिस्थितिकी तंत्र में विशेष रूप से ब्लॉकचैन-संबंधित प्लेटफार्मों और अनुप्रयोगों में, आप कह सकते हैं कि ZKP (शून्य-ज्ञान प्रमाण) का उत्तराधिकारी NYM (फिलहाल) है। एक अधिक लोकप्रिय नाम वीपीएन (एक वर्चुअल प्राइवेट नेटवर्क) को एनवाईएम के पूर्ववर्ती (ओं) में से एक के रूप में देखा जा सकता है। शून्य-ज्ञान प्रमाण के लिए प्रमाण के सत्यापन को पूरा करने के लिए तीन शर्तों की आवश्यकता होती है, जबकि एनवाईएम में ऐसा परिदृश्य उत्पन्न नहीं होगा। यह अंश इस बात की बारीकियों में आता है कि क्यों NYM कुछ आवश्यक हो गया है और ZYK तस्वीर से बाहर जा रहा है।

इस अनुसंधान से पता चला ओपन-सोर्स एप्लिकेशन और वाई-फाई (वायरलेस फिडेलिटी) का उपयोग करके सुरक्षा और गोपनीयता को संरक्षित करने के अनूठे तरीके। चित्रा 3.1 बैकएंड कामकाज का एक सार विचार देता है। सार्वजनिक कुंजी बुनियादी ढांचे, डिजिटल प्रमाणपत्र, हैशिंग पासवर्ड, सुरक्षा टोकन और परिवहन परत सुरक्षा के मिश्रण के माध्यम से गोपनीयता कैसे बनाए रखी जाती है, यह दिखाने के लिए टोर ब्राउज़र और वाई-फाई विश्लेषक के उदाहरण का उपयोग किया जाता है। चित्र 3.1 को देखने के बाद ऐसा लगता है कि प्रमाणीकरण पहला कदम है। उसके बाद, एक सत्र टोकन या प्रमाणपत्र उत्पन्न होता है। प्रमाण पत्र के निर्माण के बाद ही सत्र टोकन एक पावती प्राप्त करने के बाद भेजा जाता है और इसकी उचित प्रतिक्रिया, साथ ही डेटा, अंत में भेजा जाता है। टोर ब्राउज़र एक ओपन-सोर्स ब्राउज़र है जो प्याज रूटिंग का उपयोग करता है और अधिकांश वाई-फाई नेटवर्क जावा भाषा का उपयोग करने वाले अनुप्रयोगों द्वारा उपयोग किए जा रहे हैं क्योंकि कोडिंग तुलनात्मक रूप से सुरक्षित है और हैक करना आसान नहीं है। शोध से, यह कहा जा सकता है कि क्लाइंट और सर्वर के बीच पारस्परिक सत्यापन एक साथ उपयोगकर्ता की पहचान की रक्षा करता है। टोर और टाइम-टोकन / प्रमाणपत्रों के उपयोग के माध्यम से गुमनामी हासिल की गई। एक क्षेत्र जिसे भविष्य में संबोधित किया जाएगा, वह है वाई-फाई नेटवर्क एक्सेस को उत्पादक रूप से संशोधित करना। आपके/उपयोगकर्ता के डेटा को सुरक्षित रखने का एक अन्य तरीका "फर्मवेयर IdM" के माध्यम से है जो कि Idemix Anonymous क्रेडेंशियल सिस्टम और क्रिप्टोग्राफी का सहयोग है।

चूंकि दुनिया भर में बड़ी संख्या में आबादी दैनिक उपयोग के लिए स्मार्ट फोन/स्मार्ट-इलेक्ट्रॉनिक उपकरणों का उपयोग कर रही है, इसलिए सुरक्षा और गोपनीयता संबंधी चिंताएं तेजी से बढ़ रही हैं, मशीन टू मशीन (M2M) आर्किटेक्चर उपयोगकर्ता के निजी डेटा की सुरक्षा के संबंध में प्रासंगिक होता जा रहा है। यदि आपको IoT जैसी आगामी तकनीकों के बैकएंड कामकाज की कुछ समझ नहीं है, तो आप इस बात पर ध्यान दे सकते हैं कि M2M को IoT और आने वाली तकनीकों के लिए भी एक आवश्यकता के रूप में देखा जा रहा है। इसे प्रभावशीलता और उत्पादकता के लिए भी एक आवश्यकता के रूप में देखा गया है। चित्र 1 शोकेस IoT आधारित हैंडल के लिए विशिष्ट पहचानकर्ता (UID) में MAC, हैश, IMEI, URI, URN, EPC और DOI का मिश्रण शामिल होगा जो वैश्विक पारदर्शी जवाबदेही उद्देश्यों के लिए एक कुआं है। इस टुकड़े में उल्लिखित आर्किटेक्चरल रेफरेंस मॉडल (एआरएम) दिखाता है कि बैकएंड पर सुरक्षा आईओटी ढांचे को रखते हुए विभिन्न परतों के बीच बातचीत कैसे होती है। प्रस्तावित मॉडल की कार्यप्रणाली को चित्र 4 में दिखाया गया है। एक तरह से, यह आंकड़ा किसी उत्पाद/सेवा के पूरे जीवन चक्र (रूपक रूप से बोलना) का प्रतिनिधित्व करता है। एक कारक (दूसरों के बीच) जो इस प्रस्तावित मॉडल को अद्वितीय बनाता है वह यह है कि यह प्रमाणीकरण, प्राधिकरण, विशेषता प्रबंधन, क्रेडेंशियल और क्रिप्टोग्राफिक कुंजी प्रावधान भी प्रदान करता है। इसके द्वारा प्रदान की जाने वाली अतिरिक्त कार्यक्षमता (ओं) का कारण IdM सिस्टम को FIRMWARE Key Rock IdM के साथ विलय करना है। एक अन्य ऐड-ऑन जिसमें यह प्रस्तावित प्रोटोटाइप ऑफ़र में स्मार्ट अनुबंधों को प्रशासित करने के लिए विशेषताएँ भी शामिल हैं जो SCIM (क्रॉस-डोमेन पहचान प्रबंधन के लिए सिस्टम) मॉडल में मौजूद नहीं हैं। अंत में, शोध के इस टुकड़े ने दिखाया है कि प्रस्तावित मॉडल एक समाधान प्रदान करता है जहां गोपनीयता-संरक्षण तकनीक के माध्यम से कई सुरक्षा प्रमाण-पत्र प्राप्त किए जा सकते हैं। निम्नलिखित शोध NYM क्रेडेंशियल्स के माध्यम से विकेन्द्रीकृत ओपन-एंडेड इकोसिस्टम के बीच निजी प्रमाणीकरण के मुद्दे को हल करने में मदद करता है।

फिलहाल, विकेंद्रीकृत प्लेटफार्मों में समस्या को पहचान प्रबंधन के विरोधाभास के रूप में कहा जा सकता है। आप/उपयोगकर्ता अपनी व्यक्तिगत जानकारी को यथासंभव कम से कम प्रकट करना चाहते हैं (ठीक है)। लेकिन एक सिबिल हमले से बचने के लिए (हमलावर बड़ी संख्या में फर्जी पहचान बनाकर नेटवर्क सेवा की प्रमुखता को नष्ट कर देता है और असंगत प्रभाव प्राप्त करने के लिए उनका उपयोग करता है), एनवाईएम टोकन/क्रेडेंशियल एक NYM फ्रेमवर्क के भीतर बनाया गया है। नीचे प्रदर्शित इन्फोग्राफिक आपको एनवाईएम टोकन के प्रवाह/अंतर-परिवर्तन में शामिल विभिन्न खिलाड़ियों के बीच संबंधों को समझने में मार्गदर्शन करेगा।

यदि आप ध्यान दें, तो कुछ टोकन लिंक कर सकते हैं जबकि कुछ नहीं कर सकते हैं। शब्द "लिंक करने योग्य" इस तथ्य को संदर्भित करता है कि सिस्टम के भीतर एक तृतीय-पक्ष उपयोगकर्ता को NYM ग्रिड में अन्य संस्थाओं / तृतीय-पक्षों के साथ उनकी संबंधित गतिविधियों से जोड़ सकता है। जब उपयोगकर्ता को NYM टोकन मिलते हैं तो समग्र प्रक्रिया शुरू हो जाती है। उसके बाद सत्यापनकर्ता/प्रमाणक टोकन को क्रेडेंशियल में संशोधित करते हैं। फिर उपयोगकर्ता सेवा प्रदाता को अपनी संबंधित साख दिखाता है, जिसके बाद सत्यापनकर्ता/प्रमाणक सेवा प्रदाता को टोकन के हस्तांतरण की पुष्टि करते हैं। तुरंत समझने के लिए, पंक्तियों के ऊपर उल्लिखित संख्याएं एनवाईएम ढांचे के बारे में स्पष्टता प्राप्त करने में भी मदद कर सकती हैं। जैसा कि विचार और प्रस्तावित मॉडल अभी अपने प्रारंभिक चरण में है, आप आने वाले दिनों में इसमें होने वाले कई संशोधनों को मान सकते हैं। अगला मॉडल जो NYM की समग्र गोपनीयता से संबंधित समान झुकाव को इंगित करता है, यह बता रहा है कि उनका प्रोटोटाइप सेवा-हमले से इनकार के मुद्दे को कैसे हल कर सकता है, कई लिंकेबिलिटी विंडो को रद्द कर सकता है, Tor नेटवर्क के साथ Verinym अधिग्रहण प्रोटोकॉल को बढ़ाता है।

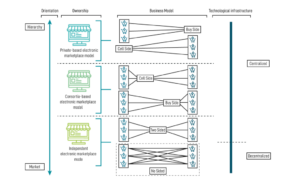

निम्नलिखित मॉडल को उसी सिक्के के दूसरे पक्ष के रूप में देखा जा सकता है (रूपक रूप से बोलना)। उल्लेखानुसार यहाँ उत्पन्न करें, Nymble Framework दो विश्वसनीय तृतीय-पक्षों, Psednym Manager (PM) और Nymble Manager (NM) का उपयोग करता है। एक उपयोगकर्ता तब बनाया जाता है जब पीएम और एनएम दोनों एक साथ अन-लिंक करने योग्य उपयोग के एक सेट के साथ केवल एक बार प्रमाणीकरण टोकन (नाइम्बल के रूप में नामित) जारी करते हैं।

ऊपर रखा गया इन्फोग्राफिक विभिन्न तरीकों का प्रतिनिधित्व करता है जिसमें नेटवर्क में विभिन्न हितधारक एक दूसरे के साथ बातचीत कर सकते हैं। एसपी को सेवा प्रदाता के रूप में भी संदर्भित किया जा सकता है। Nymble जारीकर्ता, संक्षेप में, NI के रूप में लिखा जाता है। Verinym जारीकर्ता को VI लिखा जाता है और PE को छद्म नाम निकालने वाले के रूप में भी देखा जा सकता है। पंक्तियों के अंत में तीर आपको यह समझने में मदद करेंगे कि सभी विभिन्न गतिविधियाँ क्या की जा सकती हैं।

ऊपर उल्लिखित सभी अद्वितीय प्रस्तावित मॉडल यह उल्लेख करने के विभिन्न तरीके हैं कि समग्र गोपनीयता प्राप्त करने के लिए, NYM ZYK से बेहतर है। ब्लॉकचैन क्षेत्र में नवीनतम परिवर्तनों के बारे में अधिक जानने के लिए या यदि आप कुछ शंकाओं का समाधान करना चाहते हैं या जानना चाहते हैं कि आपकी फर्म के भीतर इसे कैसे आत्मसात करना उपयोगी हो सकता है, तो यहां जाएं। प्राइमलफेक्टस.

कुल 191 विचार, 191 विचार आज

- "

- 2020

- 67

- 84

- पहुँच

- अर्जन

- गतिविधियों

- ऐड ऑन

- अतिरिक्त

- सब

- के बीच में

- गुमनामी

- अनुप्रयोगों

- क्षेत्र

- एआरएम

- प्रमाणीकरण

- प्राधिकरण

- blockchain

- ब्राउज़र

- इमारत

- प्रमाण पत्र

- प्रमाण पत्र

- कोडन

- सिक्का

- सहयोग

- अ रहे है

- ठेके

- साख

- क्रिप्टोग्राफी

- तिथि

- विकेन्द्रीकृत

- डिवाइस

- डिजिटल

- पारिस्थितिकी तंत्र

- निष्ठा

- आकृति

- फर्म

- प्रथम

- ढांचा

- भविष्य

- वैश्विक

- ग्रिड

- गाइड

- हैक

- हैश

- हैशिंग

- कैसे

- HTTPS

- विचार

- पहचान

- पहचान प्रबंधन

- प्रभाव

- क

- करें-

- इंफ्रास्ट्रक्चर

- बातचीत

- शामिल

- IOT

- IT

- जावा

- रखना

- कुंजी

- भाषा

- बड़ा

- ताज़ा

- LINK

- मैक

- प्रबंध

- मध्यम

- आदर्श

- यानी

- नेटवर्क

- नेटवर्क का उपयोग

- नेटवर्क

- संख्या

- ऑफर

- अन्य

- अन्य

- पी.ई

- पासवर्ड

- पैच

- पीडीएफ

- चित्र

- प्लेटफार्म

- लोकप्रिय

- आबादी

- वर्तमान

- प्राइमलफेक्टस

- एकांत

- निजी

- उत्पादकता

- प्रमाण

- सार्वजनिक

- अनुसंधान

- प्रतिक्रिया

- सुरक्षा

- सुरक्षा टोकन

- सेट

- कम

- स्मार्ट

- स्मार्ट अनुबंध

- So

- ट्रेनिंग

- प्रणाली

- टेक्नोलॉजीज

- भविष्य

- पहर

- टोकन

- टोकन

- टो

- टो ब्राउज़र

- परिवहन

- यूआरआइ

- वास्तविक

- वीपीएन

- वाई फाई

- खिड़कियां

- वायरलेस

- अंदर

- विश्व

- शून्य-ज्ञान प्रमाण