आपका क्या मतलब है, "सुरक्षा सेवा के लिए बार को पूरा नहीं करता"?

किसी भी बिंदु पर जाने के लिए नीचे ध्वनि तरंगों पर क्लिक करें और खींचें। आप भी कर सकते हैं सीधे सुनो साउंडक्लाउड पर।

डग आमोथ और पॉल डकलिन के साथ। इंट्रो और आउट्रो म्यूजिक by एडिथ मुडगे.

आप हमें इस पर सुन सकते हैं Soundcloud, ऐप्पल पॉडकास्ट्स, Google पॉडकास्ट, Spotify, सीनेवाली मशीन और कहीं भी अच्छे पॉडकास्ट मिल जाते हैं। या बस छोड़ दें हमारे आरएसएस फ़ीड का यूआरएल अपने पसंदीदा पॉडकैचर में।

प्रतिलेख पढ़ें

डौग लुभावने उल्लंघन, डिक्रिप्ट करने योग्य एन्क्रिप्शन, और ढेर सारे पैच।

नग्न सुरक्षा पॉडकास्ट पर वह सब अधिक।

[संगीत मोडेम]

पॉडकास्ट में आपका स्वागत है, सब लोग।

मैं डौग आमोथ हूँ; वह पॉल डकलिन है।

पॉल, आज आप कैसे हैं, सर?

बत्तख। डौग ... मुझे पता है, क्योंकि आपने मुझे पहले ही बता दिया था कि क्या आ रहा है टेक इतिहास में यह सप्ताह, और यह बहुत अच्छा है!

डौग ठीक है!

इस सप्ताह, 18 अक्टूबर 1958 को, हवा के प्रतिरोध का अनुकरण करने के लिए बनाए गए एक आस्टसीलस्कप और एक कंप्यूटर को कस्टम एल्युमीनियम नियंत्रकों के साथ जोड़ा गया, और खेल दो के लिए टेनिस जन्म हुआ था.

ब्रुकहेवन नेशनल लेबोरेटरी में तीन दिवसीय प्रदर्शनी में दिखाया गया, दो के लिए टेनिस बेहद लोकप्रिय साबित हुआ, खासकर हाई स्कूल के छात्रों के साथ।

यदि आप इसे सुन रहे हैं, तो आपको विकिपीडिया पर जाना होगा और "टेनिस फॉर टू" देखना होगा।

1958 में बनाई गई किसी चीज़ के लिए वहाँ एक वीडियो है...

...मुझे लगता है कि आप मुझसे सहमत होंगे, पॉल, यह बहुत अविश्वसनीय था।

बत्तख। मैं आज इसे खेलना *पसंद* करूंगा!

और, क्षुद्रग्रहों और युद्ध क्षेत्र की तरह, और 1980 के दशक के विशेष रूप से याद किए गए खेल…

...क्योंकि यह एक आस्टसीलस्कप है: वेक्टर ग्राफिक्स!

कोई पिक्सेलेशन नहीं, कोई अंतर नहीं इस पर निर्भर करता है कि कोई रेखा 90 डिग्री, या 30 डिग्री, या 45 डिग्री पर है या नहीं।

और नियंत्रकों में रिले से ध्वनि प्रतिक्रिया ... यह बहुत अच्छा है!

यह अविश्वसनीय है कि यह 1958 था।

पिछले पर वापस जाना टेक इतिहास में यह सप्ताह, यह ट्रांजिस्टर क्रांति के शिखर पर था।

जाहिर है, कम्प्यूटेशनल आधा थर्मिओनिक वाल्व (वैक्यूम ट्यूब) और रिले का मिश्रण था।

और डिस्प्ले सर्किटरी सभी ट्रांजिस्टर-आधारित, डौग थी

तो यह सभी तकनीकों के मिश्रण पर सही था: रिले, वाल्व और ट्रांजिस्टर, सभी एक ही अभूतपूर्व वीडियो गेम में।

डौग बहुत ही शांत।

इसे विकिपीडिया पर देखें: दो के लिए टेनिस.

आइए अब अपनी पहली कहानी पर चलते हैं।

पॉल, मैं जानता हूं कि आप एक महान कविता लिखने में बहुत कुशल हैं ...

... मैंने इस पहली कहानी को पेश करने के लिए एक बहुत छोटी कविता लिखी है, अगर आप मुझे पसंद करेंगे।

बत्तख। तो वह दो पंक्तियाँ होंगी, है ना? [हंसते हैं]

डौग यह कुछ इस प्रकार है।

Mac के लिए ज़ूम करें/नहीं पाएं अपहरण कर लिया.

[बहुत लंबी चुप्पी]

अंत कविता।

बत्तख। मुझे माफ करें!

मैंने सोचा था कि यह शीर्षक था, और अब आप कविता करने जा रहे हैं।

डौग तो वह कविता है।

बत्तख। ठीक है.

[भावना के बिना] लवली, डौग।

डौग [विडंबना] धन्यवाद।

बत्तख। कविता शानदार थी!

लेकिन सभी कविताओं को तुकबंदी नहीं करनी पड़ती….

डौग यह सच है।

बत्तख। हम इसे केवल मुक्त छंद कहेंगे, है ना?

डौग ठीक है।

बत्तख। दुर्भाग्य से, यह मैक के लिए जूम में एक मुफ्त बैकडोर था।

[फीलिंग गिल्टी] क्षमा करें, यह बहुत अच्छा तर्क नहीं था, डौग।

[हंसते हैं] आप किसी और के मैदान पर चलते हैं, आप अक्सर कम आ जाते हैं…

डौग नहीं यह अच्छा है!

मैं इस सप्ताह कविताएँ आज़मा रहा था; आप बहस की कोशिश कर रहे हैं।

हमें समय-समय पर अपने कंफर्ट जोन से बाहर निकलना पड़ता है।

बत्तख। मुझे लगता है कि यह कोड था जिसे अंतिम निर्माण के दौरान संकलित किया जाना था, लेकिन गलती से छोड़ दिया गया।

यह केवल मैक संस्करण के लिए ज़ूम के लिए है, और इसे पैच कर दिया गया है, इसलिए सुनिश्चित करें कि आप अद्यतित हैं।

मूल रूप से, कुछ परिस्थितियों में, जब कोई वीडियो स्ट्रीम शुरू होगी या कैमरा ऐप द्वारा ही सक्रिय किया गया था, तो यह अनजाने में यह सोचेगा कि आप प्रोग्राम को डीबग करना चाहते हैं।

क्योंकि, हे, शायद आप एक डेवलपर थे! [हंसते हैं]

जाहिर है, रिलीज बिल्ड में ऐसा नहीं होना चाहिए।

और इसका मतलब था कि स्थानीय नेटवर्क इंटरफेस पर खुला एक टीसीपी डिबगिंग पोर्ट था।

इसका मतलब यह था कि जो कोई भी उस पोर्ट में पैकेट पास कर सकता था, जो संभवत: कोई अन्य स्थानीय रूप से जुड़ा हुआ उपयोगकर्ता हो सकता है, इसलिए उसे एक व्यवस्थापक या यहां तक कि आप ... यहां तक कि एक अतिथि उपयोगकर्ता होने की आवश्यकता नहीं होगी, वह पर्याप्त होगा।

तो, एक हमलावर जिसके पास आपके कंप्यूटर पर किसी प्रकार का प्रॉक्सी मैलवेयर था, जो बाहर से पैकेट प्राप्त कर सकता था और उन्हें स्थानीय इंटरफ़ेस में इंजेक्ट कर सकता था, मूल रूप से प्रोग्राम की हिम्मत के लिए कमांड जारी कर सकता था।

और विशिष्ट चीजें जो डिबगिंग इंटरफेस की अनुमति देती हैं उनमें शामिल हैं: कुछ मेमोरी डंप करें; रहस्य निकालें; कार्यक्रम के व्यवहार को बदलें; सामान्य इंटरफ़ेस से गुजरे बिना कॉन्फ़िगरेशन सेटिंग्स को समायोजित करें ताकि उपयोगकर्ता इसे न देख सके; रिकॉर्डिंग चेतावनी पॉप अप किए बिना, किसी को बताए बिना सभी ऑडियो कैप्चर करें; उस तरह की सभी चीजें।

अच्छी खबर यह है कि ज़ूम ने इसे स्वयं ढूंढ लिया, और उन्होंने इसे बहुत जल्दी ठीक कर लिया।

लेकिन यह एक महान अनुस्मारक है कि जैसा कि हम अक्सर कहते हैं, [हंसते हैं] "कई पर्ची हैं 'कप और होंठ को मोड़ो।"

डौग ठीक है, बहुत अच्छा।

आइए हम पैच ट्रेन में सवार रहें, और अगले स्टेशन पर चलें।

और यह कहानी... शायद सबसे हालिया पैच मंगलवार की इस कहानी का सबसे दिलचस्प हिस्सा था Microsoft ने क्या *शामिल नहीं* किया?

बत्तख। दुर्भाग्य से, जिस पैच की हर कोई उम्मीद कर रहा था - और हमने हाल के पॉडकास्ट में अनुमान लगाया, "ठीक है, ऐसा लगता है कि माइक्रोसॉफ्ट हमें पैच मंगलवार तक एक और सप्ताह इंतजार करने जा रहा है, और आउट-ऑफ-बैंड नहीं" प्रारंभिक रिलीज ” हाल की स्मृति के वे दो एक्सचेंज शून्य-दिन हैं।

जिसे E00F के नाम से जाना जाता है, या एक्सचेंज डबल जीरो-डे फ्लॉ मेरी शब्दावली में, या प्रॉक्सीनॉटशेल जैसा कि शायद ट्विटर्सफेयर में कुछ हद तक भ्रमित करने वाला है।

तो इस महीने के मंगलवार के पैच में यह बड़ी कहानी थी: उन दो बगों को शानदार ढंग से ठीक नहीं किया गया था।

और इसलिए हम नहीं जानते कि यह कब होने वाला है।

आपको यह सुनिश्चित करने की आवश्यकता है कि आपने कोई न्यूनीकरण लागू किया है।

जैसा कि मुझे लगता है कि हमने पहले भी कहा है, Microsoft यह खोजता रहा कि उनके द्वारा सुझाए गए पिछले शमन ... ठीक है, शायद वे काफी अच्छे नहीं थे, और वे अपनी धुन बदलते रहे और कहानी को अपनाते रहे।

इसलिए, यदि आप संदेह में हैं, तो आप नग्न सुरक्षा.सोफोस.कॉम पर वापस जा सकते हैं, वाक्यांश की खोज कर सकते हैं प्रॉक्सीनॉटशेल (सभी एक शब्द), और फिर जाओ और पढ़ो कि हमें क्या कहना है।

और आप Microsoft के उपचार के नवीनतम संस्करण से भी लिंक कर सकते हैं…

... क्योंकि, पैच मंगलवार की सभी चीजों में, वह सबसे दिलचस्प था, जैसा कि आप कहते हैं: क्योंकि यह वहां नहीं था।

डौग ठीक है, चलिए अब गियर्स को a . पर शिफ्ट करते हैं बहुत ही निराशाजनक कहानी.

यह एक बड़ी कंपनी के लिए कलाई पर एक तमाचा है जिसकी साइबर सुरक्षा इतनी खराब है कि उन्हें पता ही नहीं चला कि उनका उल्लंघन किया गया है!

बत्तख। हां, यह एक ऐसा ब्रांड है जिसे ज्यादातर लोग शायद शीन ("शी-इन") के नाम से जानते होंगे, जिसे एक शब्द के रूप में लिखा जाता है, सभी राजधानियों में। (उल्लंघन के समय, कंपनी को ज़ोटॉप के नाम से जाना जाता था।)

और उन्हें "फास्ट फैशन" कहा जाता है।

आप जानते हैं, वे इसे ऊंचा ढेर करते हैं और इसे सस्ते में बेचते हैं, न कि इस विवाद के बिना कि वे अपने डिजाइन कहां से प्राप्त करते हैं।

और, एक ऑनलाइन खुदरा विक्रेता के रूप में, आप शायद उम्मीद करेंगे कि उनके पास ऑनलाइन खुदरा बिक्री साइबर सुरक्षा विवरण नीचे था।

लेकिन, जैसा कि आप कहते हैं, उन्होंने नहीं किया!

और संयुक्त राज्य अमेरिका में न्यूयॉर्क राज्य के अटॉर्नी जनरल के कार्यालय ने फैसला किया कि यह उस तरह से खुश नहीं था जिस तरह से न्यूयॉर्क के निवासियों के साथ व्यवहार किया गया था जो इस उल्लंघन के शिकार लोगों में से थे।

इसलिए उन्होंने इस कंपनी के खिलाफ कानूनी कार्रवाई की ... और यह भूलों, गलतियों और अंततः कवरअप का एक पूर्ण मुकदमा था - एक शब्द में, डगलस, बेईमानी।

उनके पास यह उल्लंघन था कि उन्होंने ध्यान नहीं दिया।

यह, कम से कम अतीत में, निराशाजनक रूप से सामान्य हुआ करता था: कंपनियों को यह एहसास नहीं होगा कि उनका उल्लंघन किया गया है जब तक कि कोई क्रेडिट कार्ड हैंडलर या बैंक उनसे संपर्क नहीं करेगा और कहेगा, "आप जानते हैं, हमारे पास बहुत कुछ है इस महीने ग्राहकों से धोखाधड़ी की शिकायतों की।

"और जब हमने पीछे मुड़कर देखा कि वे सीपीपी को क्या कहते हैं, खरीद का सामान्य बिंदु, एक और केवल एक व्यापारी जिससे लगता है कि हर एक पीड़ित ने कुछ न कुछ खरीदा है। हमें लगता है कि रिसाव आपकी ओर से आया है।"

और इस मामले में यह और भी बुरा था।

जाहिरा तौर पर एक और भुगतान प्रोसेसर आया और कहा, "ओह, वैसे, हमें बिक्री के लिए क्रेडिट कार्ड नंबरों की एक पूरी किश्त मिली, जो आप लोगों से चोरी के रूप में पेश की गई थी।"

इसलिए उनके पास इस बात के स्पष्ट सबूत थे कि या तो थोक में उल्लंघन हुआ है, या फिर धीरे-धीरे उल्लंघन हुआ है।

डौग तो निश्चित रूप से, जब इस कंपनी को इस बारे में अवगत कराया गया, तो वे स्थिति को सुधारने के लिए तेजी से आगे बढ़े, है ना?

बत्तख। खैर, यह इस बात पर निर्भर करता है कि आप कैसे... [हंसते हुए] मुझे हमेशा की तरह हंसना नहीं चाहिए।

यह "सुधार" से आपका क्या मतलब है इस पर निर्भर करता है।

डौग [हंसते हुए] हे भगवान!

बत्तख। तो ऐसा लगता है कि उन्होंने समस्या से * निपटा * * किया ... वास्तव में, इसके कुछ हिस्से थे जिन्हें उन्होंने वास्तव में अच्छी तरह से कवर किया था।

जाहिरा तौर पर।

ऐसा लगता है कि उन्होंने अचानक फैसला किया, "ओह, हम बेहतर पीसीआई डीएसएस अनुपालन बनेंगे"।

स्पष्ट रूप से वे नहीं थे, क्योंकि वे स्पष्ट रूप से डिबग लॉग रख रहे थे जिनमें विफल लेनदेन के क्रेडिट कार्ड विवरण थे ... वह सब कुछ जो आपको डिस्क पर नहीं लिखना चाहिए, वे लिख रहे थे।

और फिर उन्हें एहसास हुआ कि हुआ था, लेकिन वे यह नहीं ढूंढ पाए कि उन्होंने अपने नेटवर्क में उस डेटा को कहाँ छोड़ा!

तो, जाहिर है कि वे जानते थे कि वे पीसीआई डीएसएस के अनुरूप नहीं थे।

उन्होंने खुद को पीसीआई डीएसएस के अनुरूप बनाने के बारे में निर्धारित किया, जाहिर है, कुछ ऐसा जो उन्होंने 2019 तक हासिल किया। (उल्लंघन 2018 में हुआ था।)

लेकिन जब उन्हें बताया गया कि उन्हें एक ऑडिट, एक फोरेंसिक जांच के लिए प्रस्तुत करना है ...

...न्यूयॉर्क के अटॉर्नी जनरल के अनुसार, वे जानबूझकर जांचकर्ता के रास्ते में आ गए।

उन्होंने मूल रूप से जांचकर्ताओं को सिस्टम को देखने की अनुमति दी क्योंकि यह * के बाद * उन्होंने इसे ठीक किया, और इसे वेल्ड किया, और इसे पॉलिश किया, और उन्होंने कहा, "अरे नहीं, आप बैकअप नहीं देख सकते हैं," जो मेरे लिए बल्कि शरारती लगता है .

डौग अहां।

बत्तख। और जिस तरह से उन्होंने अपने ग्राहकों को उल्लंघन का खुलासा किया, उसे न्यूयॉर्क राज्य से काफी गुस्सा आया।

विशेष रूप से, ऐसा लगता है कि यह बिल्कुल स्पष्ट था कि 39,000,000 उपयोगकर्ताओं के विवरण को किसी न किसी तरह से बंद कर दिया गया था, जिसमें बहुत कमजोर हैश किए गए पासवर्ड शामिल थे: दो अंकों का नमक, और एमडी 5 का एक दौर।

1998 में बहुत अच्छा नहीं, 2018 की तो बात ही छोड़ दीजिए!

इसलिए वे जानते थे कि इस बड़ी संख्या में उपयोगकर्ताओं के लिए एक समस्या थी, लेकिन जाहिर तौर पर उन्होंने केवल उन 6,000,000 उपयोगकर्ताओं से संपर्क करने के बारे में सोचा, जिन्होंने वास्तव में अपने खातों का उपयोग किया था और ऑर्डर दिए थे।

और फिर उन्होंने कहा, "ठीक है, हमने कम से कम उन सभी लोगों से संपर्क किया है।"

और *तब* यह पता चला कि उन्होंने वास्तव में सभी 6,000,000 मिलियन उपयोगकर्ताओं से वास्तव में संपर्क नहीं किया था!

उन्होंने कनाडा, संयुक्त राज्य अमेरिका या यूरोप में रहने वाले XNUMX लाख लोगों में से अभी-अभी संपर्क किया था।

तो, अगर आप दुनिया में कहीं और से हैं, तो दुर्भाग्य!

जैसा कि आप कल्पना कर सकते हैं, यह अधिकारियों के साथ, नियामक के साथ अच्छा नहीं हुआ।

और, मुझे स्वीकार करना होगा ... मेरे आश्चर्य के लिए, डौग, उन पर 1.9 मिलियन डॉलर का जुर्माना लगाया गया था।

जो, इतनी बड़ी कंपनी के लिए...

डौग हाँ!

बत्तख। ... और ऐसी गलतियां करना, जो बहुत गंभीर हैं, और फिर जो हुआ उसके बारे में पूरी तरह से सभ्य और ईमानदार नहीं होना, और उल्लंघन के बारे में झूठ बोलने के लिए, उन शब्दों में, न्यूयॉर्क के अटॉर्नी जनरल द्वारा?

मैं कल्पना कर रहा था कि उन्हें और अधिक गंभीर भाग्य का सामना करना पड़ा होगा।

शायद कुछ ऐसा भी शामिल है जिसे कुछ पैसे के साथ आने से चुकाया नहीं जा सकता था।

ओह, और दूसरी बात उन्होंने यह की कि जब यह स्पष्ट था कि ऐसे उपयोगकर्ता थे जिनके पासवर्ड खतरे में थे ... …

डौग क्या यह आम है?

सिर्फ दो अंकों का नमक वास्तव में कम लगता है!

बत्तख। नहीं, आप आमतौर पर 128 बिट्स (16 बाइट्स), या 32 बाइट्स भी चाहते हैं।

संक्षेप में, यह वैसे भी क्रैकिंग गति में कोई महत्वपूर्ण अंतर नहीं डालता है, क्योंकि (हैश के ब्लॉक आकार के आधार पर) आप मिश्रण में केवल दो अतिरिक्त अंक जोड़ रहे हैं।

तो ऐसा नहीं है कि हैश की वास्तविक कंप्यूटिंग में अब और समय लगता है।

2016 तक, "हैशकैट" प्रोग्राम चलाने वाले आठ GPU के कंप्यूटर का उपयोग करने वाले लोग, मुझे लगता है, एक सेकंड में 200 बिलियन MD5s कर सकते हैं।

तब! (वह राशि अब पांच या दस गुना अधिक है।)

तो बहुत, बहुत उल्लेखनीय रूप से क्रैक करने योग्य।

लेकिन वास्तव में लोगों से संपर्क करने और कहने के बजाय, "आपका पासवर्ड जोखिम में है क्योंकि हमने हैश लीक कर दिया है, और यह बहुत अच्छा नहीं था, आपको इसे बदल देना चाहिए", [हँसी] उन्होंने अभी कहा ...

...वे बहुत ही घटिया शब्द थे, है ना?

डौग "आपके पासवर्ड का सुरक्षा स्तर कम है और शायद जोखिम में है। कृपया अपना लॉगिन पासवर्ड बदलें।"

और फिर उन्होंने इसे बदल दिया, "आपका पासवर्ड 365 दिनों से अधिक के लिए अपडेट नहीं किया गया है। आपकी सुरक्षा के लिए, कृपया इसे अभी अपडेट करें।"

बत्तख। हां, "आपके पासवर्ड का सुरक्षा स्तर कम है..."

डौग "अमेरिका की वजह से!"

बत्तख। यह सिर्फ संरक्षण नहीं है, है ना?

यह मेरी नज़र में, सीमा पर या सीमा पर पीड़ित को दोष देने वाला है।

वैसे भी, यह मुझे उन कंपनियों के लिए बहुत मजबूत प्रोत्साहन नहीं लग रहा था जो सही काम नहीं करना चाहते हैं।

डौग ठीक है, टिप्पणियों में आवाज उठाएं, हम सुनना चाहेंगे कि आप क्या सोचते हैं!

उस लेख को कहा जाता है: फैशन ब्रांड शीन ने डेटा उल्लंघन के बारे में झूठ बोलने के लिए $1.9 मिलियन का जुर्माना लगाया.

और एक और निराशाजनक कहानी पर...

.., एक और दिन, अविश्वसनीय इनपुट को संसाधित करने के बारे में एक और सतर्क कहानी!

बत्तख। आर्ग, मुझे पता है कि क्या होने जा रहा है, डौग।

वह है अपाचे कॉमन्स टेक्स्ट बग, है ना?

डौग यह है!

बत्तख। बस स्पष्ट होने के लिए, यह अपाचे वेब सर्वर नहीं है।

अपाचे एक सॉफ्टवेयर फाउंडेशन है जिसमें उत्पादों और मुफ्त टूल की एक पूरी बेड़ा है ... और वे वास्तव में बहुत उपयोगी हैं, और वे खुले स्रोत हैं, और वे महान हैं।

लेकिन हमारे पास उनके पारिस्थितिकी तंत्र के जावा भाग में है (अपाचे वेब सर्वर httpd जावा में नहीं लिखा गया है, तो आइए इसे अभी के लिए अनदेखा करें - अपाचे को अपाचे वेब सर्वर के साथ न मिलाएं)…

... पिछले वर्ष में, हमें अपाचे की जावा लाइब्रेरी में तीन समान समस्याएं आई हैं।

हमारे पास था बदनाम लॉग4शेल बग तथाकथित Log4J (जावा के लिए लॉगिंग) पुस्तकालय में।

तब हमारे पास एक समान बग था, वह क्या था?… अपाचे कॉमन्स कॉन्फ़िगरेशन, जो सभी प्रकार की कॉन्फ़िगरेशन फ़ाइलों के प्रबंधन के लिए एक टूलकिट है, जैसे INI फ़ाइलें और XML फ़ाइलें, सभी एक मानकीकृत तरीके से।

और अब एक और भी निचले स्तर के पुस्तकालय में जिसे . कहा जाता है अपाचे कॉमन्स टेक्स्ट.

उस चीज़ में बग जो जावा में आम तौर पर "स्ट्रिंग इंटरपोलेशन" के रूप में जाना जाता है।

अन्य भाषाओं में प्रोग्रामर ... यदि आप पावरशेल या बैश जैसी चीजों का उपयोग करते हैं, तो आप इसे "स्ट्रिंग प्रतिस्थापन" के रूप में जानेंगे।

यह वह जगह है जहां आप जादुई रूप से पात्रों से भरे वाक्य को एक तरह के मिनी-प्रोग्राम में बदल सकते हैं।

यदि आपने कभी बैश शेल का उपयोग किया है, तो आपको पता चल जाएगा कि यदि आप कमांड टाइप करते हैं echo USER, यह प्रतिध्वनि करेगा, या प्रिंट आउट करेगा, स्ट्रिंग USER और आप स्क्रीन पर USER देखेंगे।

लेकिन अगर आप कमांड चलाते हैं echo $USER, तो इसका मतलब यह नहीं है कि USER के बाद एक डॉलर का चिह्न प्रतिध्वनित करें।

इसका क्या अर्थ है, "उस मैजिक स्ट्रिंग को वर्तमान में लॉग इन उपयोगकर्ता के नाम से बदलें, और इसके बजाय उसे प्रिंट करें।"

तो मेरे कंप्यूटर पर, यदि आप echo USER, आपको मिला USER, पर अगर तुम echo $USER, आपको शब्द मिलता है duck बजाय.

और कुछ जावा स्ट्रिंग प्रतिस्थापन उससे कहीं अधिक, बहुत अधिक, बहुत आगे जाते हैं ... जैसा कि किसी ने भी के आनंद का सामना किया है Log4Shell को ठीक करना क्रिसमस से अधिक 2021 याद होगा!

सभी प्रकार के चतुर छोटे मिनी-प्रोग्राम हैं जिन्हें आप स्ट्रिंग्स के अंदर एम्बेड कर सकते हैं जिन्हें आप इस स्ट्रिंग प्रोसेसिंग लाइब्रेरी के साथ संसाधित करते हैं।

तो स्पष्ट है: उपयोगकर्ता नाम पढ़ने के लिए, आप डालते हैं ${env: ("पर्यावरण पढ़ें" के लिए) user}... आप स्क्विगली ब्रैकेट का उपयोग करते हैं।

यह डॉलर-चिह्न है; स्क्विगली ब्रैकेट; कुछ जादू आदेश; स्क्विगली ब्रैकेट जो जादू का हिस्सा है।

और दुर्भाग्य से, इस पुस्तकालय में, जादू आदेशों की अनियंत्रित डिफ़ॉल्ट उपलब्धता थी जैसे: ${url:...}, जो आपको स्ट्रिंग प्रोसेसिंग लाइब्रेरी को इंटरनेट पर पहुंचने, कुछ डाउनलोड करने, और स्ट्रिंग के बजाय उस वेब सर्वर से वापस प्राप्त होने वाली चीज़ों को प्रिंट करने की अनुमति देता है। ${url:...}.

तो हालांकि यह काफी कोड इंजेक्शन नहीं है, क्योंकि यह सिर्फ कच्चा HTML है, फिर भी इसका मतलब है कि आप लोगों की लॉग फाइलों या उनके वेब पेजों में हर तरह का कचरा और अजीब और अद्भुत अविश्वसनीय चीजें डाल सकते हैं।

वहाँ ${dns:...}, जिसका अर्थ है कि आप किसी के सर्वर को धोखा दे सकते हैं, जो नेटवर्क के अंदर एक व्यावसायिक तर्क सर्वर हो सकता है…

... आप इसे किसी नामित सर्वर के लिए DNS लुकअप करने के लिए छल कर सकते हैं।

और यदि आप उस डोमेन के मालिक हैं, एक बदमाश के रूप में, तो आप उस डोमेन से संबंधित DNS सर्वर के मालिक हैं और उसका संचालन भी करते हैं।

तो, जब DNS लुकअप होता है, तो अनुमान लगाएं कि क्या?

वह लुक अप *आपके सर्वर* पर समाप्त हो जाता है, और किसी के व्यावसायिक नेटवर्क के आंतरिक भाग को मैप करने में आपकी मदद कर सकता है... न केवल उनका वेब सर्वर, बल्कि नेटवर्क में गहराई से सामान।

और अंत में, और सबसे अधिक चिंता की बात यह है कि कम से कम जावा के पुराने संस्करणों के साथ... [हंसते हुए] आप जानते हैं कि यहाँ क्या हो रहा है, डौग!

आदेश ${script:...}.

"अरे, मैं आपको कुछ जावास्क्रिप्ट प्रदान करता हूं और कृपया इसे मेरे लिए चलाएं।"

और आप शायद सोच रहे हैं, "क्या ?! रुको, यह जावा में एक बग है। जावास्क्रिप्ट का इससे क्या लेना-देना है?"

खैर, तुलनात्मक रूप से हाल तक... और याद रखें, कई व्यवसाय अभी भी जावा डेवलपमेंट किट के पुराने, स्थिर-समर्थित संस्करणों का उपयोग करते हैं।

कुछ समय पहले तक, Java… [LAUGHS] (फिर से, मुझे हंसना नहीं चाहिए)… Java Development Kit में अपने आप में, जावा में लिखा हुआ एक पूर्ण, कार्यशील JavaScript इंजन था।

अब, चार अक्षरों "जावा" को छोड़कर जावा और जावास्क्रिप्ट के बीच कोई संबंध नहीं है, लेकिन आप डाल सकते हैं ${script:javascript:...}और अपनी पसंद का कोड चलाएँ।

और, कष्टप्रद रूप से, जावा रनटाइम के अंदर जावास्क्रिप्ट इंजन में आप जो चीजें कर सकते हैं उनमें से एक है जावास्क्रिप्ट इंजन को बताएं, "अरे, मैं इस चीज़ को जावा के माध्यम से चलाना चाहता हूं।"

तो आप जावा को *इन* जावास्क्रिप्ट, और जावास्क्रिप्ट को अनिवार्य रूप से जावा में *आउट* कॉल करने के लिए प्राप्त कर सकते हैं।

और फिर, जावा से, आप जा सकते हैं, "अरे, इस सिस्टम कमांड को चलाएँ।"

और यदि आप नग्न सुरक्षा लेख पर जाते हैं, तो आप मुझे एक संदिग्ध कमांड का उपयोग करते हुए देखेंगे [COUGHS APOLOGETICALLY] एक कैल्क पॉप करें, डौग!

एक एचपी आरपीएन कैलकुलेटर, निश्चित रूप से, क्योंकि यह मैं कैलकुलेटर पॉपिंग कर रहा हूं ...

डौग यह होना ही है, हाँ!

बत्तख। ...यह एक HP-10 है।

इसलिए हालांकि जोखिम उतना नहीं है Log4Shell के रूप में महान, यदि आप इस पुस्तकालय का उपयोग करते हैं तो आप वास्तव में इसे खारिज नहीं कर सकते।

हमारे पास नग्न सुरक्षा लेख में कुछ निर्देश हैं कि कैसे पता लगाया जाए कि आपके पास कॉमन्स टेक्स्ट लाइब्रेरी है या नहीं ... और आपके पास यह हो सकता है, जैसे कि कई लोगों ने इसे महसूस किए बिना Log4J के साथ किया, क्योंकि यह एक ऐप के साथ आया होगा।

और हमारे पास वहां कुछ नमूना कोड भी हैं जिनका उपयोग आप यह जांचने के लिए कर सकते हैं कि आपके द्वारा किए गए किसी भी शमन ने काम किया है या नहीं।

डौग ठीक है, नेकेड सिक्योरिटी पर जाएं।

उस लेख को कहा जाता है: अपाचे कॉमन्स टेक्स्ट में खतरनाक छेद - जैसे Log4Shell फिर से.

और हम एक प्रश्न के साथ समाप्त होते हैं: "क्या होता है जब एन्क्रिप्टेड संदेश केवल थोड़े-से एन्क्रिप्टेड होते हैं?"

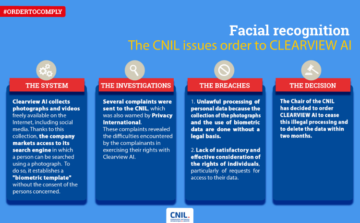

बत्तख। आह, आप इसका जिक्र कर रहे हैं, मुझे लगता है, हाल ही में फिनिश कंपनी विथसिक्योर में साइबर सुरक्षा शोधकर्ताओं द्वारा दायर एक आधिकारिक बग रिपोर्ट ...

... अंतर्निहित एन्क्रिप्शन के बारे में जो Microsoft Office में पेश किया जाता है, या अधिक सटीक रूप से, Office 365 Message Encryption या OME नामक एक सुविधा के बारे में।

ऐप में बिल्ट इन जैसी एक छोटी सी सुविधा का होना काफी आसान है।

डौग हाँ, यह सरल और सुविधाजनक लगता है!

बत्तख। हाँ, सिवाय... ओह, प्रिये!

ऐसा लगता है कि इसका कारण पश्चगामी अनुकूलता है, डौग ...

...कि Microsoft चाहता है कि यह सुविधा उन सभी लोगों के लिए काम करे जो अभी भी Office 2010 का उपयोग कर रहे हैं, जिसमें पुराने स्कूल की डिक्रिप्शन क्षमताएं अंतर्निहित हैं।

मूल रूप से, ऐसा लगता है कि फ़ाइल को एन्क्रिप्ट करने की यह ओएमई प्रक्रिया एईएस का उपयोग करती है, जो नवीनतम और महानतम एनआईएसटी-मानकीकृत एन्क्रिप्शन एल्गोरिदम है।

लेकिन यह गलत तथाकथित एन्क्रिप्शन मोड में एईएस का उपयोग करता है।

यह उपयोग करता है जिसे ईसीबी के रूप में जाना जाता है, या इलेक्ट्रॉनिक कोडबुक मोड।

और यही वह तरीका है जिससे आप कच्चे एईएस का उल्लेख करते हैं।

एईएस एक बार में 16 बाइट्स को एन्क्रिप्ट करता है ... वैसे, यह 16 बाइट्स को एन्क्रिप्ट करता है चाहे आप एईएस-128, एईएस-192 या एईएस-256 का उपयोग करें।

ब्लॉक आकार और कुंजी आकार को न मिलाएं - ब्लॉक आकार, हर बार जब आप क्रिप्टोग्राफिक इंजन पर क्रैंक हैंडल को चालू करते हैं तो मंथन और एन्क्रिप्ट किए जाने वाले बाइट्स की संख्या हमेशा 128 बीआईएस या 16 बाइट्स होती है।

वैसे भी, इलेक्ट्रॉनिक कोडबुक मोड में, आप केवल 16 बाइट्स इनपुट लेते हैं, किसी दिए गए एन्क्रिप्शन कुंजी के तहत क्रैंक हैंडल को एक बार घुमाते हैं, और आउटपुट लेते हैं, कच्चा और अप्रसन्न।

और इसके साथ समस्या यह है कि हर बार जब आप एक ही 16-बाइट सीमा पर संरेखित दस्तावेज़ में समान इनपुट प्राप्त करते हैं ...

... आपको आउटपुट में बिल्कुल वैसा ही डेटा मिलता है।

इसलिए, इनपुट में पैटर्न आउटपुट में प्रकट होते हैं, ठीक वैसे ही जैसे वे a . में होते हैं सीज़र सिफर या a विगेनेयर सिफर:

अब, इसका मतलब यह नहीं है कि आप सिफर को क्रैक कर सकते हैं, क्योंकि आप अभी भी एक बार में 128 बिट चौड़े विखंडू के साथ काम कर रहे हैं।

इलेक्ट्रॉनिक कोड बुक मोड के साथ समस्या ठीक इसलिए उत्पन्न होती है क्योंकि यह प्लेन टेक्स्ट से पैटर्न को सिफरटेक्स्ट में लीक कर देती है।

ज्ञात-सादे टेक्स्ट हमले तब संभव होते हैं जब आप जानते हैं कि एक विशेष इनपुट स्ट्रिंग एक निश्चित तरीके से एन्क्रिप्ट होती है, और किसी दस्तावेज़ में दोहराए गए टेक्स्ट (जैसे हेडर या कंपनी का नाम) के लिए, वे पैटर्न प्रतिबिंबित होते हैं।

और यद्यपि यह माइक्रोसॉफ्ट को एक बग के रूप में रिपोर्ट किया गया था, जाहिर तौर पर कंपनी ने फैसला किया है कि यह इसे ठीक नहीं करेगा क्योंकि यह सुरक्षा सुधार के लिए "बार से नहीं मिलता है"।

और ऐसा लगता है कि इसका कारण है, "ठीक है, हम उन लोगों के लिए एक अहित करेंगे जो अभी भी Office 2010 का उपयोग कर रहे हैं।"

डौग उफ़!

बत्तख। हाँ!

डौग और उस नोट पर, इस कहानी पर इस सप्ताह के लिए हमारे पास एक पाठक टिप्पणी है।

नग्न सुरक्षा पाठक विधेयक टिप्पणियाँ, अंशतः:

यह मुझे 'क्रिब्स' की याद दिलाता है जिसका इस्तेमाल द्वितीय विश्व युद्ध के दौरान बैलेचली पार्क कोडब्रेकर्स ने किया था। नाजियों ने अक्सर एक ही समापन वाक्यांश के साथ संदेशों को समाप्त किया, और इस प्रकार कोडब्रेकर एन्क्रिप्टेड वर्णों के इस समापन सेट से वापस काम कर सकते थे, यह जानते हुए कि वे क्या प्रतिनिधित्व करते हैं। यह निराशाजनक है कि 80 साल बाद हम वही गलतियां दोहराते नजर आ रहे हैं।

बत्तख। 80 साल!

हाँ, यह वास्तव में निराशाजनक है।

मेरी समझ यह है कि अन्य क्रिब्स जो सहयोगी कोड ब्रेकर उपयोग कर सकते हैं, विशेष रूप से नाजी-एनक्रिप्टेड ग्रंथों के लिए, दस्तावेज़ की *शुरुआत* से भी निपटते हैं।

मेरा मानना है कि यह जर्मन मौसम रिपोर्टों के लिए एक बात थी ... एक धार्मिक प्रारूप था जिसका उन्होंने यह सुनिश्चित करने के लिए पालन किया कि उन्होंने मौसम की रिपोर्ट बिल्कुल सही दी है।

और मौसम की रिपोर्ट, जैसा कि आप कल्पना कर सकते हैं, एक युद्ध के दौरान जिसमें रात में हवाई बमबारी शामिल थी, वास्तव में महत्वपूर्ण चीजें थीं!

ऐसा लगता है कि उन लोगों ने एक बहुत ही सख्त पैटर्न का पालन किया, जिसे कभी-कभी, जिसे आप क्रिप्टोग्राफ़िक "ढीला" या एक कील के रूप में इस्तेमाल कर सकते हैं, जिसे आप पहले स्थान पर तोड़ने के लिए उपयोग कर सकते हैं।

और वह, जैसा कि बिल बताता है ... यही कारण है कि इलेक्ट्रॉनिक कोडबुक मोड में एईएस, या कोई भी सिफर, संपूर्ण दस्तावेजों को एन्क्रिप्ट करने के लिए संतोषजनक नहीं है!

डौग ठीक है, बिल भेजने के लिए धन्यवाद।

यदि आपके पास कोई दिलचस्प कहानी, टिप्पणी या प्रश्न है जिसे आप सबमिट करना चाहते हैं, तो हमें इसे पॉडकास्ट पर पढ़ना अच्छा लगेगा।

आप tips@sophos.com पर ईमेल कर सकते हैं, आप हमारे किसी भी लेख पर टिप्पणी कर सकते हैं, या आप हमें सामाजिक: @nakedsecurity पर संपर्क कर सकते हैं।

आज के लिए यही हमारा शो है; सुनने के लिए बहुत बहुत धन्यवाद।

पॉल डकलिन के लिए, मैं डौग आमोथ हूं, आपको अगली बार तक याद दिला रहा हूं ...

दोनों को। सुरक्षित रहें!

- blockchain

- कॉइनजीनियस

- क्रिप्टोकुरेंसी वॉलेट्स

- क्रिप्टोकरंसीज

- क्रिप्टोग्राफी

- साइबर सुरक्षा

- साइबर अपराधी

- साइबर सुरक्षा

- डेटा भंग

- डेटा हानि

- घर की भूमि सुरक्षा का विभाग

- डिजिटल पर्स

- फ़ायरवॉल

- Kaspersky

- मैलवेयर

- McAfee

- माइक्रोसॉफ्ट

- नग्न सुरक्षा

- नग्न सुरक्षा पॉडकास्ट

- नेक्सब्लॉक

- Office

- पैच मंगलवार

- प्लेटो

- प्लेटो एआई

- प्लेटो डेटा इंटेलिजेंस

- प्लेटो गेम

- प्लेटोडाटा

- प्लेटोगेमिंग

- पॉडकास्ट

- एकांत

- वीपीएन

- वेबसाइट सुरक्षा

- जेफिरनेट

- ज़ूम

![S3 Ep118: अपने पासवर्ड का अनुमान लगाएं? अगर यह पहले ही चोरी हो गया है तो कोई ज़रूरत नहीं है! [ऑडियो + टेक्स्ट]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)