लक्षित क्षेत्र, और व्यवहार और कोड में ओवरलैप, सुझाव देते हैं कि उपकरण कुख्यात उत्तरी कोरिया-गठबंधन एपीटी समूह द्वारा उपयोग किया जाता है

ईएसईटी के शोधकर्ताओं ने इसके पेलोड में से एक की खोज की है Wslink डाउनलोडर जिसे हमने 2021 में वापस खोजा। हमने इस पेलोड का नाम इसके फाइलनाम के आधार पर WinorDLL64 रखा है विनोरDLL64.dll. Wslink, जिसका फ़ाइल नाम था विनोरलोडरDLL64.dll, विंडोज बायनेरिज़ के लिए एक लोडर है, जो ऐसे अन्य लोडर के विपरीत, एक सर्वर के रूप में चलता है और मेमोरी में प्राप्त मॉड्यूल को निष्पादित करता है। जैसा कि शब्दों से पता चलता है, एक लोडर पहले से ही समझौता किए गए सिस्टम पर पेलोड, या वास्तविक मैलवेयर को लोड करने के लिए एक उपकरण के रूप में कार्य करता है। शुरुआती Wslink समझौता वेक्टर की पहचान नहीं की गई है।

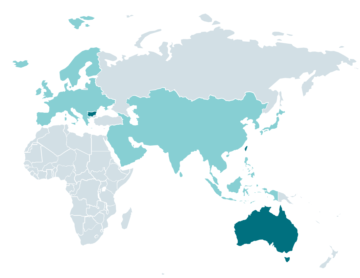

प्रारंभिक रूप से अज्ञात Wslink पेलोड को हमारे ब्लॉगपोस्ट के प्रकाशन के तुरंत बाद दक्षिण कोरिया से VirusTotal पर अपलोड किया गया था, और Wslink के अद्वितीय नाम पर आधारित हमारे YARA नियमों में से एक को हिट किया विनोरDLL64. Wslink के संबंध में, ESET टेलीमेट्री ने केवल कुछ ही पता लगाए हैं - मध्य यूरोप, उत्तरी अमेरिका और मध्य पूर्व में।

RSI विनोरDLL64 पेलोड एक पिछले दरवाजे के रूप में कार्य करता है जो विशेष रूप से व्यापक सिस्टम जानकारी प्राप्त करता है, फ़ाइल हेरफेर के लिए साधन प्रदान करता है, जैसे कि एक्सफ़िल्ट्रेटिंग, ओवरराइटिंग और फ़ाइलों को हटाना, और अतिरिक्त कमांड निष्पादित करता है। दिलचस्प बात यह है कि यह Wslink लोडर द्वारा पहले से स्थापित कनेक्शन पर संचार करता है।

2021 में, हमें ऐसा कोई डेटा नहीं मिला जो यह सुझाव दे कि Wslink एक ज्ञात खतरे वाले अभिनेता का एक उपकरण है। हालांकि, पेलोड के व्यापक विश्लेषण के बाद, हमने जिम्मेदार ठहराया है विनोरDLL64 Lazarus APT समूह को लक्षित क्षेत्र के आधार पर कम आत्मविश्वास और ज्ञात Lazarus नमूनों के साथ व्यवहार और कोड दोनों में एक ओवरलैप के साथ।

कम से कम 2009 से सक्रिय, यह कुख्यात उत्तर-कोरिया संरेखित समूह हाई-प्रोफाइल घटनाओं जैसे दोनों के लिए जिम्मेदार है सोनी पिक्चर्स एंटरटेनमेंट हैक और दसियों-लाखों डॉलर 2016 में साइबरहेस्ट्स, WannaCryptor (उर्फ वानाक्राई) 2017 में फैल गया, और इसके खिलाफ विघटनकारी हमलों का एक लंबा इतिहास रहा दक्षिण कोरियाई सार्वजनिक और महत्वपूर्ण बुनियादी ढांचा कम से कम 2011 से। US-CERT और FBI इस समूह को कहते हैं हिडेन कोबरा.

हमारे आधार पर अत्यधिक जानकारी इस समूह की गतिविधियों और संचालन के बारे में हमारा मानना है कि लाजर में एक बड़ी टीम है जो व्यवस्थित रूप से संगठित है, अच्छी तरह से तैयार है, और कई उपसमूहों से बनी है जो एक बड़े टूलसेट का उपयोग करते हैं। पिछले साल, हम एक लाजर उपकरण की खोज की जिसका फायदा उठाया सीवीई‑2021‑21551 नीदरलैंड में एक एयरोस्पेस कंपनी के एक कर्मचारी और बेल्जियम में एक राजनीतिक पत्रकार को लक्षित करने की भेद्यता। यह भेद्यता का पहला रिकॉर्ड किया गया दुरुपयोग था; संयोजन में, उपकरण और भेद्यता ने समझौता मशीनों पर सभी सुरक्षा समाधानों की निगरानी को अंधा कर दिया। हमने इसका विस्तृत विवरण भी प्रदान किया है वर्चुअल मशीन की संरचना Wslink के नमूनों में उपयोग किया जाता है।

यह ब्लॉगपोस्ट लाजर को WinorDLL64 के एट्रिब्यूशन की व्याख्या करता है और पेलोड का विश्लेषण प्रदान करता है।

लाजर के लिए लिंक

हमने Lazarus के नमूनों के साथ व्यवहार और कोड दोनों में ओवरलैप का पता लगाया है ऑपरेशन घोस्ट सीक्रेट और बैंकशॉट इम्प्लांट McAfee द्वारा वर्णित। घोस्टसीक्रेट और बैंकशॉट दोनों लेखों में प्रत्यारोपण के विवरण में WinorDLL64 के साथ कार्यक्षमता में ओवरलैप शामिल हैं और हमने नमूनों में कुछ कोड ओवरलैप पाया। इस ब्लॉगपोस्ट में हम केवल इसका उपयोग करेंगे FE887FCAB66D7D7F79F05E0266C0649F0114BA7C WinorDLL64 के खिलाफ तुलना के लिए घोस्टसीक्रेट से नमूना (1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F), जब तक अन्यथा निर्दिष्ट न किया जाए।

निम्नलिखित विवरण लाजर के लिए हमारे कम आत्मविश्वास वाले आरोपण के लिए सहायक तथ्यों को संक्षेप में प्रस्तुत करते हैं:

1. विक्टिमोलॉजी

- अह्नलैब के साथी शोधकर्ताओं ने अपने टेलीमेट्री में Wslink के दक्षिण कोरियाई पीड़ितों की पुष्टि की, जो कि पारंपरिक लाजर के लक्ष्यों को देखते हुए एक प्रासंगिक संकेतक है और हमने केवल कुछ हिट देखे हैं।

2। मैलवेयर

- McAfee द्वारा रिपोर्ट किया गया नवीनतम घोस्टसीक्रेट नमूना (FE887FCAB66D7D7F79F05E0266C0649F0114BA7C) फरवरी 2018 से है; हमने 2018 के अंत में Wslink का पहला नमूना देखा और साथी शोधकर्ताओं ने अगस्त 2018 में हिट की सूचना दी, जिसका खुलासा उन्होंने हमारे प्रकाशन के बाद किया। इसलिए, इन नमूनों को अपेक्षाकृत कम समय के अलावा देखा गया।

- RSI पीई समृद्ध शीर्षलेख संकेत मिलता है कि समान विकास पर्यावरण और समान आकार की परियोजनाओं का उपयोग कई अन्य ज्ञात लाजर नमूनों में किया गया था (उदाहरण के लिए, 70DE783E5D48C6FBB576BC494BAF0634BC304FD6; 8EC9219303953396E1CB7105CDB18ED6C568E962). हमने निम्नलिखित नियमों का उपयोग करते हुए यह ओवरलैप पाया जो केवल इन Wslink और Lazarus के नमूनों को कवर करते हैं, जो कम वजन वाला एक संकेतक है। हमने उनका परीक्षण किया VirusTotal का रेट्रोहंट और हमारी आंतरिक फाइल कॉर्पस।

Rich_signature.length == 80 और

pe.rich_signature.toolid(175, 30319) == 7 और

pe.rich_signature.toolid(155, 30319) == 1 और

pe.rich_signature.toolid(158, 30319) == 10 और

pe.rich_signature.toolid(170, 30319) >= 90 और

pe.rich_signature.toolid(170, 30319) <= 108

इस नियम को निम्न अंकन में अनुवादित किया जा सकता है जो अधिक पठनीय है और VirusTotal द्वारा उपयोग किया जाता है, जहां कोई उत्पाद संस्करण और बिल्ड आईडी देख सकता है (VS2010 बिल्ड 30319), उपयोग की गई स्रोत/ऑब्जेक्ट फ़ाइलों की संख्या और प्रकार ([एलटीसीजी सी++] जहां LTCG का मतलब लिंक टाइम कोड जनरेशन है, [एएसएम], [ सी ]), और निर्यात की संख्या ([EXक्स्प]) नियम में:

[एलटीसीजी सी ++] वीएस 2010 बिल्ड 30319 काउंट = 7

[ऍक्स्प] VS2010 बिल्ड 30319 काउंट = 1

[एएसएम] वीएस 2010 बिल्ड 30319 काउंट = 10

[सी] वीएस 2010 बिल्ड 30319 गिनती [90 ..108] में

- घोस्टसीक्रेट लेख ने "एक अद्वितीय डेटा-एकत्रीकरण और इम्प्लांट-इंस्टॉलेशन घटक का वर्णन किया है जो इनबाउंड कंट्रोल सर्वर कनेक्शन के लिए पोर्ट 443 पर सुनता है" जो अतिरिक्त रूप से एक सेवा के रूप में चलता है। यह पोर्ट नंबर के अलावा Wslink डाउनलोडर व्यवहार का सटीक विवरण है, जो कॉन्फ़िगरेशन के आधार पर भिन्न हो सकता है। इसे योग करने के लिए, भले ही कार्यान्वयन भिन्न हो, दोनों एक ही उद्देश्य को पूरा करते हैं।

- लोडर को ओरियन्स कोड वर्चुअलाइज़र द्वारा वर्चुअलाइज़ किया गया है, जो एक वाणिज्यिक रक्षक है जिसका उपयोग किया जाता है अक्सर लाजर द्वारा।

- लोडर उपयोग करता है मेमोरी मॉड्यूल स्मृति से सीधे मॉड्यूल लोड करने के लिए पुस्तकालय। लाइब्रेरी का आमतौर पर मैलवेयर द्वारा उपयोग नहीं किया जाता है, लेकिन यह उत्तर कोरिया-गठबंधन समूहों जैसे लाजर और किमसुकी के बीच काफी लोकप्रिय है।

- WinorDLL64 और घोस्टसीक्रेट के बीच कोड में ओवरलैप जो हमने अपने विश्लेषण के दौरान पाया। एट्रिब्यूशन में परिणाम और महत्व तालिका 1 में सूचीबद्ध हैं।

तालिका 1. WinorDLL64 और घोस्टसीक्रेट के बीच समानताएं और दोनों को एक ही खतरे वाले अभिनेता के लिए जिम्मेदार ठहराने में उनका महत्व

| WinorDLL64 और घोस्टसीक्रेट के बीच अन्य समानताएं | प्रभाव |

|---|---|

| प्रोसेसर आर्किटेक्चर प्राप्त करने के लिए जिम्मेदार कोड में कोड ओवरलैप | निम्न |

| वर्तमान निर्देशिका हेरफेर में कोड ओवरलैप | निम्न |

| प्रक्रिया सूची प्राप्त करने में कोड ओवरलैप | निम्न |

| फाइल भेजने में कोड ओवरलैप | निम्न |

| लिस्टिंग प्रक्रियाओं में व्यवहार ओवरलैप | निम्न |

| वर्तमान निर्देशिका हेरफेर में व्यवहार ओवरलैप | निम्न |

| फ़ाइल और निर्देशिका लिस्टिंग में व्यवहार ओवरलैप | निम्न |

| लिस्टिंग वॉल्यूम में व्यवहार ओवरलैप | निम्न |

| फ़ाइलों को पढ़ने/लिखने में व्यवहार ओवरलैप होता है | निम्न |

| प्रक्रियाओं को बनाने में व्यवहार ओवरलैप होता है | निम्न |

| फ़ाइलों को सुरक्षित रूप से हटाने में काफी व्यवहार ओवरलैप होता है | निम्न |

| प्रक्रियाओं की समाप्ति में काफी व्यवहार ओवरलैप होता है | निम्न |

| सिस्टम जानकारी एकत्र करने में काफी व्यवहार ओवरलैप होता है | निम्न |

फ़ाइल भेजने की कार्यक्षमता में कोड ओवरलैप को चित्र 2 और चित्र 3 में हाइलाइट किया गया है।

तकनीकी विश्लेषण

WinorDLL64 एक बैकडोर के रूप में कार्य करता है जो विशेष रूप से व्यापक सिस्टम जानकारी प्राप्त करता है, फ़ाइल हेरफेर के लिए साधन प्रदान करता है, और अतिरिक्त कमांड निष्पादित करता है। दिलचस्प बात यह है कि यह एक टीसीपी कनेक्शन पर संचार करता है जो पहले से ही इसके लोडर द्वारा स्थापित किया गया था और लोडर के कुछ कार्यों का उपयोग करता है।

पिछला दरवाजा एक एकल अनाम निर्यात वाला एक डीएलएल है जो एक पैरामीटर को स्वीकार करता है - संचार के लिए एक संरचना जिसे पहले से ही हमारे में वर्णित किया गया था पिछले ब्लॉगपोस्ट. संरचना में 256-बिट एईएस-सीबीसी के साथ एन्क्रिप्टेड संदेशों को भेजने और प्राप्त करने के लिए एक टीएलएस-संदर्भ - सॉकेट, कुंजी, IV - और कॉलबैक शामिल हैं जो WinorDLL64 को पहले से स्थापित कनेक्शन पर ऑपरेटर के साथ सुरक्षित रूप से डेटा का आदान-प्रदान करने में सक्षम बनाता है।

निम्नलिखित तथ्य हमें उच्च विश्वास के साथ विश्वास दिलाते हैं कि पुस्तकालय वास्तव में Wslink का हिस्सा है:

- अद्वितीय संरचना का उपयोग अपेक्षित तरीके से हर जगह किया जाता है, उदाहरण के लिए, टीएलएस-संदर्भ और अन्य सार्थक पैरामीटर अनुमानित क्रम में सही कॉलबैक के लिए आपूर्ति की जाती हैं।

- डीएलएल का नाम है विनोरDLL64.dll और Wslink का नाम था विनोरलोडरDLL64.dll.

WinorDLL64 कई आदेश स्वीकार करता है। चित्र 5 उस लूप को प्रदर्शित करता है जो कमांड प्राप्त करता है और संभालता है। प्रत्येक कमांड एक विशिष्ट आईडी से बंधा होता है और एक कॉन्फ़िगरेशन को स्वीकार करता है जिसमें अतिरिक्त पैरामीटर होते हैं।

कमांड सूची, हमारे लेबल के साथ, चित्र 6 में है।

तालिका 2 में WinorDLL64 कमांड का सारांश है, जहां संशोधित किया गया है, और पुरानी श्रेणियां पहले से प्रलेखित घोस्टसीक्रेट कार्यक्षमता के संबंध को संदर्भित करती हैं। हम संशोधित श्रेणी में केवल महत्वपूर्ण परिवर्तनों को हाइलाइट करते हैं।

तालिका 2. बैकडोर कमांड का ओवरव्यू

| वर्ग | कमांड आईडी | कार्यशीलता | Description |

|---|---|---|---|

| नया | 0x03 | PowerShell कमांड निष्पादित करें | WinorDLL64 PowerShell दुभाषिया को अप्रतिबंधित चलाने और मानक इनपुट से कमांड पढ़ने का निर्देश देता है। बाद में, बैकडोर दुभाषिया को निर्दिष्ट कमांड पास करता है और ऑपरेटर को आउटपुट भेजता है। |

| 0x09 | एक निर्देशिका को संपीड़ित करें और डाउनलोड करें | WinorDLL64 पुनरावर्ती रूप से निर्दिष्ट निर्देशिका पर पुनरावृति करता है। प्रत्येक फ़ाइल और निर्देशिका की सामग्री को अलग से संपीड़ित किया जाता है और एक अस्थायी फ़ाइल में लिखा जाता है जिसे बाद में ऑपरेटर को भेजा जाता है और फिर सुरक्षित रूप से हटा दिया जाता है। | |

| 0x0 डी | एक सत्र डिस्कनेक्ट करें | निर्दिष्ट लॉग-ऑन उपयोगकर्ता को उपयोगकर्ता के दूरस्थ डेस्कटॉप सेवा सत्र से डिस्कनेक्ट करता है। कमांड पैरामीटर के आधार पर अलग-अलग कार्यक्षमता भी कर सकता है। | |

| 0x0 डी | सूची सत्र | पीड़ित के डिवाइस पर सभी सत्रों के बारे में विभिन्न विवरण प्राप्त करता है और उन्हें ऑपरेटर को भेजता है। कमांड पैरामीटर के आधार पर अलग-अलग कार्यक्षमता भी कर सकता है। | |

| 0x0E | कनेक्शन समय मापें | विंडोज एपीआई का उपयोग करता है GetTickCount निर्दिष्ट होस्ट से कनेक्ट करने के लिए आवश्यक समय को मापने के लिए। | |

| संशोधित | 0x01 | सिस्टम जानकारी प्राप्त करें | पीड़ित के सिस्टम के बारे में व्यापक विवरण प्राप्त करता है और उन्हें ऑपरेटर को भेजता है। |

| 0x0A | फ़ाइलें सुरक्षित रूप से निकालें | यादृच्छिक डेटा के एक ब्लॉक के साथ निर्दिष्ट फ़ाइलों को अधिलेखित करता है, प्रत्येक फ़ाइल को एक यादृच्छिक नाम देता है, और अंत में उन्हें एक-एक करके सुरक्षित रूप से हटा देता है। | |

| 0x0C | प्रक्रियाओं को मार डालो | उन सभी प्रक्रियाओं को समाप्त करता है जिनके नाम आपूर्ति किए गए पैटर्न और/या विशिष्ट पीआईडी से मेल खाते हैं। | |

| पुराना | 0x02/0x0B | एक प्रक्रिया बनाएँ | एक प्रक्रिया को या तो वर्तमान या निर्दिष्ट उपयोगकर्ता के रूप में बनाता है और वैकल्पिक रूप से ऑपरेटर को अपना आउटपुट भेजता है। |

| 0x05 | वर्तमान निर्देशिका सेट/प्राप्त करें | वर्तमान कार्य निर्देशिका के पथ को सेट करने और बाद में प्राप्त करने का प्रयास। | |

| 0x06 | वॉल्यूम सूचीबद्ध करें | C: से Z: तक ड्राइव्स पर इटरेट करता है और ड्राइव प्रकार और वॉल्यूम नाम प्राप्त करता है। कमांड पैरामीटर के आधार पर अलग-अलग कार्यक्षमता भी कर सकता है। | |

| 0x06 | निर्देशिका में फ़ाइलों की सूची बनाएं | निर्दिष्ट निर्देशिका में फ़ाइलों पर पुनरावृति करता है और नाम, विशेषता आदि जैसी जानकारी प्राप्त करता है। कमांड पैरामीटर के आधार पर विभिन्न कार्यक्षमता भी कर सकता है। | |

| 0x07 | फ़ाइल में लिखें | निर्दिष्ट फ़ाइल में डेटा की निर्दिष्ट मात्रा को डाउनलोड और संलग्न करता है। | |

| 0x08 | फ़ाइल से पढ़ें | निर्दिष्ट फ़ाइल को पढ़ा जाता है और ऑपरेटर को भेजा जाता है। | |

| 0x0C | प्रक्रियाओं की सूची बनाएं | पीड़ित के डिवाइस पर चल रही सभी प्रक्रियाओं के बारे में विवरण प्राप्त करता है और अतिरिक्त रूप से वर्तमान प्रक्रिया की आईडी भेजता है। |

निष्कर्ष

Wslink का पेलोड फ़ाइल हेरफेर, आगे के कोड के निष्पादन, और अंतर्निहित सिस्टम के बारे में व्यापक जानकारी प्राप्त करने के लिए साधन प्रदान करने के लिए समर्पित है, जिसे बाद में नेटवर्क सत्रों में विशिष्ट रुचि के कारण पार्श्व आंदोलन के लिए लीवरेज किया जा सकता है। Wslink लोडर कॉन्फ़िगरेशन में निर्दिष्ट पोर्ट पर सुनता है और अतिरिक्त कनेक्टिंग क्लाइंट की सेवा कर सकता है, और यहां तक कि विभिन्न पेलोड लोड भी कर सकता है।

WinorDLL64 में विकास पर्यावरण, व्यवहार और कोड में कई लाजर नमूनों के साथ एक ओवरलैप शामिल है, जो इंगित करता है कि यह इस उत्तर-कोरिया संरेखित एपीटी समूह के विशाल शस्त्रागार से एक उपकरण हो सकता है।

आईओसी

| शा 1 | ईएसईटी पहचान नाम | Description |

|---|---|---|

| 1BA443FDE984CEE85EBD4D4FA7EB1263A6F1257F | Win64/Wslink.A | खोजे गए Wslink पेलोड WinorDll64 का मेमोरी डंप। |

MITER ATT&CK तकनीक

यह तालिका का उपयोग करके बनाई गई थी 12 संस्करण एटीटी और सीके ढांचे का। हम फिर से लोडर की तकनीकों का उल्लेख नहीं करते हैं, केवल पेलोड का।

| युक्ति | ID | नाम | Description |

|---|---|---|---|

| संसाधन विकास | T1587.001 | क्षमता विकसित करें: मैलवेयर | WinorDLL64 एक कस्टम टूल है। |

| निष्पादन | T1059.001 | कमांड और स्क्रिप्टिंग दुभाषिया: पावरशेल | WinorDLL64 मनमाने ढंग से PowerShell कमांड निष्पादित कर सकता है। |

| T1106 | मूल निवासी एपीआई | WinorDLL64 आगे की प्रक्रियाओं को निष्पादित कर सकता है क्रिएट प्रोसेस डब्ल्यू और CreateProcessAsUserW एपीआई। | |

| रक्षा चोरी | T1134.002 | एक्सेस टोकन मैनिपुलेशन: टोकन के साथ प्रक्रिया बनाएं | WinorDLL64 एपीआई को कॉल कर सकता है WTSQueryUserटोकन और CreateProcessAsUserW एक प्रतिरूपित उपयोगकर्ता के तहत एक प्रक्रिया बनाने के लिए। |

| T1070.004 | संकेतक हटाना: फ़ाइल हटाना | WinorDLL64 मनमाने ढंग से फाइलों को सुरक्षित रूप से हटा सकता है। | |

| खोज | T1087.001 | खाता खोज: स्थानीय खाता | WinorDLL64 सत्र की गणना कर सकता है और अन्य विवरणों के साथ संबद्ध उपयोगकर्ता और क्लाइंट नामों की सूची बना सकता है। |

| T1087.002 | खाता खोज: डोमेन खाता | WinorDLL64 सत्रों की गणना कर सकता है और संबंधित डोमेन नामों को सूचीबद्ध कर सकता है - अन्य विवरणों के साथ। | |

| T1083 | फ़ाइल और निर्देशिका डिस्कवरी | WinorDLL64 फ़ाइल और निर्देशिका सूची प्राप्त कर सकता है। | |

| T1135 | नेटवर्क शेयर डिस्कवरी | WinorDLL64 साझा नेटवर्क ड्राइव की खोज कर सकता है। | |

| T1057 | प्रक्रिया खोज | WinorDLL64 चल रही प्रक्रियाओं के बारे में जानकारी एकत्र कर सकता है। | |

| T1012 | क्वेरी रजिस्ट्री | WinorDLL64 सिस्टम की जानकारी इकट्ठा करने के लिए Windows रजिस्ट्री से पूछताछ कर सकता है। | |

| T1082 | सिस्टम सूचना डिस्कवरी | WinorDLL64 कंप्यूटर का नाम, OS और नवीनतम सर्विस पैक संस्करण, प्रोसेसर आर्किटेक्चर, प्रोसेसर का नाम और फिक्स्ड ड्राइव पर जगह की मात्रा जैसी जानकारी प्राप्त कर सकता है। | |

| T1614 | सिस्टम स्थान डिस्कवरी | WinorDLL64 का उपयोग करके पीड़ित का डिफ़ॉल्ट देश का नाम प्राप्त कर सकता है GetLocaleInfoW एपीआई। | |

| T1614.001 | सिस्टम लोकेशन डिस्कवरी: सिस्टम लैंग्वेज डिस्कवरी | WinorDLL64 पीड़ित की डिफ़ॉल्ट भाषा का उपयोग करके प्राप्त कर सकता है GetLocaleInfoW एपीआई। | |

| T1016 | सिस्टम नेटवर्क कॉन्फ़िगरेशन डिस्कवरी | WinorDLL64 नेटवर्क एडेप्टर जानकारी की गणना कर सकता है। | |

| T1049 | सिस्टम नेटवर्क कनेक्शन डिस्कवरी | WinorDLL64 सुनने वाले बंदरगाहों की सूची एकत्र कर सकता है। | |

| T1033 | सिस्टम ओनर/यूजर डिस्कवरी | WinorDLL64 सत्रों की गणना कर सकता है और संबंधित उपयोगकर्ता, डोमेन और क्लाइंट नामों को सूचीबद्ध कर सकता है - अन्य विवरणों के साथ। | |

| पुस्तक संग्रह | T1560.002 | संग्रहित डेटा: पुस्तकालय के माध्यम से संग्रह करें | WinorDLL64 का उपयोग कर निर्देशिकाओं को संपीड़ित और एक्सफ़िल्ट्रेट कर सकता है Quicklz पुस्तकालय। |

| T1005 | स्थानीय सिस्टम से डेटा | WinorDLL64 पीड़ित के डिवाइस पर डेटा एकत्र कर सकता है। | |

| प्रभाव | T1531 | खाता पहुंच हटाना | WinorDLL64 लॉग-ऑन उपयोगकर्ता को निर्दिष्ट सत्रों से डिस्कनेक्ट कर सकता है। |

- एसईओ संचालित सामग्री और पीआर वितरण। आज ही प्रवर्धित हो जाओ।

- प्लेटोब्लॉकचैन। Web3 मेटावर्स इंटेलिजेंस। ज्ञान प्रवर्धित। यहां पहुंचें।

- स्रोत: https://www.welivesecurity.com/2023/02/23/winordll64-backdoor-vast-lazarus-arsenal/

- 1

- 10

- 2011

- 2017

- 2018

- 2021

- 7

- 9

- a

- About

- गाली

- स्वीकार करता है

- पहुँच

- सही

- अधिग्रहण

- का अधिग्रहण

- गतिविधियों

- अतिरिक्त

- इसके अतिरिक्त

- लाभ

- एयरोस्पेस

- बाद

- के खिलाफ

- गठबंधन

- सब

- पहले ही

- अमेरिका

- के बीच में

- राशि

- विश्लेषण

- और

- प्रत्याशित

- अलग

- एपीआई

- एपीआई

- APT

- स्थापत्य

- पुरालेख

- शस्त्रागार

- लेख

- लेख

- जुड़े

- आक्रमण

- विशेषताओं

- अगस्त

- वापस

- पिछले दरवाजे

- आधारित

- बेल्जियम

- मानना

- के बीच

- खंड

- सीमित

- निर्माण

- बनाया गया

- सी + +

- कॉल

- क्षमताओं

- श्रेणियाँ

- वर्ग

- केंद्रीय

- मध्य यूरोप

- सीजीआई

- परिवर्तन

- सीआईएसए

- ग्राहक

- ग्राहकों

- कोड

- इकट्ठा

- एकत्रित

- संयोजन

- वाणिज्यिक

- सामान्यतः

- संचार

- कंपनी

- तुलना

- अंग

- व्यापक

- समझौता

- छेड़छाड़ की गई

- कंप्यूटर

- आत्मविश्वास

- विन्यास

- की पुष्टि

- जुडिये

- कनेक्ट कर रहा है

- संबंध

- कनेक्शन

- पर विचार

- शामिल हैं

- सामग्री

- नियंत्रण

- देश

- आवरण

- बनाना

- बनाना

- महत्वपूर्ण

- वर्तमान

- रिवाज

- तिथि

- समर्पित

- चूक

- वर्णित

- विवरण

- डेस्कटॉप

- विवरण

- विकास

- युक्ति

- डीआईडी

- विभिन्न

- सीधे

- निर्देशिकाओं

- अन्य वायरल पोस्ट से

- की खोज

- खोज

- प्रदर्शित करता है

- हानिकारक

- डोमेन

- कार्यक्षेत्र नाम

- डाउनलोड

- ड्राइव

- फेंकना

- दौरान

- से प्रत्येक

- पूर्व

- भी

- कर्मचारी

- सक्षम

- एन्क्रिप्टेड

- मनोरंजन

- वातावरण

- स्थापित

- आदि

- यूरोप

- और भी

- एक्सचेंज

- निष्पादित

- निष्पादित करता है

- निष्पादन

- अपेक्षित

- बताते हैं

- निर्यात

- निर्यात

- व्यापक

- एफबीआई

- फरवरी

- साथी

- कुछ

- आकृति

- पट्टिका

- फ़ाइलें

- अंत में

- खोज

- प्रथम

- तय

- निम्नलिखित

- पाया

- ढांचा

- से

- कार्यक्षमता

- कार्यों

- आगे

- पीढ़ी

- मिल

- मिल रहा

- समूह

- समूह की

- हैंडल

- हाई

- उच्च प्रोफ़ाइल

- हाइलाइट

- हाइलाइट

- इतिहास

- मारो

- हिट्स

- मेजबान

- तथापि

- HTTPS

- पहचान

- कार्यान्वयन

- in

- संकेत मिलता है

- इंगित करता है

- सूचक

- बदनाम

- करें-

- प्रारंभिक

- शुरू में

- निवेश

- बुद्धि

- ब्याज

- आंतरिक

- IT

- पत्रकार

- कुंजी

- जानने वाला

- कोरिया

- कोरियाई

- लेबल

- भाषा

- बड़ा

- पिछली बार

- पिछले साल

- देर से

- ताज़ा

- लाजास्र्स

- नेतृत्व

- नेतृत्व

- लंबाई

- पुस्तकालय

- LINK

- सूची

- सूचीबद्ध

- सुनना

- लिस्टिंग

- लिस्टिंग

- भार

- लोडर

- स्थानीय

- स्थान

- लंबा

- निम्न

- मशीनें

- बनाया गया

- मुख्य

- मैलवेयर

- जोड़ - तोड़

- मैच

- अधिकतम-चौड़ाई

- McAfee

- सार्थक

- साधन

- माप

- याद

- संदेश

- मध्यम

- मध्य पूर्व

- हो सकता है

- संशोधित

- मॉड्यूल

- निगरानी

- अधिक

- अधिकांश

- आंदोलन

- नाम

- नामांकित

- नामों

- नीदरलैंड्स

- नेटवर्क

- उत्तर

- नॉर्थ अमेरिका

- विशेष रूप से

- संख्या

- प्राप्त

- प्राप्त करने के

- ऑफर

- पुराना

- ONE

- संचालन

- ऑपरेटर

- आदेश

- संगठित

- OS

- अन्य

- अन्यथा

- प्रकोप

- सिंहावलोकन

- पैक

- प्राचल

- पैरामीटर

- भाग

- गुजरता

- पथ

- पैटर्न

- निष्पादन

- अवधि

- तस्वीरें

- प्लेटो

- प्लेटो डेटा इंटेलिजेंस

- प्लेटोडाटा

- राजनीतिक

- लोकप्रिय

- बंदरगाहों

- PowerShell का

- तैयार

- पहले से

- निजी

- प्रक्रिया

- प्रक्रियाओं

- प्रोसेसर

- एस्ट्रो मॉल

- परियोजनाओं

- बशर्ते

- प्रदान करता है

- प्रदान कर

- सार्वजनिक

- प्रकाशन

- उद्देश्य

- बिना सोचे समझे

- पढ़ना

- प्राप्त

- प्राप्त

- प्राप्त

- दर्ज

- के बारे में

- क्षेत्र

- रजिस्ट्री

- संबंध

- अपेक्षाकृत

- प्रासंगिक

- दूरस्थ

- हटाने

- हटाना

- हटाया

- हटाने

- की सूचना दी

- रिपोर्ट

- अपेक्षित

- अनुसंधान

- शोधकर्ता

- शोधकर्ताओं

- जिम्मेदार

- परिणाम

- धनी

- नियम

- नियम

- रन

- दौड़ना

- वही

- सुरक्षित

- सुरक्षित रूप से

- सुरक्षा

- भेजना

- अलग

- सेवा

- कार्य करता है

- सेवा

- सेवाएँ

- सत्र

- सत्र

- सेट

- कई

- Share

- साझा

- कम

- कुछ ही समय

- महत्व

- महत्वपूर्ण

- समान

- समानता

- के बाद से

- एक

- आकार

- समाधान ढूंढे

- कुछ

- दक्षिण

- दक्षिण कोरिया

- दक्षिण कोरियाई

- अंतरिक्ष

- विशिष्ट

- विनिर्दिष्ट

- मानक

- खड़ा

- वर्णित

- संरचना

- इसके बाद

- ऐसा

- पता चलता है

- संक्षेप में प्रस्तुत करना

- सारांश

- आपूर्ति

- सहायक

- प्रणाली

- तालिका

- लक्ष्य

- लक्षित

- लक्ष्य

- टीम

- तकनीक

- अस्थायी

- RSI

- नीदरलैंड

- लेकिन हाल ही

- धमकी

- पहर

- सेवा मेरे

- टोकन

- साधन

- परंपरागत

- के अंतर्गत

- आधारभूत

- अद्वितीय

- अज्ञात

- अपलोड की गई

- us

- उपयोग

- उपयोगकर्ता

- उपयोग

- विभिन्न

- व्यापक

- संस्करण

- के माध्यम से

- शिकार

- शिकार

- वास्तविक

- दृश्य

- आयतन

- भेद्यता

- भार

- कौन कौन से

- चौड़ा

- मर्जी

- खिड़कियां

- शब्दों

- काम कर रहे

- होगा

- लिखा हुआ

- वर्ष

- जेफिरनेट