Az Egyesült Államok Kiberbiztonsági és Infrastruktúra-biztonsági Ügynökség A magát „Amerika Kibervédelmi Ügynökségének” nevező CISA éppen most adott ki egy közszolgálati közleményt. #StopRansomware transzparens.

Ez a jelentés számozott AA23-061a, és ha már megszokta, hogy azt feltételezi, hogy a zsarolóvírusok a tegnapi fenyegetés, vagy hogy 2023-ban más konkrét kibertámadások szerepelhetnek a listája élén, akkor érdemes elolvasni.

Azok a kockázatok, amelyeket 2023-ban levesz a zsarolóvírus-fenyegetettségről, hogy a következő, a régi-új-új témára összpontosítson (ChatGPT? Cryptojacking? Keylogging? Forráskód-lopás? 2FA csalás?) hasonlóak az Ön által okozott kockázatokhoz. szembesült volna, ha néhány évvel ezelőtt kezdett kizárólag a zsarolóvírusokra összpontosítani, amikor ez volt a nap legfelkapottabb félelme.

Először is, gyakran tapasztalhatja, hogy amikor az egyik kiberfenyegetés csökkenni látszik, a valódi ok az, hogy más fenyegetések relatív értelemben nőnek, nem pedig az, hogy az, amelynek a hátát látja, abszolút értelemben kihal.

Valójában az X kiberbűnözés látszólagos növekedése, amely az Y látszólagos csökkenésével jár együtt, egyszerűen az lehet, hogy egyre több szélhámos, aki korábban inkább Y-ra specializálódott, most éppúgy csinálja X-et, mint Y helyett.

Másodszor, még akkor is, ha egy adott kiberbűnözés elterjedtsége abszolút csökkenést mutat, szinte mindig azt tapasztalja, hogy még mindig bőven van róla szó, és a veszély változatlan marad, ha eltalálják.

Ahogy a Naked Security-n szoktuk mondani: „Azok, akik nem emlékezhet a múltra arra vannak ítélve, hogy megismételjék."

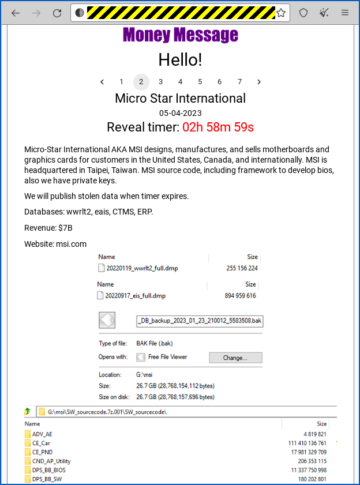

A királyi banda

Az AA23-061a tanácsadó egy zsarolóvírus-családra összpontosít, amely az úgynevezett királyi, de a kulcsfontosságú elveket CISA-k közérthető tanácsadó a következő:

- Ezek a szélhámosok bevált módszerekkel törnek be. Ezek közé tartozik az adathalászat (a támadások 2/3-a), a nem megfelelően konfigurált RDP-kiszolgálók felkutatása (1/6), a javítatlan online szolgáltatások keresése a hálózaton, vagy egyszerűen hozzáférési hitelesítő adatok vásárlása a korábban bennük lévő csalóktól. őket. Azokat a kiberbűnözőket, akik megélhetésükért igazolványokat adnak el, jellemzően adattolvajoknak és zsarolóprogram-bandáknak, a szakzsargon úgy ismeri. IABs, az önleíró kifejezés rövidítése kezdeti hozzáférési brókerek.

- A bűnözők megpróbálják elkerülni azokat a programokat, amelyek nyilvánvalóan rosszindulatú programként jelenhetnek meg. Vagy keresik a meglévő adminisztrációs eszközöket, vagy hozzák a sajátjukat, tudva, hogy könnyebb elkerülni a gyanút, ha úgy öltözködsz, beszélsz és viselkedsz, mint egy helyi – zsargon szóval, ha a földből élni. A támadók által visszaélt legális eszközök közé tartoznak a hivatalos távoli hozzáféréshez, adminisztrációs parancsok távoli futtatásához és a tipikus rendszergazdai feladatokhoz gyakran használt segédprogramok. Példák:

PsExeca Microsoft Sysinternalstól; aAnyDesktávelérési eszköz; és a MicrosoftPowerShell, amely minden Windows számítógépen előre telepítve van. - A fájlok titkosítása előtt a támadók megpróbálják megbonyolítani a helyreállításhoz vezető utat. Amint azt valószínűleg várta, megsemmisítik a kötetes árnyékmásolatokat (élő Windows „visszagörgetési” pillanatképek). Saját nem hivatalos adminisztrátori fiókjukat is hozzáadják, így visszakerülhetnek, ha kirúgják őket, módosíthatják a biztonsági szoftver beállításait a riasztások elnémítása érdekében, átvehetik az irányítást olyan fájlok felett, amelyeket egyébként nem tudnának összekeverni, és összezavarhatják a rendszert. naplókat, hogy később nehéz kitalálni, mit változtattak.

Az egyértelműség kedvéért erősítened kell az önbizalmadat az összes ilyen TTP elleni védekezésben (eszközök, technikák és eljárások), függetlenül attól, hogy a támadók egy adott hulláma megzsarolja Önt a játék végén.

Ennek ellenére természetesen ezt a királyi bandát láthatóan nagyon érdekli az a technika, amelyet az amerikai kormány MITER ATT&CK keretrendszere azonosított az igénytelen címkével. T1486, amely a nyomasztó névvel van ellátva Adatok titkosítva a hatás érdekében.

Egyszerűen fogalmazva, a T1486 általában azokat a támadókat jelöli, akik pénzt akarnak kicsikarni Öntől, cserébe az értékes fájljainak feltárásáért, és akiknek az a célja, hogy minden eddiginél keményebben szorítsák meg Önt azáltal, hogy a lehető legtöbb zavart okozzák, és így a lehető legnagyobb zsarolási eszközt biztosítják maguknak. .

Az AA23-061a közlemény valóban arra figyelmeztet, hogy:

A Royal [ransomware-bûnözõk] körülbelül 1 millió és 11 millió USD közötti váltságdíjat követeltek Bitcoinban.

És, hogy egyértelmű legyen, jellemzően annyi adatot lopnak el (pontosabban, hogy jogosulatlan másolatokat készítenek róluk), mielőtt lefagyasztják a fájlokat, még nagyobb zsarolási nyomás érdekében:

Miután hozzáfértek az áldozatok hálózataihoz, a királyi színészek letiltják a víruskereső szoftvereket, és nagy mennyiségű adatot szűrnek ki, mielőtt végül telepítenék a zsarolóvírust és titkosítanák a rendszereket.

Mit kell tenni?

Az olyan szélhámosokat, mint a királyi banda, a szakzsargonban úgy ismerik aktív ellenfelek, mert nem csak rosszindulatú programokat lőnek ki rád, és megnézik, hogy ragad-e.

Előre programozott eszközöket és szkripteket használnak, ahol csak tudnak (a bűnözők ugyanúgy szeretik az automatizálást, mint bárki más), de minden támadásra egyéni figyelmet fordítanak.

Ez nem csak alkalmazkodóbbá teszi őket (azonnal megváltoztatják a TTP-jüket, ha jobb módot találnak arra, hogy rosszabb dolgokat csináljanak), hanem lopakodóbbá is (valós időben hozzáigazítják a TTP-jüket, ahogy kitalálják a védekezési módot). játékkönyv).

- Tudjon meg többet, ha elolvassa a mi Active Aversary Playbook, a Sophos Field műszaki igazgatója, John Shier lenyűgöző tanulmánya 144 valós támadásról.

- SEO által támogatott tartalom és PR terjesztés. Erősödjön még ma.

- Platoblockchain. Web3 metaverzum intelligencia. Felerősített tudás. Hozzáférés itt.

- Forrás: https://nakedsecurity.sophos.com/2023/03/03/feds-warn-about-right-royal-ransomware-rampage-that-runs-the-gamut-of-ttps/

- 1 millió $

- 1

- 2023

- 2FA

- a

- Képes

- Rólunk

- Abszolút

- hozzáférés

- Fiókok

- törvény

- szereplők

- alkalmazkodni

- admin

- igazgatás

- adminisztratív

- tanácsadó

- ellen

- Célzás

- Minden termék

- mindig

- Összegek

- és a

- és az infrastruktúra

- víruskereső

- Antivirus szoftver

- bárki

- látszólagos

- körülbelül

- támadás

- Támadások

- figyelem

- szerző

- auto

- Automatizálás

- elkerülése érdekében

- vissza

- background-image

- zászló

- mert

- előtt

- Jobb

- Legnagyobb

- Bitcoin

- Zsarolás

- határ

- Alsó

- szünet

- hoz

- épít

- hirdetőtábla

- Vásárlás

- Kaphat

- Központ

- változik

- ChatGPT

- CISA

- világos

- kód

- szín

- számítógép

- Elítélt

- bizalom

- ellenőrzés

- tanfolyam

- terjed

- létrehozása

- Hitelesítő adatok

- bűnözők

- Crooks

- Cryptojacking

- CTO

- cyber

- cyberattacks

- a számítógépes bűnözés

- kiberbűnözők

- VESZÉLY

- dátum

- nap

- Elutasítása

- Védekezés

- Védelem

- védekező

- igények

- bevezetéséhez

- kijelző

- Zavar

- Ennek

- ne

- Csepp

- Haldokló

- minden

- könnyebb

- bármelyik

- titkosított

- Még

- EVER

- Minden

- példák

- kizárólagosan

- létező

- vár

- zsarolás

- Szemek

- szembe

- család

- elbűvölő

- félelem

- FBI

- kevés

- mező

- Ábra

- Fájlok

- Találjon

- természet

- Összpontosít

- koncentrál

- összpontosítás

- következik

- Keretrendszer

- csalás

- Fagyasztó

- ból ből

- egyre

- Banda

- általában

- kap

- Ad

- Giving

- Goes

- Kemény

- magasság

- Találat

- FORRÓ

- lebeg

- HTTPS

- azonosított

- in

- tartalmaz

- Növelje

- növekvő

- egyéni

- Infrastruktúra

- helyette

- érdekelt

- bevezet

- IT

- maga

- zsargon

- János

- John Shier

- Kulcs

- rúg

- Megöl

- Ismerve

- ismert

- nagy

- Tőkeáttétel

- Lista

- él

- élő

- helyi

- néz

- keres

- szerelem

- készült

- csinál

- KÉSZÍT

- malware

- Margó

- max-width

- mód

- microsoft

- esetleg

- millió

- módosítása

- pénz

- több

- Meztelen biztonság

- név

- Szükség

- hálózat

- hálózatok

- Új

- következő

- normális

- számozott

- hivatalos

- ONE

- online

- Más

- másképp

- saját

- rész

- különös

- ösvény

- Paul

- Adathalászat

- terv

- Plató

- Platón adatintelligencia

- PlatoData

- bőséges

- pozíció

- lehetséges

- Hozzászólások

- Értékes

- pontosan

- nyomás

- korábban

- valószínűleg

- Programok

- nyilvános

- tesz

- kezdve

- Váltságdíj

- ransomware

- Inkább

- Olvasás

- igazi

- real-time

- ok

- felépülés

- maradványok

- eszébe jut

- távoli

- távoli hozzáférés

- ismétlés

- jelentést

- visszatérés

- kockázatok

- királyi

- futás

- Mondott

- szkriptek

- keres

- biztonság

- Biztonsági szoftver

- Úgy tűnik,

- elad

- Szerverek

- szolgáltatás

- Szolgáltatások

- beállítások

- árnyék

- Shier

- rövid

- kellene

- előadás

- Műsorok

- Csend

- hasonló

- egyszerűen

- So

- szoftver

- szilárd

- forrás

- forráskód

- különleges

- Spot

- Présel

- kezdődött

- Még mindig

- Tanulmány

- SVG

- rendszer

- Systems

- TAG

- Vesz

- Elvitelre

- bevétel

- Beszél

- feladatok

- technikák

- feltételek

- A

- lopás

- azok

- maguk

- ebből adódóan

- dolgok

- Gondol

- fenyegetés

- fenyegetések

- idő

- nak nek

- szerszám

- szerszámok

- felső

- téma

- átmenet

- átlátszó

- tipikus

- jellemzően

- Végül

- alatt

- URL

- us

- USAdollár

- használ

- segédprogramok

- kötet

- figyelmeztet

- hullám

- Mit

- vajon

- ami

- WHO

- Wikipedia

- ablakok

- érdemes

- lenne

- X

- év

- A te

- zephyrnet