A Bitcoin ATM-ek kényelmes és barátságos módot kínálnak a fogyasztók számára kriptovaluták vásárlására. Ez a könnyű használat néha a biztonság rovására mehet.

A Kraken Security Labs több hardver- és szoftversérülékenységet is feltárt egy gyakran használt kriptovaluta ATM-ben: a The General Bytes BATMtwo-ban (GBBATM2). Többféle támadási vektort találtak az alapértelmezett adminisztratív QR-kódon, az Android operációs szoftveren, az ATM-kezelő rendszeren és még a gép hardverházán keresztül is.

Csapatunk úgy találta, hogy sok ATM-en ugyanaz az alapértelmezett adminisztrátori QR-kód van beállítva, így bárki, aki rendelkezik ezzel a QR-kóddal, odasétálhat egy ATM-hez, és veszélyeztetheti azt. Csapatunk a biztonságos rendszerindítási mechanizmusok hiányát, valamint az ATM-felügyeleti rendszer kritikus sérülékenységeit is megállapította.

A Kraken Security Labs két célja van, amikor feltárjuk a kripto hardver sebezhetőségét: felhívni a felhasználók figyelmét a lehetséges biztonsági hibákra, és figyelmeztetni a termékgyártókat, hogy orvosolhassák a problémát. A Kraken Security Labs 20. április 2021-án jelentette a sebezhetőséget a General Bytes-nek, kiadtak javításokat a háttérrendszerükön (CAS), és értesítették ügyfeleit, de egyes problémák teljes javítása hardverrevíziót igényelhet.

Az alábbi videóban röviden bemutatjuk, hogy a rosszindulatú támadók hogyan tudják kihasználni a General Bytes BATMtwo kriptovaluta ATM biztonsági réseit.

A további olvasás során a Kraken Security Labs felvázolja ezeknek a biztonsági kockázatoknak a pontos természetét, hogy segítsen jobban megérteni, miért kell körültekintően eljárni a gépek használata előtt.

Mielőtt kriptovaluta ATM-et használna

- Csak olyan helyeken és üzletekben használjon kriptovaluta ATM-eket, ahol megbízik.

- Győződjön meg arról, hogy az ATM rendelkezik kerületi védelemmel, például térfigyelő kamerákkal, és hogy az ATM-hez való észleletlen hozzáférés nem valószínű.

Ha Ön BATM-ek tulajdonosa vagy üzemeltetője

- Módosítsa az alapértelmezett QR-adminisztrátori kódot, ha nem tette meg a kezdeti beállítás során.

- Frissítse CAS-kiszolgálóját, és kövesse a General Bytes legjobb gyakorlatait.

- Helyezze el az ATM-eket olyan helyeken, ahol biztonsági ellenőrzések vannak, például térfigyelő kamerák.

Egy QR-kód uralja őket

100vw, 730px”><figcaption id=) Egy QR-kód beolvasása elegendő ahhoz, hogy sok BATM-et átvegyen.

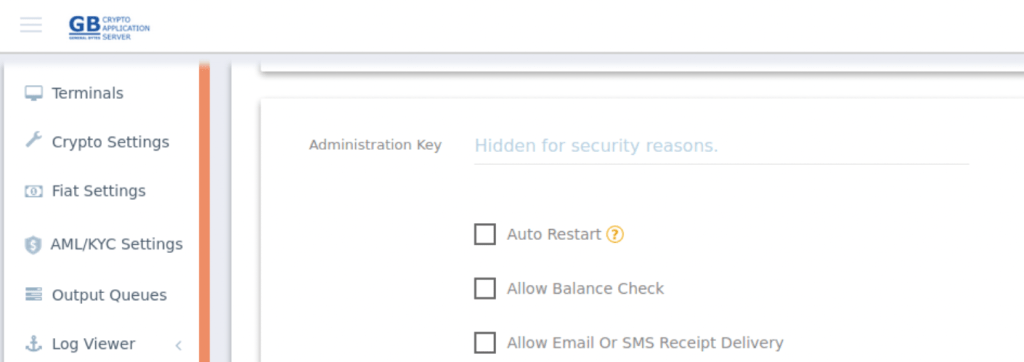

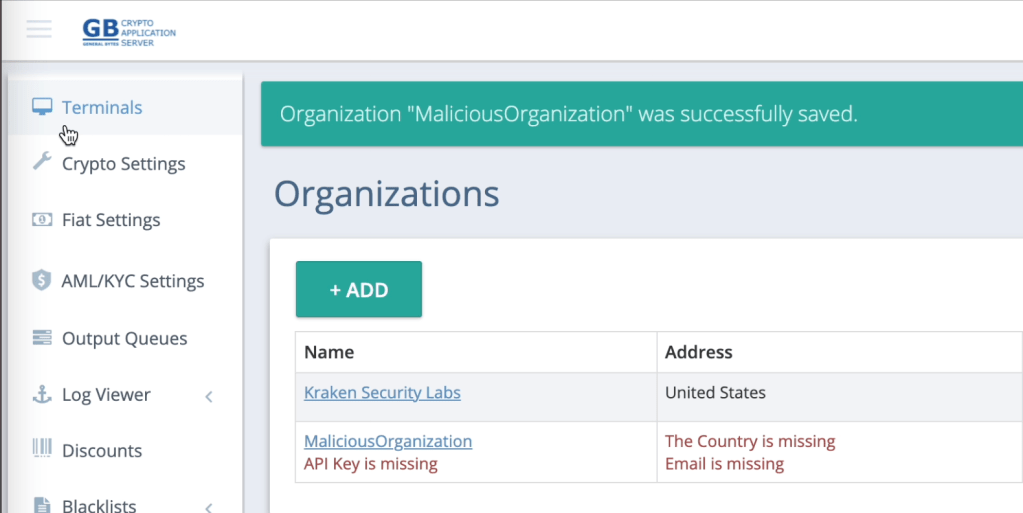

Egy QR-kód beolvasása elegendő ahhoz, hogy sok BATM-et átvegyen.Amikor a tulajdonos megkapja a GBBATM2-t, utasítják, hogy állítsa be az ATM-et egy „Adminisztrációs kulcs” QR-kóddal, amelyet be kell olvasni az ATM-en. A jelszót tartalmazó QR-kódot minden egyes ATM-hez külön kell beállítani a háttérrendszerben:

Az adminisztrációs felület mögötti kód áttekintése során azonban azt találtuk, hogy az alapértelmezett gyári beállítású adminisztrációs kulcs kivonatát tartalmazza. Több használt ATM-et vásároltunk különböző forrásokból, és vizsgálatunk feltárta, hogy mindegyik ugyanazzal az alapértelmezett kulcskonfigurációval rendelkezik.

Ez azt jelenti, hogy a GBBATM2 tulajdonosok jelentős része nem változtatta meg az alapértelmezett adminisztrátori QR-kódot. Tesztelésünk idején még nem volt flottakezelés az adminisztrációs kulcshoz, vagyis minden QR-kódot manuálisan kell módosítani.

Ezért az adminisztrációs felületen keresztül bárki átveheti az ATM-et, egyszerűen megváltoztatva az ATM-ek felügyeleti szerverének címét.

A hardver

Nincs felosztás és szabotázsérzékelés

A GBBATM2 csak egyetlen rekesszel rendelkezik, amelyet egyetlen cső alakú zár véd. Megkerülése közvetlen hozzáférést biztosít a készülék teljes belső részéhez. Ez jelentős plusz bizalmat ébreszt a kasszát cserélő személyben, mivel könnyen bezárhatja a készüléket.

Az eszköz nem tartalmaz helyi vagy szerveroldali riasztást, amely figyelmeztetne másokat a belső alkatrészek szabaddá válására. Ezen a ponton egy potenciális támadó feltörheti a pénztárgépet, a beágyazott számítógépet, a webkamerát és az ujjlenyomat-olvasót.

a Szoftver

Az Android operációs rendszer nem megfelelő zárolása

A BATMtwo Android operációs rendszeréből is hiányzik sok közös biztonsági funkció. Megállapítottuk, hogy USB-billentyűzet csatlakoztatásával a BATM-hez közvetlenül hozzáférhet a teljes Android felhasználói felülethez – így bárki telepíthet alkalmazásokat, másolhat fájlokat vagy végezhet más rosszindulatú tevékenységeket (például privát kulcsokat küldhet a támadónak). Az Android támogatja a „Kioszk módot”, amely egyetlen alkalmazásba zárja a felhasználói felületet – ami megakadályozhatja, hogy egy személy hozzáférjen a szoftver más területeihez, de ez nem volt engedélyezve az ATM-en.

Nincs firmware/szoftver ellenőrzés

A BATMtwo egy NXP i.MX6 alapú beágyazott számítógépet tartalmaz. Csapatunk úgy találta, hogy a BATMtwo nem használja ki a processzor biztonságos rendszerindítási funkcióját, és egyszerűen átprogramozható, ha egy USB-kábelt a hordozókártya egyik portjába csatlakoztat, és a számítógépet egy gomb lenyomva tartásával kapcsolja be.

Ezenkívül azt találtuk, hogy az eszköz rendszerbetöltője fel van oldva: A rendszertöltőhöz való kiváltságos hozzáféréshez elegendő egy soros adapter csatlakoztatása az eszköz UART portjához.

Meg kell jegyezni, hogy sok i.MX6 processzor biztonságos rendszerindítási folyamata az sebezhető támadásra, azonban újabb processzorok a sebezhető foltokkal vannak forgalomban (bár előfordulhat, hogy a globális chiphiány miatt nem állnak rendelkezésre).

Az ATM-háttérrendszerben nincs több telephelyre vonatkozó hamisítás elleni védelem

A BATM ATM-eket egy „Crypto Application Server” – egy kezelőszoftver, amelyet az üzemeltető üzemeltethet vagy SaaS-licenccel lehet felügyelni.

Csapatunk úgy találta, hogy a CAS egyiket sem valósítja meg Site-request forgery védelmet nyújt, lehetővé téve a támadó számára, hogy hitelesített kéréseket generáljon a CAS felé. Míg a legtöbb végpontot valamelyest nagyon nehezen kitalálható azonosítók védik, több CSRF-vektort is azonosítottunk, amelyek sikeresen veszélyeztethetik a CAS-t.

Legyen óvatos, és fedezze fel az alternatívákat

A BATM kriptovaluta ATM-ek egyszerű alternatívának bizonyulnak az emberek számára a digitális eszközök vásárlására. Ezeknek a gépeknek a biztonsága azonban továbbra is kérdéses a hardverükben és szoftverükben ismert kihasználások miatt.

A Kraken Security Labs azt javasolja, hogy csak megbízható helyen használjon BATMtwo-t.

Nézze meg online biztonsági útmutatónkat hogy többet megtudjon arról, hogyan védheti meg magát kripto-tranzakciók végrehajtása során.

- "

- 7

- hozzáférés

- tevékenységek

- További

- admin

- Minden termék

- lehetővé téve

- android

- Alkalmazás

- alkalmazások

- április

- körül

- Eszközök

- ATM

- elérhetőség

- hátsó ajtó

- BEST

- legjobb gyakorlatok

- Számla

- Bitcoin

- Bitcoin ATM

- bizottság

- Doboz

- kamerák

- Készpénz

- kód

- Közös

- Fogyasztók

- tartalom

- crypto

- Kripto ATM

- cryptocurrencies

- cryptocurrency

- Ügyfelek

- digitális

- Digitális eszközök

- Gyakorol

- Exploit

- gyár

- Jellemzők

- ujjlenyomat

- hibái

- FLOTTA

- következik

- A fogyasztók számára

- Tele

- általános

- Globális

- Célok

- hardver

- hash

- Hogyan

- How To

- HTTPS

- azonosítani

- vizsgálat

- kérdések

- IT

- Kulcs

- kulcsok

- Kraken

- Labs

- nagy

- TANUL

- helyi

- elhelyezkedés

- zárlatot

- gép

- Gyártás

- vezetés

- piacára

- microsoft

- ajánlat

- online

- üzemeltetési

- operációs rendszer

- Más

- tulajdonos

- tulajdonosok

- Jelszó

- Patches

- Emberek (People)

- magán

- Saját kulcsok

- Termékek

- védelme

- Vásárlás

- QR-kód

- Olvasó

- Olvasás

- biztonság

- készlet

- beállítás

- So

- szoftver

- árnyékolók

- Támogatja

- felügyelet

- rendszer

- Tesztelés

- idő

- Tranzakciók

- Bízzon

- ui

- feltárni

- usb

- Felhasználók

- videó

- sérülékenységek

- sebezhetőség

- Wikipedia

- youtube