Elgondolkodott már azon, hogy okostelefonja/laptopja/asztali számítógépe miért igényel állandó módosítást? Ennek egyik oka, hogy az új biztonsági javítás átfogóbb biztonságot nyújt elődjéhez képest. Hasonlóképpen, a decentralizált ökoszisztémában, kifejezetten a blokklánchoz kapcsolódó platformokon és alkalmazásokban, azt mondhatnánk, hogy a ZKP (zéró tudásbizonyítvány) utódja az NYM (egyelőre). A VPN (virtuális magánhálózat) népszerűbb elnevezése az NYM egyik elődjének tekinthető. A nulla tudású bizonyításhoz három feltétel szükséges a bizonyíték érvényesítésének befejezéséhez, míg az NYM-ben ilyen forgatókönyv nem merül fel. Ez a darab belemerül annak okoskodásába, hogy az NYM miért vált valamelyest nélkülözhetetlenné, és miért mozdul ki a ZYK a képből.

Ezt a kutatás azt mutatja egyedi módszerek a biztonság és a magánélet megőrzésére nyílt forráskódú alkalmazások és Wi-Fi (vezeték nélküli hűség) használatával. ábra 3.1 absztrakt képet ad a háttérrendszer működéséről. A Tor böngésző és a Wi-Fi Analyzer illusztrációi arra szolgálnak, hogy bemutassák, hogyan tartják fenn a magánéletet a nyilvános kulcsú infrastruktúra, a digitális tanúsítványok, a kivonatjelszavak, a biztonsági tokenek és a szállítási réteg biztonságának keverékén keresztül. A 3.1. ábra alapján egyértelműnek tűnik, hogy a hitelesítés az első lépés. Ezt követően munkamenet-token vagy tanúsítvány jön létre. A munkamenet token csak a tanúsítvány generálása után kerül elküldésre, miután megkapta a nyugtát, és a végén elküldi a megfelelő választ, valamint az adatokat. A Tor böngésző egy nyílt forráskódú böngésző, amely hagyma útválasztást és a legtöbb Wi-Fi hálózatot használja a Java nyelvet használó alkalmazások által, mivel a kódolás viszonylag biztonságosabb és nem könnyű feltörni. A kutatásból elmondható, hogy a kliens és a szerver között létrejött a kölcsönös validáció, amely egyidejűleg védi a felhasználó azonosságát. Az anonimitás a Tor és az időjelzők/tanúsítványok használatával érhető el. Az egyik terület, amellyel a jövőben foglalkozni kell, a Wi-Fi hálózati hozzáférés produktív módosítása. Az Ön/felhasználói adatainak védelmének másik módja a „Firmware IdM”, amely az Idemix Anonymous Credential System és a kriptográfia együttműködése.

Mivel a biztonsággal és adatvédelemmel kapcsolatos aggodalmak gyorsan nőnek, mivel a lakosság nagy része világszerte használ okostelefonokat/okos-elektronikus eszközöket mindennapi használatra, gép-gép (M2M) architektúra egyre fontosabbá válik a felhasználók személyes adatainak védelme szempontjából. Ha nincs némi ismerete a közelgő technológiai háttérrendszerről, amely például az IoT-hez hasonlóan működik, akkor figyelembe veheti, hogy az M2M az IoT és a közelgő technológiák számára is elengedhetetlen. Ezt a hatékonyság és a termelékenység szempontjából is szükségesnek tartották. Az 1. ábra bemutatja ez az egyedi azonosító (UID) egy IoT-alapú kezelőhöz a MAC, a Hash, az IMEI, az URI, az URN, az EPC és a DOI keverékét foglalja magában, és jól használható a globális átlátható elszámoltathatóság érdekében. Az ebben a cikkben említett építészeti referenciamodell (ARM) bemutatja, hogyan megy végbe a különböző rétegek közötti interakció, miközben a biztonsági IoT keretrendszert a háttérben tartják. A javasolt modell működését a 4. ábra mutatja be. Bizonyos értelemben az ábra egy termék/szolgáltatás teljes életciklusát ábrázolja (metaforikusan szólva). Az egyik tényező (többek között), amely ezt a javasolt modellt egyedivé teszi, az, hogy hitelesítést, engedélyezést, attribútumkezelést, hitelesítő adatok és kriptográfiai kulcsok kiépítését is biztosítja. Az általa kínált további funkcionalitás(ok) az IdM rendszer és a FIRMWARE Key rock IdM egyesítésének köszönhető. Egy másik kiegészítő, amelyet ez a javasolt prototípus kínál, olyan attribútumokat tartalmaz az intelligens szerződések adminisztrálására, amelyek szintén nem szerepelnek a SCIM (tartományok közötti identitáskezelési rendszer) modellben. Végül ez a kutatás megmutatta, hogy a javasolt modell olyan megoldást kínál, ahol több biztonsági hitelesítő adat is megszerezhető a magánélet-megőrzési technikával. A következő kutatás segít megoldani a privát hitelesítés problémáját a decentralizált nyílt végű ökoszisztémák között az NYM Credentials segítségével.

Jelenleg a decentralizált platformok problémája az identitáskezelés paradoxonának mondható. Ön/felhasználó a lehető legkisebb mértékben kívánja nyilvánosságra hozni személyes adatait (jogosan). De a Sybil Attack elkerüléséért (a támadó nagyszámú fiktív identitás felépítésével felforgatja a hálózati szolgáltatás előterét, és aránytalan befolyás megszerzésére használja fel őket), NYM token/hitelesítési adat NYM keretrendszeren belül épül fel. Az alább látható infografika elvezeti Önt az NYM tokenek áramlásában/cseréjében részt vevő különböző szereplők közötti kapcsolat(ok) megértéséhez.

Ha megfigyeled, egyesek összekapcsolhatják a tokeneket, míg mások nem. A „Linkable” szó arra a tényre utal, hogy a rendszeren belüli harmadik fél összekapcsolhatja a felhasználót a saját tevékenységeivel a NYM rácson belüli más entitásokkal/harmadik felekkel. A teljes folyamat akkor indul el, amikor a felhasználó megkapja az NYM tokeneket. Ezt követően az érvényesítők/hitelesítők a tokeneket hitelesítő adatokká módosítják. Ezután a felhasználó bemutatja saját hitelesítő adatait a szolgáltatónak, majd az érvényesítők/hitelesítők megerősítik a tokenek szolgáltatónak történő átadását. Az azonnali megértéshez a sorokban fent említett számok is segíthetnek abban, hogy egy pillanatra tisztázzuk az NYM keretrendszert. Mivel az ötlet és a javasolt modell jelenleg a kezdeti stádiumban van, feltételezhető, hogy a következő napokban sok módosítás történik benne. A következő modell, amely hasonló hajlamokat jelez az NYM holisztikus magánéletével kapcsolatban, azt mutatja be, hogy prototípusuk hogyan oldhatja meg a szolgáltatásmegtagadási támadást, visszavonja a többszörös összekapcsolhatósági ablakokat, és kiegészíti a Verinym Acquisition Protocolt a Tor hálózattal.

A következő modellt ugyanannak az éremnek a másik oldalának tekinthetjük (metaforikusan szólva). Mint említettük itt, a Nymble Framework két megbízható harmadik felet használ, nevezetesen a Psednym Managert (PM) és a Nymble Managert (NM). A felhasználó akkor épül fel, ha a PM és az NM is egy sor nem összekapcsolható készlettel együtt csak egyszer használ hitelesítési tokeneket (Nymble néven).

A fent elhelyezett infografika bemutatja, hogy a hálózat különböző érintettjei milyen különböző módokon léphetnek kapcsolatba egymással. Az SP-re szolgáltatóként is hivatkozhatunk. A Nymble Issuer röviden NI-ként íródott. A Verinym kibocsátót VI-nak írják, a PE pedig Pseudonym Extractorként is megtekinthető. A sorok végén található nyilak segítenek megérteni, hogy milyen tevékenységeket lehet elvégezni.

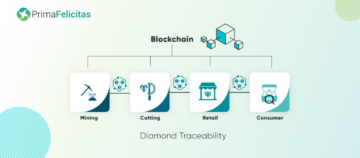

A fent említett egyedi javasolt modellek különböző módon megemlítik, hogy a holisztikus adatvédelem érdekében az NYM jobb, mint a ZYK. Ha többet szeretne megtudni a blokklánc területén történt legújabb változásokról, vagy ha el szeretne oszlatni néhány kétséget, vagy szeretné tudni, hogy milyen hasznos lehet ezek beszívása a cégén belül, látogassa meg a PrimaFelicitas.

Összesen 191 191 megtekintés, ma XNUMX megtekintés

- "

- 2020

- 67

- 84

- hozzáférés

- beszerzés

- tevékenységek

- Add-on

- További

- Minden termék

- között

- névtelenség

- alkalmazások

- TERÜLET

- ARM

- Hitelesítés

- meghatalmazás

- blockchain

- böngésző

- Épület

- igazolás

- tanúsítványok

- Kódolás

- Érme

- együttműködés

- érkező

- szerződések

- Hitelesítő adatok

- kriptográfia

- dátum

- decentralizált

- Eszközök

- digitális

- ökoszisztéma

- hűség

- Ábra

- Cég

- vezetéknév

- Keretrendszer

- jövő

- Globális

- Rács

- útmutató

- csapkod

- hash

- tördelő

- Hogyan

- HTTPS

- ötlet

- Identitás

- identitás menedzsment

- befolyás

- infographic

- információ

- Infrastruktúra

- kölcsönhatás

- részt

- tárgyak internete

- IT

- Jáva

- tartás

- Kulcs

- nyelv

- nagy

- legutolsó

- LINK

- esőkabát

- vezetés

- közepes

- modell

- ugyanis

- hálózat

- Hálózati hozzáférés

- hálózatok

- számok

- Ajánlatok

- Más

- Egyéb

- P&E

- jelszavak

- Tapasz

- kép

- Platformok

- Népszerű

- népesség

- be

- PrimaFelicitas

- magánélet

- magán

- termelékenység

- bizonyíték

- nyilvános

- kutatás

- válasz

- biztonság

- Biztonsági tokenek

- készlet

- rövid

- okos

- Intelligens szerződések

- So

- Színpad

- rendszer

- Technologies

- A jövő

- idő

- jelképes

- tokenek

- Tor

- Tor Browser

- szállítható

- URI

- Tényleges

- VPN

- Wi-fi

- ablakok

- drótnélküli

- belül

- világ

- nulla tudás igazolás