Kisah keamanan siber seperti bus: yang Anda tunggu tidak datang lama, lalu dua tiba sekaligus.

Subjek spesialis yang tiba-tiba muncul dua kali minggu ini adalah: resonansi.

Pada hari Senin, kami menulis tentang lagu Janet Jackson 1989 Negara Ritme, dan bagaimana hal itu secara tidak sengaja berubah menjadi bukti konsep untuk eksploitasi Windows-crashing yang dilaporkan pada tahun 2005.

Cerita itu dipublikasikan baru-baru ini, sebagai sedikit dari kesenangan sejarah yang aneh, dan dengan rasa kesenangan yang sama, MITER menetapkannya sebagai nomor bug CVE resmi (membingungkan, bagaimanapun, dengan stempel tanggal 2022, karena saat itulah pertama kali diketahui).

Dalam "eksploitasi" itu, sesuatu tentang ketukan dan campuran frekuensi dalam lagu diduga telah mengganggu drive disk di laptop Windows vendor tertentu, cocok dengan frekuensi getaran alami dari hard disk jadul ...

…sampai-sampai efek resonansi menghasilkan getaran yang cukup untuk membuat disk crash, yang menyebabkan crash pada driver, yang membuat crash Windows.

Rupanya, bahkan laptop terdekat dengan model disk yang sama dapat menjadi R&Bed hingga titik kegagalan, menjatuhkan sistem operasi dari jarak jauh.

Solusinya, tampaknya, melibatkan penambahan semacam filter band-pass (pita seperti dalam "rentang frekuensi", bukan seperti dalam "grup musisi") yang menghilangkan resonansi dan kelebihan beban, tetapi membiarkan suara terdefinisi dengan cukup baik untuk terdengar normal.

Dua bus sekaligus

Nah, coba tebak?

Pada waktu yang hampir bersamaan dengan Negara Ritme Cerita pecah, seorang peneliti di Universitas Ben-Gurion Negev di Israel menerbitkan makalah penelitian tentang masalah resonansi di giroskop ponsel.

Giroskop telepon modern tidak memiliki roda gila berputar yang ditempatkan di gimbal, seperti mainan giroskop penyeimbang yang mungkin pernah Anda lihat atau bahkan miliki saat masih kecil, tetapi didasarkan pada struktur nano silikon tergores yang mendeteksi gerakan dan gerakan melalui medan magnet bumi.

Makalah Mordechai Guri berjudul GAIROSCOPE: Menyuntikkan Data dari Komputer Air-Gapped ke Giroskop Terdekat, dan judulnya cukup merangkum cerita.

Omong-omong, jika Anda bertanya-tanya mengapa kata kuncinya Universitas Ben-Gurion dan celah udara membunyikan bel, itu karena akademisi di sana secara rutin bersenang-senang dalam jumlah yang tidak masuk akal adalah kontributor reguler di bidang bagaimana mengelola kebocoran data masuk dan keluar dari area aman.

Mempertahankan celah udara

Disebut demikian jaringan airgapped biasanya digunakan untuk tugas-tugas seperti mengembangkan perangkat lunak anti-malware, meneliti eksploitasi keamanan siber, menangani dokumen rahasia atau rahasia dengan aman, dan menjaga fasilitas penelitian nuklir bebas dari campur tangan pihak luar.

Nama itu secara harfiah berarti apa yang tertulis: tidak ada koneksi fisik antara dua bagian jaringan.

Jadi, jika Anda secara optimis berasumsi bahwa perangkat keras jaringan alternatif seperti Wi-Fi dan Bluetooth dikontrol dengan benar, data hanya dapat berpindah antara "dalam" dan "luar" dengan cara yang memerlukan campur tangan manusia aktif, dan oleh karena itu dapat diatur, dipantau dengan kuat. , diawasi, ditandatangani, dicatat, dan sebagainya.

Tetapi bagaimana dengan orang dalam yang korup yang ingin melanggar aturan dan mencuri data yang dilindungi dengan cara yang tidak mungkin ditemukan oleh manajer dan tim keamanan mereka sendiri?

Peneliti Universitas Ben-Gurion telah menemukan banyak trik eksfiltrasi data yang aneh tapi bisa diterapkan selama bertahun-tahun, bersama dengan teknik untuk mendeteksi dan mencegahnya, sering kali memberi mereka nama yang sangat funky…

…seperti LANTAI, di mana paket jaringan yang tampak polos pada kabel yang menghubungkan sisi tepercaya jaringan sebenarnya menghasilkan gelombang radio samar yang dapat dideteksi oleh kolaborator di luar lab aman dengan dongle USB yang dilengkapi antena dan penerima radio yang ditentukan perangkat lunak:

Or kecepatan kipas digunakan untuk mengirim sinyal suara rahasia, dalam trik yang disebut PENGGEMAR PENGGEMAR:

Atau menggunakan kapasitor pada motherboard untuk bertindak sebagai speaker stand-in kecil di komputer dengan loudspeaker sendiri sengaja dihapus.

Atau menambahkan arti pada banyak warna merah di layar dari detik ke detik, dan banyak muskil lainnya jembatan udara Trik.

Masalah dengan suara

Mengeksfiltrasi data melalui loudspeaker cukup mudah (modem komputer dan skrup akustik melakukannya lebih dari 50 tahun yang lalu), tetapi ada dua masalah di sini: [1] suara yang keluar dari speaker di sisi tepercaya dari jaringan airgapped adalah sedikit hadiah, dan [2] Anda memerlukan mikrofon yang tidak terdeteksi dan tidak diatur di sisi jaringan yang tidak tepercaya untuk menangkap suara dan merekamnya secara diam-diam.

Masalah [1] diatasi dengan penemuan bahwa banyak jika tidak kebanyakan speaker komputer benar-benar dapat menghasilkan apa yang disebut ultrasonik suara, dengan frekuensi yang cukup tinggi (biasanya 17,000 hertz atau lebih) sehingga hanya sedikit, jika ada, yang dapat didengar oleh manusia.

Pada saat yang sama, mikrofon ponsel biasa dapat menangkap suara ultrasonik di sisi lain celah udara, sehingga menyediakan saluran audio rahasia.

Tapi trik [2] digagalkan, setidaknya sebagian, oleh fakta bahwa sebagian besar ponsel atau tablet modern memiliki pengaturan konfigurasi yang mudah diverifikasi untuk mengontrol penggunaan mikrofon.

Jadi, ponsel yang telah dicurangi untuk melanggar kebijakan "tidak diperbolehkan merekam perangkat" dapat dengan mudah ditemukan oleh pemeriksaan pengawasan sebelum diizinkan masuk ke area aman.

(Dengan kata lain, ada kemungkinan nyata untuk ditangkap dengan "mikrofon langsung" jika ponsel Anda dikonfigurasi dalam kondisi yang jelas tidak sesuai, yang dapat mengakibatkan penangkapan atau lebih buruk.)

Namun, seperti yang Anda duga dari judul makalah Guri, ternyata chip giroskop di sebagian besar ponsel modern – chip yang mendeteksi saat Anda memutar layar ke samping atau mengangkat perangkat – dapat digunakan sebagai mikrofon yang sangat sederhana.

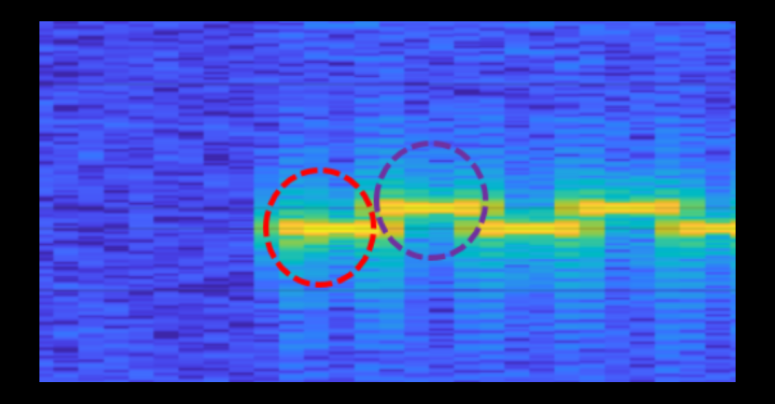

Sangat disederhanakan, sistem eksfiltrasi data GAIROSCOPE melibatkan pemaparan ponsel yang diketahui ke rentang frekuensi ultrasonik (dalam contoh Guri, ini hanya di atas 19,000 hertz, terlalu tinggi untuk didengar oleh hampir semua orang di bumi) dan menemukan frekuensi tepat yang memicu resonansi abnormal yang terdeteksi pada chip giroskop.

Setelah Anda menemukan satu atau lebih frekuensi resonansi dengan aman di luar jangkauan pendengaran manusia, Anda telah secara efektif mendapatkan sendiri kedua ujung saluran pensinyalan data rahasia, berdasarkan frekuensi yang dapat dihasilkan secara tidak terdengar di satu ujung dan dideteksi dengan andal, tanpa menggunakan mikrofon biasa, di sisi lain.

Alasan untuk menargetkan giroskop adalah bahwa sebagian besar ponsel memperlakukan sinyal giroskop sebagai tidak kontroversial dari sudut pandang privasi dan keamanan, dan memungkinkan aplikasi (di Android, ini bahkan termasuk browser Chrome) untuk membacakan giroskop X, Y dan Z pembacaan posisi secara default, tanpa izin khusus.

Ini berarti perangkat seluler yang tampaknya telah dikonfigurasikan ke mode "tidak ada kemungkinan penyadapan" tetap dapat menerima data rahasia yang tidak terdengar melalui saluran audio rahasia.

Namun, jangan terlalu bersemangat tentang throughput.

Kecepatan data umumnya sekitar 1 bit per detik, yang membuat modem komputer berusia 50 tahun tampak cepat…

…tetapi data seperti kunci rahasia atau kata sandi seringkali hanya beberapa ratus atau beberapa ribu bit panjangnya, dan bahkan 1 bit/detik bisa cukup untuk membocorkannya ke celah udara yang aman dan sehat dalam beberapa menit atau jam.

Apa yang harus dilakukan?

“Obat” yang jelas untuk trik semacam ini adalah untuk melarang ponsel sepenuhnya dari area aman Anda, tindakan pencegahan yang harus Anda harapkan di sekitar jaringan airgapped yang serius.

Di area yang kurang aman di mana celah udara digunakan, tetapi ponsel tetap diizinkan (tergantung pada pengaturan terverifikasi tertentu) sebagai kenyamanan operasional, penemuan GAIROSCOPE mengubah aturan.

Mulai sekarang, Anda ingin memverifikasi bahwa pengguna memiliki mematikan pengaturan sistem "deteksi gerakan" mereka, selain memblokir akses ke mikrofon, Wi-Fi, Bluetooth, dan fitur lain yang sudah terkenal dengan risiko kebocoran data yang dibawanya.

Terakhir, jika Anda benar-benar khawatir, Anda bisa lepaskan speaker internal di komputer mana pun di sisi aman jaringan…

…atau gunakan filter frekuensi aktif, seperti yang dilakukan vendor laptop yang tidak disebutkan namanya itu untuk memblokir bajingan itu Negara Ritme sinyal pada tahun 2005.

(Makalah Guri menunjukkan rangkaian listrik analog sederhana untuk memotong frekuensi audio di atas nilai yang dipilih.)

- celah udara

- Ben Gurion

- Universitas Ben-Gurion

- blockchain

- kecerdasan

- dompet cryptocurrency

- pertukaran kripto

- keamanan cyber

- penjahat cyber

- Keamanan cyber

- kebocoran data

- kehilangan data

- Departemen Keamanan Dalam Negeri

- dompet digital

- firewall

- GAIROSKOP

- Kaspersky

- malware

- mcafe

- Keamanan Telanjang

- BerikutnyaBLOC

- plato

- plato ai

- Kecerdasan Data Plato

- Permainan Plato

- Data Plato

- permainan plato

- VPN

- kerentanan

- website security

- zephyrnet.dll