Microsoft dan penyedia cloud utama mulai mengambil langkah-langkah untuk menggerakkan pelanggan bisnis mereka menuju bentuk autentikasi yang lebih aman dan menghilangkan kelemahan keamanan dasar — seperti menggunakan nama pengguna dan kata sandi melalui saluran yang tidak terenkripsi untuk mengakses layanan cloud.

Microsoft, misalnya, akan menghapus kemampuan untuk menggunakan autentikasi dasar untuk layanan Exchange Online-nya mulai 1 Oktober, mengharuskan pelanggannya menggunakan autentikasi berbasis token. Sementara itu Google telah mendaftarkan 150 juta orang secara otomatis dalam proses verifikasi dua langkahnya, dan penyedia cloud online Rackspace berencana untuk mematikan protokol email cleartext pada akhir tahun.

Tenggat waktu adalah peringatan bagi perusahaan bahwa upaya untuk mengamankan akses mereka ke layanan cloud tidak dapat ditunda lagi, kata Pieter Arntz, peneliti intelijen malware di Malwarebytes, yang menulis posting blog terbaru menyoroti tenggat waktu yang akan datang untuk pengguna Microsoft Exchange Online.

“Saya pikir keseimbangan bergeser ke titik di mana mereka merasa dapat meyakinkan pengguna bahwa keamanan ekstra adalah demi kepentingan terbaik mereka, sambil mencoba menawarkan solusi yang masih relatif mudah digunakan,” katanya. “Microsoft sering menjadi trendsetter dan mengumumkan rencana ini bertahun-tahun yang lalu, tetapi Anda masih akan menemukan organisasi yang kesulitan dan berjuang untuk mengambil tindakan yang tepat.”

Pelanggaran Terkait Identitas yang Meningkat

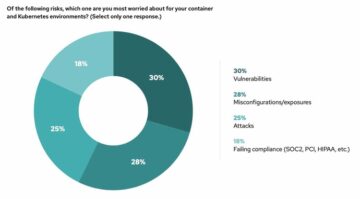

Sementara beberapa perusahaan yang sadar keamanan telah mengambil inisiatif untuk mengamankan akses ke layanan cloud, yang lain harus didorong — sesuatu yang penyedia cloud, seperti Microsoft, semakin bersedia melakukannya, terutama karena perusahaan berjuang dengan lebih banyak pelanggaran terkait identitas. Pada tahun 2022, 84% perusahaan mengalami pelanggaran terkait identitas, naik dari 79% dalam dua tahun sebelumnya, menurut Aliansi Keamanan yang Ditentukan IdentitasLaporan “Tren 2022 dalam Mengamankan Identitas Digital”.

Mematikan bentuk dasar autentikasi adalah cara sederhana untuk memblokir penyerang, yang semakin sering menggunakan isian kredensial dan upaya akses massal lainnya sebagai langkah pertama untuk membahayakan korban. Perusahaan dengan autentikasi yang lemah membiarkan diri mereka terbuka terhadap serangan brute-force, penyalahgunaan kata sandi yang digunakan kembali, kredensial yang dicuri melalui phishing, dan sesi yang dibajak.

Dan begitu penyerang mendapatkan akses ke layanan email perusahaan, mereka dapat mengekstraksi informasi sensitif atau melakukan serangan yang merusak, seperti kompromi email bisnis (BEC) dan serangan ransomware, kata Igal Gofman, kepala penelitian Ermetic, penyedia keamanan identitas untuk cloud jasa.

“Penggunaan protokol autentikasi yang lemah, terutama di cloud, bisa sangat berbahaya dan menyebabkan kebocoran data yang besar,” ujarnya. “Negara-bangsa dan penjahat dunia maya terus-menerus menyalahgunakan protokol otentikasi yang lemah dengan melakukan berbagai serangan brute-force yang berbeda terhadap layanan cloud.”

Manfaat menopang keamanan autentikasi dapat memiliki manfaat langsung. Google menemukan bahwa mendaftarkan orang secara otomatis dalam proses verifikasi dua langkahnya menghasilkan penurunan 50% dalam kompromi akun. Sebagian besar perusahaan yang mengalami pelanggaran (43%) percaya bahwa memiliki autentikasi multifaktor dapat menghentikan penyerang, menurut laporan "Tren 2022 dalam Mengamankan Identitas Digital" IDSA.

Merayap Menuju Arsitektur Zero-Trust

Selain itu, awan dan inisiatif tanpa kepercayaan telah mendorong pengejaran identitas yang lebih aman, dengan lebih dari separuh perusahaan berinvestasi dalam keamanan identitas sebagai bagian dari inisiatif tersebut, menurut Kelompok Kerja Teknis IDSA, dalam email ke Dark Reading.

Bagi banyak perusahaan, peralihan dari mekanisme autentikasi sederhana yang hanya mengandalkan kredensial pengguna telah didorong oleh ransomware dan ancaman lainnya, yang telah menyebabkan perusahaan berupaya meminimalkan area permukaan serangan dan memperkuat pertahanan sebisa mungkin, IDSA's Technical Working Kelompok menulis.

“Seiring dengan mayoritas perusahaan mempercepat inisiatif zero-trust mereka, mereka juga menerapkan autentikasi yang lebih kuat jika memungkinkan — meskipun, mengejutkan bahwa masih ada beberapa perusahaan yang berjuang dengan dasar-dasarnya, atau [yang] belum merangkul zero trust, membiarkan mereka terbuka, ”tulis para peneliti di sana.

Hambatan untuk Mengamankan Identitas Tetap Ada

Setiap penyedia cloud utama menawarkan autentikasi multifaktor melalui saluran aman dan menggunakan token aman, seperti OAuth 2.0. Meskipun mengaktifkan fitur ini mungkin sederhana, mengelola akses aman dapat meningkatkan pekerjaan untuk departemen TI — sesuatu yang harus disiapkan oleh bisnis, kata Arntz dari Malwarebytes.

Perusahaan “terkadang gagal dalam mengelola siapa yang memiliki akses ke layanan dan izin apa yang mereka perlukan,” ujarnya. “Ini adalah jumlah pekerjaan ekstra untuk staf TI yang disertai dengan tingkat autentikasi yang lebih tinggi — itulah hambatannya.”

Para peneliti di Kelompok Kerja Teknis IDSA menjelaskan bahwa infrastruktur lama juga menjadi kendala.

“Sementara Microsoft telah dalam proses memajukan protokol otentikasi mereka untuk beberapa waktu, tantangan migrasi dan kompatibilitas mundur untuk aplikasi, protokol, dan perangkat lama telah menunda adopsi mereka,” catat mereka. “Ini kabar baik bahwa autentikasi dasar sudah di depan mata.”

Layanan yang berfokus pada konsumen juga lambat dalam mengadopsi pendekatan otentikasi yang lebih aman. Meskipun langkah Google telah meningkatkan keamanan bagi banyak konsumen, dan Apple telah mengaktifkan autentikasi dua faktor untuk lebih dari 95% penggunanya, sebagian besar konsumen hanya terus menggunakan autentikasi multifaktor untuk beberapa layanan.

Sementara hampir dua pertiga perusahaan (64%) telah mengidentifikasi inisiatif untuk mengamankan identitas digital sebagai salah satu dari tiga prioritas utama mereka pada tahun 2022, menurut laporan IDSA, hanya 12% organisasi yang telah menerapkan autentikasi multifaktor untuk penggunanya. Namun, perusahaan mencari untuk memberikan opsi, dengan 29% penyedia cloud yang berfokus pada konsumen saat ini menerapkan otentikasi yang lebih baik dan 21% merencanakannya untuk masa depan.