Sayangnya, kami harus menutupi Ransomware DEADBOLT beberapa kali sebelum pada Keamanan Telanjang.

Selama hampir dua tahun, pemain khusus di kancah kejahatan dunia maya ransomware ini telah memangsa pengguna rumahan dan bisnis kecil dengan cara yang sangat berbeda dari kebanyakan serangan ransomware kontemporer:

Jika Anda terlibat dalam keamanan siber sekitar sepuluh tahun yang lalu, ketika ransomware pertama kali mulai menjadi pemintal uang besar-besaran untuk dunia siber, Anda akan mengingat tanpa suka sama sekali "merek nama besar" ransomware saat itu: cryptolocker, Locky, TeslaCrypt, Dan banyak lagi.

Biasanya, pemain awal dalam kejahatan ransomware mengandalkan tuntutan pembayaran pemerasan yang hampir terjangkau jika Anda melewatkan pergi ke pub selama sebulan atau tiga dari sebanyak mungkin orang. bisa.

Tidak seperti penjahat ransomware liga utama saat ini, yang dapat Anda simpulkan sebagai "bertujuan untuk memeras perusahaan untuk jutaan dolar ratusan kali", para pemain awal menempuh rute yang lebih berorientasi pada konsumen “memeras jutaan orang untuk masing-masing $300” (atau $600, atau $1000 – jumlahnya bervariasi).

Idenya sederhana: dengan mengacak file Anda di sana di laptop Anda sendiri, para penjahat tidak perlu khawatir tentang bandwidth unggah internet dan mencoba mencuri semua file Anda sehingga mereka dapat menjualnya kembali kepada Anda nanti.

Mereka dapat meninggalkan semua file Anda di depan Anda, tampaknya terlihat jelas, namun sama sekali tidak dapat digunakan.

Jika Anda mencoba membuka dokumen yang diacak dengan pengolah kata, misalnya, Anda akan melihat halaman tidak berguna yang penuh dengan irisan kubis digital, atau pesan pop-up yang meminta maaf bahwa aplikasi tidak mengenali jenis file, dan tidak dapat membuka sama sekali.

Komputer berfungsi, data tidak

Biasanya, para penjahat akan keluar dari jalan mereka untuk membiarkan sistem operasi dan aplikasi Anda tetap utuh, dengan fokus pada data Anda.

Mereka sebenarnya tidak ingin komputer Anda berhenti bekerja sepenuhnya, karena beberapa alasan penting.

Pertama, mereka ingin Anda melihat dan merasakan sakitnya seberapa dekat namun begitu jauh file berharga Anda: foto pernikahan, video bayi, pengembalian pajak, tugas kuliah universitas, piutang, hutang, dan semua data digital lainnya yang Anda miliki. Sudah lama ingin membuat cadangan selama berbulan-bulan tetapi belum sempat.

Kedua, mereka ingin Anda melihat catatan pemerasan yang mereka tinggalkan DALAM HURUF BESAR DENGAN GAMBAR DRAMATIS, dipasang sebagai wallpaper desktop Anda sehingga Anda tidak dapat melewatkannya, lengkap dengan instruksi tentang cara mendapatkan cryptocoin yang perlu Anda beli kembali kunci dekripsi untuk menguraikan data Anda.

Ketiga, mereka ingin memastikan Anda masih bisa online di browser Anda, pertama-tama melakukan pencarian sia-sia untuk "bagaimana memulihkan dari XYZ ransomware tanpa membayar", dan kemudian, ketika keputusasaan dan keputusasaan muncul, untuk mendapatkan teman Anda tahu dapat membantu Anda dengan bagian cryptocurrency dari operasi penyelamatan.

Sayangnya, pemain awal dalam plot kriminal yang menjijikkan ini, terutama geng CryptoLocker, ternyata cukup andal dalam membalas dengan cepat dan akurat korban yang membayar, mendapatkan semacam reputasi "kehormatan di antara pencuri".

Ini tampaknya meyakinkan korban baru bahwa, untuk semua yang membayar membakar lubang besar dalam keuangan mereka untuk waktu dekat, dan bahwa itu sedikit seperti melakukan kesepakatan dengan iblis, kemungkinan besar akan mendapatkan kembali data mereka.

Serangan ransomware modern, sebaliknya, biasanya bertujuan untuk menempatkan semua komputer di seluruh perusahaan (atau sekolah, atau rumah sakit, atau kotamadya, atau badan amal) pada saat yang bersamaan. Tetapi membuat alat dekripsi yang bekerja dengan andal di seluruh jaringan adalah tugas rekayasa perangkat lunak yang sangat sulit. Faktanya, mendapatkan kembali data Anda dengan mengandalkan para penjahat adalah bisnis yang berisiko. Dalam Survei Ransomware Sophos 2021, 1/2 dari korban yang membayar kehilangan setidaknya 1/3 dari data mereka, dan 4% dari mereka tidak mendapatkan kembali sama sekali. Dalam 2022, kami menemukan bahwa titik tengahnya bahkan lebih buruk, dengan 1/2 dari mereka yang membayar kehilangan 40% atau lebih data mereka, dan hanya 4% dari mereka yang mendapatkan kembali semua datanya. Di tempat yang terkenal Pipa Kolonial serangan ransomware, perusahaan mengatakan tidak akan membayar, kemudian terkenal membayar lebih dari $ 4,400,000, hanya untuk menemukan bahwa alat dekripsi yang disediakan penjahat terlalu lambat untuk digunakan. Jadi mereka berakhir dengan semua biaya pemulihan yang akan mereka miliki jika mereka tidak membayar para penjahat, ditambah pengeluaran $ 4.4 juta yang sama baiknya dengan terbuang sia-sia. (Hebatnya, dan tampaknya karena keamanan siber operasional yang buruk oleh para penjahat, FBI akhirnya pulih sekitar 85% dari bitcoin yang dibayarkan oleh Colonial. Namun, jangan bergantung pada hasil semacam itu: cakar dalam skala besar seperti itu adalah pengecualian yang jarang, bukan aturannya.)

Niche yang menguntungkan

Penjahat DEADBOLT, tampaknya, telah menemukan ceruk yang menguntungkan mereka sendiri, di mana mereka tidak perlu masuk ke jaringan Anda dan bekerja dengan cara mereka ke semua komputer di dalamnya, dan mereka bahkan tidak perlu khawatir tentang menyelinap malware ke laptop Anda, atau salah satu komputer biasa di Anda rumah tangga, kantor, atau keduanya.

Sebagai gantinya, mereka menggunakan pemindaian jaringan global untuk mengidentifikasi perangkat NAS yang belum ditambal (penyimpanan terlampir jaringan), biasanya yang berasal dari vendor besar QNAP, dan langsung mengacak semua yang ada di perangkat server file Anda, tanpa menyentuh apa pun di jaringan Anda.

Idenya adalah jika Anda menggunakan NAS seperti yang dilakukan kebanyakan orang di rumah atau di bisnis kecil – untuk pencadangan, dan sebagai penyimpanan utama untuk file besar seperti musik, video, dan gambar – maka kehilangan akses ke semua yang ada di NAS Anda adalah mungkin setidaknya sama bencananya dengan kehilangan semua file di semua laptop dan komputer desktop Anda, atau bahkan mungkin lebih buruk.

Karena Anda mungkin membiarkan perangkat NAS Anda menyala sepanjang waktu, para penjahat dapat membobol kapan pun mereka mau, termasuk saat Anda kemungkinan besar akan tertidur; mereka hanya perlu menyerang satu perangkat; mereka tidak perlu khawatir apakah Anda menggunakan komputer Windows atau Mac…

…dan dengan mengeksploitasi bug yang belum ditambal di perangkat itu sendiri, mereka tidak perlu mengelabui Anda atau siapa pun di jaringan Anda untuk mengunduh file yang mencurigakan atau mengklik situs web yang meragukan untuk mendapatkan pijakan awal mereka.

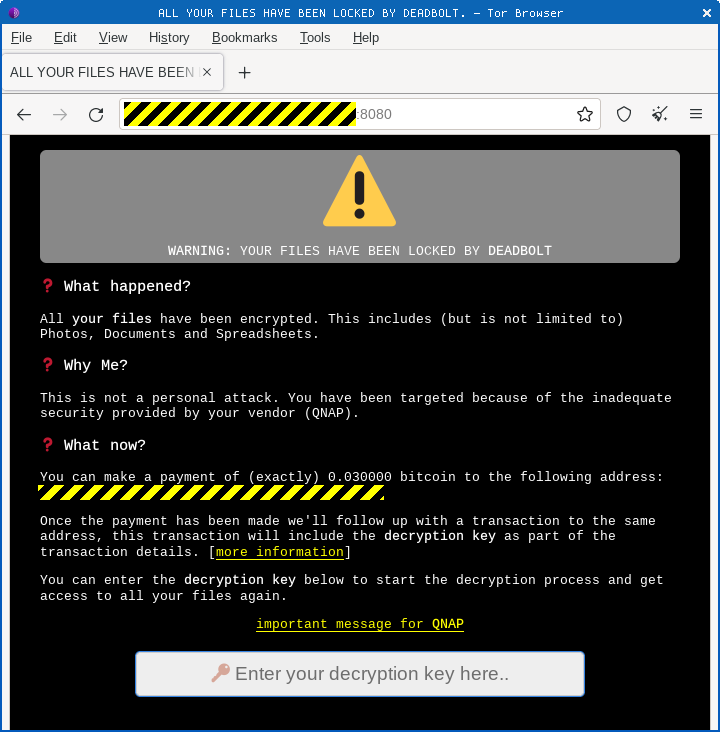

Penjahat bahkan tidak perlu khawatir tentang mendapatkan pesan kepada Anda melalui email atau wallpaper desktop Anda: mereka dengan licik menulis ulang halaman login di antarmuka web perangkat NAS Anda, jadi segera setelah Anda mencoba login berikutnya, mungkin untuk mencari tahu alasannya semua file Anda kacau, Anda mendapatkan banyak permintaan pemerasan.

Bahkan lebih diam-diam, penjahat DEADBOLT telah menemukan cara untuk berurusan dengan Anda yang menghindari korespondensi email (mungkin dapat dilacak), tidak memerlukan server web gelap (berpotensi rumit), dan menghindari negosiasi apa pun: itu cara mereka, atau jalan raya data.

Sederhananya, setiap korban akan diberikan alamat Bitcoin satu kali yang diminta untuk mengirim BTC 0.03 (saat ini [2022-10-21] hanya di bawah $600):

Transaksi itu sendiri bertindak baik sebagai pesan ("Saya telah memutuskan untuk membayar"), dan sebagai pembayaran itu sendiri ("dan inilah dananya").

Penjahat kemudian mengirimi Anda $0 sebagai imbalan – transaksi yang tidak memiliki tujuan finansial, tetapi berisi komentar 32 karakter. (Transaksi Bitcoin dapat berisi data tambahan di bidang yang dikenal sebagai OP_RETURN yang tidak mentransfer dana apa pun, tetapi dapat digunakan untuk menyertakan komentar atau catatan.)

32 karakter tersebut adalah digit heksadesimal yang mewakili kunci dekripsi AES 16-byte yang unik untuk perangkat NAS orak-arik Anda.

Anda menempelkan kode heksadesimal dari transaksi BTC ke "halaman login" ransomware, dan proses tersebut menjalankan program dekripsi yang ditinggalkan oleh penjahat yang menguraikan (Anda harap!) semua data Anda.

Panggil polisi!

Tapi inilah twist yang menarik untuk kisah ini.

Polisi Belanda, bekerja sama dengan sebuah perusahaan dengan keahlian cryptocurrency, datang dengan trik licik mereka sendiri untuk melawan kelicikan para penjahat DEADBOLT.

Mereka memperhatikan bahwa jika seorang korban mengirim pembayaran Bitcoin untuk membeli kembali kunci dekripsi, para penjahat itu tampaknya menjawab dengan kunci dekripsi segera setelah transaksi pembayaran BTC mengenai jaringan Bitcoin untuk mencari seseorang untuk “menambang” itu…

…daripada menunggu sampai siapa pun di ekosistem Bitcoin melaporkan bahwa mereka benar-benar menambang transaksi dan dengan demikian mengonfirmasinya untuk pertama kalinya.

Dengan kata lain, untuk menggunakan analogi, para penjahat membiarkan Anda keluar dari toko mereka dengan produk sebelum menunggu pembayaran kartu kredit Anda selesai.

Dan meskipun Anda tidak dapat secara eksplisit membatalkan transaksi BTC, Anda dapat mengirim dua pembayaran yang bertentangan pada saat yang sama (apa yang dikenal dalam jargon sebagai "pembelanjaan ganda"), selama Anda senang bahwa yang pertama mendapatkan diambil, ditambang, dan "dikonfirmasi" adalah yang akan melalui dan akhirnya diterima oleh blockchain.

Transaksi lainnya pada akhirnya akan dibuang, karena Bitcoin tidak mengizinkan pengeluaran ganda. (Jika ya, sistem tidak dapat bekerja.)

Secara longgar, begitu penambang Bitcoin melihat bahwa transaksi yang belum diproses melibatkan dana yang telah “ditambang” oleh orang lain, mereka hanya berhenti mengerjakan transaksi yang belum selesai, dengan alasan bahwa itu sekarang tidak berharga bagi mereka.

Tidak ada altruisme yang terlibat di sini: lagi pula, jika mayoritas jaringan telah memutuskan untuk menerima transaksi lain, dan memasukkannya ke dalam blockchain sebagai “yang diterima komunitas sebagai sah”, transaksi yang saling bertentangan itu belum hilang. melalui namun lebih buruk daripada tidak berguna untuk tujuan penambangan.

Jika Anda terus mencoba memproses transaksi yang bertentangan, maka bahkan jika Anda berhasil "menambang" pada akhirnya, tidak ada yang akan menerima konfirmasi kiriman kedua Anda, karena tidak ada apa pun di dalamnya bagi mereka untuk melakukannya ...

…sehingga Anda tahu sebelumnya bahwa Anda tidak akan pernah mendapatkan biaya transaksi atau bonus Bitcoin untuk pekerjaan penambangan Anda yang berlebihan, dan dengan demikian Anda tahu sebelumnya bahwa tidak ada gunanya membuang waktu atau listrik untuk itu.

Selama tidak ada satu orang pun (atau kumpulan penambangan, atau kartel kumpulan penambangan) yang pernah mengendalikan lebih dari 50% jaringan Bitcoin, tidak seorang pun boleh berada dalam posisi untuk memerintahkan cukup waktu dan energi untuk "menonaktifkan" yang sudah diterima. transaksi dengan membuat rantai konfirmasi baru yang melampaui semua yang sudah ada.

Tawarkan lebih banyak uang…

Mengingat bahwa kami baru saja menyebutkan biaya transaksi, Anda mungkin dapat melihat ke mana arahnya.

Ketika penambang berhasil mengkonfirmasi transaksi yang akhirnya diterima ke blockchain (sebenarnya, sekumpulan transaksi), mereka mendapatkan hadiah dalam bitcoin yang baru dicetak (saat ini, jumlahnya adalah BTC6.25), ditambah semua biaya yang ditawarkan untuk setiap transaksi dalam bundel.

Dengan kata lain, Anda dapat memberi insentif kepada penambang untuk memprioritaskan transaksi Anda dengan menawarkan untuk membayar sedikit lebih banyak biaya transaksi daripada orang lain…

…atau jika Anda tidak terburu-buru, Anda dapat menawarkan biaya transaksi yang rendah, dan mendapatkan layanan yang lebih lambat dari komunitas pertambangan.

Bahkan, jika Anda benar-benar tidak peduli berapa lama waktu yang dibutuhkan, Anda dapat menawarkan untuk membayar nol bitcoin sebagai biaya transaksi.

Itulah yang dilakukan polisi Belanda terhadap 155 korban dari 13 negara berbeda yang meminta bantuan untuk mendapatkan kembali datanya.

Mereka mengirimkan 155 pembayaran dari alamat BTC pilihan mereka sendiri kepada para penjahat, semuanya menawarkan untuk membayar biaya transaksi nol.

Penjahat, tampaknya mengandalkan proses otomatis, skrip, segera mengirim kembali kunci dekripsi.

Setelah polisi memiliki setiap kunci dekripsi, mereka segera mengirimkan transaksi "pembelanjaan ganda" ...

…kali ini dengan bayaran menggiurkan yang ditawarkan sebagai imbalan untuk membayar dana yang sama dengan yang mereka tawarkan kepada para penjahat sebagai gantinya!

Tebak transaksi mana yang lebih dulu menarik perhatian para penambang? Tebak yang mana yang sudah dikonfirmasi? Tebak transaksi mana yang tidak menghasilkan apa-apa?

Pembayaran yang diusulkan kepada para penjahat dijatuhkan seperti kentang panas oleh komunitas Bitcoin, sebelum para penjahat dibayar, tapi setelah mereka telah mengungkapkan kunci dekripsi.

Hasil satu kali

Kabar baik…

…kecuali, tentu saja, jebakan ini (ini bukan tipuan jika dilakukan secara sah!) tidak akan berfungsi lagi.

Sayangnya, semua penjahat harus lakukan di masa depan adalah menunggu sampai mereka dapat melihat pembayaran mereka dikonfirmasi sebelum membalas dengan kunci dekripsi, bukannya memicu segera pada tampilan pertama setiap permintaan transaksi.

Namun demikian, polisi mengalahkan para penjahat kali ini, dan 155 orang mendapatkan kembali data mereka secara gratis.

Atau setidaknya untuk hampir tidak ada – ada masalah kecil dari biaya transaksi yang diperlukan untuk membuat rencana bekerja, meskipun setidaknya tidak ada uang yang langsung masuk ke penjahat. (Biaya masuk ke penambang setiap transaksi.)

Ini mungkin hasil yang relatif sederhana, dan itu mungkin kemenangan satu kali, tetapi kami tetap memujinya!

Kekurangan waktu atau keahlian untuk menangani respons ancaman keamanan siber? Khawatir bahwa keamanan siber akan mengganggu Anda dari semua hal lain yang perlu Anda lakukan?

Pelajari lebih lanjut tentang Deteksi dan Respons Terkelola Sophos:

Perburuan, deteksi, dan respons ancaman 24/7 ▶

- blockchain

- kecerdasan

- kontra-retas

- cryptocurrency

- dompet cryptocurrency

- pertukaran kripto

- keamanan cyber

- penjahat cyber

- Keamanan cyber

- Gerendel

- Departemen Keamanan Dalam Negeri

- dompet digital

- polisi belanda

- firewall

- Kaspersky

- Hukum & ketertiban

- malware

- mcafe

- Keamanan Telanjang

- BerikutnyaBLOC

- plato

- plato ai

- Kecerdasan Data Plato

- Permainan Plato

- Data Plato

- permainan plato

- ransomware

- VPN

- website security

- zephyrnet.dll

![S3 Ep124: Ketika yang disebut aplikasi keamanan menjadi nakal [Audio + Text]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)

![S3 Ep122: Berhenti menyebut setiap pelanggaran “canggih”! [Audio + Teks]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep122-stop-calling-every-breach-sophisticated-audio-text-360x174.png)