Le storie di sicurezza informatica sono come gli autobus: quello che stai aspettando non arriva per secoli, poi ne arrivano due contemporaneamente.

L'argomento specialistico che è apparso all'improvviso due volte questa settimana è: risonanza.

Lunedì abbiamo scritto della canzone di Janet Jackson del 1989 Nazione del ritmoe come si sia inavvertitamente trasformato in una prova di concetto di un exploit che bloccava Windows segnalato nel lontano 2005.

Quella storia è stata pubblicizzata solo di recente, come un po ' strano divertimento storico, e con uguale senso di divertimento, MITRE gli ha assegnato un numero di bug CVE ufficiale (in modo confuso, tuttavia, con una data del 2022, perché è allora che è diventato noto per la prima volta).

In quell'"exploit", si presume che qualcosa nel ritmo e nel mix di frequenze della canzone abbia disturbato le unità disco dei laptop Windows di un certo fornitore, facendo corrispondere le frequenze vibrazionali naturali dei dischi rigidi della vecchia scuola...

…al punto che gli effetti di risonanza hanno prodotto abbastanza vibrazioni da mandare in crash il disco, che a sua volta manda in crash il driver, che a sua volta manda in crash Windows.

Apparentemente, anche i laptop vicini con lo stesso modello di disco potrebbero essere sottoposti a R&B fino al punto di fallire, provocando il blocco del sistema operativo da remoto.

La soluzione, a quanto pare, prevedeva l'aggiunta di una sorta di filtro passa-banda (gruppo musicale come in “gamma di frequenze”, non come in “gruppo di musicisti”) che eliminava la risonanza e il sovraccarico, ma lasciava il suono sufficientemente ben definito da sembrare normale.

Due autobus contemporaneamente

Bene, indovinate un po '?

Più o meno nello stesso periodo in cui Nazione del ritmo Dopo lo scoppio della storia, un ricercatore dell'Università Ben-Gurion del Negev in Israele ha pubblicato un documento di ricerca sui problemi di risonanza nei giroscopi dei telefoni cellulari.

I moderni giroscopi dei telefoni non hanno volani rotanti alloggiati in sospensioni cardaniche, come i giocattoli giroscopici bilanciati che potresti aver visto o addirittura posseduto da giovane, ma sono basati su nanostrutture di silicio incise che rilevano movimento e movimento attraverso il campo magnetico terrestre.

L'articolo di Mordechai Guri è intitolato GAIROSCOPE: Iniezione di dati da computer con gap d'aria ai giroscopi vicini, e il titolo riassume praticamente la storia.

A proposito, se ti stai chiedendo perché le parole chiave Università Ben Gurion ed vuoto d'aria suona un campanello, è perché lì ci sono accademici si divertono regolarmente in modo assurdo contribuiscono regolarmente al campo su come gestire la fuga di dati dentro e fuori aree sicure.

Mantenimento di un airgap

Cosiddetto reti airgapped sono comunemente utilizzati per attività quali lo sviluppo di software anti-malware, la ricerca di exploit di sicurezza informatica, la gestione sicura di documenti segreti o riservati e il mantenimento delle strutture di ricerca nucleare libere da interferenze esterne.

Il nome significa letteralmente quello che dice: non esiste alcuna connessione fisica tra le due parti della rete.

Pertanto, se si presuppone ottimisticamente che hardware di rete alternativi come Wi-Fi e Bluetooth siano adeguatamente controllati, i dati possono spostarsi solo tra “interno” ed “esterno” in un modo che richiede un intervento umano attivo e quindi possono essere regolati e monitorati in modo efficace. , supervisionato, firmato, registrato e così via.

Ma che dire di un insider corrotto che vuole infrangere le regole e rubare dati protetti in un modo che difficilmente i suoi manager e il team di sicurezza riescono a individuare?

Nel corso degli anni, i ricercatori dell'Università Ben-Gurion hanno escogitato molti strani ma realizzabili trucchi per l'esfiltrazione dei dati, insieme a tecniche per rilevarli e prevenirli, spesso dando loro nomi davvero strani...

…ad esempio LANTENNA, in cui pacchetti di rete dall'aspetto innocente sui cavi che collegano il lato affidabile della rete producono in realtà deboli onde radio che possono essere rilevate da un collaboratore esterno al laboratorio protetto con un dongle USB dotato di antenna e un ricevitore radio definito dal software:

Or velocità della ventola utilizzato per inviare segnali sonori nascosti, in un trucco soprannominato the FANSMITTER:

O usando condensatori su una scheda madre per fungere da piccoli altoparlanti sostitutivi in un computer con il proprio altoparlante deliberatamente rimosso.

O aggiungere significato al file quantità di tinta rossa sullo schermo di secondo in secondo, e tante altre astruse ponte aereo trucchi.

Il problema con il suono

Esfiltrare dati tramite un altoparlante è abbastanza semplice (modem per computer e accoppiatori acustici lo facevano più di 50 anni fa), ma qui ci sono due problemi: [1] i suoni stessi che escono dagli altoparlanti sul lato affidabile di una rete airgapped sono un piccolo omaggio e [2] è necessario un microfono non rilevato e non regolamentato sul lato non affidabile della rete per captare i rumori e registrarli di nascosto.

Il problema [1] è stato superato dalla scoperta che molti, se non la maggior parte, degli altoparlanti per computer possono effettivamente produrre i cosiddetti ultrasonico suoni, con frequenze abbastanza alte (tipicamente 17,000 hertz o superiori) che pochi, se non nessuno, esseri umani possono sentirli.

Allo stesso tempo, un tipico microfono di un telefono cellulare può captare i suoni ultrasonici dall'altro lato dell'intercapedine d'aria, fornendo così un canale audio nascosto.

Ma il trucco [2] è stato vanificato, almeno in parte, dal fatto che la maggior parte dei telefoni cellulari o tablet moderni dispongono di impostazioni di configurazione facilmente verificabili per controllare l’uso del microfono.

Pertanto, i telefoni predisposti per violare le politiche "non sono ammessi dispositivi di registrazione" possono essere facilmente individuati da un controllo di supervisione prima che siano ammessi in un'area sicura.

(In altre parole, c'è una reale possibilità di essere scoperti con un "microfono dal vivo" se il tuo telefono è configurato in una condizione evidentemente non conforme, il che potrebbe comportare l'arresto o peggio.)

Come avete capito dal titolo dell'articolo di Guri, tuttavia, risulta che il chip giroscopio presente nella maggior parte dei telefoni cellulari moderni – il chip che rileva quando si gira lo schermo lateralmente o si prende in mano il dispositivo – può essere utilizzato come microfono molto rudimentale.

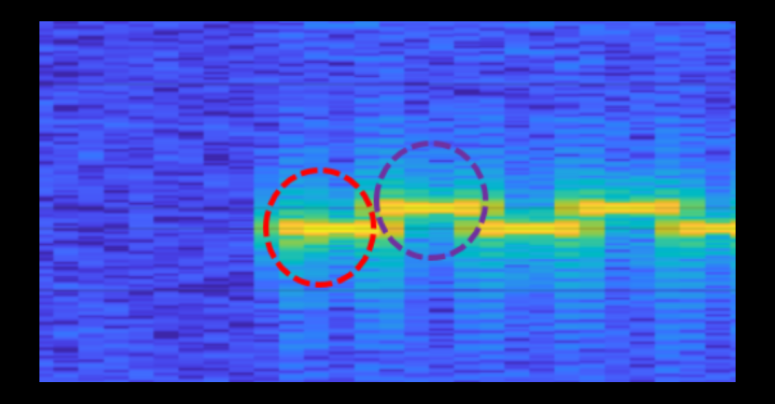

Molto semplificato, il sistema di esfiltrazione dei dati GAIROSCOPE prevede l'esposizione di un telefono cellulare noto a una gamma di frequenze ultrasoniche (nell'esempio di Guri, queste erano appena superiori a 19,000 hertz, troppo alte per essere udite da quasi chiunque sulla terra) e l'individuazione di una frequenza precisa che provoca risonanza rilevabilmente anomala nel chip del giroscopio.

Una volta che hai trovato una o più frequenze di risonanza al sicuro fuori dalla portata dell'udito umano, hai effettivamente entrambe le estremità di un canale di segnalazione dati nascosto, basato su frequenze che possono essere generate in modo impercettibile a un'estremità e rilevate in modo affidabile, senza utilizzare un microfono normale, dall'altro.

Il motivo per prendere di mira il giroscopio è che la maggior parte dei telefoni cellulari tratta il segnale del giroscopio come indiscutibile dal punto di vista della privacy e della sicurezza e consente alle app (su Android, questo include anche il browser Chrome) di leggere il giroscopio X, Y e Z. letture della posizione per impostazione predefinita, senza autorizzazioni speciali.

Ciò significa che un dispositivo mobile apparentemente configurato in modalità “nessuna intercettazione possibile” potrebbe tuttavia ricevere dati segreti e non udibili tramite un canale audio nascosto.

Non entusiasmarti troppo per la produttività, però.

La velocità dei dati generalmente sembra essere di circa 1 bit al secondo, il che fa sembrare veloci i modem dei computer di 50 anni fa...

…ma dati come chiavi segrete o password sono spesso lunghi solo poche centinaia o poche migliaia di bit, e anche 1 bit/sec potrebbe essere sufficiente per farli passare attraverso un airgap altrimenti sicuro e sano in pochi minuti o ore.

Cosa fare?

L'ovvia "cura" per questo tipo di trucco è vietate completamente i telefoni cellulari dalle vostre aree sicure, una precauzione che dovresti aspettarti in prossimità di qualsiasi rete seria con airgapped.

Nelle aree meno sicure dove vengono utilizzati gli airgap, ma i telefoni cellulari sono comunque ammessi (soggetto a specifiche impostazioni verificate) per comodità operativa, l’invenzione di GAIROSCOPE cambia le regole.

D'ora in poi, vorrai verificare che gli utenti abbiano disattivato le impostazioni del sistema di “rilevamento del movimento”., oltre a bloccare l'accesso al microfono, al Wi-Fi, al Bluetooth e ad altre funzionalità già note per i rischi di perdita di dati che comportano.

Infine, se sei davvero preoccupato, potresti scollegare gli altoparlanti interni in qualsiasi computer sul lato sicuro della rete...

…o utilizzare un filtro di frequenza attivo, proprio come ha fatto quel venditore di laptop senza nome per bloccare il ladro Nazione del ritmo segnali nel 2005.

(L'articolo di Guri mostra un semplice circuito elettrico analogico per tagliare le frequenze audio al di sopra di un valore scelto.)

- vuoto d'aria

- Ben Guron

- Università Ben Gurion

- blockchain

- geniale

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- perdita di dati

- Perdita di dati

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- GAIROSCOPIO

- Kaspersky

- il malware

- Mcafee

- Sicurezza nuda

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- VPN

- vulnerabilità

- sicurezza del sito Web

- zefiro

![S3 Ep117: La crisi delle criptovalute che non c'era (e addio per sempre a Win 7) [Audio + Testo]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep117-the-crypto-crisis-that-wasnt-and-farewell-forever-to-win-7-audio-text-360x188.png)

![S3 Ep128: Quindi vuoi essere un criminale informatico? [Audio + testo]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-360x188.png)