Con lo standard SecOC (Secure Onboard Communication) recentemente introdotto, i produttori di automobili cercano di rendere più sicure le reti di bus CAN che costituiscono la spina dorsale delle automobili moderne. Questo standard aggiunge un MAC (codice di autenticazione dei messaggi) ai messaggi CAN, che può essere utilizzato per verificare che questi messaggi provengano da una parte autentica dell'auto e non da un ladro d'auto o da qualche periferica di terze parti.

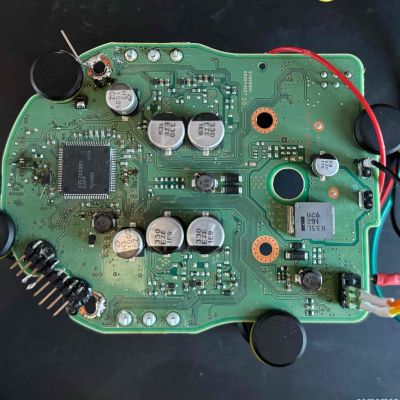

Per verificare che non lo sia possibile aggirare la SecOC, [Willem Melching] e [Greg Hogan] hanno messo le mani sull'unità del servosterzo (EPS) di una Toyota RAV4 Prime, una delle prime auto a implementare questo nuovo standard di sicurezza.

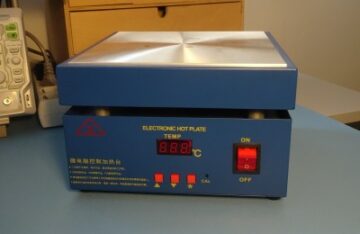

Il servosterzo della Toyota RAV2021 Prime 4 sul banco d'esame. (Credito: Willem Melching)

Come notato da [Willem], l'obiettivo finale è quello di essere in grado di eseguire il sistema di assistenza alla guida open source pilota aperto su queste auto abilitate al SecOC, il che richiederebbe la violazione del SecOC o il metodo ufficiale di "riprogrammazione" del gateway SecOC.

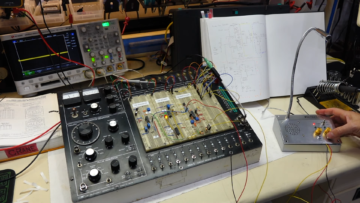

Dopo aver scaricato il firmware dell'MCU EPS Renesas RH850/P1M-E tramite un'iniezione di guasto di tensione, sono state identificate le routine di crittografia basate su AES, ma non è stato trovato alcun exploit facile nell'applicazione principale. Ciò ha lasciato il bootloader come obiettivo successivo.

Alla fine sono riusciti a decodificare il bootloader per determinare come funziona la procedura di aggiornamento, che ha permesso loro di caricare lo shellcode. Questo script ha quindi consentito loro di estrarre le chiavi SecOC dalla RAM e di inviarle tramite il bus CAN. Con queste chiavi si apre così la strada per consentire a qualsiasi dispositivo di generare messaggi CAN con MAC SecOC validi, rompendo di fatto la crittografia. Naturalmente, ci sono molti avvertimenti su questa scoperta.

Come notato nel post sul blog, l'MCU specifico preso di mira ha eseguito le routine di crittografia nel software anziché utilizzare un modulo hardware più sicuro, omettendo inoltre di convalidare il payload inviato al bootloader. Detto questo, è possibile che questo approccio funzioni anche con implementazioni SecOC molto più recenti. Alcuni esperimenti su una Corolla Cross del 2023 hanno dimostrato che anche la sua unità del servosterzo potrebbe essere convinta a consentire l'esecuzione del codice tramite il bootloader, ma non sono stati ancora fatti ulteriori tentativi per sconfiggere SecOC.

A Repository GitHub contenente gli strumenti software per estrarre chiavi e simili sono stati resi disponibili.

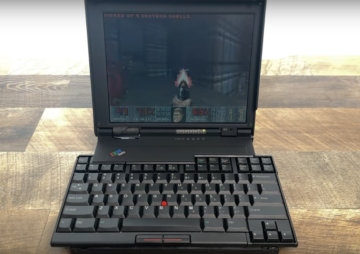

Anche se SecOC promette di rendere più difficile il futuro dell'hacking CAN, ci sono ancora milioni di veicoli in circolazione che sono fin troppo felici di lasciarti curiosare nelle loro reti di dati, permettendoti di fare qualsiasi cosa, da estraendo le informazioni sulla batteria del veicolo elettrico a aggiunta di una telecamera di backup così a lungo poiché hai gli strumenti adeguati.

- Distribuzione di contenuti basati su SEO e PR. Ricevi amplificazione oggi.

- PlatoData.Network Generativo verticale Ai. Potenzia te stesso. Accedi qui.

- PlatoAiStream. Intelligenza Web3. Conoscenza amplificata. Accedi qui.

- PlatoneESG. Carbonio, Tecnologia pulita, Energia, Ambiente, Solare, Gestione dei rifiuti. Accedi qui.

- Platone Salute. Intelligence sulle biotecnologie e sulle sperimentazioni cliniche. Accedi qui.

- Fonte: https://hackaday.com/2024/03/08/extracting-secoc-keys-from-a-2021-toyota-rav4-prime/

- :ha

- :È

- :non

- 1

- 15%

- 2021

- 2023

- 250

- 400

- 410

- 6

- 800

- a

- capace

- Aggiunge

- Tutti

- consentire

- Consentire

- anche

- ed

- in qualsiasi

- Applicazioni

- approccio

- SONO

- in giro

- AS

- Assistenza

- At

- Tentativi

- Autenticazione

- disponibile

- Spina dorsale

- di riserva

- batteria

- BE

- stato

- Blog

- Rottura

- autobus

- ma

- by

- Materiale

- auto

- auto

- dai un'occhiata

- aggirare

- codice

- Venire

- Comunicazione

- contenente

- potuto

- credito

- Cross

- crypto

- dati

- giorno

- sconfiggendo

- dimostrato

- Determinare

- dispositivo

- DID

- difficile

- scoperta

- do

- autista

- facile

- in maniera efficace

- o

- abilitato

- crittografia

- Etere (ETH)

- EV

- Anche

- qualunque cosa

- esame

- esecuzione

- gesta

- estratto

- guasto

- Nome

- i seguenti

- modulo

- essere trovato

- da

- ulteriormente

- futuro

- porta

- generare

- genuino

- scopo

- ha ottenuto

- greg

- pirateria informatica

- Mani

- contento

- Hardware

- Avere

- Come

- HTTPS

- identificato

- realizzare

- implementazioni

- in

- ai miglioramenti

- introdotto

- iPhone

- IT

- SUO

- jpg

- Tasti

- a sinistra

- lasciare

- Lunghi

- Mac

- fatto

- Principale

- make

- gestito

- Produttori

- molti

- max-width

- MCU

- messaggio

- messaggi

- metodo

- forza

- milioni

- moderno

- modulo

- Scopri di più

- molti

- naturalmente

- reti

- New

- più nuovo

- GENERAZIONE

- no

- noto

- of

- ufficiale

- on

- Onboard

- ONE

- aprire

- open source

- ha aperto

- or

- ancora

- parte

- sentiero

- periferico

- Platone

- Platone Data Intelligence

- PlatoneDati

- Colpire

- Post

- energia

- premio

- procedura

- promette

- corretto

- RAM

- piuttosto

- recentemente

- richiedere

- strada

- routine

- Correre

- s

- Suddetto

- copione

- sicuro

- problemi di

- Cercare

- inviare

- inviato

- So

- Software

- alcuni

- Fonte

- specifico

- Standard

- sterzo

- Ancora

- tale

- sistema

- Target

- mirata

- di

- che

- Il

- Il futuro

- loro

- Li

- poi

- Là.

- Strumenti Bowman per analizzare le seguenti finiture:

- di

- di parti terze standard

- questo

- così

- a

- pure

- strumenti

- toyota

- ultimo

- unità

- Aggiornanento

- utilizzato

- utilizzando

- un valido

- CONVALIDARE

- Veicoli

- via

- Tensione

- sono stati

- quale

- while

- con

- lavori

- sarebbe

- ancora

- Tu

- zefiro