TAGLIANDO ATTRAVERSO L'HYPE DELLE NOTIZIE SULLA SICUREZZA informatica

Con Paul Ducklin e Chester Wisniewski

Musica introduttiva e finale di Edith Mudge.

Fare clic e trascinare sulle onde sonore sottostanti per passare a qualsiasi punto. Puoi anche ascolta direttamente su Soundcloud.

Puoi ascoltarci su Soundcloud, Podcast Apple, Google Podcast, Spotify, Stitcher e ovunque si trovino buoni podcast. O semplicemente rilascia il URL del nostro feed RSS nel tuo podcatcher preferito.

LEGGI LA TRASCRIZIONE

[MODE MUSICALE]

ANATRA. Ciao a tutti.

Benvenuti in un altro episodio del podcast Naked Security.

Sono Paul Ducklin e sono affiancato dal mio amico e collega Chester Wisniewski di Vancouver.

Ciao, Chet!

CHET. Ciao Anatra.

È bello tornare sul podcast.

ANATRA. Sfortunatamente, il motivo per cui sei tornato su questo particolare è che Doug e la sua famiglia hanno avuto il temuto lurgy...

..hanno un focolaio di coronavirus nella loro famiglia.

Grazie mille per essere intervenuto con un preavviso molto breve, letteralmente questo pomeriggio: "Chet, puoi saltare?"

Quindi passiamo subito al primo argomento della giornata, che è qualcosa di cui tu ed io abbiamo discusso in parte nel episodio del mini-podcast l'abbiamo fatto la scorsa settimana, e questo è il problema della violazione di Uber, della violazione di Rockstar e di questo misterioso gruppo di criminalità informatica noto come LAPSUS$.

A che punto siamo con questa saga in corso?

CHET. Bene, penso che la risposta sia che non lo sappiamo, ma sicuramente ci sono state cose che dirò che sono state percepite come sviluppi, il che è...

...Non ho sentito di altri hack dopo l'hacking di Rockstar Games o l'hacking di Take-Two Interactive avvenuto poco più di una settimana fa, al momento di questa registrazione.

Un minorenne nel Regno Unito è stato arrestato e alcune persone hanno tracciato delle linee tratteggiate dicendo che è una sorta di perno del gruppo LAPSUS$ e che quella persona è detenuta dalla polizia britannica.

Ma poiché sono minorenni, non sono sicuro che sappiamo davvero molto di qualcosa.

ANATRA. Sì, sono saltate molte conclusioni!

Alcuni di loro possono essere ragionevoli, ma ho visto molti articoli che parlavano come se i fatti fossero stati stabiliti quando non lo erano.

La persona che è stata arrestata era un diciassettenne dell'Oxfordshire in Inghilterra, e quella è esattamente la stessa età e luogo della persona che è stata arrestata a marzo e che sarebbe stata collegata a LAPSUS$.

Ma non sappiamo ancora se ci sia del vero in questo, perché la fonte principale per collocare una persona di LAPSUS$ nell'Oxfordshire è un altro criminale informatico sconosciuto con cui hanno litigato e che li ha doxxati online:

Quindi penso che dobbiamo essere, come dici tu, molto attenti a rivendicare come fatti cose che potrebbero essere vere ma potrebbero anche non essere vere...

...e in effetti non influiscono comunque sulle precauzioni che dovresti prendere.

CHET. No, e di questo parleremo ancora in una delle altre storie tra un minuto.

Ma quando il calore si alza dopo uno di questi grandi attacchi, molte volte le persone vanno a terra indipendentemente dal fatto che qualcuno sia stato arrestato o meno.

E sicuramente l'abbiamo già visto prima – penso che nell'altro podcast abbiamo menzionato il gruppo di hacker Lulzsec che era abbastanza famoso una decina di anni fa per fare simili… “hack acrobatici”, li chiamerei – solo cose per mettere in imbarazzo le aziende e pubblicare un un mucchio di informazioni su di loro pubblicamente, anche se forse non intendevano estorcerle o commettere qualche altro crimine per ottenere un vantaggio finanziario per se stessi.

Diverse volte, diversi membri di quel gruppo... un membro sarebbe stato arrestato, ma chiaramente c'erano, credo, alla fine, cinque o sei diversi membri di quel gruppo, e tutti avrebbero smesso di hackerare per alcune settimane.

Perché, ovviamente, la polizia era improvvisamente molto interessata.

Quindi questo non è insolito.

Il fatto è che tutte queste organizzazioni hanno ceduto in qualche modo all'ingegneria sociale, con l'eccezione... Non dirò con "l'eccezione" perché, ancora una volta, non sappiamo - non capiamo davvero come siano entrate Giochi da rockstar.

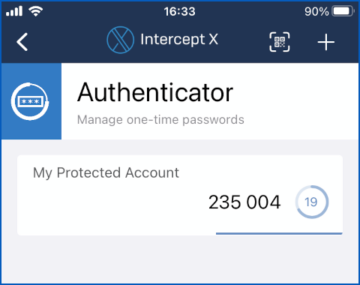

Ma penso che questa sia un'opportunità per tornare indietro e rivedere come e dove stai utilizzando l'autenticazione a più fattori [MFA] e forse per alzare il livello di dial su come potresti averlo implementato.

Nel caso di Uber, stavano utilizzando un sistema di notifica push che mostra un messaggio sul telefono che dice: "Qualcuno sta tentando di connettersi al nostro portale. Vuoi Consentire o Bloccare?"

Ed è semplice come toccare il grande pulsante verde che dice [Allow].

Sembra che, in questo caso, abbiano affaticato qualcuno facendolo infastidire così tanto dopo aver ricevuto 700 di questi messaggi sul telefono che hanno appena detto [Allow] per farlo smettere di accadere.

Ho scritto un articolo sul blog di Sophos News discutendo alcune delle diverse lezioni che possono essere tratte dall'errore di Uber e ciò che Uber potrebbe essere in grado di implementare per evitare che queste stesse cose si ripetano:

ANATRA. Sfortunatamente, penso che il motivo per cui molte aziende optano per questo, "Beh, non devi inserire un codice a sei cifre, basta toccare il pulsante" è che è l'unico modo in cui potrebbero rendere i dipendenti disposti abbastanza per voler fare 2FA a tutti.

Il che mi sembra un po' un peccato...

CHET. Bene, il modo in cui ti stiamo chiedendo di farlo oggi è davvero sbalorditivo nel portare un token RSA sul tuo portachiavi come facevamo prima.

ANATRA. Uno per ogni account! [RIDE]

CHET. Sì, non mi manca portare il portachiavi sul mio portachiavi. [RIDE]

Penso di averne uno qui da qualche parte che dice "pipistrello morto" sullo schermo, ma non hanno scritto "morto" con una A.

Era dEdbAt...

ANATRA. Sì, sono solo sei cifre, giusto?

CHET. Esattamente. [RIDE]

Ma le cose sono migliorate e ora ci sono molti strumenti multifattoriali molto sofisticati.

Consiglio sempre di utilizzare i token FIDO quando possibile.

Ma al di fuori di ciò, anche nei sistemi software, queste cose possono essere progettate per funzionare in modi diversi per diverse applicazioni.

A volte, forse devi solo fare clic [OK] perché non è qualcosa di super sensibile.

Ma quando fai la cosa sensibile, forse devi inserire un codice.

E a volte il codice va nel browser, oa volte il codice va nel tuo telefono.

Ma tutto questo... Non ho mai speso più di 10 secondi ad autorizzarmi a entrare in qualcosa quando è saltato fuori il multifattore e posso dedicare 10 secondi alla sicurezza e alla protezione non solo dei dati della mia azienda, ma anche dei nostri dipendenti e clienti dati.

ANATRA. Non potrei essere più d'accordo, Chester!

La nostra prossima storia riguarda una società di telecomunicazioni molto grande in Australia chiamata Optus:

Ora sono stati hackerati.

Non era un hack 2FA - forse era quello che potresti chiamare "frutto a caduta inferiore".

Ma sullo sfondo, c'erano un sacco di imbrogli quando le forze dell'ordine sono state coinvolte, vero?

Quindi... raccontaci cosa è successo lì, al meglio delle tue conoscenze.

CHET. Esattamente – non sto leggendo questo in modo dettagliato, perché non siamo coinvolti nell'attacco.

ANATRA. E penso che stiano ancora indagando, ovviamente, no?

Perché erano, cosa, milioni di record?

CHET. Sì.

Non conosco il numero preciso di record che sono stati rubati, ma ha avuto un impatto su oltre 9 milioni di clienti, secondo Optus.

E ciò potrebbe essere dovuto al fatto che non sono del tutto sicuri a quali informazioni sui clienti potrebbero essere state accedute.

Ed erano dati sensibili, sfortunatamente.

Comprendeva nomi, indirizzi, indirizzi e-mail, date di nascita e documenti di identità, che presumibilmente sono numeri di passaporto e/o patenti di guida australiane.

Quindi questo è un buon tesoro per qualcuno che cerca di fare un furto di identità: non è una buona situazione.

Il consiglio alle vittime che ricevono una notifica da Optus è che se avessero usato il passaporto, dovrebbero sostituirlo.

Non è una cosa economica da fare!

E, sfortunatamente, in questo caso, si presume che l'autore del reato abbia ottenuto i dati utilizzando un endpoint API non autenticato, che in sostanza significa un'interfaccia programmatica rivolta a Internet che non richiedeva nemmeno una password...

...un'interfaccia che gli ha permesso di esaminare in serie tutti i record dei clienti e di scaricare e sottrarre tutti quei dati.

ANATRA. Quindi è come se andassi example.com/userrecord/000001 e ricevo qualcosa e penso: "Oh, è interessante".

E poi vado, -2, -3, -4, 5, -6... ed eccoli tutti.

CHET. Assolutamente.

E stavamo discutendo, in preparazione per il podcast, di come questo tipo di eco ha fatto eco al passato, quando un hacker noto come Weev aveva fatto un attacco simile contro AT&T durante il lancio dell'iPhone originale, enumerando le informazioni personali di molte celebrità da un'API AT&T punto finale.

Apparentemente, non impariamo sempre le lezioni e commettiamo di nuovo gli stessi errori...

ANATRA. Perché Weev notoriamente, o famigerato, è stato accusato di questo, condannato, ed è andato in prigione...

... e poi è stato rovesciato in appello, no?

Penso che la corte si sia formata l'opinione che, sebbene possa aver infranto lo spirito della legge, penso che si sia ritenuto che in realtà non avesse fatto nulla che implicasse davvero alcun tipo di "irruzione" digitale.

CHET. Ebbene, la legge precisa negli Stati Uniti, la Computer fraudolento e abuso, è molto specifico sul fatto che stai violando tale legge quando superi la tua autorità o hai accesso non autorizzato a un sistema.

Ed è difficile dire che non sia autorizzato quando è completamente aperto al mondo!

ANATRA. Ora la mia comprensione nel caso Optus è che la persona che dovrebbe avere i dati sembrava aver espresso interesse a venderli...

...almeno fino a quando non si è intromessa la polizia federale australiana [AFP].

È corretto?

CHET. Sì. Aveva postato su un forum del mercato oscuro offrendo i record, che secondo lui erano su 11.2 milioni di vittime, offrendolo in vendita per $ 1,000,000.

Bene, dovrei dire un milione di dollari non reali... 1 milione di Monero.

Ovviamente Monero è un privacy token che viene comunemente utilizzato dai criminali per evitare di essere identificati quando si paga il riscatto o si effettua un acquisto da loro.

Entro 72 ore, quando l'AFP ha iniziato le indagini e ha rilasciato una dichiarazione pubblica, sembra aver annullato la sua offerta di vendere i dati.

Quindi forse è andato a terra, come ho detto nella storia precedente, nella speranza che forse l'AFP non lo trovi.

Ma sospetto che qualunque briciola di biscotto digitale si sia lasciato alle spalle, l'AFP sia sulle tracce.

ANATRA. Quindi, se ignoriamo i dati che sono andati perduti e la criminalità o meno di accedervi, qual è la morale della storia per le persone che forniscono API RESTful, API di accesso basate sul Web, ai dati dei clienti?

CHET. Beh, non sono un esperto di programmazione, ma sembra che un po' di autenticazione sia in ordine... [RISATE]

...per garantire che le persone accedano al proprio record cliente solo se c'è un motivo per renderlo accessibile pubblicamente.

In aggiunta a ciò, sembrerebbe che un numero significativo di documenti sia stato rubato prima che venisse notato qualcosa.

E non diversamente da come dovremmo monitorare, ad esempio, la limitazione della velocità della nostra autenticazione rispetto alle nostre VPN o alle nostre app Web per garantire che qualcuno non stia effettuando un attacco di forza bruta contro i nostri servizi di autenticazione...

... speri che una volta che hai interrogato un milione di record attraverso un servizio che sembra progettato per te per cercarne uno, forse è necessario un po' di monitoraggio!

ANATRA. Assolutamente.

Questa è una lezione che tutti noi avremmo potuto imparare dal lontano hack di Chelsea Manning, vero, dove ha copiato, cos'era?

30 anni di cavi del Dipartimento di Stato copiati su un CD... con le cuffie, fingendo che fosse un CD musicale?

CHET. Britney Spears, se ricordo bene.

ANATRA. Beh, era scritto sul CD, vero?

CHET. Sì. [RIDE]

ANATRA. Quindi ha dato una ragione per cui era un CD riscrivibile: "Beh, ci ho appena messo della musica".

E in nessun momento è suonato nessun campanello d'allarme.

Puoi immaginare, forse, se hai copiato i dati del primo mese, beh, potrebbe andare bene.

Un anno, forse un decennio?

Ma 30 anni?

Spereresti che a quel punto l'allarme antifumo suonasse davvero forte.

CHET. Sì.

"Backup non autorizzati", potresti chiamarli, immagino.

ANATRA. Sì…

... e questo è, ovviamente, un grosso problema nel ransomware moderno, non è vero, dove molti truffatori stanno esfiltrando i dati in anticipo per dare loro ulteriore leva di ricatto?

Quindi, quando torni e dici: "Non ho bisogno della tua chiave di decrittazione, ho dei backup", loro dicono: "Sì, ma abbiamo i tuoi dati, quindi li verseremo se non ce li dai i soldi."

In teoria, speri che sia possibile individuare il fatto che è stato eseguito il backup di tutti i tuoi dati ma che non stavano seguendo la solita procedura di backup su cloud che utilizzi.

È facile dirlo... ma è il genere di cose a cui devi prestare attenzione.

CHET. Questa settimana è stato riferito che, in effetti, poiché la larghezza di banda è diventata così prolifica, uno dei gruppi di riscatto non sta più crittografando.

Stanno prendendo tutti i tuoi dati dalla tua rete, proprio come i gruppi di estorsioni hanno fatto per un po', ma poi stanno cancellando i tuoi sistemi invece di crittografarli e dicendo: "No, no, no, ti daremo il dati indietro quando paghi.

ANATRA. Questo è "Exmatter", non è vero?

CHET. Sì.

ANATRA. “Perché preoccuparsi di tutta la complessità della crittografia a curva ellittica e dell'AES?

C'è così tanta larghezza di banda là fuori che invece di [RIDERE]... oh, caro, non dovrei ridere... invece di dire: "Pagaci i soldi e ti invieremo la chiave di decrittazione da 16 byte", è "Inviaci i soldi e ti restituiremo i file.

CHET. Sottolinea ancora una volta come dobbiamo cercare gli strumenti e i comportamenti di qualcuno che fa cose dannose nella nostra rete, perché potrebbero essere autorizzati a fare alcune cose (come Chelsea Manning), oppure potrebbero essere cose intenzionalmente aperte e non autenticate che fanno avere uno scopo.

Ma dobbiamo stare attenti al comportamento dei loro abusi, perché non possiamo semplicemente controllare la crittografia.

Non possiamo semplicemente guardare per qualcuno che indovina la password.

Dobbiamo fare attenzione a queste attività più grandi, questi schemi, che indicano che sta accadendo qualcosa di dannoso.

ANATRA. Assolutamente.

Come penso tu abbia detto nel minisodo che abbiamo fatto, non è più sufficiente aspettare che gli avvisi compaiano sulla dashboard per dire che è successo qualcosa di brutto.

Devi essere consapevole del tipo di comportamenti che si verificano nella tua rete che potrebbero non essere ancora dannosi, ma sono comunque un buon segno che sta per accadere qualcosa di brutto, perché, come sempre, prevenire è molto meglio di cura:

Chester, vorrei passare a un altro argomento: quella storia è qualcosa che ho scritto oggi su Naked Security, semplicemente perché io stesso mi ero confuso.

Il mio newsfeed era pieno di storie su WhatsApp che aveva un giorno zero:

Tuttavia, quando ho esaminato tutte le storie, sembravano avere tutte una fonte primaria comune, che era un avviso di sicurezza abbastanza generico di WhatsApp stesso che risale all'inizio del mese.

Il pericolo chiaro e presente che i titoli delle notizie mi hanno fatto credere...

... si è rivelato per nulla vero per quanto ho potuto vedere.

Raccontaci cosa è successo lì.

CHET. Tu dici "Zero-day".

Dico: "Mostrami le vittime. Dove sono loro?" [RISATA]

ANATRA. Bene, a volte potresti non essere in grado di rivelarlo, giusto?

CHET. Bene, in tal caso, ce lo diresti!

Questa è una pratica normale nel settore per la divulgazione delle vulnerabilità.

Vedrai spesso, durante il Patch Tuesday, Microsoft fare una dichiarazione del tipo: "Questa vulnerabilità è nota per essere stata sfruttata in natura", il che significa che qualcuno là fuori ha scoperto questo difetto, ha iniziato ad attaccarlo, poi l'abbiamo scoperto e siamo andati indietro e risolto.

*Questo è* un giorno zero.

Trovare un difetto del software che non viene sfruttato, o che non ci sono prove che sia mai stato sfruttato, e risolverlo in modo proattivo si chiama "Buona pratica ingegneristica", ed è qualcosa che quasi tutti i software fanno.

In effetti, ricordo che hai menzionato il recente aggiornamento di Firefox che corregge in modo proattivo molte vulnerabilità che il team di Mozilla fortunatamente documenta e segnala pubblicamente, quindi sappiamo che sono state risolte nonostante il fatto che nessuno fosse noto per averle attaccate.

ANATRA. Penso che sia importante mantenere la parola “zero-day” per indicare quanto sia chiaro e presente un pericolo.

E chiamare tutto zero-day perché potrebbe causare l'esecuzione di codice in remoto perde l'effetto di quello che penso sia un termine molto utile.

Saresti d'accordo con quello?

CHET. Assolutamente.

Questo non vuol dire sminuire l'importanza di applicare questi aggiornamenti, ovviamente: ogni volta che vedi "esecuzione di codice in remoto", qualcuno ora potrebbe tornare indietro e capire come attaccare quei bug e le persone che non hanno aggiornato la loro app.

Quindi è ancora una cosa urgente assicurarsi di ottenere l'aggiornamento.

Ma a causa della natura di un giorno zero, merita davvero un termine a sé stante.

ANATRA. Sì.

Cercare di creare storie zero-day da cose interessanti e importanti ma non necessariamente un pericolo chiaro e presente è solo fonte di confusione.

Soprattutto se la correzione è stata effettivamente pubblicata un mese prima e la stai presentando come una storia come se "questo sta accadendo proprio ora".

Chiunque utilizzi il proprio iPhone o Android dirà: "Ho un numero di versione molto più avanti di quello. Cosa sta succedendo qui?"

La confusione non aiuta quando si tratta di cercare di fare la cosa giusta nella sicurezza informatica.

CHET. E se trovi un difetto di sicurezza che potrebbe essere zero-day, segnalalo, soprattutto se c'è un programma di ricompense di bug offerto dall'organizzazione che sviluppa il software.

Ho visto, questo pomeriggio, qualcuno durante il fine settimana ha scoperto una vulnerabilità in OpenSea, che è una piattaforma per il trading di token non fungibili o NFT... che non posso raccomandare a nessuno, ma qualcuno ha trovato una vulnerabilità senza patch che era fondamentale nel loro sistema durante il fine settimana, l'ha segnalato e ha ricevuto una taglia di bug di $ 100,000 oggi.

Quindi vale la pena essere etici e consegnare queste cose quando le scopri, per evitare che si trasformino in un giorno zero quando qualcun altro le trova.

ANATRA. Assolutamente.

Tu proteggi te stesso, proteggi tutti gli altri, fai la cosa giusta da parte del venditore... eppure attraverso una divulgazione responsabile fornisci quella "mini-spada di Damocle" che significa che i venditori non etici, che in passato potrebbero aver spazzato via segnalazioni di bug sotto il tappeto, non possono farlo perché sanno che alla fine usciranno.

Quindi in realtà potrebbero anche fare qualcosa al riguardo ora.

Chester, passiamo al nostro ultimo argomento per questa settimana, e questo è il problema di cosa succede ai dati sui dispositivi quando non li vuoi più davvero.

E la storia a cui mi riferisco è la multa di $ 35,000,000 che è stata inflitta a Morgan Stanley per un incidente che risale al 2016:

Ci sono diversi aspetti della storia... è affascinante leggere, in realtà, il modo in cui tutto si è svolto e l'assoluto periodo di tempo in cui questi dati sono vissuti, fluttuando in luoghi sconosciuti su Internet.

Ma la parte principale della storia è che avevano... Penso che fosse qualcosa come 4900 dischi rigidi, inclusi i dischi che escono da array RAID, i dischi del server con i dati del client.

"Non li vogliamo più, quindi li manderemo a un'azienda che li cancellerà e poi li venderà, così avremo dei soldi indietro."

E alla fine, la società potrebbe aver cancellato alcuni di loro, ma alcuni li hanno semplicemente messi in vendita su un sito di aste senza cancellarli affatto.

Continuiamo a fare gli stessi vecchi errori!

CHET. Sì.

La prima vera violazione HIPAA, credo, che è stata riscontrata negli Stati Uniti – la legislazione sanitaria sulla protezione delle informazioni sui pazienti – è stata per pile di dischi rigidi in un armadio delle pulizie non crittografati.

E questa è la parola chiave per iniziare il processo di cosa fare al riguardo, giusto?

Non esiste un disco al mondo che non dovrebbe essere crittografato per l'intero disco a questo punto.

Ogni iPhone è stato per tutto il tempo che posso ricordare.

La maggior parte di tutti gli Android sono stati per tutto il tempo che posso ricordare, a meno che tu non stia ancora raccogliendo telefoni cinesi con Android 4 su di essi.

E i computer desktop, sfortunatamente, non vengono crittografati abbastanza frequentemente.

Ma non dovrebbero essere diversi da quei dischi rigidi del server, quegli array RAID.

Tanto per cominciare, tutto dovrebbe essere crittografato, per rendere il primo passo del processo difficile, se non impossibile...

…seguita dalla distruzione di quel dispositivo se e quando raggiunge la fine della sua vita utile.

ANATRA. Per me, una delle cose chiave in questa storia di Morgan Stanley è che cinque anni dopo l'inizio... è iniziato nel 2016 e nel giugno dello scorso anno, i dischi di quel sito di aste che erano finiti nel grande sconosciuto venivano ancora riacquistati da Morgan Stanley.

Erano ancora non cancellati, non crittografati (ovviamente), funzionavano bene e con tutti i dati intatti.

A differenza delle biciclette che vengono gettate nel canale o dei rifiuti del giardino che metti nel bidone del compost, i dati sui dischi rigidi potrebbero non deteriorarsi, forse per molto tempo.

Quindi, in caso di dubbio, cancellalo completamente, eh?

CHET. Sì, più o meno.

Purtroppo è così.

Mi piace vedere che le cose vengono riutilizzate il più possibile per ridurre i nostri rifiuti elettronici.

Ma l'archiviazione dei dati non è una di quelle cose in cui possiamo permetterci di correre questo rischio...

ANATRA. Potrebbe essere un vero risparmio di dati, non solo per te, ma per il tuo datore di lavoro, i tuoi clienti e l'autorità di regolamentazione.

Chester, grazie mille per essere intervenuto di nuovo con un preavviso molto, molto, breve.

Grazie mille per aver condiviso con noi le tue intuizioni, in particolare il tuo sguardo a quella storia di Optus.

E, come al solito, alla prossima volta...

TUTTI E DUE. Stai al sicuro.

[MODE MUSICALE]

- blockchain

- geniale

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- firewall

- Kaspersky

- il malware

- Mcafee

- Sicurezza nuda

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- Podcast

- VPN

- sicurezza del sito Web

- zefiro