TRUFFATORI NELLO SLAMMER (E ALTRE STORIE)

Con Doug Aamoth e Paul Ducklin.

Musica introduttiva e finale di Edith Mudge.

Fare clic e trascinare sulle onde sonore sottostanti per passare a qualsiasi punto. Puoi anche ascolta direttamente su Soundcloud.

Puoi ascoltarci su Soundcloud, Podcast Apple, Google Podcast, Spotify, Stitcher e ovunque si trovino buoni podcast. O semplicemente rilascia il URL del nostro feed RSS nel tuo podcatcher preferito.

LEGGI LA TRASCRIZIONE

DOUG. Il doppio zero-day di Microsoft, la prigione per truffatori e le telefonate fasulle.

Tutto questo e molto altro sul podcast Naked Security.

[MODE MUSICALE]

Benvenuti nel podcast, a tutti. Sono Doug Aamoth.

Lui è Paul Ducklin...

ANATRA. È un grande piacere, Douglas.

DOUG. ho un po Storia della tecnologia per te e va molto indietro, molto, molto, molto indietro, e ha a che fare con le calcolatrici.

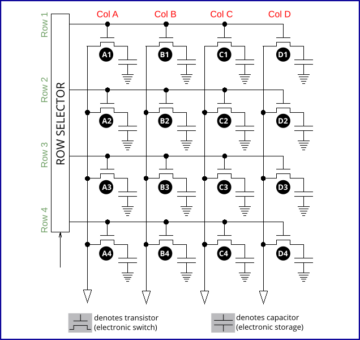

Questa settimana, il 7 ottobre 1954, IBM ha dimostrato il primo calcolatore a tutti i transistor nel suo genere.

I Punzone di calcolo elettronico IBM, come veniva chiamato, ha scambiato le sue 1250 valvole a vuoto con 2000 transistor, il che ha dimezzato il suo volume e ha utilizzato solo il 5% in più di energia.

ANATRA. Wow!

Non avevo sentito parlare di quel "604", quindi sono andato a cercarlo e non sono riuscito a trovare una foto.

Apparentemente, quello era solo il modello sperimentale, ed è stato qualche mese dopo che hanno tirato fuori quello che si poteva comprare, che si chiamava 608, e l'hanno aumentato a 3000 transistor.

Ma ricorda, Doug, questi non sono transistor come nei circuiti integrati [CI] perché non c'erano ancora circuiti integrati.

Dove avresti avuto una valvola, una valvola termoionica (o un "toob" [tubo del vuoto], come lo chiamereste voi), ci sarebbe invece un transistor cablato.

Quindi, sebbene fosse molto più piccolo, erano comunque componenti discreti.

Quando penso a "calcolatrice", penso a "calcolatrice tascabile"...

DOUG. Oh, no, no, no!

ANATRA. “No”, come dici tu...

…ha le dimensioni di un frigorifero molto grande!

E poi hai bisogno di un frigorifero molto grande accanto, nella foto che ho visto, che penso sia per l'input.

E poi c'era qualche altro circuito di controllo che sembrava un congelatore a pozzetto molto grande, accanto ai due frigoriferi molto grandi.

Non me ne rendevo conto, ma a quanto pare Thomas Watson [CEO di IBM] a quel tempo fece questo decreto per tutta IBM: “Nessun nuovo prodotto può utilizzare valvole, tubi a vuoto. Stiamo assolutamente abbracciando, appoggiando e usando solo i transistor".

E quindi è lì che è andato tutto da allora in poi.

Quindi, sebbene questo fosse all'avanguardia della rivoluzione dei transistor, a quanto pare fu presto soppiantato... rimase sul mercato solo per circa 18 mesi.

DOUG. Bene, rimaniamo in tema di cose molto grandi e aggiorniamo i nostri ascoltatori su questo doppio zero-day di Microsoft Exchange.

L'abbiamo coperto su a minisodo; l'abbiamo coperto sul sito… ma qualcosa di nuovo che dovremmo sapere?

ANATRA. Non proprio, Douglas.

Sembra non abbia preso il controllo del mondo della sicurezza informatica o delle operazioni di sicurezza [SecOps] come ProxyShell e Log4Shell ha fatto:

Immagino che ci siano due ragioni per questo.

Il primo è che i dettagli effettivi della vulnerabilità sono ancora segreti.

Sono noti all'azienda vietnamita che lo ha scoperto, alla ZeroDay Initiative [ZDI] dove è stato divulgato in modo responsabile e a Microsoft.

E sembra che tutti lo tengano sotto il cappello.

Quindi, per quanto ne so, non ci sono 250 prove di concetto "prova questo ora!" repository GitHub dove puoi farlo da solo.

In secondo luogo, richiede l'accesso autenticato.

E la mia sensazione istintiva è che tutti gli aspiranti "ricercatori di sicurezza informatica" (virgolette giganti inserite qui) che sono saltati sul carro degli attacchi su Internet con Proxyshell o Log4Shell, sostenendo che stavano facendo il mondo del servizio: "Ehi, se il tuo servizio web è vulnerabile, lo scoprirò e te lo dirò”…

... Sospetto che molte di queste persone ci penseranno due volte prima di tentare di sferrare lo stesso attacco in cui devono effettivamente indovinare le password.

Sembra che sia l'altro lato di una linea piuttosto importante nella sabbia, vero?

DOUG. Uh Huh.

ANATRA. Se hai un server web aperto progettato per accettare richieste, è molto diverso dall'inviare una richiesta a un server a cui sai che non dovresti accedere e provare a fornire una password che sai che non dovresti sapere, se ha senso.

DOUG. Sì.

ANATRA. Quindi la buona notizia è che non sembra essere ampiamente sfruttato...

...ma non c'è ancora una patch fuori.

E penso che, non appena appare una patch, devi ottenerla rapidamente.

Non ritardare, perché immagino che ci sarà un po' di frenesia alimentare nel tentativo di decodificare le patch per scoprire come sfruttare effettivamente questa cosa in modo affidabile.

Perché, per quanto ne sappiamo, funziona piuttosto bene: se hai una password, puoi utilizzare il primo exploit per aprire la porta al secondo exploit, che ti consente di eseguire PowerShell su un server Exchange.

E questo non può mai finire bene.

Stamattina ho dato un'occhiata al documento delle linee guida di Microsoft (stiamo registrando il mercoledì della settimana), ma non ho visto alcuna informazione su una patch o quando una sarà disponibile.

Martedì prossimo è il Patch Tuesday, quindi forse dovremo aspettare fino ad allora?

DOUG. OK, lo terremo d'occhio, e per favore aggiornalo e applica una patch quando lo vedi... è importante.

Tornerò alla nostra calcolatrice e ti darò un piccola equazione.

Funziona così: 2 anni di truffa + $ 10 milioni truffati = 25 anni di prigione:

ANATRA. Si tratta di un criminale – ora possiamo chiamarlo così perché non solo è stato condannato, ma condannato – dal nome dal suono drammatico: Elvis Eghosa Ogiekpolor.

E un paio di anni fa gestiva quella che potresti chiamare una cybergang artigiana ad Atlanta, in Georgia, negli Stati Uniti.

In poco meno di due anni, hanno banchettato, se vuoi, con aziende sfortunate vittime di ciò che è noto come Business Email Compromise [BEC] e persone sfortunate che hanno attirato in truffe romantiche... e hanno guadagnato $ 10 milioni.

Elvis (lo chiamerò così)... in questo caso, aveva messo insieme una squadra che aveva creato un'intera rete di conti bancari statunitensi aperti in modo fraudolento dove poteva depositare e poi riciclare il denaro.

E non solo è stato condannato, è stato solo condannato.

Il giudice ha ovviamente deciso che la natura di questo crimine e la natura della vittimizzazione erano sufficientemente gravi da fargli finire 25 anni in una prigione federale.

DOUG. Analizziamo il Compromesso dell'e-mail aziendale.

Penso che sia affascinante: stai impersonando l'indirizzo e-mail di qualcuno o sei entrato in possesso del suo vero indirizzo e-mail.

E con questo, una volta che riesci a catturare qualcuno, puoi fare un sacco di cose.

Li elenchi nell'articolo qui: li esaminerò molto velocemente.

Puoi sapere quando sono dovuti pagamenti ingenti...

ANATRA. Infatti.

Ovviamente, se invii posta dall'esterno e stai solo falsificando le intestazioni delle e-mail per fingere che l'e-mail provenga dal CFO, allora devi indovinare cosa sa il CFO.

Ma se puoi accedere all'account e-mail del CFO ogni mattina presto, prima che lo facciano, allora puoi dare un'occhiata a tutte le cose importanti che stanno succedendo e puoi prendere appunti.

E così, quando arrivi a impersonarli, non solo invii un'e-mail che proviene effettivamente dal loro account, ma lo fai con una straordinaria quantità di conoscenze privilegiate.

DOUG. E poi, ovviamente, quando ricevi un'e-mail in cui chiedi a un dipendente inconsapevole di trasferire un sacco di soldi a questo fornitore e loro dicono: "È reale?"...

...se hai avuto accesso al sistema di posta elettronica effettivo, puoi rispondere. “Certo che è reale. Guarda l'indirizzo e-mail: sono io, il CFO".

ANATRA. E, naturalmente, ancora di più, puoi dire: "A proposito, questa è un'acquisizione, questo è un accordo che ruberà una marcia sui nostri concorrenti. Quindi è un'azienda confidenziale. Assicurati di non dirlo a nessun altro in azienda".

DOUG. Sì – doppio smacco!

Puoi dire: "Sono io, è reale, ma questo è un grosso problema, è un segreto, non dirlo a nessun altro. No IT! Non segnalarlo come un messaggio sospetto.

Puoi quindi andare nella cartella Inviati ed eliminare le e-mail false che hai inviato per conto del CFO, in modo che nessuno possa vedere che sei stato lì a rovistare.

E se sei un "buon" truffatore BEC, andrai a scavare nelle email precedenti del vero dipendente e abbinerai lo stile di quell'utente copiando e incollando frasi comuni che quella persona ha usato.

ANATRA. Assolutamente, Doug.

Penso che ne abbiamo già parlato in precedenza, quando abbiamo parlato di e-mail di phishing... di lettori che hanno riferito: "Sì, ne ho trovato uno come questo, ma l'ho fatto subito perché la persona ha usato un saluto nella sua e-mail che è proprio così fuori dal personaggio.

Oppure c'erano degli emoji nella firma, come una faccina sorridente [RISATE], cosa che so che questa persona non farebbe mai.

Ovviamente, se copi e incolli semplicemente l'introduzione e l'uscita standard dalle e-mail precedenti, eviti questo tipo di problema.

E l'altra cosa, Doug, è che se invii l'e-mail dall'account reale, ottiene la firma e-mail vera e genuina della persona, vero?

Che viene aggiunto dal server aziendale e lo fa sembrare esattamente quello che ti aspetti.

DOUG. E poi adoro questo smontare...

…in qualità di criminale di prim'ordine, non solo derubarai l'azienda, ma inseguirai anche i *clienti* dell'azienda dicendo: "Ehi, puoi pagare questa fattura adesso e inviarla a questo nuovo conto bancario?"

Puoi frodare non solo l'azienda, ma anche le aziende con cui l'azienda lavora.

ANATRA. Assolutamente.

DOUG. E per non pensare che Elvis stesse solo truffando le aziende... era anche una truffa romantica.

ANATRA. Il Dipartimento di Giustizia riferisce che alcune delle attività che hanno truffato sono state prese per centinaia di migliaia di dollari alla volta.

E il rovescio della medaglia della loro frode era perseguire le persone in quelle che vengono chiamate truffe romantiche.

Apparentemente c'erano 13 persone che si sono fatte avanti come testimoni nel caso, e due degli esempi menzionati dal DOJ (il Dipartimento di Giustizia) costavano, penso, rispettivamente $ 32,000 e $ 70,000.

DOUG. OK, quindi abbiamo alcuni consigli su come proteggere la tua attività dal Compromesso e-mail aziendale e su come proteggerti dalle truffe romantiche.

Iniziamo con il Compromesso e-mail aziendale.

Mi piace questo primo punto perché è facile ed è un frutto molto basso: Crea un account e-mail centrale per consentire al personale di segnalare e-mail sospette.

ANATRA. Sì, se ce l'hai security@example.com, allora presumibilmente ti prenderai cura di quell'account di posta elettronica con molta attenzione e potresti sostenere che è molto meno probabile che una persona compromessa dalla posta elettronica aziendale sia in grado di compromettere l'account SecOps rispetto all'account compromettente di qualsiasi altro dipendente casuale dell'azienda.

E presumibilmente anche, se hai almeno alcune persone che possono tenere d'occhio quello che sta succedendo lì, hai molte più possibilità di ottenere risposte utili e ben intenzionate da quell'indirizzo email piuttosto che chiedere semplicemente al individuo interessato.

Anche se l'e-mail del CFO non è stata compromessa... se ricevi un'e-mail di phishing e poi chiedi al CFO: "Ehi, è legittimo o no?", stai mettendo il CFO in una posizione molto difficile.

Stai dicendo: "Puoi comportarti come se fossi un esperto IT, un ricercatore di sicurezza informatica o un addetto alle operazioni di sicurezza?"

Molto meglio centralizzarlo, quindi c'è un modo semplice per le persone di segnalare qualcosa che sembra un po' fuori luogo.

Significa anche che se quello che faresti normalmente è semplicemente dire: "Beh, questo è ovviamente phishing. Lo cancellerò”…

…inviandolo, anche se *tu* pensi che sia ovvio, consenti al team SecOps o al team IT di avvisare il resto dell'azienda.

DOUG. Tutto ok.

E il prossimo consiglio: In caso di dubbio, verificare direttamente con il mittente dell'e-mail.

E, per non rovinare la battuta finale, forse non via e-mail con altri mezzi...

ANATRA. Qualunque sia il meccanismo utilizzato per inviarti un messaggio di cui non ti fidi, non inviargli un messaggio tramite lo stesso sistema!

Se l'account non è stato violato, riceverai una risposta che dice: "No, non preoccuparti, va tutto bene".

E se l'account *è* stato violato, riceverai un messaggio che dice: "Oh, no, non preoccuparti, va tutto bene!" [RIDE]

DOUG. Tutto ok.

E poi per ultimo, ma non meno importante: Richiedi un'autorizzazione secondaria per le modifiche ai dettagli di pagamento dell'account.

ANATRA. Se hai un secondo paio di occhi sul problema - autorizzazione secondaria - che [A] rende più difficile per un interno disonesto farla franca con la truffa se sta dando una mano, e [B] significa che nessuna persona, che è ovviamente cercando di essere d'aiuto ai clienti, deve assumersi l'intera responsabilità e pressione per decidere: "È legittimo o no?"

Due occhi sono spesso meglio di uno.

O forse intendo dire che quattro occhi sono spesso meglio di due...

DOUG. Sì. [RIDE].

Rivolgiamo la nostra attenzione alle truffe romantiche.

Il primo consiglio è: Rallenta quando i discorsi sugli appuntamenti si trasformano da amicizia, amore o romanticismo in denaro.

ANATRA. Sì.

È ottobre, vero, Doug?

Quindi è ancora una volta il mese della sensibilizzazione alla sicurezza informatica... #cybermonth, se vuoi tenere traccia di ciò che le persone fanno e dicono.

C'è quel piccolo grande motto (è la parola giusta?) che abbiamo detto molte volte nel podcast, perché ti conosco e mi piace, Doug.

Questo viene dal servizio pubblico degli Stati Uniti...

TUTTI E DUE. Fermare. (Periodo.)

Pensare. (Periodo.)

Collegare. (Periodo.)

ANATRA. Non avere troppa fretta!

Quando si tratta di questioni online è davvero una questione di “fare transazioni in fretta, pentirsi con comodo”.

DOUG. E un altro consiglio che sarà difficile per alcune persone... ma guarda dentro di te e prova a seguirlo: Ascolta apertamente i tuoi amici e familiari se cercano di avvertirti.

ANATRA. Sì.

In passato ho partecipato a eventi di sicurezza informatica che hanno affrontato la questione delle truffe sentimentali, quando lavoravo presso Sophos Australia.

È stato straziante ascoltare i racconti di persone nel servizio di polizia il cui compito è cercare di intervenire nelle truffe a questo punto...

... e solo per vedere quanto erano cupi alcuni di questi poliziotti quando tornavano dalla visita.

In alcuni casi, intere famiglie erano state attirate in truffe.

Questi sono più del tipo "investimento finanziario", ovviamente, che del tipo romantico, ma *tutti* erano dalla parte del truffatore, quindi quando le forze dell'ordine sono andate lì, la famiglia aveva "tutte le risposte" che erano state accuratamente fornite dal truffatore.

E nelle truffe romantiche, non penseranno a corteggiare il tuo interesse romantico * e * creare un cuneo tra te e la tua famiglia, quindi smetti di ascoltare i loro consigli.

Quindi, fai solo attenzione a non finire estraniato dalla tua famiglia e dal tuo conto in banca.

DOUG. Tutto ok.

E poi c'è un ultimo consiglio: C'è un ottimo video incorporato all'interno dell'articolo.

L'articolo si chiama Romance Scammer e BEC Fraudster mandati in prigione per 25 anni:

Quindi guarda quel video: contiene molti ottimi suggerimenti.

E rimaniamo in tema di truffe, e parliamo di truffatori e chiamanti canaglia.

È anche possibile interrompere le chiamate truffa?

Quello è il grande domanda del giorno in questo momento:

ANATRA. Bene, ci sono chiamate truffa e ci sono chiamate fastidiose.

A volte, le chiamate fastidiose sembrano avvicinarsi molto alle chiamate truffa.

Queste sono persone che rappresentano attività legittime, [INCASTONATO] ma semplicemente non smettono di chiamarti, [DIVENTANDO PIÙ AGITATO] non importa che tu dica loro "Sono nell'elenco da non chiamare [arrabbiato] quindi NON CHIAMATE ANCORA. "

Quindi ho scritto un articolo su Naked Security dicendo alle persone... se riesci a convincerti a farlo (non sto suggerendo di farlo ogni volta, è una vera seccatura), si scopre che se *lo* ti lamenti, a volte ha un risultato.

E quello che mi ha infastidito a scrivere questo è che quattro società che vendono prodotti “ambientali” sono state arrestate dall’Ufficio del Commissario per l’Informazione [ICO, l’autorità di regolamentazione della privacy dei dati del Regno Unito] e multate tra decine e centinaia di migliaia di sterline per aver chiamato persone che avevano mettersi su quello che è piuttosto stranamente chiamato il Servizio di preferenza telefonica nel Regno Unito…

...è come se stessero ammettendo che alcune persone vogliono effettivamente partecipare a queste chiamate spazzatura. [RISATA]

DOUG. "Preferire"?! [RIDE]

ANATRA. Mi piace com'è negli Stati Uniti.

Il posto dove vai per registrarti e lamentarti è: donotcall DOT gov.

DOUG. Sì! "Non chiamare!"

ANATRA. Purtroppo, quando si tratta di telefonia, viviamo ancora in un mondo di opt-out... possono chiamarti finché non dici che non possono.

Ma la mia esperienza è stata che, sebbene non risolva il problema, metterti nel registro Do Not Call è quasi certo di non *aumentare* il numero di chiamate che ricevi.

Ha fatto la differenza per me, sia quando vivevo in Australia che ora vivo nel Regno Unito...

...e segnalare le chiamate di tanto in tanto offre almeno all'autorità di regolamentazione del tuo paese una possibilità combattiva di intraprendere una sorta di azione in futuro.

Perché se nessuno dice niente, allora è come se niente fosse.

DOUG. Ciò si adatta perfettamente al commento del nostro lettore su questo articolo.

Il lettore di Naked Security Phil commenta:

La segreteria telefonica ha cambiato tutto per me.

Se il chiamante non è disposto a lasciare un messaggio e la maggior parte non lo è, non ho motivo per rispondere alla chiamata.

Inoltre, per segnalare una telefonata truffa, dovrei perdere il tempo necessario per rispondere al telefono da un chiamante non identificato e interagire con qualcuno al solo scopo di segnalarlo.

Anche se rispondo alla chiamata, parlerò comunque con un robot… no grazie!

Quindi, è questa la risposta: non rispondere mai alle telefonate e non occuparti mai di questi truffatori?

O c'è un modo migliore, Paul?

ANATRA. Quello che ho trovato è che, se penso che il numero sia un numero truffa...

Alcuni truffatori o chiamanti molesti useranno ogni volta un numero diverso: sembrerà sempre locale, quindi è difficile da dire, anche se recentemente ne sono stato afflitto da uno in cui è stato lo stesso numero più e più volte, quindi posso semplicemente bloccalo.

...in genere quello che faccio è rispondere al telefono e non dico nulla.

Mi stanno chiamando; se è così importante, diranno: "Pronto? Ciao? È quello...?”, e usa il mio nome.

Trovo che molti di questi fastidiosi chiamanti e truffatori utilizzino sistemi automatizzati che, quando ti sentono rispondere alla chiamata, solo allora cercheranno di collegarti a un operatore al loro fianco.

Non hanno i loro operatori telefonici che effettuano effettivamente le chiamate.

Ti chiamano e mentre ti identifichi, trovano rapidamente qualcuno in coda che può fingere di aver effettuato la chiamata.

E trovo che sia un ottimo regalo, perché se non succede nulla, se nessuno fa nemmeno: "Pronto? Ciao? C'è qualcuno?”, allora sai che hai a che fare con un sistema automatizzato.

Tuttavia, c'è un problema fastidioso, anche se penso che sia specifico del Regno Unito.

La burocrazia per la segnalazione di quella che viene chiamata una "chiamata silenziosa", come un tipo da stalker dal respiro pesante in cui non si dicono parole...

...il meccanismo di segnalazione che è completamente diverso dal meccanismo di segnalazione di una chiamata in cui qualcuno dice: "Ehi, sono John e voglio venderti questo prodotto che non ti serve e non va bene", che è davvero fastidioso.

Le denunce di chiamata silenziosa passano attraverso l'autorità di regolamentazione telefonica e vengono trattate come se si trattasse di un reato più grave, presumo per ragioni storiche.

Devi identificarti: non puoi segnalarli in modo anonimo.

Quindi lo trovo fastidioso e spero che lo cambino!

Dove è semplicemente un sistema robotico che ti chiama e non sa ancora che sei in linea, quindi non ha incaricato nessuno di parlarti...

...se potessi segnalarli più facilmente e in modo anonimo, a dire il vero, sarei molto più propenso a farlo.

DOUG. Tutto ok.

Nell'articolo sono presenti alcuni collegamenti per segnalare chiamate non autorizzate in una selezione di paesi.

E grazie, Phil, per aver inviato quel commento.

Se hai una storia, un commento o una domanda interessante che vorresti inviare, ci piacerebbe leggerla sul podcast.

Puoi inviare un'e-mail a tips@sophos.com, commentare uno qualsiasi dei nostri articoli o contattarci sui social: @nakedsecurity.

Questo è il nostro spettacolo per oggi – grazie mille per l'ascolto.

Per Paul Ducklin, sono Doug Aamoth, e ti ricordo fino alla prossima volta di...

TUTTI E DUE. Stai al sicuro.

[MODE MUSICALE]

- :ProxyNotShell

- BEC

- blockchain

- busto

- geniale

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- exchange

- Sfruttare

- firewall

- Kaspersky

- Legge e ordine

- il malware

- Mcafee

- Microsoft

- Sicurezza nuda

- Podcast di sicurezza nudo

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- Podcast

- robocalls

- truffa romantica

- VPN

- vulnerabilità

- sicurezza del sito Web

- zefiro