ASCOLTA ORA

Con Doug Aamoth e Paul Ducklin.

Musica introduttiva e finale di Edith Mudge.

Fare clic e trascinare sulle onde sonore sottostanti per passare a qualsiasi punto. Puoi anche ascolta direttamente su Soundcloud.

Puoi ascoltarci su Soundcloud, Podcast Apple, Google Podcast, Spotify, Stitcher e ovunque si trovino buoni podcast. O semplicemente rilascia il URL del nostro feed RSS nel tuo podcatcher preferito.

LEGGI LA TRASCRIZIONE

DOUG. Zero giorni, ancora zero giorni, TikTok e un giorno triste per la comunità della sicurezza.

Tutto questo e altro ancora, sul podcast Naked Security.

[MODE MUSICALE]

Benvenuti nel podcast Naked Security, a tutti.

Sono Doug Aamoth.

Con me, come sempre, c'è Paul Ducklin.

Paolo, come stai oggi?

ANATRA. Sto andando molto, molto bene, grazie Douglas!

DOUG. Bene, iniziamo lo spettacolo con il nostro segmento di storia tecnologica.

Sono lieto di dirtelo: questa settimana, il 09 settembre 1947, una falena reale è stata trovata all'interno del computer Mark II dell'Università di Harvard.

E sebbene si pensi che l'uso del termine "bug" per denotare problemi tecnici sia stato utilizzato per anni e anni prima, si ritiene che questo incidente abbia portato all'ormai onnipresente "debug".

Come mai?

Perché una volta che la falena è stata rimossa dal Mark II, è stata registrata all'interno del registro di ingegneria ed etichettata "Il primo caso di un vero bug trovato".

Adoro quella storia!

ANATRA. Anche io!

Penso che la prima prova che ho visto di quel termine non fosse altro che Thomas Edison – penso che abbia usato il termine “bug”.

Ma ovviamente, essendo il 1947, questi erano i primi giorni dell'informatica digitale, e non tutti i computer funzionavano ancora con valvole o tubi, perché i tubi erano ancora molto costosi, funzionavano molto caldi e richiedevano molta elettricità.

Quindi, questo computer, anche se poteva fare trigonometria e cose del genere, era in realtà basato su relè: interruttori elettromeccanici, non interruttori puramente elettronici.

Abbastanza sorprendente che anche alla fine degli anni '1940, i computer basati su relè fossero ancora una cosa... anche se non sarebbero stati una cosa per molto tempo.

DOUG. Bene, Paul, diciamo sul tema delle cose disordinate e dei bug.

Una cosa disordinata che infastidisce le persone è la questione di questa cosa di TikTok.

Ci sono violazioni e ci sono violazioni... è davvero una violazione?

ANATRA. Come dici tu, Douglas, questa è diventata una cosa disordinata...

Perché è stata una storia enorme durante il fine settimana, vero?

"Violazione di TikTok: cos'è stata davvero?"

A prima vista, suona come "Wow, 2 miliardi di record di dati, 1 miliardo di utenti compromessi, gli hacker sono entrati" e quant'altro.

Ora, diverse persone che si occupano regolarmente di violazioni dei dati, in particolare tra cui Troy Hunt of Sono stato pegno?, hanno preso istantanee di esempio dei dati che avrebbero dovuto essere "rubati" e sono andati a cercarli.

E il consenso sembra supportare esattamente quanto affermato da TikTok, ovvero che questi dati sono comunque pubblici.

Quindi quello che sembra essere è una raccolta di dati, diciamo un gigantesco elenco di video ... che suppongo che TikTok probabilmente non vorrebbe che tu potessi scaricare da solo, perché vorrebbero che tu passassi attraverso la piattaforma, e utilizzare i loro collegamenti e vedere la loro pubblicità in modo che possano monetizzare il materiale.

Ma nessuno dei dati, nessuna delle cose negli elenchi sembra essere stata confidenziale o privata per gli utenti interessati.

Quando Troy Hunt è andato a cercare e ha scelto un video casuale, ad esempio, quel video sarebbe apparso sotto il nome di quell'utente come pubblico.

E i dati sul video nella "violazione" non dicevano anche "Oh, a proposito, ecco l'ID TikTok del cliente; ecco la loro password hash; ecco il loro indirizzo di casa; ecco un elenco di video privati che non hanno ancora pubblicato”, e così via.

DOUG. OK, quindi se sono un utente di TikTok, c'è un avvertimento qui?

Devo fare qualcosa?

In che modo questo influisce su di me come utente?

ANATRA. Questa è solo la cosa. Doug – Immagino che molti articoli scritti su questo abbiano cercato disperatamente di trovare una sorta di conclusione.

Cosa si può fare?

Quindi, la domanda scottante che le persone si sono poste è: "Bene, dovrei cambiare la mia password? Dovrei attivare l'autenticazione a due fattori?"... tutte le solite cose che senti.

Sembra, in questo caso, che non sia necessario modificare la password.

Non c'è alcun suggerimento che gli hash delle password siano stati rubati e che ora potrebbero essere violati da un miliardo di minatori di bitcoin fuori servizio [RIDE] o qualcosa del genere.

Non vi è alcun suggerimento che gli account utente possano essere più facili da scegliere come risultato di ciò.

D'altra parte, se hai voglia di cambiare la tua password... potresti anche farlo.

La raccomandazione generale in questi giorni è di cambiare regolarmente, regolarmente e frequentemente la tua password *in base a un programma* (come "Una volta al mese cambia la tua password per ogni evenienza") è una cattiva idea perché [ROBOTIC VOICE] - solo - ottiene - tu – in – un'abitudine – ripetitiva – che in realtà non migliora le cose.

Poiché sappiamo cosa fanno le persone, vanno semplicemente: -01, -02, 03 alla fine della password.

Quindi, non penso che tu debba cambiare la tua password, anche se se decidi di farlo, buon per te.

La mia opinione è che in questo caso, l'attivazione o meno dell'autenticazione a due fattori non avrebbe fatto alcuna differenza.

D'altra parte, se questo è un incidente che alla fine ti convince che la 2FA ha un posto nella tua vita da qualche parte...

...allora forse, Douglas, questo è un rivestimento d'argento!

DOUG. Grande.

Quindi lo terremo d'occhio.

Ma sembra non molto che gli utenti normali avrebbero potuto fare al riguardo...

ANATRA. Solo che forse c'è una cosa che possiamo imparare, o almeno ricordarcela.

DOUG. Penso di sapere cosa sta arrivando. [RIDE]

fa rima?

ANATRA. Potrebbe andar bene, Douglas. [RIDE]

Dannazione, sono così trasparente. [RIDENDO]

Sii consapevole/prima di condividere.

Una volta che qualcosa è pubblico, *è davvero pubblico*, ed è così semplice.

DOUG. Ok molto bene.

Sii consapevole prima di condividere.

Andando avanti, la comunità della sicurezza ha perso un pioniere in Peter Eckersley, scomparso a 43 anni.

È stato il co-creatore di Let's Encrypt.

Quindi, parlaci un po' di Let's Encrypt e L'eredità di Eckersley, se tu volessi.

ANATRA. Beh, ha fatto un sacco di cose nella sua vita purtroppo breve, Doug.

Non scriviamo spesso necrologi su Naked Security, ma questo è uno di quelli che sentivamo di doverlo fare.

Perché, come dici tu, Peter Eckersley, tra tutte le altre cose che ha fatto, è stato uno dei co-fondatori di Let's Encrypt, il progetto che si proponeva di renderlo economico (cioè gratuito!), ma, soprattutto, affidabile e facile ottenere certificati HTTPS per il tuo sito web.

E poiché utilizziamo i certificati Let's Encrypt sui siti blog Naked Security e Sophos News, ho sentito che gli dobbiamo almeno una menzione per quell'ottimo lavoro.

Perché chiunque abbia mai gestito un sito Web saprà che, se torni indietro di qualche anno, ottenere un certificato HTTPS, un certificato TLS, che ti consente di mettere il lucchetto nei browser Web dei tuoi visitatori non solo costa denaro, che utenti domestici, hobbisti , enti di beneficenza, piccole imprese, club sportivi non potevano permetterselo facilmente... è stata una *vera seccatura*.

C'era tutta questa procedura che dovevi affrontare; era molto pieno di gergo e materiale tecnico; e ogni anno dovevi rifarlo, perché ovviamente scadono… è come un controllo di sicurezza su un'auto.

Devi eseguire l'esercizio e dimostrare di essere ancora la persona in grado di modificare il dominio di cui dichiari di avere il controllo, e così via.

E Let's Encrypt non solo è stato in grado di farlo gratuitamente, ma è stato anche in grado di rendere il processo automatizzato... e su base trimestrale, in modo che i certificati possano anche scadere più velocemente nel caso qualcosa andasse storto.

Sono stati in grado di creare fiducia abbastanza rapidamente che i principali browser hanno presto detto: "Sai una cosa, ci fideremo di Let's Encrypt per garantire i certificati web di altre persone - quello che viene chiamato un radice CAo autorità di certificazione.

Quindi, il tuo browser si fida di Let's Encrypt per impostazione predefinita.

E davvero, sono tutte quelle cose che si uniscono che per me è stata la maestosità del progetto.

Non era solo che era gratuito; non era solo che era facile; non è stato solo che i produttori di browser (che è notoriamente difficili da convincere a fidarsi di te in primo luogo) hanno deciso: "Sì, ci fidiamo di loro".

Sono state tutte queste cose messe insieme che hanno fatto una grande differenza e hanno aiutato a ottenere HTTPS quasi ovunque su Internet.

È solo un modo per aggiungere quel pizzico di sicurezza in più alla navigazione che facciamo...

...non tanto per la crittografia, come continuiamo a ricordare alle persone, ma per il fatto che [A] hai una possibilità di lotta che ti sei davvero connesso a un sito che è stato manipolato dalla persona che dovrebbe manipolarlo, e che [B] quando il contenuto ritorna, o quando gli si invia una richiesta, non può essere manomesso facilmente lungo il percorso.

Fino a Let's Encrypt, con qualsiasi sito Web solo HTTP, praticamente chiunque sul percorso di rete potrebbe spiare ciò che stavi guardando.

Peggio ancora, potrebbero modificarlo - quello che stavi inviando o quello che stai ricevendo - e tu *semplicemente non potevi dire* che stavi scaricando malware invece del vero affare, o che stavi leggendo notizie false invece del storia vera.

DOUG. Va bene, penso che sia giusto concludere con un grande commento di un nostro lettore, Samantha, che sembra aver conosciuto il signor Eckersley.

Dice:

“Se c'è una cosa che ricordo sempre delle mie interazioni con Pete, è stata la sua dedizione alla scienza e al metodo scientifico. Fare domande è l'essenza stessa dell'essere uno scienziato. Amerò sempre Pete e le sue domande. Per me, Pete era un uomo che apprezzava la comunicazione e lo scambio di idee libero e aperto tra individui curiosi”.

Ben detto, Samantha – grazie.

ANATRA. Sì!

E invece di dire RIP [abbreviazione di Rest In Peace], penso che dirò CIP: Code in Peace.

DOUG. Molto bene!

Va bene, beh, abbiamo parlato la scorsa settimana di una serie di patch di Chrome, e poi ne è saltata fuori un'altra.

E questo era un importante uno ...

ANATRA. Lo era davvero, Doug.

E poiché si applicava al core Chromium, si applicava anche a Microsoft Edge.

Quindi, proprio la scorsa settimana, stavamo parlando di quelli... cos'erano, 24 buchi di sicurezza.

Uno era critico, otto o nove erano alti.

Ci sono tutti i tipi di bug di cattiva gestione della memoria, ma nessuno di questi era zero-day.

E quindi ne stavamo parlando, dicendo: "Guarda, questo è un piccolo affare dal punto di vista zero-day, ma è un grosso problema dal punto di vista delle patch di sicurezza. Avanti: non tardare, fallo oggi”.

(Scusa, ho rimato di nuovo, Doug.)

Questa volta, è un altro aggiornamento uscito solo un paio di giorni dopo, sia per Chrome che per Edge.

Questa volta, c'è solo un buco di sicurezza riparato.

Non sappiamo bene se si tratti di un'elevazione dei privilegi o di un'esecuzione di codice in remoto, ma sembra serio, ed è un giorno zero con un exploit noto già in circolazione.

Immagino che la grande notizia sia che sia Google che Microsoft, e altri produttori di browser, sono stati in grado di applicare questa patch e farla uscire molto, molto rapidamente.

Non stiamo parlando di mesi o settimane... solo un paio di giorni per uno zero-day noto che ovviamente è stato trovato dopo l'uscita dell'ultimo aggiornamento, che era solo la settimana scorsa.

Quindi questa è la buona notizia.

La cattiva notizia è, ovviamente, che questo è un giorno 0: i criminali sono su di esso; lo stanno già usando.

Google è stato un po' timido sul "come e perché"... questo suggerisce che ci sono alcune indagini in corso in background che potrebbero non voler mettere a repentaglio.

Quindi, ancora una volta, questa è una situazione "Patch presto, patch spesso" - non puoi semplicemente lasciare questa.

Se hai patchato la scorsa settimana, devi farlo di nuovo.

La buona notizia è che Chrome, Edge e la maggior parte dei browser in questi giorni dovrebbero aggiornarsi da soli.

Ma, come sempre, vale la pena controllare, perché cosa succede se ti affidi all'aggiornamento automatico e, solo per questa volta, non ha funzionato?

Non sarebbero 30 secondi del tuo tempo ben spesi per verificare di avere effettivamente l'ultima versione?

Abbiamo tutti i numeri di versione rilevanti e i consigli [su Naked Security] su dove fare clic per Chrome ed Edge per assicurarti di avere assolutamente l'ultima versione di quei browser.

DOUG. E le ultime notizie per chiunque tenga il punteggio...

Ho appena controllato la mia versione di Microsoft Edge ed è la versione corretta e aggiornata, quindi si è aggiornata da sola.

OK, ultimo, ma certamente non meno importante, abbiamo un raro ma aggiornamento Apple urgente per iOS 12, che tutti pensavamo fosse fatto e rispolverato.

ANATRA. Sì, come ho scritto nelle prime cinque parole dell'articolo su Naked Security, "Beh, non ce lo aspettavamo!"

Mi sono concesso un punto esclamativo, Doug, [RISATE] perché sono rimasto sorpreso...

Gli ascoltatori abituali del podcast sapranno che il mio amato, anche se vecchio ma incontaminato iPhone 6 Plus ha subito un incidente in bicicletta.

La bicicletta è sopravvissuta; Mi sono ricresciuto tutta la pelle di cui avevo bisogno [RISATE]... ma lo schermo del mio iPhone è ancora in cento miliardi di miliardi di miliardi di trilioni di pezzi. (Tutti i frammenti che verranno fuori nel mio dito, penso l'abbiano già fatto.)

Quindi ho pensato... iOS 12, è passato un anno dall'ultimo aggiornamento, quindi ovviamente è completamente fuori dal radar di Apple.

Non riceverà altre correzioni di sicurezza.

Ho pensato: "Beh, lo schermo non può essere rotto di nuovo, quindi è un ottimo telefono di emergenza da prendere quando sono in viaggio"... se vado da qualche parte, se devo fare una chiamata o guardare il carta geografica. (Non ho intenzione di inviare e-mail o qualsiasi altra cosa relativa al lavoro su di esso.)

Ed ecco, ha ricevuto un aggiornamento, Doug!

Improvvisamente, quasi un anno dopo il precedente… Penso che il 23 settembre 2021 sia stato il ultimo aggiornamento Avevo.

Improvvisamente, Apple ha pubblicato questo aggiornamento.

Si riferisce al patch precedenti di cui abbiamo parlato, dove hanno fatto l'aggiornamento di emergenza per iPhone e iPad contemporanei e tutte le versioni di macOS.

Lì, stavano riparando un bug di WebKit e un bug del kernel: entrambi zero giorni; entrambi utilizzati in natura.

(Ti fa odore di spyware? Lo ha fatto a me!)

Il bug di WebKit significa che potresti visitare un sito Web o aprire un documento e prenderà il controllo dell'app.

Quindi, il bug del kernel significa che metti il ferro da maglia direttamente nel sistema operativo e fondamentalmente fai un buco nel tanto decantato sistema di sicurezza di Apple.

Ma non c'era un aggiornamento per iOS 12 e, come abbiamo detto l'ultima volta, chissà se era perché iOS 12 era semplicemente invulnerabile, o che Apple non avrebbe davvero fatto nulla perché è caduto il confine del pianeta un anno fa?

Beh, sembra che non sia caduto del tutto fuori dal confine del pianeta, o sia stato sull'orlo del baratro... ed era *era* vulnerabile.

Buone notizie... il bug del kernel di cui abbiamo parlato l'ultima volta, la cosa che permetterebbe a qualcuno sostanzialmente di impossessarsi dell'intero iPhone o iPad, non si applica a iOS 12.

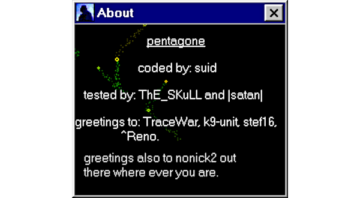

Ma quel bug di WebKit, che ricorda, riguarda *qualsiasi* browser, non solo Safari, e qualsiasi app che esegue qualsiasi tipo di rendering relativo al Web, anche se è solo nella sua Chi siamo schermo…

... quel bug *esisteva* in iOS 12, e ovviamente Apple ne era fortemente preoccupato.

Quindi, ecco qua: se hai un iPhone più vecchio ed è ancora su iOS 12 perché non puoi aggiornarlo a iOS 15, allora devi andare a prenderlo.

Perché questo è il Bug di WebKit di cui abbiamo parlato l'ultima volta: è stato usato in natura.

Apple patch double zero-day nel browser e nel kernel: aggiorna ora!

E il fatto che Apple abbia fatto di tutto per supportare quella che sembrava essere una versione del sistema operativo oltre la fine del ciclo di vita suggerisce, o almeno ti invita a dedurre, che si è scoperto che questa è stata utilizzata in modi nefasti per ogni sorta di cose cattive.

Quindi, forse solo un paio di persone sono state prese di mira... ma anche se fosse così, non farti diventare la terza persona!

DOUG. E per prendere in prestito una delle tue frasi in rima:

Non ritardare/Fallo oggi.

[RIDE] Che ne dici di quello?

ANATRA. Doug, sapevo che l'avresti detto.

DOUG. sto prendendo piede!

E mentre il sole inizia a tramontare lentamente sul nostro programma di oggi, vorremmo sentire da uno dei nostri lettori la storia dello zero-day di Apple.

Il lettore Bryan commenta:

“L'icona Impostazioni di Apple è sempre stata nella mia mente somigliante a un pignone di una bicicletta. Da motociclista appassionato, utente di dispositivi Apple, mi aspetto che ti piaccia così?

È rivolto a te, Paul.

Ti piace quello?

Pensi che assomigli a un pignone per bici?

ANATRA. Non mi dispiace, perché è molto riconoscibile, diciamo se voglio andarci Impostazioni profilo > Generale > Aggiornamento software.

(Suggerimento, suggerimento: è così che controlli gli aggiornamenti su iOS.)

L'icona è molto distintiva ed è facile da colpire, quindi so dove sto andando.

Ma no, non l'ho mai associato al ciclismo perché se quelle fossero corone anteriori su una bicicletta con ingranaggi, sono semplicemente tutte sbagliate.

Non sono collegati correttamente.

Non c'è modo di dare loro potere.

Ci sono due ruote dentate, ma hanno denti di dimensioni diverse.

Se pensi a come funzionano gli ingranaggi sugli ingranaggi della bicicletta del tipo jumpy-gear (deragliatori, come sono conosciuti), hai solo una catena e la catena ha una spaziatura specifica, o passo come viene chiamata.

Quindi tutti i pignoni oi pignoni (tecnicamente, non sono pignoni, perché i pignoni guidano i pignoni e le catene azionano i pignoni)... tutti i pignoni devono avere denti della stessa dimensione o passo, altrimenti la catena non si adatta!

E quei denti sono molto appuntiti. Doug.

Qualcuno nei commenti ha detto che pensavano che ricordasse loro qualcosa a che fare con un meccanismo a orologeria, come uno scappamento o una specie di ingranaggio all'interno di un orologio.

Ma sono abbastanza sicuro che gli orologiai direbbero: "No, non daremmo forma ai denti in quel modo", perché usano forme molto particolari per aumentare l'affidabilità e la precisione.

Quindi sono abbastanza contento di quell'icona Apple, ma no, non mi ricorda di andare in bicicletta.

L'icona di Android, ironia della sorte...

…e ho pensato a te quando ho pensato a questo, Doug [RISATE], e ho pensato: “Oh, diamine, non sentirò mai la fine di tutto questo. Se lo cito”…

..sembra un ingranaggio posteriore di una bicicletta (e so che non è un ingranaggio, è un pignone, perché gli ingranaggi guidano gli ingranaggi e le catene guidano i pignoni, ma per qualche motivo li chiami ingranaggi quando sono piccoli al retro di una bicicletta).

Ma ha solo sei denti.

Il più piccolo ingranaggio della bicicletta posteriore di cui posso trovare menzione è di nove denti: è molto piccolo, una curva molto stretta e solo per usi speciali.

Ai ragazzi della BMX piacciono perché più piccolo è l'ingranaggio, meno è probabile che tocchi il suolo quando fai acrobazie.

Quindi... questo ha ben poco a che fare con la sicurezza informatica, ma è una visione affascinante di ciò che credo sia noto in questi giorni non come "l'interfaccia utente", ma "l'esperienza dell'utente".

DOUG. Va bene, grazie mille, Bryan, per il commento.

Se hai una storia, un commento o una domanda interessante che vorresti inviare, ci piacerebbe leggerla sul podcast.

Puoi inviare un'e-mail a tips@sophos.com, commentare uno qualsiasi dei nostri articoli o contattarci sui social: @Naked Security.

Questo è il nostro spettacolo per oggi – grazie mille per l'ascolto.

Per Paul Ducklin, sono Doug Aamoth, e ti ricordo fino alla prossima volta di...

TUTTI E DUE. Stai al sicuro!

[MODE MUSICALE]

- blockchain

- geniale

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- Eckersley

- firewall

- Kaspersky

- Consente di crittografare

- il malware

- Mcafee

- Sicurezza nuda

- Podcast di sicurezza nudo

- NextBLOC

- Peter

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- Podcast

- TikTok

- VPN

- sicurezza del sito Web

- zefiro