Purtroppo, abbiamo dovuto coprire il ransomware DEADBOLT parecchie volte prima su Naked Security.

Già da quasi due anni, questo attore di nicchia nella scena della criminalità informatica ransomware depreda principalmente utenti domestici e piccole imprese in un modo molto diverso dalla maggior parte degli attacchi ransomware contemporanei:

Se sei stato coinvolto nella sicurezza informatica circa dieci anni fa, quando il ransomware ha iniziato a diventare un'enorme fonte di denaro per il cyberunderworld, ricorderai senza alcun affetto tutti i "grandi marchi" di ransomware di allora: cryptolocker, Locky, TeslaCrypt, E molti altri.

In genere, i primi attori del crimine del ransomware si basavano sulla richiesta di pagamenti di ricatto quasi abbordabili se non si andava al pub per un mese o tre da tutte le persone che avevano. Potevo.

A differenza dei criminali ransomware della major league di oggi, che potresti riassumere come "mirare a estorcere alle aziende milioni di dollari centinaia di volte", i primi giocatori hanno seguito un percorso più orientato al consumatore "ricattare milioni di persone per $ 300 ciascuno" (o $ 600 o $ 1000 - gli importi variavano).

L'idea era semplice: rimescolando i tuoi file direttamente sul tuo laptop, i truffatori non dovevano preoccuparsi della larghezza di banda di caricamento su Internet e cercare di rubare tutti i tuoi file in modo da poterli rivendere a te in seguito.

Potrebbero lasciare tutti i tuoi file seduti di fronte a te, apparentemente in bella vista, ma totalmente inutilizzabili.

Ad esempio, se provassi ad aprire un documento criptato con il tuo elaboratore di testi, vedresti pagine inutili piene di cavoli digitali triturati o un messaggio popup di scusa che l'app non ha riconosciuto il tipo di file e non può aprire affatto.

Il computer funziona, i dati no

Di solito, i truffatori farebbero di tutto per lasciare intatti il tuo sistema operativo e le tue app, concentrandosi invece sui tuoi dati.

In realtà non volevano che il tuo computer smettesse di funzionare completamente, per diversi importanti motivi.

In primo luogo, volevano che tu vedessi e sentissi il dolore di quanto fossero vicini ma così lontani i tuoi preziosi file: le foto del tuo matrimonio, i video dei bambini, le dichiarazioni dei redditi, il lavoro dei corsi universitari, i crediti, i debiti e tutti gli altri dati digitali che Avevo intenzione di fare il backup per mesi, ma non ci ero ancora riuscito.

In secondo luogo, volevano che tu vedessi la nota di ricatto che avevano lasciato IN ENORMI LETTERE CON IMMAGINI DRAMMATICE, installata come sfondo del desktop in modo da non poterla perdere, completa di istruzioni su come acquisire le criptovalute che avresti bisogno di riacquistare la chiave di decrittazione per decodificare i tuoi dati.

In terzo luogo, volevano assicurarsi che tu potessi ancora collegarti online nel tuo browser, prima per condurre un'inutile ricerca su "come riprendersi dal ransomware XYZ senza pagare" e poi, man mano che lo sconforto e la disperazione iniziavano, per entrare in contatto con un amico sapevi che potresti aiutarti con la parte della criptovaluta dell'operazione di salvataggio.

Sfortunatamente, i primi attori di questo odioso complotto criminale, in particolare la banda di CryptoLocker, si sono rivelati abbastanza affidabili nel rispondere in modo rapido e accurato alle vittime che hanno pagato, guadagnandosi una sorta di reputazione di "onore tra ladri".

Questo sembrava convincere le nuove vittime che, nonostante tutto quel pagamento avesse bruciato un enorme buco nelle loro finanze per il prossimo futuro, e che fosse un po' come fare un patto con il diavolo, molto probabilmente avrebbe recuperato i loro dati.

I moderni attacchi ransomware, al contrario, in genere mirano a mettere tutti i computer di intere aziende (o scuole, ospedali, comuni o enti di beneficenza) sul posto contemporaneamente. Ma la creazione di strumenti di decrittazione che funzionino in modo affidabile su un'intera rete è un compito di ingegneria del software sorprendentemente difficile. In effetti, recuperare i tuoi dati facendo affidamento sui truffatori è un'attività rischiosa. Nel Sondaggio Sophos Ransomware 2021, 1/2 delle vittime che hanno pagato ha perso almeno 1/3 dei propri dati e il 4% non ha ricevuto alcun rimborso. in 2022, abbiamo scoperto che il punto a metà era anche peggiore, con 1/2 di coloro che hanno pagato perdendo il 40% o più dei propri dati e solo il 4% di loro ha recuperato tutti i propri dati. Nel famigerato Pipeline coloniale attacco ransomware, la società ha affermato che non avrebbe pagato, quindi notoriamente ha comunque sborsato oltre $ 4,400,000, solo per scoprire che lo strumento di decrittazione fornito dai criminali era troppo lento per essere utilizzato. Quindi si sono ritrovati con tutti i costi di recupero che avrebbero avuto se non avessero pagato i criminali, più un in uscita di $ 4.4 milioni che è stato buttato nello scarico. (Sorprendentemente, e apparentemente a causa della scarsa sicurezza informatica operativa da parte dei criminali, il L'FBI alla fine si è ripreso circa l'85% dei bitcoin pagati da Colonial. Non fare affidamento su quel tipo di risultato, tuttavia: tali clawback su larga scala sono un'eccezione rara, non la regola.)

Una nicchia redditizia

I truffatori DEADBOLT, a quanto pare, hanno trovato un nicchia redditizia da soli, per cui non hanno bisogno di entrare nella tua rete e di farsi strada su tutti i computer su di essa, e non devono nemmeno preoccuparsi di intrufolare malware sul tuo laptop o su uno qualsiasi dei normali computer nel tuo casa, ufficio o entrambi.

Al contrario, utilizzano scansioni di rete globali per identificare i dispositivi NAS senza patch (archiviazione collegata alla rete), in genere quelli dei principali fornitori QNAP, e codificano direttamente tutto sul dispositivo del file server, senza toccare nient'altro sulla rete.

L'idea è che se si utilizza il NAS come fa la maggior parte delle persone a casa o in una piccola impresa, per i backup e come archivio principale per file di grandi dimensioni come musica, video e immagini, perdere l'accesso a tutto ciò che si trova sul NAS è probabilmente sarà catastrofico almeno quanto la perdita di tutti i file su tutti i tuoi laptop e computer desktop, o forse anche peggio.

Poiché probabilmente lasci il tuo dispositivo NAS sempre acceso, i ladri possono irrompere quando vogliono, anche quando è più probabile che tu stia dormendo; devono attaccare solo un dispositivo; non devono preoccuparsi se stai usando computer Windows o Mac...

... e sfruttando un bug senza patch nel dispositivo stesso, non hanno bisogno di indurre te o chiunque altro nella tua rete a scaricare un file sospetto o fare clic su un sito Web dubbio per ottenere il loro punto d'appoggio iniziale.

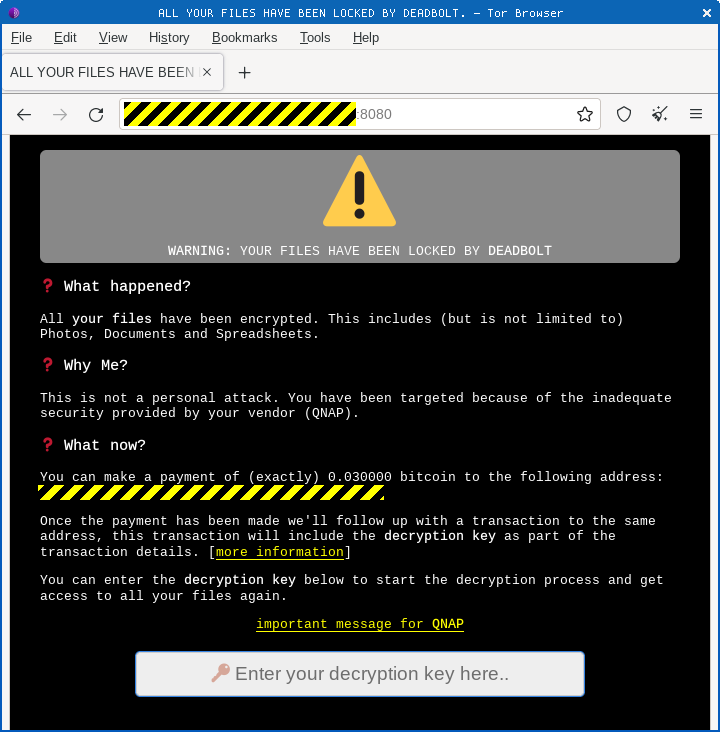

I truffatori non devono nemmeno preoccuparsi di riceverti un messaggio via e-mail o sullo sfondo del desktop: riscrivono subdolamente la pagina di accesso nell'interfaccia web del tuo dispositivo NAS, quindi non appena proverai ad accedere, forse per scoprire il motivo tutti i tuoi file sono incasinati, ricevi una richiesta di ricatto.

Ancora più subdolamente, i truffatori DEADBOLT hanno escogitato un modo per trattare con te che evita qualsiasi corrispondenza e-mail (possibilmente tracciabile), non richiede server web oscuri (potenzialmente complicati) ed elude qualsiasi trattativa: è la loro strada o l'autostrada dei dati.

In poche parole, a ciascuna vittima viene presentato un indirizzo Bitcoin una tantum a cui viene detto di inviare BTC 0.03 (attualmente [2022-10-21] poco meno di $ 600):

La transazione stessa funge sia da messaggio ("Ho deciso di pagare"), sia da pagamento stesso ("e qui ci sono i fondi").

I truffatori ti inviano quindi $ 0 in cambio, una transazione che non ha scopo finanziario, ma che contiene un commento di 32 caratteri. (Le transazioni Bitcoin possono contenere dati aggiuntivi nel campo noto come OP_RETURN che non trasferisce alcun fondo, ma può essere utilizzato per includere commenti o note.)

Questi 32 caratteri sono cifre esadecimali che rappresentano una chiave di decrittografia AES a 16 byte unica per il tuo dispositivo NAS codificato.

Incolli il codice esadecimale dalla transazione BTC nella "pagina di accesso" del ransomware e il processo avvia un programma di decrittazione lasciato dai criminali che decodifica (spererai!) Tutti i tuoi dati.

Chiama la polizia!

Ma ecco una svolta affascinante in questa storia.

La polizia olandese, in collaborazione con un'azienda esperta di criptovalute, ha escogitato un trucco subdolo di loro per contrastare la furtività dei criminali DEADBOLT.

Hanno notato che se una vittima inviava un pagamento in Bitcoin per riacquistare la chiave di decrittazione, i truffatori apparentemente rispondevano con la chiave di decrittazione non appena la transazione di pagamento BTC raggiungeva la rete Bitcoin alla ricerca di qualcuno che la "minasse"...

…piuttosto che aspettare fino a quando qualcuno nell'ecosistema Bitcoin ha riferito di aver effettivamente minato la transazione e quindi l'ha confermata per la prima volta.

In altre parole, per usare un'analogia, i truffatori ti lasciano uscire dal loro negozio con il prodotto prima di aspettare che il pagamento con carta di credito vada a buon fine.

E anche se non puoi annullare esplicitamente una transazione BTC, puoi inviare due pagamenti in conflitto contemporaneamente (quello che in gergo è noto come "doppia spesa"), purché tu sia felice che il primo a ricevere raccolto, estratto e "confermato" è quello che passerà e alla fine verrà accettato dalla blockchain.

L'altra transazione verrà infine scartata, perché Bitcoin non consente la doppia spesa. (Se lo facesse, il sistema non potrebbe funzionare.)

In parole povere, una volta che i minatori di Bitcoin vedono che una transazione non ancora elaborata coinvolge fondi che qualcun altro ha già "estratto", smettono semplicemente di lavorare sulla transazione incompiuta, sulla base del fatto che ora per loro non ha alcun valore.

Non c'è nessun altruismo coinvolto qui: dopotutto, se la maggioranza della rete ha già deciso di accettare l'altra transazione, e di abbracciarla nella blockchain come "quella che la comunità accetta come valida", la transazione in conflitto che non è andata attraverso ancora è peggio che inutile per scopi minerari.

Se continui a provare a elaborare la transazione in conflitto, anche se alla fine la "mina" con successo, nessuno accetterà la tua conferma del secondo passato del post, perché non c'è nulla in essa per farlo...

...quindi sai in anticipo che non riceverai mai commissioni di transazione o bonus Bitcoin per il tuo lavoro di mining ridondante, e quindi sai in anticipo che non ha senso sprecare tempo o elettricità su di esso.

Finché nessuna persona (o mining pool, o cartello di mining pool) controlla mai più del 50% della rete Bitcoin, nessuno dovrebbe mai essere in grado di disporre di tempo ed energie sufficienti per "deconfermare" un già accettato transazione creando una nuova catena di conferme che supera tutte quelle esistenti.

Offri più soldi...

Dato che abbiamo appena accennato spese di transazione, probabilmente puoi vedere dove sta andando.

Quando un miner conferma con successo una transazione che alla fine viene accettata sulla blockchain (in effetti, un pacchetto di transazioni), ottiene una ricompensa in bitcoin appena coniati (attualmente l'importo è BTC6.25), più tutte le commissioni offerte per ogni transazione nel pacchetto.

In altre parole, puoi incentivare i minatori a dare priorità alla tua transazione offrendo di pagare un po' di più in commissioni di transazione rispetto a tutti gli altri...

...oppure, se non hai fretta, puoi offrire una commissione di transazione bassa e ottenere un servizio più lento dalla comunità mineraria.

In effetti, se davvero non ti interessa quanto tempo ci vuole, puoi offrirti di pagare zero bitcoin come commissione di transazione.

Che è quello che hanno fatto i poliziotti olandesi per 155 vittime di 13 diversi paesi che avevano chiesto aiuto per recuperare i loro dati.

Hanno inviato 155 pagamenti dalla loro selezione di indirizzi BTC ai truffatori, tutti offrendo di pagare commissioni di transazione pari a zero.

I truffatori, apparentemente basandosi su un processo automatico con script, hanno prontamente rispedito le chiavi di decrittazione.

Una volta che i poliziotti hanno ottenuto ciascuna chiave di decrittazione, hanno immediatamente inviato una transazione di "doppia spesa"...

…questa volta con una tariffa allettante offerta in cambio del pagamento degli stessi fondi che originariamente avevano offerto ai criminali a loro stessi!

Indovina quali transazioni hanno attirato per prime l'attenzione dei minatori? Indovina quali sono stati confermati? Indovina quali transazioni non hanno portato a nulla?

I pagamenti proposti ai criminali sono stati abbandonati come patate calde dalla comunità Bitcoin, prima i truffatori sono stati pagati, ma dopo avevano rivelato le chiavi di decrittazione.

Risultato una tantum

Grandi notizie…

…tranne, ovviamente, che questa trappola (non è un trucco se è fatta legalmente!) non funzionerà più.

Sfortunatamente, tutto ciò che i truffatori devono fare in futuro è aspettare di vedere i loro pagamenti confermati prima di rispondere con le chiavi di decrittazione, invece di attivarsi immediatamente alla prima apparizione di ogni richiesta di transazione.

Tuttavia, i poliziotti questa volta ha superato in astuzia i truffatorie 155 persone hanno recuperato i propri dati gratuitamente.

O almeno per quasi nulla: c'è la piccola questione delle commissioni di transazione necessarie per far funzionare il piano, anche se almeno nessuno di quei soldi è andato direttamente ai criminali. (Le commissioni vanno ai minatori di ogni transazione.)

Potrebbe essere un risultato relativamente modesto e potrebbe essere una vittoria una tantum, ma lo lodiamo comunque!

A corto di tempo o competenze per occuparsi della risposta alle minacce alla sicurezza informatica? Preoccupato che la sicurezza informatica finisca per distrarti da tutte le altre cose che devi fare?

Scopri Rilevamento e risposta gestiti da Sophos:

Ricerca, rilevamento e risposta alle minacce 24 ore su 7, XNUMX giorni su XNUMX ▶

- blockchain

- geniale

- contro-hack

- criptovaluta

- portafogli di criptovaluta

- cryptoexchange

- sicurezza informatica

- i criminali informatici

- Cybersecurity

- catenaccio

- Dipartimento di Sicurezza Nazionale

- portafogli digitali

- polizia olandese

- firewall

- Kaspersky

- Legge e ordine

- il malware

- Mcafee

- Sicurezza nuda

- NextBLOC

- Platone

- platone ai

- Platone Data Intelligence

- Gioco di Platone

- PlatoneDati

- gioco di plato

- ransomware

- VPN

- sicurezza del sito Web

- zefiro