גוגל דחפה חבורה של תיקוני אבטחה עבור קוד הדפדפן של Chrome ו-Chromium מוקדם יותר השבוע...

...רק כדי לקבל דוח פגיעות מחוקרים בחברת אבטחת הסייבר Avast באותו היום.

התגובה של גוגל הייתה לדחוק החוצה עדכון נוסף ברגע שזה יכול: תיקון באג אחד להתמודד עם CVE-2022-3723, מתואר עם האמירה הרגילה של גוגל, אנחנו-לא-לא-לאשר-לא-הכחיש את החוקיות:

גוגל מודעת לדיווחים לפיהם ניצול עבור CVE-2022-3723 קיים בטבע.

(אפל גם משתמשת באופן קבוע בטעם מנותק דומה של הודעה OMG-everybody-there's-an-0-day, משתמשת במילים לפיהן היא "מודעת לדיווח שייתכן שנוצלה באופן פעיל בעיה".)

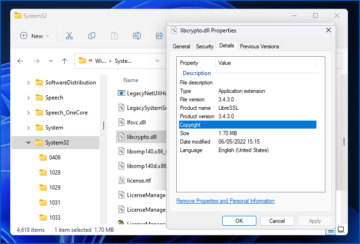

עדכון Chrome זה אומר שאתה מחפש כעת מספר גרסה של 107.0.5304.87 או במאוחר.

באופן מבלבל, זה מספר הגרסה שניתן לצפות לו ב-Mac או Linux, בעוד שמשתמשי Windows עשויים לקבל 107.0.5304.87 or 107.0.5304.88, ולא, אנחנו לא יודעים למה יש שם שני מספרים שונים.

בשביל מה זה שווה, הסיבה לחור האבטחה הזה תוארה "בלבול סוג ב-V8", שזה ז'רגון של "היה באג ניתן לניצול במנוע ה-JavaScript שיכול להיות מופעל על ידי קוד לא מהימן ונתונים לא מהימנים שהגיעו כנראה בתמימות מבחוץ".

באופן רופף, זה אומר שכמעט בטוח שעצם ביקור וצפייה באתר ממולכד - משהו שלא אמור להוביל אותך לדרך הנזק בעצמו - יכול להספיק כדי להפעיל קוד נוכל ולהשתיל תוכנה זדונית במכשיר שלך, ללא חלונות קופצים. או אזהרות הורדה אחרות.

זה מה שמכונה בסלנג של פשעי סייבר בתור א התקנה מונעת.

"מודע לדיווחים"

אנו משערים, בהתחשב בכך שחברת אבטחת סייבר דיווחה על נקודת תורפה זו, ובהתחשב בפרסום כמעט מיידי של עדכון של באג אחד, שהפגם נחשף במהלך חקירה אקטיבית של חדירה למחשב או לרשת של לקוח.

לאחר פריצה בלתי צפויה או יוצאת דופן, שבה נתיבי כניסה ברורים פשוט לא מופיעים ביומנים, ציידי איומים פונים בדרך כלל לפרטים הגרועים של יומני הזיהוי והתגובה העומדים לרשותם, ומנסים לחבר את המערכת- פרטים ברמה של מה שקרה.

בהתחשב בכך שהפעלת קוד מרחוק של דפדפן (RCE) כרוכה לעתים קרובות בהפעלת קוד לא מהימן שהגיע ממקור לא מהימן בצורה בלתי צפויה, והשיקה שרשור ביצוע חדש שבדרך כלל לא יופיע ביומנים...

... גישה לנתוני "תגובה לאיום" פורנזיים מספיקים עשויה לא רק לחשוף כיצד הפושעים נכנסו פנימה, אלא גם היכן בדיוק ואיך במערכת הם הצליחו לעקוף את הגנות האבטחה שבדרך כלל היו במקום.

במילים פשוטות, עבודה לאחור בסביבה שבה אתה יכול לחזור על התקפה שוב ושוב, ולצפות כיצד היא מתפתחת, תגלה לעתים קרובות את המיקום, אם לא את העבודה המדויקת, של פגיעות ניתנת לניצול.

וכפי שאתה יכול לדמיין, הסרה בטוחה של מחט מערימת שחת היא הרבה הרבה יותר קלה אם יש לך מפה של כל חפצי המתכת המחודדים בערימת השחת מלכתחילה.

בקיצור, מה שאנחנו מתכוונים הוא שכאשר גוגל אומרת "היא מודעת לדיווחים" על מתקפה שהושקה על ידי ניצול כרום בחיים האמיתיים, אנחנו מוכנים להניח שאפשר לתרגם את זה ל"הבאג אמיתי, וזה באמת ניתן לנצל, אבל בגלל שלא חקרנו בעצמנו את המערכת שנפרצה בחיים האמיתיים, אנחנו עדיין על קרקע בטוחה אם לא נצא ישר ואומר, 'היי, כולם, זה 0-יום'. ”

החדשות הטובות לגבי גילויי באגים מסוג זה הן שהם כנראה התפתחו כך מכיוון שהתוקפים רצו לשמור בסוד גם את הפגיעות וגם את הטריקים הדרושים כדי לנצל אותה, מתוך ידיעה שהתרברבות בטכניקה או שימוש נרחב מדי יזרזו את גילויה. ובכך לקצר את ערכו בהתקפות ממוקדות.

ניצול RCE של הדפדפן של היום יכול להיות מורכב עד כדי גילוי ויקר לרכישה, בהתחשב בכמה מאמץ ארגונים כמו מוזילה, מיקרוסופט, אפל וגוגל משקיעים בהקשחת הדפדפנים שלהם מפני טריקים לא רצויים של ביצוע קוד.

במילים אחרות, זמן התיקון המהיר של גוגל, והעובדה שרוב המשתמשים יקבלו את העדכון בצורה מהירה ואוטומטית (או לפחות חצי אוטומטית), גורמים לכך שכולנו יכולים כעת לא רק להדביק את הנוכלים, אלא לחזור לפניהם.

מה לעשות?

למרות שכרום כנראה יעדכן את עצמו, אנו תמיד ממליצים לבדוק בכל מקרה.

כפי שצוין לעיל, אתה מחפש 107.0.5304.87 (Mac ולינוקס), או אחד מהם 107.0.5304.87 ו 107.0.5304.88 (חלונות).

השתמש עוד > עֶזרָה > אודות Google Chrome > עדכן את Google Chrome.

טעם הקוד הפתוח Chromium של הדפדפן, לפחות בלינוקס, נמצא כעת גם בגרסה 107.0.5304.87.

(אם אתה משתמש ב-Chromium ב-Linux או באחד מה-BSDs, ייתכן שתצטרך לבדוק שוב עם יצרן ההפצה שלך כדי לקבל את הגרסה העדכנית ביותר.)

אנחנו לא בטוחים אם גרסת האנדרואיד של Chrome מושפעת, ואם כן מה מספר הגרסה שצריך לשים לב אליו.

אתה יכול לצפות בכל הכרזות העדכון הקרובות עבור אנדרואיד ב-Google מהדורות Chrome בלוג.

אנו מניחים שדפדפנים מבוססי Chrome ב-iOS ו-iPadOS אינם מושפעים, מכיוון שכל דפדפני Apple App Store נאלצים להשתמש בתת מערכת הגלישה של אפל WebKit, שאינה משתמשת במנוע V8 JavaScript של גוגל.

מעניין לציין שבזמן כתיבת שורות אלה [2022-10-29T14:00:00Z], הערות השחרור של מיקרוסופט עבור Edge תיארו עדכון מתאריך 2022-10-27 (יומיים לאחר שדיווח על באג זה על ידי החוקרים), אך לא רשום את CVE-2022-3723 כאחד מתיקוני האבטחה ב-build הזה, שהיה ממוספר 107.0.1418.24.

לכן אנו מניחים שחיפוש אחר כל גרסת Edge גדולה מזו יצביע על כך שמיקרוסופט פרסמה עדכון נגד החור הזה.

אתה יכול לשים עין על תיקוני Edge דרך של Microsoft עדכוני אבטחה של Edge עמוד.

- 0 היום

- blockchain

- Chrome

- כרום

- קוינגניוס

- ארנקים

- cryptryptxchange

- CVE-2022-3723

- אבטחת סייבר

- עברייני אינטרנט

- אבטחת סייבר

- מחלקה לביטחון מולדת

- ארנקים דיגיטליים

- אדג '

- לנצל

- חומת אש

- Google Chrome

- קספרסקי

- תוכנות זדוניות

- מקאפי

- ביטחון עירום

- NexBLOC

- אפלטון

- plato ai

- מודיעין אפלטון

- משחק אפלטון

- אפלטון נתונים

- פלטוגיימינג

- VPN

- פגיעות

- אבטחת אתר

- זפירנט

- יום אפס

![S3 Ep128: אז אתה רוצה להיות פושע רשת? [אודיו + טקסט]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-360x188.png)