גוגל חשפה זה עתה ארבע היבטים קריטיים באגים של יום אפס משפיע על מגוון רחב של טלפונים אנדרואיד, כולל כמה מדגמי Pixel משלה.

הבאגים האלה קצת שונים מפגיעויות האנדרואיד הרגילות שלך, שמשפיעות בדרך כלל על מערכת ההפעלה אנדרואיד (המבוססת על לינוקס) או על היישומים שמגיעים איתה, כמו גוגל פליי, הודעות או דפדפן כרום.

ארבעת הבאגים שאנחנו מדברים עליהם כאן ידועים בשם פגיעות בפס הבסיס, כלומר, הם קיימים בקושחה המיוחדת לרשת טלפונים סלולריים שפועלת על השבב המכונה baseband של הטלפון.

אם לדבר באופן מדויק, פסי בסיס הוא מונח המשמש לתיאור החלקים העיקריים, או בתדר הנמוך ביותר של אות רדיו בודד, בניגוד לאות פס רחב, המורכב (באופן רופף מאוד) מאותות פס בסיס מרובים המותאמים לטווחי תדרים סמוכים רבים ומשודרים בו-זמנית ב כדי להגביר את קצבי הנתונים, להפחית הפרעות, לשתף את ספקטרום התדרים בצורה רחבה יותר, לסבך את המעקב או את כל האמור לעיל. המילה פסי בסיס משמש גם באופן מטפורי לתיאור שבב החומרה והקושחה הנלווית המשמשת לטיפול בשליחה וקבלה בפועל של אותות רדיו במכשירים שיכולים לתקשר באופן אלחוטי. (קצת מבלבל, המילה פסי בסיס מתייחס בדרך כלל למערכת המשנה בטלפון המטפלת בחיבור לרשת הטלפון הנייד, אך לא לשבבים ולתוכנה המטפלים בחיבורי Wi-Fi או Bluetooth.)

המודם של הטלפון הנייד שלך

שבבי פס בסיס פועלים בדרך כלל ללא תלות בחלקים ה"לא טלפוניים" של הטלפון הנייד שלך.

הם בעצם מפעילים מערכת הפעלה מיניאטורית משלהם, על מעבד משלהם, ועובדים לצד מערכת ההפעלה הראשית של המכשיר שלך כדי לספק קישוריות רשת סלולרית לביצוע ומענה לשיחות, שליחה וקבלה של נתונים, נדידה ברשת וכן הלאה. .

אם אתה מבוגר מספיק כדי להשתמש באינטרנט בחיוג, תזכור שהיית צריך לקנות מודם (קיצור של אפנן-ודמודולטור), שחיברת ליציאה טורית בגב המחשב או לחריץ הרחבה בתוכו; המודם יתחבר לרשת הטלפון והמחשב שלך יתחבר למודם.

ובכן, החומרה והתוכנה של פס הבסיס של הטלפון הנייד שלך הם, פשוט מאוד, מודם מובנה, מיושם בדרך כלל כתת-רכיב של מה שמכונה SoC של הטלפון, קיצור של מערכת על שבב.

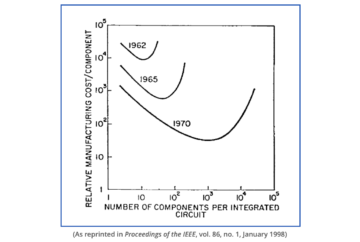

(אתה יכול לחשוב על SoC כמעין "מעגל משולב משולב", שבו רכיבים אלקטרוניים נפרדים שהיו מחוברים זה לזה על ידי התקנתם בסמיכות על לוח האם שולבו עוד יותר על ידי שילובם לחבילת שבב אחת.)

למעשה, עדיין תראה מעבדי פס בסיס המכונים מודמים בפס בסיס, כי הם עדיין מטפלים בעסק של אפנון ופירוק של שליחה וקבלה של נתונים אל הרשת וממנה.

כפי שאתה יכול לדמיין, זה אומר שהמכשיר הנייד שלך לא נמצא בסיכון רק מפושעי סייבר באמצעות באגים במערכת ההפעלה הראשית או באחת מהאפליקציות שבהן אתה משתמש...

...אבל גם בסיכון מפגיעות אבטחה בתת-הפס הבסיסי.

לפעמים, פגמים בפס הבסיס מאפשרים לתוקף לא רק לפרוץ למודם עצמו מהאינטרנט או מרשת הטלפון, אלא גם לפרוץ למערכת ההפעלה הראשית (נעים לרוחב, או ציר, כפי שהז'רגון מכנה זאת) מהמודם.

אבל גם אם הנוכלים לא יכולים לעבור את המודם והלאה לתוך האפליקציות שלך, הם יכולים כמעט בוודאות לגרום לך כמות עצומה של פגיעה ברשת רק על ידי השתלת תוכנות זדוניות בפס הבסיס, כגון רחרוח או הפניית נתוני הרשת שלך, חטטנות שלך הודעות טקסט, מעקב אחר שיחות הטלפון שלך ועוד.

גרוע מכך, אינך יכול פשוט להסתכל על מספר גרסת האנדרואיד שלך או מספרי הגרסאות של האפליקציות שלך כדי לבדוק אם אתה פגיע או מתוקן, מכיוון שחומרת הפס הבסיסית שיש לך, והקושחה והתיקונים שאתה צריך עבורה, תלוי במכשיר הפיזי שלך, לא במערכת ההפעלה שאתה מפעיל עליו.

אפילו מכשירים שהם מכל הבחינות הברורות "אותו" - הנמכרים תחת אותו מותג, תוך שימוש באותו שם מוצר, עם אותו מספר דגם ומראה חיצוני - עשויים להתברר כבעלי שבבי פס בסיס שונים, תלוי באיזה מפעל הרכיב אותם או לאיזה שוק הם נמכרו.

ימי האפס החדשים

הבאגים שהתגלו לאחרונה של גוגל מתוארים כך:

[מספר באג] CVE-2023-24033 (ושלוש נקודות תורפה נוספות שטרם הוקצו להן זהויות CVE) אפשרו לביצוע קוד מרחוק מאינטרנט אל פס בסיס. בדיקות שבוצעו על ידי [Google] Project Zero מאשרות שארבע נקודות התורפה הללו מאפשרות לתוקף לסכן מרחוק טלפון ברמת פס הבסיס ללא אינטראקציה של המשתמש, ומחייבות רק שהתוקף ידע את מספר הטלפון של הקורבן.

עם מחקר ופיתוח נוספים מוגבלים, אנו מאמינים שתוקפים מיומנים יוכלו ליצור במהירות ניצול תפעולי כדי לסכן מכשירים מושפעים בשקט ומרחוק.

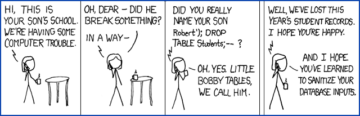

באנגלית פשוטה, חור לביצוע קוד מרחוק מאינטרנט לפס בסיס אומר שפושעים יכולים להחדיר תוכנות זדוניות או תוכנות ריגול דרך האינטרנט לחלק בטלפון שלך ששולח ומקבל נתוני רשת...

...בלי לשים את ידם על המכשיר האמיתי שלך, לפתות אותך לאתר נוכל, לשכנע אותך להתקין אפליקציה מפוקפקת, להמתין ללחוץ על הכפתור הלא נכון באזהרה מוקפצת, להסגיר את עצמם בהתראה חשודה או להערים אותך בכל דרך אחרת.

18 באגים, ארבעה נשמרו חצי סודיים

היו 18 באגים באצווה האחרונה הזו, שדווחה על ידי גוגל בסוף 2022 ותחילת 2023.

גוגל טוענת כי היא חושפת את קיומם כעת מכיוון שהזמן המוסכם חלף מאז חשיפתם (טווח הזמן של גוגל הוא בדרך כלל 90 יום, או קרוב לכך), אך לגבי ארבעת הבאגים שלמעלה, החברה לא חושפת כל פרט, ומציינת כי :

בשל שילוב נדיר מאוד של רמת גישה שפגיעויות אלו מספקות והמהירות שבה אנו מאמינים שניתן ליצור ניצול תפעולי אמין, החלטנו לעשות חריג מדיניות כדי לעכב את החשיפה עבור ארבע הפגיעויות המאפשרות חיבור לאינטרנט ביצוע קוד מרחוק בפס הבסיס

באנגלית פשוטה: אם היינו מספרים לכם איך הבאגים האלה עבדו, היינו עושים את זה קל מדי עבור פושעי סייבר להתחיל לעשות דברים רעים באמת להמון אנשים על ידי השתלת תוכנות זדוניות בטלפונים שלהם.

במילים אחרות, אפילו גוגל, שמשכה מחלוקת בעבר על סירובה להאריך את מועדי החשיפה שלה ועל פרסום קוד הוכחת קונספט עבור ימי אפס שעדיין לא מתוקנים, החליטה ללכת לפי רוחו של הפרויקט האפס האחראי שלה. תהליך החשיפה, במקום להיצמד למכתב שלו.

הטיעון של גוגל לדבוק בדרך כלל במכתב ולא ברוח כללי החשיפה שלה אינו מופרך לחלוטין. על ידי שימוש באלגוריתם לא גמיש כדי להחליט מתי לחשוף פרטים של באגים שטרם תוקנו, גם אם פרטים אלה יכולים לשמש לרעה, החברה טוענת שניתן להימנע מתלונות על העדפה וסובייקטיביות, כגון, "מדוע החברה X קיבלה שלוש מיותרות שבועות כדי לתקן את הבאג שלהם, בעוד שחברת Y לא עשתה זאת?"

מה לעשות?

הבעיה עם באגים שמוכרזים אך לא נחשפים במלואם היא שקשה לענות על השאלות "האם אני מושפע? ואם כן, מה עלי לעשות?"

ככל הנראה, המחקר של גוגל התמקד במכשירים שהשתמשו ברכיב מודם baseband ממותג Samsung Exynos, אבל זה לא אומר בהכרח שהמערכת על השבב יזדהה או ימתג את עצמה כ-Exynos.

לדוגמה, מכשירי הפיקסל האחרונים של גוגל משתמשים במערכת-על-שבב משלה של גוגל, ממותג מַתחָן, אבל גם ה-Pixel 6 וגם ה-Pixel 7 פגיעים לבאגים הבסיסיים הסודיים למחצה האלה.

כתוצאה מכך, איננו יכולים לתת לך רשימה סופית של מכשירים שעלולים להיות מושפעים, אך גוגל מדווחת (ההדגשה שלנו):

בהתבסס על מידע מאתרים ציבוריים הממפים ערכות שבבים למכשירים, המוצרים המושפעים עשויים לכלול:

- מכשירים ניידים מ סמסונג, כולל אלה ב- S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 ו-A04 סִדרָה;

- מכשירים ניידים מ Vivo, כולל אלה ב- S16, S15, S6, X70, X60 ו-X30 סִדרָה;

- אל האני פיקסל 6 ו פיקסל 7 סדרת מכשירים מ Google, ו

- כל כלי רכב המשתמשים ב Exynos Auto T5123 שבבים.

גוגל אומרת כי הקושחה הבסיסית ב-Pixel 6 וגם ב-Pixel 7 תוקנה כחלק מעדכוני האבטחה של אנדרואיד מרץ 2023, כך שמשתמשי Pixel צריכים לוודא שיש להם את התיקונים העדכניים ביותר עבור המכשירים שלהם.

עבור מכשירים אחרים, ספקים שונים עשויים לקחת פרקי זמן שונים כדי לשלוח את העדכונים שלהם, אז בדוק עם הספק או ספק הסלולר שלך לקבלת פרטים.

בינתיים, ככל הנראה ניתן לעקוף את הבאגים האלה בהגדרות המכשיר שלך, אם אתה:

- כבה את שיחות ה-Wi-Fi.

- כבה את Voice-over-LTE (VoLTE).

אצל גוגל מילים, "כיבוי הגדרות אלה יסיר את סיכון הניצול של הפגיעויות הללו."

אם אתה לא צריך או משתמש בתכונות האלה, אתה יכול גם לכבות אותן בכל מקרה עד שתדע בוודאות איזה שבב מודם יש בטלפון שלך ואם הוא זקוק לעדכון.

אחרי הכל, גם אם המכשיר שלך יתברר כבלתי פגיע או שכבר תוקן, אין שום חיסרון בכך שאין לך דברים שאתה לא צריך.

מומלצים תמונה מויקיפדיה, לפי משתמש Köf3, מתחת ל CC BY-SA 3.0 רישיון.

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- Platoblockchain. Web3 Metaverse Intelligence. ידע מוגבר. גישה כאן.

- מקור: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :הוא

- 1

- 2022

- 2023

- 7

- a

- יכול

- אודות

- מֵעַל

- מוּחלָט

- גישה

- נוסף

- מותאם

- להשפיע על

- משפיע

- אַלגוֹרִיתְם

- תעשיות

- בַּצַד

- כְּבָר

- כמות

- ו

- דְמוּי אָדָם

- הודיע

- לענות

- האפליקציה

- יישומים

- אפליקציות

- ARE

- מתווכח

- טענה

- סביב

- AS

- התאסף

- שהוקצה

- המשויך

- At

- נמשך

- מחבר

- המכונית

- נמנע

- בחזרה

- רקע תמונה

- רע

- BE

- כי

- תאמינו

- קצת

- Bluetooth

- גבול

- תַחתִית

- מותג

- ממותגים

- לשבור

- פס רחב

- דפדפן

- חרק

- באגים

- מובנה

- עסקים

- לַחְצָן

- לִקְנוֹת

- by

- קוראים

- שיחות

- CAN

- מרכז

- בהחלט

- לבדוק

- שבב

- שבבי

- שבבים

- Chrome

- דפדפן כרום

- קליק

- סְגוֹר

- קוד

- צֶבַע

- שילוב

- שילוב

- איך

- להעביר

- חברה

- תלונות

- רְכִיב

- רכיבים

- פשרה

- מנוהל

- לאשר

- לְחַבֵּר

- חיבורי

- קישוריות

- לעומת זאת

- מחלוקת

- יכול

- לכסות

- לִיצוֹר

- פושעים

- קריטי

- קרוקס

- Cve

- עברייני אינטרנט

- מסוכן

- נתונים

- ימים

- להחליט

- החליט

- סופי

- עיכוב

- תלוי

- לתאר

- מְתוּאָר

- פרטים

- צעצועי התפתחות

- מכשיר

- התקנים

- DID

- אחר

- קשה

- חושף

- חשיפה

- גילה

- לְהַצִיג

- לא

- עושה

- לא

- downside

- מוקדם

- קל

- או

- אֶלֶקטרוֹנִי

- דגש

- אנגלית

- עֲנָקִי

- מספיק

- לְהַבטִיחַ

- לַחֲלוּטִין

- למעשה

- אֲפִילוּ

- דוגמה

- יוצא מן הכלל

- הוצאת להורג

- הרחבה

- לנצל

- ניצול

- להאריך

- נוסף

- מפעל

- רחוק

- תכונות

- לסדר

- פגמים

- מרוכז

- לעקוב

- כדלקמן

- בעד

- תדר

- החל מ-

- לגמרי

- נוסף

- בדרך כלל

- לקבל

- מקבל

- לתת

- נתינה

- Play Google

- גוגל

- לטפל

- מטפל

- ידיים

- חומרה

- יש

- יש

- גובה

- כאן

- חור

- לרחף

- איך

- HTML

- HTTPS

- i

- לזהות

- זהויות

- יושם

- in

- לכלול

- כולל

- להגדיל

- באופן עצמאי

- בנפרד

- מידע

- להתקין

- משולב

- אינטראקציה

- מקושרים

- אינטרנט

- IT

- שֶׁלָה

- עצמו

- בז'רגון

- jpg

- לדעת

- ידוע

- מְאוּחָר

- האחרון

- מכתב

- רמה

- רישיון

- סביר

- מוגבל

- רשימה

- נראה

- ראשי

- לעשות

- עשייה

- תוכנות זדוניות

- מַפָּה

- צעדה

- שולים

- שוק

- max-width

- משמעות

- אומר

- בינתיים

- הודעות

- יכול

- סלולרי

- מכשיר נייד

- טלפון סלולרי

- מודל

- מודלים

- יותר

- מספר

- שם

- בהכרח

- צורך

- צרכי

- רשת

- נתוני רשת

- רשתות

- חדש

- נוֹרמָלִי

- הודעה

- מספר

- מספרים

- רב

- ברור

- of

- זקן

- on

- ONE

- להפעיל

- פועל

- מערכת הפעלה

- מבצעי

- להזמין

- אחר

- שֶׁלוֹ

- חבילה

- חלק

- חלקים

- עבר

- עבר

- תיקון

- טלאים

- פול

- PC

- אֲנָשִׁים

- טלפון

- שיחות טלפון

- טלפונים

- גופני

- פיקסל

- מישור

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- לְשַׂחֵק

- תקע

- מדיניות

- מוקפץ

- עמדה

- הודעות

- פוטנציאל

- יְסוֹדִי

- בעיה

- תהליך

- מעבד

- מעבדים

- המוצר

- מוצרים

- פּרוֹיֶקט

- לספק

- ספק

- ציבורי

- הוצאה לאור

- שאלות

- מהירות

- רדיו

- רכס

- נדיר

- תעריפים

- במקום

- מקבל

- קבלה

- לאחרונה

- לאחרונה

- להפחית

- מכונה

- מתייחס

- סירוב

- אָמִין

- לזכור

- מרחוק

- להסיר

- דווח

- דוחות לדוגמא

- לדרוש

- מחקר

- מחקר ופיתוח

- אחראי

- תוצאה

- לגלות

- גילה

- הסיכון

- כללי

- הפעלה

- ריצה

- אותו

- סמסונג

- אומר

- אבטחה

- עדכוני אבטחה

- שליחה

- נפרד

- סידורי

- סדרה

- הגדרות

- שיתוף

- קצר

- צריך

- לאותת

- אותות

- בפשטות

- since

- יחיד

- מיומן

- חריץ

- חטטנות

- So

- תוכנה

- נמכרים

- מוצק

- כמה

- במידה מסוימת

- מדבר

- מיוחד

- ספֵּקטרוּם

- מְהִירוּת

- רוּחַ

- תוכנות ריגול

- התחלה

- דִבּוּק

- עוד

- כזה

- מעקב

- חשוד

- SVG

- מערכת

- לקחת

- מדבר

- בדיקות

- זֶה

- אל האני

- שֶׁלָהֶם

- אותם

- עצמם

- אלה

- דברים

- לחשוב

- שְׁלוֹשָׁה

- זמן

- מסגרת זמן

- ל

- גַם

- חלק עליון

- מעקב

- מַעֲבָר

- שָׁקוּף

- תור

- בדרך כלל

- תחת

- עדכון

- עדכונים

- כתובת האתר

- להשתמש

- משתמש

- משתמשים

- בְּדֶרֶך כְּלַל

- כלי רכב

- מוכר

- ספקים

- גרסה

- באמצעות

- פגיעויות

- פגיע

- הַמתָנָה

- אזהרה

- דֶרֶך..

- אתר

- אתרים

- שבועות

- טוֹב

- מה

- אם

- אשר

- בזמן

- חיבור אינטרנט אלחוטי

- רָחָב

- טווח רחב

- באופן נרחב

- ויקיפדיה

- יצטרך

- עם

- Word

- מילים

- תיק עבודות

- עבד

- היה

- טעות

- X

- זפירנט

- אפס

![S3 Ep121: האם אתה יכול להיפרץ ואז להעמיד אותך לדין על כך? [אודיו + טקסט]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep121-can-you-get-hacked-and-then-prosecuted-for-it-audio-text-360x188.png)

![S3 Ep124: כשאפליקציות אבטחה כביכול הופכות לטרדות [שמע + טקסט]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep124-when-so-called-security-apps-go-rogue-audio-text-360x188.png)