חברת Zoetop הסינית, לשעבר הבעלים של מותגי ה"פאשן המהיר" SHEIN ו-ROMWE הפופולריים ביותר, נקנסה ב-1,900,000 דולר על ידי מדינת ניו יורק.

בתור התובעת הכללית לטיטיה ג'יימס שים את זה בהצהרה בשבוע שעבר:

אמצעי האבטחה הדיגיטליים החלשים של SHEIN ו-ROMWE הקלו על האקרים לגנוב נתונים אישיים של צרכנים.

כאילו זה לא מספיק גרוע, ג'יימס המשיך ואמר:

[P]נתונים אישיים נגנבו וזואטופ ניסתה לכסות אותם. אי הגנה על הנתונים האישיים של הצרכנים ושקר לגביהם אינו טרנדי. SHEIN ו-ROMWE חייבים לחזק את אמצעי אבטחת הסייבר שלהם כדי להגן על צרכנים מפני הונאה וגניבת זהות.

למען האמת, אנו מופתעים מכך ש-Zoetop (כיום תאגיד ההפצה SHEIN בארה"ב) יצאה כל כך בקלילות, בהתחשב בגודל, בעושר ובכוח המותג של החברה, בהיעדר לכאורה אפילו באמצעי זהירות בסיסיים שהיו יכולים למנוע או להפחית את הסכנה הנשקפת. על ידי ההפרה, וחוסר הגינות המתמשך שלה בטיפול בהפרה לאחר שנודע לה.

הפרה שהתגלתה על ידי זרים

לפי במשרד התובע הכללי של ניו יורק, זואטופ אפילו לא הבחינה בהפרה, שאירעה ביוני 2018, בפני עצמה.

במקום זאת, מעבד התשלומים של Zoetop הבין שהחברה נפרצה, בעקבות דיווחי הונאה משני מקורות: חברת כרטיסי אשראי ובנק.

חברת כרטיסי האשראי נתקלה בנתוני כרטיסים של לקוחות SHEIN למכירה בפורום מחתרתי, מה שמצביע על כך שהנתונים נרכשו בכמויות גדולות מהחברה עצמה, או מאחד משותפי ה-IT שלה.

והבנק זיהה את SHEIN (מבוטא "she in", אם לא הבנת את זה כבר, לא "shine") בתור מה שמכונה CPP בהיסטוריית התשלומים של לקוחות רבים שהונו.

CPP הוא קיצור של נקודת רכישה משותפת, ומתכוון בדיוק למה שכתוב: אם 100 לקוחות ידווחו באופן עצמאי על הונאה כנגד הכרטיסים שלהם, ואם הסוחר הנפוץ היחיד שאליו כל 100 הלקוחות ביצעו לאחרונה תשלומים הוא חברת X...

...אז יש לך הוכחות נסיבתיות לכך ש-X הוא גורם סביר ל"התפרצות ההונאה", באותה צורה שבה האפידמיולוג הבריטי פורץ הדרך ג'ון סנואו עקב אחר התפרצות כולרה בלונדון ב-1854. משאבת מים מזוהמת ברחוב ברוד, סוהו.

עבודתו של סנואו סייעה לבטל את הרעיון שמחלות חולות פשוט "מתפשטות באוויר לא טוב"; ביסס את "תיאוריית הנבט" כמציאות רפואית, וחולל מהפכה בחשיבה על בריאות הציבור. הוא גם הראה כיצד מדידה ובדיקות אובייקטיביות יכולות לסייע בחיבור בין סיבות והשפעות, ובכך להבטיח שחוקרים עתידיים לא יבזבזו זמן בהמצאת הסברים בלתי אפשריים וחיפוש "פתרונות חסרי תועלת".

לא נקטו אמצעי זהירות

באופן לא מפתיע, בהתחשב בכך שהחברה גילתה על ההפרה מיד שנייה, החקירה בניו יורק הטילה את העסק על כך שלא התעסק בניטור אבטחת סייבר, בהתחשב בכך שהוא "לא הפעיל סריקות פגיעות חיצוניות רגילות או ניטר או בדק באופן קבוע יומני ביקורת כדי לזהות אירועי אבטחה."

החקירה דיווחה גם כי Zoetop:

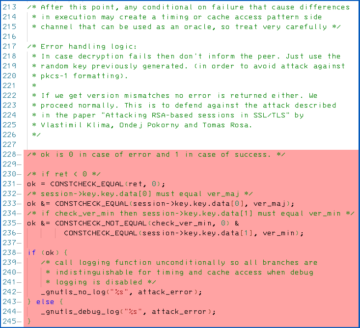

- גיבוב סיסמאות משתמש באופן שנחשב קל מדי לפיצוח. ככל הנראה, גיבוב סיסמה כלל שילוב של סיסמת המשתמש עם מלח אקראי דו ספרתי, ואחריו איטרציה אחת של MD5. דיווחים של חובבי פיצוח סיסמאות מצביעים על כך שמערכת פיצוח עצמאית של 8-GPU עם חומרה משנת 2016 יכולה לעבור 200,000,000,000 MD5s בשנייה אז (המלח בדרך כלל לא מוסיף זמן חישוב נוסף). זה שווה ערך לניסיון של כמעט 20 קוודריליון סיסמאות ביום באמצעות מחשב אחד בלבד. (שיעורי הפיצוח של ה-MD5 של היום הם ככל הנראה מהירים מזה בערך פי חמישה עד עשרה, באמצעות כרטיסים גרפיים עדכניים.)

- רשום נתונים בפזיזות. עבור עסקאות שבהן אירעה שגיאה כלשהי, Zoetop שמרה את כל העסקה ביומן באגים, ככל הנראה כולל פרטי כרטיס אשראי מלאים (אנחנו מניחים שזה כלל את קוד האבטחה וכן מספר ארוך ותאריך תפוגה). אבל גם לאחר שידעה על ההפרה, החברה לא ניסתה לברר היכן היא מאחסנת במערכות שלה נתוני כרטיסי תשלום סוררים מסוג זה.

- לא יכולתי להיות מוטרד מתוכנית תגובה לאירוע. לא רק שלחברה לא הייתה תוכנית תגובה לאבטחת סייבר לפני שהפריצה קרתה, היא כנראה לא טרחה להמציא כזו לאחר מכן, כשהחקירה קבעה שהיא "נכשל בפעולה בזמן כדי להגן על רבים מהלקוחות שנפגעו."

- סבל מזיהום בתוכנת ריגול במערכת עיבוד התשלומים שלו. כפי שהסבירו בחקירה, "כל הסתננות של נתוני כרטיס תשלום הייתה מתרחשת על ידי יירוט נתוני כרטיס בנקודת הרכישה." כפי שאתה יכול לדמיין, לאור היעדר תוכנית תגובה לאירועים, החברה לא הצליחה לדעת עד כמה התוכנה הזדונית הזו גניבת נתונים עבדה, אם כי העובדה שפרטי הכרטיס של הלקוחות הופיעו ברשת האפלה מעידה על כך שהתוקפים היו מוּצלָח.

לא אמר את האמת

החברה גם ספגה ביקורת חריפה על חוסר הגינות שלה באופן שבו היא התמודדה עם לקוחות לאחר שידעה את היקף המתקפה.

לדוגמה, החברה:

- ציין כי 6,420,000 משתמשים (אלה שביצעו הזמנות בפועל) הושפעו, למרות שהיא ידעה שנגנבו 39,000,000 רשומות של חשבונות משתמש, כולל אותן סיסמאות שגובבו בצורה לא נכונה.

- אמר שהוא יצר קשר עם אותם 6.42 מיליון משתמשים, כאשר למעשה רק משתמשים בקנדה, ארה"ב ואירופה קיבלו מידע.

- אמר ללקוחות כי "אין ראיות לכך שפרטי כרטיס האשראי שלך נלקחו מהמערכות שלנו", למרות שהוזעקו על ההפרה על ידי שני מקורות שהציגו ראיות המצביעות בתוקף על כך.

החברה, כך נראה, גם לא הזכירה שהיא ידעה שהיא סבלה מהידבקות בתוכנה זדונית גניבת נתונים ולא הצליחה להביא ראיות לכך שהמתקפה לא הניבה דבר.

זה גם לא חשף שלפעמים הוא שמר ביודעין פרטי כרטיס מלאים ביומני ניפוי באגים (לפחות 27,295 פעמים, למעשה), אבל לא באמת ניסתה לאתר את קובצי היומן הנוכלים האלה במערכות שלה כדי לראות לאן הם הגיעו או למי אולי הייתה גישה אליהם.

כדי להוסיף חבלה על חטא, החקירה מצאה עוד שהחברה לא תואמת PCI DSS (יומני ניפוי הבאגים הנוכלים שלה דאגו לכך), חוייבה להגיש חקירה משפטית של PCI, אך לאחר מכן סירבה לאפשר לחוקרים את הגישה הדרושה להם. לעשות את עבודתם.

כפי שמסמכי בית המשפט מציינים בעוולה, "למרות זאת, בסקירה המוגבלת שערך, [החוקר המשפטי מוסמך PCI] מצא מספר אזורים שבהם המערכות של זואטופ לא היו תואמות ל-PCI DSS."

אולי הגרוע מכל, כשהחברה גילתה סיסמאות מאתר ROMWE שלה למכירה ברשת האפלה ביוני 2020, ובסופו של דבר הבינה שהמידע הזה כנראה נגנב עוד בהפרה של 2018 שהיא כבר ניסתה לכסות...

... תגובתה, במשך מספר חודשים, הייתה להציג למשתמשים המושפעים הנחיית כניסה מאשימה את הקורבן האומרת, "לסיסמה שלך יש רמת אבטחה נמוכה ועשויה להיות בסיכון. אנא שנה את סיסמת הכניסה שלך".

ההודעה הזו שונתה לאחר מכן להצהרת הסחה האומרת, "הסיסמה שלך לא עודכנה במשך יותר מ-365 ימים. להגנתך, אנא עדכן אותו כעת."

רק בדצמבר 2020, לאחר שנמצאו נתח שני של סיסמאות למכירה ברשת האפלה, שהביאה ככל הנראה את חלק ה-ROMWE של ההפרה ליותר מ-7,000,000 חשבונות, הודתה החברה בפני לקוחותיה שהם התערבבו מה זה מכונה בצורה סתמית א "אירוע אבטחת מידע."

מה לעשות?

למרבה הצער, נראה שהעונש במקרה הזה לא מפעיל לחץ רב על "למי-אכפת-מאבטחת סייבר-כשאפשר-פשוט-לשלם-את-הקנס?" חברות לעשות את הדבר הנכון, בין אם לפני, במהלך או אחרי אירוע אבטחת סייבר.

האם העונשים על התנהגות מסוג זה צריכים להיות גבוהים יותר?

כל עוד יש עסקים שם בחוץ שנראה שהם מתייחסים לקנסות פשוט כעל עלות עסקית שאפשר להכניס לתקציב מראש, האם קנסות כספיים הם בכלל הדרך הנכונה ללכת?

או שחברות שסובלות מהפרות מסוג זה, אז ינסו לעכב חוקרי צד שלישי, ואז להסתיר את האמת המלאה של מה שקרה מלקוחותיהן...

...פשוט למנוע מהמסחר בכלל, בשביל אהבה או כסף?

אמרו את דעתכם בתגובות למטה! (אתה יכול להישאר אנונימי.)

אין מספיק זמן או צוות?

למידע נוסף בנושא Sophos Managed Detection and Response:

ציד, איתור ותגובה של איומים 24/7 ▶

- blockchain

- קוינגניוס

- לכסות

- ארנקים

- cryptryptxchange

- אבטחת סייבר

- עברייני אינטרנט

- אבטחת סייבר

- נתוני פרה

- אובדן נתונים

- מחלקה לביטחון מולדת

- ארנקים דיגיטליים

- חומת אש

- תאימות ל- GDPR

- קספרסקי

- תוכנות זדוניות

- מקאפי

- ביטחון עירום

- ניו יורק

- NexBLOC

- אפלטון

- plato ai

- מודיעין אפלטון

- משחק אפלטון

- אפלטון נתונים

- פלטוגיימינג

- ROMWE

- SHEIN (שיין)

- VPN

- אבטחת אתר

- זפירנט

- זואטופ