בסוף השבוע שעבר [2023-02-16], חברת אירוח אתרים הפופולרית GoDaddy הגישה את החובה דוח 10-K שנתי עם נציבות ניירות ערך האמריקאית (SEC).

תחת כותרת המשנה סיכונים תפעוליים, GoDaddy חשף כי:

בדצמבר 2022, צד שלישי לא מורשה השיג גישה והתקין תוכנה זדונית בשרתי האחסון של cPanel שלנו. התוכנה הזדונית הפנתה לסירוגין אתרי אינטרנט אקראיים של לקוחות לאתרים זדוניים. אנו ממשיכים לחקור את שורשי התקרית.

ניתוב מחדש של כתובת אתר, המכונה גם העברת כתובת URL, הוא תכונה בלתי יוצאת דופן של HTTP (ה פרוטוקול העברת היפר - טקסט), והוא נפוץ בשימוש ממגוון רחב של סיבות.

לדוגמה, ייתכן שתחליט לשנות את שם הדומיין הראשי של החברה שלך, אך תרצה להשאיר את כל הקישורים הישנים שלך בחיים; ייתכן שהחברה שלך תירכש ותצטרך להעביר את תוכן האינטרנט שלה לשרתים של הבעלים החדש; או אולי פשוט תרצה להעביר את האתר הנוכחי שלך למצב לא מקוון לצורך תחזוקה, ולהפנות מבקרים לאתר זמני בינתיים.

שימוש חשוב נוסף בהפניה מחדש של כתובות אתרים הוא לומר למבקרים המגיעים לאתר האינטרנט שלך באמצעות HTTP ישן ובלתי מוצפן שעליהם לבקר במקום זאת באמצעות HTTPS (HTTP מאובטח).

לאחר מכן, לאחר שהם התחברו מחדש דרך חיבור מוצפן, אתה יכול לכלול כותרת מיוחדת כדי לומר לדפדפן שלהם להתחיל עם HTTPS בעתיד, גם אם הם לוחצים על קוד ישן http://... קישור, או הקלד בטעות http://... ביד.

למעשה, הפניות מחדש הן כל כך נפוצות שאם אתה מסתובב במפתחי אתרים בכלל, תשמע אותם מתייחסים אליהם לפי קודי ה-HTTP המספריים שלהם, בערך כמו שכולנו מדברים על "להשיג 404" כשאנחנו נסה לבקר בדף שכבר לא קיים, פשוט כי 404 הוא של HTTP Not Found קוד שגיאה.

למעשה ישנם מספר קודים להפניה מחדש, אבל הקודי שכנראה תשמעו שאליו מתייחסים לרוב לפי מספר הוא a 301 הפניה מחדש, המכונה גם Moved Permanently. זה הזמן שבו אתה יודע שכתובת האתר הישנה הוצאה משימוש ולא סביר שתופיע שוב כקישור הנגיש ישירות. אחרים כוללים 303 ו 307 הפניות מחדש, הידוע בכינויו See Other ו Temporary Redirect, משמש כאשר אתה מצפה שכתובת האתר הישנה תחזור בסופו של דבר לשירות פעיל.

הנה שתי דוגמאות טיפוסיות להפניות מחדש בסגנון 301, כפי שהן בשימוש ב-Sophos.

הראשון אומר למבקרים המשתמשים ב-HTTP להתחבר מחדש מיד באמצעות HTTPS במקום, והשני קיים כדי שנוכל לקבל כתובות URL שמתחילות רק ב-HTTPS sophos.com על ידי הפנייתם לשם שרת האינטרנט הרגיל יותר שלנו www.sophos.com.

בכל אחד מהמקרים, ערך הכותרת מסומן Location: אומר ללקוח האינטרנט לאן ללכת הלאה, מה שדפדפנים בדרך כלל עושים באופן אוטומטי:

$ curl -D - --http1.1 http://sophos.com HTTP/1.1 301 הועבר לצמיתות תוכן-אורך: 0 מיקום: https://sophos.com/ <--התחבר מחדש כאן (באותו מקום, אבל באמצעות TLS ). . . $ curl -D - --http1.1 https://sophos.com HTTP/1.1 301 הועבר לצמיתות אורך תוכן: 0 מיקום: https://www.sophos.com/ <--הפנה מחדש לשרת האינטרנט שלנו עבור בפועל תוכן קפדני-תחבורה-אבטחה: . . . <--בפעם הבאה, השתמש ב-HTTPS כדי להתחיל עם . . .

אפשרות שורת הפקודה -D - למעלה אומר את curl תוכנית להדפיס את כותרות ה-HTTP בתשובות, וזה מה שחשוב כאן. שתי התשובות הללו הן הפניות פשוטות, כלומר אין להן שום תוכן משלהן לשלוח בחזרה, אותו הן מציינות עם ערך הכותרת Content-Length: 0. שים לב שלדפדפנים יש בדרך כלל מגבלות מובנות לגבי מספר הפניות מחדש שהם יבצעו מכל כתובת אתר התחלתית, כאמצעי זהירות פשוט מפני הידבקות בכתובת בלתי נגמרת מחזור הפניה מחדש.

שליטה בהפניה מחדש נחשבת כמזיקה

כפי שאתה יכול לדמיין, גישה מבפנים להגדרות הניתוב מחדש באינטרנט של חברה פירושה למעשה שאתה יכול לפרוץ לשרתי האינטרנט שלהם מבלי לשנות את התוכן של אותם שרתים ישירות.

במקום זאת, אתה יכול להפנות מחדש את בקשות השרת הללו לתוכן שהגדרת במקום אחר, ולהשאיר את נתוני השרת עצמם ללא שינוי.

כל מי שבודק את הגישה שלו ומעלה את יומני הגישה שלו לאיתור הוכחות לכניסות לא מורשות או שינויים בלתי צפויים בקובצי HTML, CS , PHP ו-JavaScript המרכיבים את התוכן הרשמי של האתר שלו...

... לא יראו שום דבר רע, כי הנתונים שלהם לא נגעו בפועל.

גרוע מכך, אם תוקפים מפעילים הפניות זדוניות רק מדי פעם, את התחבולה יכול להיות קשה לזהות.

נראה שזה מה שקרה ל-GoDaddy, בהתחשב בכך שהחברה כתבה ב-a הצהרה באתר משלו ש:

בתחילת דצמבר 2022, התחלנו לקבל מספר קטן של תלונות של לקוחות על ניתוב מחדש של אתרי האינטרנט שלהם לסירוגין. עם קבלת התלונות הללו, חקרנו וגילינו שההפניות מחדש לסירוגין מתרחשות באתרים אקראיים לכאורה המתארחים בשרתי האירוח המשותפים שלנו cPanel ולא ניתנו לשחזור בקלות על ידי GoDaddy, אפילו באותו אתר.

מעקב אחר השתלטות חולפת

זה אותו סוג של בעיה שבה נתקלים חוקרי אבטחת סייבר כשהם מתמודדים עם מודעות אינטרנט מורעלות המוצגות על ידי שרתי מודעות של צד שלישי - מה שמכונה בז'רגון פרסום.

ברור שתוכן זדוני שמופיע רק לסירוגין לא מופיע בכל פעם שאתה מבקר באתר מושפע, כך שאפילו עצם רענון דף שאינך בטוח לגביו עלול להרוס את הראיות.

אתה יכול אפילו לקבל באופן סביר שמה שראית עכשיו לא היה ניסיון התקפה, אלא שגיאה חולפת בלבד.

חוסר הוודאות וחוסר השחזור הזה מעכבים בדרך כלל את הדיווח הראשון על הבעיה, שמשחק לידיהם של הנוכלים.

כמו כן, חוקרים שעוקבים אחר דיווחים על "זדוניות לסירוגין" לא יכולים להיות בטוחים שהם גם יוכלו לתפוס עותק של הדברים הרעים, גם אם הם יודעים היכן לחפש.

אכן, כאשר פושעים משתמשים בתוכנה זדונית בצד השרת כדי לשנות את התנהגות שירותי האינטרנט באופן דינמי (ביצוע שינויים בזמן ריצה, אם להשתמש במונח הז'רגון), הם יכולים להשתמש במגוון רחב של גורמים חיצוניים כדי לבלבל עוד יותר את החוקרים.

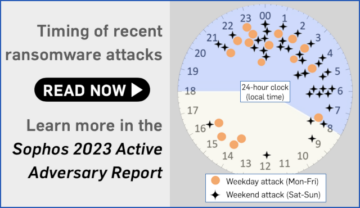

לדוגמה, הם יכולים לשנות את ההפניות מחדש שלהם, או אפילו לדכא אותם לחלוטין, בהתבסס על השעה ביום, המדינה ממנה אתה מבקר, אם אתה נמצא במחשב נייד או בטלפון, באיזה דפדפן אתה משתמש...

...ואם הם לחשוב אתה חוקר אבטחת סייבר או לא.

מה לעשות?

לרוע המזל, GoDaddy לקח כמעט שלושה חודשים לספר לעולם על הפרצה זו, ואפילו עכשיו אין הרבה מה להמשיך.

בין אם אתה משתמש אינטרנט שביקר באתר שמתארח ב-GoDaddy מאז דצמבר 2022 (שכנראה כולל את רובנו, בין אם נבין זאת או לא), או מפעיל אתר שמשתמש ב-GoDaddy כחברת אחסון...

...אנחנו לא מודעים לשום דבר אינדיקטורים לפשרה (IoCs), או "סימני התקפה", שאולי שמתם לב אליהם באותו זמן או שאנו יכולים לייעץ לכם לחפש כעת.

גרוע מכך, למרות ש-GoDaddy מתאר את ההפרה באתר האינטרנט שלו תחת הכותרת הצהרה על בעיות הפנייה אחרונות לאתר, זה קובע בה תיוק 10-K שזו עלולה להיות מתקפה ארוכה בהרבה ממה שנראה שהמילה "אחרונים" מרמזת:

בהתבסס על החקירה שלנו, אנו מאמינים [שתקריות זה ותקריות אחרות המתוארכות למרץ 2000 לפחות] הן חלק ממסע פרסום רב-שנתי של קבוצת שחקני איומים מתוחכמת, שבין היתר התקינה תוכנות זדוניות במערכות שלנו והשיגה חלקים של קוד הקשור לשירותים מסוימים בתוך GoDaddy.

כפי שהוזכר לעיל, GoDaddy הבטיח ל-SEC כי "אנחנו ממשיכים לחקור את סיבת השורש לאירוע".

הבה נקווה שלא ייקח עוד שלושה חודשים עד שהחברה תספר לנו מה היא חושפת במהלך החקירה הזו, שנראה כי נמשכת שלוש שנים אחורה או יותר...

- הפצת תוכן ויחסי ציבור מופעל על ידי SEO. קבל הגברה היום.

- Platoblockchain. Web3 Metaverse Intelligence. ידע מוגבר. גישה כאן.

- מקור: https://nakedsecurity.sophos.com/2023/02/20/godaddy-admits-crooks-hit-us-with-malware-poisoned-customer-websites/

- 1

- 2022

- a

- יכול

- אודות

- מֵעַל

- מוּחלָט

- לְקַבֵּל

- גישה

- נרכש

- פעיל

- למעשה

- Ad

- מודעות

- נגד

- תעשיות

- בין

- ו

- אחר

- סביב

- בטוח

- לתקוף

- ניסיתי

- מחבר

- המכונית

- באופן אוטומטי

- בחזרה

- רקע תמונה

- רע

- מבוסס

- כי

- להיות

- תאמינו

- גבול

- תַחתִית

- הפרה

- דפדפן

- דפדפנים

- מובנה

- מבצע

- מקרה

- נתפס

- לגרום

- מרכז

- שינוי

- שינויים

- בדיקה

- לקוחות

- קוד

- קופונים

- צֶבַע

- COM

- איך

- עמלה

- Common

- בדרך כלל

- חברה

- של החברה

- תלונות

- הקשר

- נחשב

- תוכן

- תוכן

- להמשיך

- לִשְׁלוֹט

- מקובל

- מדינה

- קורס

- לכסות

- פושעים

- קרוקס

- cs

- נוֹכְחִי

- לקוח

- אבטחת סייבר

- נתונים

- היכרויות

- יְוֹם

- התמודדות

- דֵצֶמבֶּר

- עיכובים

- להרוס

- מפתחים

- אחר

- ישירות

- לְהַצִיג

- לא

- תחום

- שם תחום

- לא

- מטה

- באופן דינמי

- כל אחד

- מוקדם

- בקלות

- יעילות

- או

- במקום אחר

- פְּגִישָׁה

- מוצפן

- לַחֲלוּטִין

- כניסה

- שגיאה

- אֲפִילוּ

- אי פעם

- כל

- עדות

- דוגמה

- דוגמאות

- חליפין

- קיים

- לצפות

- חיצוני

- גורמים

- מאפיין

- קבצים

- ראשון

- לעקוב

- מצא

- בתדירות גבוהה

- החל מ-

- נוסף

- עתיד

- בדרך כלל

- לקבל

- מקבל

- נתן

- Go

- הולך

- לתפוס

- קְבוּצָה

- לפרוץ

- יד

- ידיים

- לִתְלוֹת

- קרה

- קשה

- יש

- כותרות

- כותרת

- לִשְׁמוֹעַ

- גובה

- כאן

- מכה

- לקוות

- אירח

- אירוח

- לרחף

- איך

- HTML

- HTTPS

- חשוב

- in

- תקרית

- לכלול

- כולל

- Insider

- מותקן

- במקום

- אינטרנט

- לחקור

- חקירה

- IT

- עצמו

- בז'רגון

- JavaScript

- שמור

- לדעת

- ידוע

- מחשב נייד

- אחרון

- עזיבה

- סביר

- גבולות

- קו

- קשר

- קישורים

- מיקום

- עוד

- נראה

- מגרש

- ראשי

- תחזוקה

- לעשות

- עשייה

- תוכנות זדוניות

- רב

- צעדה

- שולים

- עניינים

- max-width

- משמעות

- אומר

- בינתיים

- מוּזְכָּר

- רק

- יכול

- חודשים

- יותר

- רוב

- מוזילה

- רב שנתי

- שם

- כמעט

- צורך

- חדש

- הבא

- נוֹרמָלִי

- מספר

- מושג

- רשמי

- לא מחובר

- זקן

- ONE

- מפעיל

- אפשרות

- אחר

- אחרים

- שֶׁלוֹ

- חלק

- צד

- פול

- לצמיתות

- טלפון

- PHP

- חתיכות

- מקום

- מישור

- אפלטון

- מודיעין אפלטון

- אפלטון נתונים

- אנא

- פופולרי

- עמדה

- הודעות

- קופונים להדפסה

- כנראה

- בעיה

- תָכְנִית

- אקראי

- רכס

- סיבות

- קבלה

- לאחרונה

- הפניה

- מכונה

- קָשׁוּר

- לדווח

- דוחות לדוגמא

- בקשות

- חוקר

- חוקרים

- REST

- גילה

- שורש

- אותו

- חיפוש

- ה-SEC

- שְׁנִיָה

- לבטח

- ניירות ערך

- לניירות הערך

- נראה

- שרתים

- שרות

- שירותים

- סט

- הגדרות

- כמה

- משותף

- משמרת

- צריך

- לְהַצִיג

- פָּשׁוּט

- בפשטות

- since

- אתר

- אתרים

- קטן

- So

- מוצק

- כמה

- מתוחכם

- מיוחד

- מסחרי

- התחלה

- החל

- החל

- הברית

- עוד

- SVG

- מערכות

- לקחת

- לדבר

- אומר

- זמני

- אל האני

- נציבות ניירות ערך האמריקאית

- העולם

- שֶׁלָהֶם

- דברים

- שְׁלִישִׁי

- צד שלישי

- איום

- שְׁלוֹשָׁה

- זמן

- TLS

- ל

- חלק עליון

- נגע

- להעביר

- מַעֲבָר

- שָׁקוּף

- להפעיל

- טיפוסי

- בדרך כלל

- בסופו של דבר

- אי ודאות

- תחת

- לא צפוי

- כתובת האתר

- us

- להשתמש

- משתמש

- מגוון

- באמצעות

- ביקר

- מבקרים

- אינטרנט

- מפתחי רשת

- אירוח אתרים

- שרת אינטרנט

- שירותי אינטרנט

- אתר

- אתרים

- שבוע

- מה

- אם

- אשר

- מי

- רָחָב

- טווח רחב

- יצטרך

- בתוך

- לְלֹא

- Word

- עוֹלָם

- שנים

- זפירנט

![S3 Ep114: מניעת איומי סייבר - עצור אותם לפני שהם עוצרים אותך! [אודיו + טקסט]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep114-preventing-cyberthreats-stop-them-before-they-stop-you-audio-text-360x188.png)