כאשר נגיף הקורונה פגע בעסקים ברחבי העולם, וחנויות נסגרו או שלא קיבלו עוד מזומן כאמצעי התשלום המועדף, ראינו עלייה דרמטית בנפח נתוני כרטיסי התשלום. הרצה קדימה להיום, ונפח העסקאות המקוונות ו

השימוש במכונות נקודות מכירה ממשיך להמריא. מכיוון שרוב הנתונים מוחזקים בענן, ההזדמנויות להתקפות סייבר עולות בו זמנית, מה שאומר שהגרסה הקודמת של תקן אבטחת המידע של תעשיית כרטיסי התשלום (PCI DSS)

כבר לא מספיק.

מאז 2004, PCI DSS הבטיח שארגונים המעבדים או מאחסנים פרטי כרטיסי אשראי יכולים לעשות זאת בצורה מאובטחת. לאחר המגיפה, ההנחיות לגבי בקרות האבטחה היו זקוקות לעדכון דחוף. זה כאשר הגרסה החדשה - PCI DSS v4.0 -

הודע. בעוד שלחברות יש שנתיים לתכנן את היישום שלהן, רוב העסקים הפיננסיים חייבים להסדיר את הכל עד מרץ 2025. עם זאת, קיים סיכון של עבודה עד למועד אחרון ארוך מכיוון שהיא לא מצליחה ליצור תחושת דחיפות, ורבים

מבין עדכוני האבטחה הכלולים בתקן החדש הם שיטות עבודה שעסקים כבר היו צריכים ליישם.

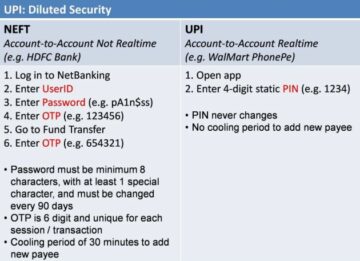

לדוגמה, "8.3.6 - רמת מורכבות מינימלית עבור סיסמאות כשהן משמשות כגורם אימות" או "5.4.1 - קיימים מנגנונים לזיהוי והגנה על עובדים מפני התקפות דיוג" רשומים כ"עדכונים לא דחופים ליישום בעוד 36 חודשים".

עם הרמה הגבוהה של איומי הסייבר בעקבות הסכסוך הרוסי-אוקראיני, מסגרת הזמן הזו אינה מהירה מספיק כדי להעלות את רמת הגנת הסייבר הדרושה למוסדות פיננסיים ועסקים קמעונאיים, מה שמהווה איום ממשי על נתוני לקוחות ופרטיות.

כדי לפרק את זה עוד יותר, יש כמה מספרים חשובים ומעניינים שממחישים גם את היקפו וגם את מגבלותיו:

-

51 ו-2025 ממחישים את בעיות הליבה סביב PCI DSS V4.0 - 51 הוא מספר השינויים המוצעים המסווגים כ"פרקטיקה מומלצת" מעכשיו ועד 2025 כשהם נאכפים, וזה עוד שלוש שנים!

הבה נסתכל מקרוב על 13 השינויים המיידיים עבור כל הערכות V4.0, הכוללות פריטים כגון "התפקידים והאחריות לביצוע פעילויות מתועדים, מוקצים ומובנים". אלה מהווים 10 מתוך 13 השינויים המיידיים, כלומר

עיקר ה"עדכונים הדחופים" הם בעצם נקודות אחריות, שבהן חברות מקבלות שהן צריכות לעשות משהו.

ועכשיו בואו נסתכל על העדכונים ש"צריכים להיות יעילים עד מרץ 2025":

-

5.3.3: סריקות נגד תוכנות זדוניות מבוצעות כאשר מדיה אלקטרונית נשלפת נמצאת בשימוש

-

5.4.1: מנגנונים קיימים כדי לזהות ולהגן על כוח אדם מפני התקפות דיוג.

-

7.2.4: סקור את כל חשבונות המשתמש והרשאות הגישה הנלוות כראוי.

-

8.3.6: רמת מורכבות מינימלית עבור סיסמאות כשהן משמשות כגורם אימות.

-

8.4.2: אימות רב-גורמי לכל גישה ל-CDE (סביבת נתונים של בעל כרטיס)

-

10.7.3: כשלים של מערכות בקרת אבטחה קריטיות מגיבים באופן מיידי

אלו רק שישה מתוך 51 העדכונים ה"לא דחופים", ואני מוצא שזה לא ייאמן שזיהוי התקפות דיוג ושימוש בסריקות נגד תוכנות זדוניות הם חלק מהרשימה הזו. היום, עם התקפות פישינג בשיא של כל הזמנים, הייתי מצפה לכל פיננסי עולמי

מוסד עם נתונים רגישים שיש להגן עליהם כדי שיהיו אלה כדרישות חיוניות, לא משהו שיהיה במקום בעוד שלוש שנים.

למרות האיומים בקנסות עצומים והסיכון שימשכו כרטיסי אשראי כאמצעי תשלום אם ארגונים לא יעמדו בתקני PCI, רק כמה עונשים הופעלו עד כה. ממתין שלוש שנים נוספות ליישום הדרישות החדשות

נראה כי הכלול ב-V4.0 מרמז על חוסר בעלות שחלק מהשינויים ראויים לו והוא מסוכן מדי.

אני מעריך שזה לא אומר שחברות עוד לא יישמו חלק מהעדכונים או את כולם. עם זאת, למי שלא עשה זאת, ביצוע עדכונים אלה ידרוש השקעה ותכנון, ולמטרות אלו, PCI DSS V4.0 צריך להיות ספציפי יותר.

לדוגמה, אם יש להגיב על כשלי אבטחה "מיידית", האם זה אומר 24 שעות, 24 ימים או 24 חודשים? אני מאמין שלבעלי עניין יהיה הרבה יותר טוב עם מועדים ספציפיים יותר.

בעוד PCI DSS V4.0 מייצג בסיס טוב לקידום הסטנדרט, היה צריך ליישם אותו בדחיפות רבה יותר. נכון, יש הרבה שינויים שצריך לטפל בהם, אבל אסטרטגיה טובה יותר תהיה לאמץ גישה מדורגת, כלומר לתעדף שינויים

נדרש מיד, בעוד 12 חודשים, 24 חודשים ו-36 חודשים מהיום, במקום לומר שכולם חייבים להיות יעילים בעוד שלוש שנים.

ללא הנחיה זו, סביר להניח שארגונים מסוימים יגנו את הפרויקטים הללו כדי שיבדקו אותם בעוד שנתיים, כאשר תאריך היעד של תוכנית היישום יתקרב. עם זאת, בעידן שבו פשע כרטיסי תשלום ממשיך להיות סיכון בכל מקום, יש מעט

להרוויח מאיחור.