תהיתם פעם מדוע הסמארטפון/המחשב הנייד/שולחן העבודה שלכם דורש שינוי מתמיד? אחת הסיבות היא שתיקון האבטחה החדש מספק אבטחה כוללת יותר בהשוואה לקודמו/ים. באופן דומה, במערכת האקולוגית המבוזרת במיוחד בפלטפורמות ויישומים הקשורים לבלוקצ'יין, אפשר לומר שהממשיכו של ZKP (הוכחת אפס ידע) הוא NYM (בינתיים). שם פופולרי יותר VPN (רשת פרטית וירטואלית) ניתן לראות כאחד מהקודמים של NYM. הוכחה של אפס ידע דורשת שלושה תנאים להשלמת אימות ההוכחה, בעוד שתרחיש כזה לא יתעורר בניו יורק. היצירה הזו נכנסת לדקויות מדוע NYM הפכה להיות חיונית משהו ו-ZYK יוצאת מהתמונה.

זֶה מחקרים מראים דרכים ייחודיות לשמירה על אבטחה ופרטיות על ידי שימוש ביישומי קוד פתוח ו-Wi-Fi (נאמנות אלחוטית). איור 3.1 נותן רעיון מופשט של תפקוד הקצה האחורי. איורים של דפדפן Tor ו-Wi-Fi Analyzer משמשים כדי להציג כיצד הפרטיות נשמרת באמצעות שילוב של תשתית מפתח ציבורי, אישורים דיגיטליים, סיסמאות גיבוב, אסימוני אבטחה ואבטחת שכבת תחבורה גם כן. נראה שפשוט לאחר הסתכלות על איור 3.1 שאימות הוא הצעד הראשון. לאחר מכן, נוצר אסימון הפעלה או אישור. רק לאחר יצירת התעודה נשלח אסימון ההפעלה לאחר קבלת אישור(ים) והתגובה המתאימה שלו, כמו גם נתונים, נשלחת בסוף. דפדפן Tor הוא דפדפן קוד פתוח המשתמש בניתוב בצל ורוב רשתות ה-Wi-Fi נמצאות בשימוש על ידי יישומים המשתמשים בשפת ג'אווה מכיוון שהקידוד שנעשה הוא יחסית בטוח יותר ולא קל לפריצה. מהמחקר, ניתן לומר שהתבסס אימות הדדי בין הלקוח לשרת השומר בו זמנית על זהות המשתמש. אנונימיות הושגה באמצעות ניצול של Tor ואסימוני זמן/אישורים. תחום אחד שיטופל בעתיד הוא שינוי גישת רשת Wi-Fi בצורה פרודוקטיבית. דרך נוספת להגן על הנתונים שלך / של המשתמש היא באמצעות "Firmware IdM" שהוא שיתוף פעולה של Idemix Anonymous Credential System והצפנה.

מכיוון שדאגות האבטחה והפרטיות גדלות במהירות כאשר מספר גדול מהאוכלוסייה ברחבי העולם משתמש בטלפונים חכמים/מכשירים חכמים-אלקטרוניים לשימוש יומיומי, ארכיטקטורת מכונה למכונה (M2M). הופך להיות רלוונטי בכל הנוגע לשמירה על הנתונים הפרטיים של המשתמש. אם אין לך הבנה מסוימת של הטכנולוגיות העתידיות המתפקדות כמו IoT, אז אתה יכול לקחת בחשבון ש-M2M נתפס כהכרח עבור IoT וטכנולוגיות קרובות גם כן. זה נתפס כצורך גם לאפקטיביות ולפרודוקטיביות. איור 1 מציג חלון ראווה מזהה ייחודי (UID) עבור ידית מבוססת IoT יקיף תערובת של MAC, Hash, IMEI, URI, URN, EPC ו-DOI באר למטרות אחריות גלובלית שקופה. מודל ההתייחסות הארכיטקטוני (ARM) המוזכר ביצירה זו מראה כיצד מתרחשת האינטראקציה בין שכבות שונות תוך שמירה על מסגרת ה-IoT האבטחה בקצה האחורי. תפקוד המודל המוצע מוצג באיור 4. במובן מסוים, הדמות מייצגת את כל מחזור החיים של מוצר/שירות (באופן מטפורי). גורם אחד (בין היתר) שמייחד את המודל המוצע הזה הוא שהוא מספק גם אימות, הרשאה, ניהול תכונות, אישורים והקצאת מפתח קריפטוגרפי. הפונקציונליות הנוספת שהיא מציעה היא בגלל מיזוג מערכת IdM עם FIRMWARE Key rock IdM. תוסף נוסף שאב הטיפוס המוצע הזה מציע כולל תכונות לניהול חוזים חכמים גם שאינם קיים במודל SCIM (מערכת לניהול זהויות חוצת דומיינים). בסופו של דבר, מחקר זה הראה שהמודל המוצע מציע פתרון שבו ניתן להשיג מספר אישורי אבטחה באמצעות הטכניקה לשמירה על הפרטיות. המחקר הבא מסייע בפתרון סוגיית האימות הפרטי בקרב מערכת אקולוגית פתוחה מבוזרת באמצעות אישורי NYM.

כרגע, ניתן לומר שהנושא בפלטפורמות מבוזרות הוא פרדוקס של ניהול זהויות. אתה/משתמש רוצה לחשוף את המידע האישי שלך מינימלי ככל האפשר (בצדק). אבל על הימנעות ממתקפת סיביל (התוקף מערער את הבולטות של שירות הרשת על ידי בניית מספר רב של זהויות פיקטיביות ומשתמש בהן כדי להשיג השפעה לא מידתית), אסימון/אישור NYM בנוי בתוך מסגרת NYM. האינפוגרפיקה המוצגת להלן תדריך אותך בהבנת הקשר(ים) בין שחקנים שונים המעורבים בזרימה/החלפה של אסימוני NYM.

אם אתה מתבונן, חלקם יכולים לקשר את האסימונים בעוד חלקם לא. המילה "ניתן לקישור" מתייחסת לעובדה שצד שלישי בתוך המערכת יכול לקשר משתמש לפעילויות שלו בהתאמה עם גופים/צדדים שלישיים אחרים ברשת NYM. התהליך הכולל מתחיל כאשר המשתמש מקבל אסימוני NYM. לאחר מכן מאמתים/מאמתים משנים אסימונים לאישורים. לאחר מכן המשתמש מציג את האישורים שלו בפני ספק השירות, ולאחר מכן מאמתים/מאמתים מאשרים את העברת האסימונים לספק השירות. כדי להבין באופן מיידי, המספרים שהוזכרו מעל השורות יכולים גם לסייע בקבלת בהירות לגבי מסגרת NYM לרגע. מכיוון שהרעיון והמודל המוצע נמצאים כעת בשלב הראשוני שלו, אתה עשוי להניח שיתרחשו בו שינויים רבים בימים הקרובים. המודל הבא שמצביע על נטיות דומות בנוגע לפרטיות ההוליסטית של NYM מספר כיצד אב הטיפוס שלהם עשוי לפתור את סוגיית התקפת מניעת שירות, ביטול חלונות קישוריות מרובים, הגדלת פרוטוקול רכישת Verinym עם רשת Tor.

ניתן לראות את הדגם הבא כצד השני של אותו מטבע (באופן מטפורי). כפי שהוזכר כאן, ה-Nymble Framework משתמש בשני צדדים שלישיים מהימנים, כלומר, מנהל Psednym (PM) ו-Nymble Manager (NM). משתמש נבנה כאשר הן PM והן NM נופלות יחד עם קבוצה של אסימוני אימות לשימוש בלתי ניתנים לקישור פעם אחת בלבד (שנקראים Nymble).

האינפוגרפיקה המוצבת למעלה מייצגת את הדרכים השונות שבהן יכולים בעלי עניין שונים ברשת לקיים אינטראקציה זה עם זה. SP יכול להיקרא גם כספק השירות. מנפיק ניימבל, בקיצור, כתוב כ-NI. מנפיק Verinym כתוב כ-VI ו-PE ניתן לראות גם כ-Pseudonym Extractor. החצים בסוף השורות יעזרו לך להבין מה ניתן לעשות את כל הפעילויות השונות.

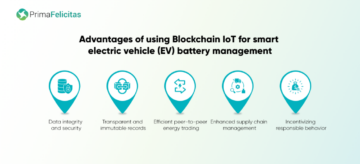

כל הדגמים המוצעים הייחודיים שהוזכרו לעיל הם דרכים שונות להזכיר שכדי לקבל פרטיות הוליסטית, NYM עדיפה על ZYK. כדי לדעת עוד על השינויים האחרונים בתחום הבלוקצ'יין או אם ברצונך לפתור כמה ספקות או רוצה לדעת כיצד הטמעת זה בתוך החברה שלך עשויה להיות שימושית, בקר בכתובת PrimaFelicitas.

191 צפיות סה"כ, 191 צפיות היום

- "

- 2020

- 67

- 84

- גישה

- רכישה

- פעילויות

- תוספות

- נוסף

- תעשיות

- בין

- אנונימיות

- יישומים

- AREA

- זרוע

- אימות

- אישור

- blockchain

- דפדפן

- בִּניָן

- תעודה

- תעודות

- סִמוּל

- מטבע

- שיתוף פעולה

- מגיע

- חוזים

- אישורים

- קריפטוגרפיה

- נתונים

- מבוזר

- התקנים

- דיגיטלי

- המערכת האקולוגית

- דיוק

- תרשים

- פירמה

- ראשון

- מסגרת

- עתיד

- גלוֹבָּלִי

- רֶשֶׁת

- מדריך

- לפרוץ

- שירים

- has has

- איך

- HTTPS

- רעיון

- זהות

- ניהול זהות

- להשפיע

- האינפוגרפיקה

- מידע

- תשתית

- אינטראקציה

- מעורב

- IOT

- IT

- Java

- שמירה

- מפתח

- שפה

- גָדוֹל

- האחרון

- קשר

- מק

- ניהול

- בינוני

- מודל

- כלומר

- רשת

- גישה לרשת

- רשתות

- מספרים

- המיוחדות שלנו

- אחר

- אחרים

- פ

- סיסמאות

- תיקון

- תמונה

- פלטפורמות

- פופולרי

- אוכלוסייה

- להציג

- PrimaFelicitas

- פְּרָטִיוּת

- פְּרָטִי

- פִּריוֹן

- הוכחה

- ציבורי

- מחקר

- תגובה

- אבטחה

- אסימוני אבטחה

- סט

- קצר

- חכם

- חוזים חכמים

- So

- התמחות

- מערכת

- טכנולוגיות

- העתיד

- זמן

- אסימון

- מטבעות

- טור

- דפדפן Tor

- להעביר

- URI

- וירטואלי

- VPN

- חיבור אינטרנט אלחוטי

- חלונות

- אלחוטי

- בתוך

- עוֹלָם

- הוכחת ידע אפס