אבטחת סייבר: "הם לא עשו זאת אבל אתה יכול!"

עם פול דאקלין וצ'סטר ויסנייבסקי

מוזיקת אינטרו ואאוטרו מאת אדית מדג'.

לחץ וגרור על גלי הקול למטה כדי לדלג לכל נקודה. אתה יכול גם להקשיב ישירות בסאונדקלאוד.

אתה יכול להאזין לנו ב Soundcloud, Apple Podcasts, Google Podcasts, Spotify, Stitcher ובכל מקום שבו נמצאים פודקאסטים טובים. או פשוט זרוק את כתובת האתר של הזנת ה-RSS שלנו לתוך הפודקטצ'ר האהוב עליך.

קרא את התמליל

ברווז. שלום לכולם.

ברוכים הבאים למיני-פרק המיוחד הזה של הפודקאסט של Naked Security.

שמי פול דאקלין, והיום מצטרף אלי חברי ועמית צ'סטר ויסנייבסקי.

צ'סטר, חשבתי שאנחנו צריכים להגיד משהו על מה שהפך לסיפור הגדול של השבוע... זה כנראה יהיה הסיפור הגדול של החודש!

אני רק אקרא לך את כותרת השתמשתי ב-Naked Security:

"UBER כבר נפרץ, מתגאה בהאקר - איך למנוע את זה לקרות לך."

לכן!

ספר לנו הכל על זה….

ח. ובכן, אני יכול לאשר שהמכוניות עדיין נוסעות.

אני מגיע אליך מוונקובר, אני במרכז העיר, אני מסתכל מהחלון, ולמעשה יש אובר שיושב מחוץ לחלון...

ברווז. זה לא היה שם כל היום?

ח. לא, זה לא. [צוחק]

אם תלחצו על הכפתור כדי לחלץ מכונית בתוך האפליקציה, תהיו בטוחים: כרגע, נראה שבאמת יהיה לכם מישהו שיבוא ויתן לכם טרמפ.

אבל זה לא בהכרח כל כך מובטח, אם אתה עובד ב-Uber, שאתה הולך לעשות הרבה מכל דבר בימים הקרובים, בהתחשב בהשפעה על המערכות שלהם.

אנחנו לא יודעים הרבה פרטים, למעשה, ברווז, על מה שקרה בדיוק.

אבל, ברמה גבוהה מאוד, נראה שהקונצנזוס הוא שהייתה איזו הנדסה חברתית של עובד אובר שאפשרה למישהו לקבל דריסת רגל בתוך הרשת של אובר.

והם היו מסוגלים לנוע לרוחב, כמו שאנחנו אומרים, או להסתובב, ברגע שהם נכנסו פנימה כדי למצוא כמה אישורים מנהליים שהובילו אותם בסופו של דבר לקבל את המפתחות לממלכת אובר.

ברווז. אז זה לא נראה כמו גניבת נתונים מסורתית, או מדינת לאום, או מתקפת כופר, נכון?

ח. 'מס

זה לא אומר שמישהו אחר אולי גם לא היה ברשת שלו תוך שימוש בטכניקות דומות - אתה אף פעם לא באמת יודע.

למעשה, כאשר צוות התגובה המהירה שלנו מגיב לתקריות, אנו מגלים לעתים קרובות שיש יותר מגורם איום אחד בתוך רשת, מכיוון שהם ניצלו שיטות גישה דומות.

ברווז. כן... אפילו היה לנו סיפור על שני נוכלים של תוכנות כופר, בעצם לא ידועים זה לזה, שנכנסו באותו הזמן.

לכן, חלק מהקבצים הוצפנו עם תוכנת כופר-A-ו-לאחר-תוכנת כופר-B, וחלק עם תוכנת כופר-B-אחריה-תוכנת כופר-A.

זה היה בלגן לא קדוש…

ח. ובכן, אלו חדשות ישנות, ברווז. [צוחק]

מאז פרסמנו עוד אחד איפה *שלוש* תוכנות כופר שונות היו באותה רשת.

ברווז. אוי לא! [צחוק גדול] אני ממשיך לצחוק מזה, אבל זה לא בסדר. [צוחק]

ח. זה לא נדיר שגורמי איום מרובים נמצאים בתוכם, כי, כפי שאתה אומר, אם אדם אחד מסוגל לגלות פגם בגישה שלך להגנה על הרשת שלך, אין שום דבר שמצביע על כך שאנשים אחרים אולי לא גילו את אותו פגם.

אבל במקרה הזה, אני חושב שאתה צודק, בכך שנראה שזה "בשביל הלולז", אם תרצה.

כלומר, האדם שעשה את זה היה בעיקר אסף גביעים כשהם קופצים דרך הרשת - בצורה של צילומי מסך של כל הכלים השונים וכלי השירות והתוכניות האלה שהיו בשימוש ברחבי אובר - ופרסם אותם בפומבי, אני מניח לרחוב קרד.

ברווז. כעת, בהתקפה שנעשתה על ידי מישהו ש*לא* רצה זכויות התרברבות, התוקף הזה יכול היה להיות IAB, מתווך גישה ראשוני, לא?

במקרה כזה, הם לא היו עושים רעש גדול מזה.

הם היו אוספים את כל הסיסמאות ואז יצאו ואמרו, "מי ירצה לקנות אותן?"

ח. כן, זה סופר-סופר מסוכן!

עד כמה שזה נראה רע שזה אובר כרגע, במיוחד מישהו בצוותי יחסי הציבור או האבטחה הפנימית של אובר, זו למעשה התוצאה הטובה ביותר האפשרית...

... וזה רק שהתוצאה של זה הולכת להיות מבוכה, כנראה כמה קנסות על איבוד מידע רגיש של עובדים, דברים מהסוג הזה.

אבל האמת היא שכמעט לכל אחד אחר שסוג ההתקפה הזה קורבן, התוצאה הסופית בסופו של דבר היא תוכנות כופר או תוכנות כופר מרובות, בשילוב עם קריפטומינרים וסוגים אחרים של גניבת מידע.

זה הרבה הרבה יותר יקר לארגון מאשר פשוט להיות נבוך.

ברווז. אז הרעיון הזה של נוכלים שנכנסים ויכולים להסתובב כרצונם ולבחור ולבחור לאן הם הולכים...

...זה למרבה הצער לא יוצא דופן.

ח. זה באמת מדגיש את החשיבות של חיפוש אקטיבי של בעיות, בניגוד להמתנה להתראות.

ברור שהאדם הזה הצליח לפרוץ את האבטחה של אובר מבלי להפעיל התראות בתחילה, מה שאפשר לו את הזמן לשוטט.

זו הסיבה שציד איומים, כפי שנאמר בטרמינולוגיה, הוא כה קריטי בימים אלה.

כי ככל שאתה יכול לזהות את הפעילות החשודה של אנשים שמסתובבים בשיתופי קבצים קרובים יותר לדקה אפס או יום-אפס ופתאום נכנסים לחבורה שלמה של מערכות ברצף - סוגי פעילויות כאלה, או הרבה חיבורי RDP. ברחבי הרשת מחשבונות שאינם משויכים בדרך כלל לפעילות זו...

...סוגי הדברים החשודים האלה יכולים לעזור לך להגביל את כמות הנזק שאדם יכול לגרום, על ידי הגבלת משך הזמן שיש לו לפענח כל טעויות אבטחה אחרות שעשית שאפשרו לו לקבל גישה לאותם אישורים מנהליים.

זה דבר שהרבה צוותים באמת נאבקים בו: איך לראות את הכלים הלגיטימיים האלה מנוצלים לרעה?

זה אתגר אמיתי כאן.

כי בדוגמה הזו, זה נשמע כאילו עובד אובר הוטעה להזמין מישהו להיכנס, בתחפושת שנראתה כמוהו בסופו של דבר.

יש לך עכשיו חשבון של עובד לגיטימי, כזה שהזמין בטעות פושע למחשב שלו, מתרוצץ ועושה דברים שעובד כנראה לא קשור אליהם בדרך כלל.

אז זה באמת חייב להיות חלק מהניטור ומציד האיומים שלך: לדעת מה זה נורמלי באמת כך שתוכל לזהות "נורמלי חריג".

מכיוון שהם לא הביאו איתם כלים זדוניים - הם משתמשים בכלים שכבר קיימים.

אנחנו יודעים שהם הסתכלו על סקריפטים של PowerShell, דברים מהסוג הזה - הדברים שכנראה כבר יש לך.

מה שיוצא דופן הוא שהאדם הזה מקיים אינטראקציה עם אותה PowerShell, או שהאדם הזה מקיים אינטראקציה עם ה-RPP הזה.

ואלה דברים שהרבה יותר קשה להיזהר מהם מאשר פשוט לחכות להתראה שתצוץ בלוח המחוונים שלך.

ברווז. אז, צ'סטר, מה העצה שלך לחברות שלא רוצות למצוא את עצמן בעמדה של אובר?

למרות שהמתקפה הזו זכתה לפרסום עצום, בגלל צילומי המסך שמסתובבים, כי נראה שזה, "וואו, הנוכלים הגיעו לכל מקום"...

...למעשה, זה לא סיפור ייחודי בכל הנוגע לפרצות נתונים.

ח. שאלת על העצה, מה אגיד לארגון?

ואני צריך לחשוב בחזרה על חבר טוב שלי שהיה CISO של אוניברסיטה גדולה בארצות הברית לפני כעשר שנים.

שאלתי אותו מהי אסטרטגיית האבטחה שלו והוא אמר: "זה מאוד פשוט. הנחה של הפרה".

אני מניח שאני נפרץ, ושאנשים נמצאים ברשת שלי שאני לא רוצה ברשת שלי.

אז אני צריך לבנות הכל מתוך הנחה שכבר נמצא כאן מישהו שלא צריך להיות, ולשאול, "האם יש לי את ההגנה במקום למרות שהשיחה מגיעה מתוך הבית?"

היום יש לנו מילת באז בשביל זה: אפס אמון, שלרובנו נמאס כבר להגיד. [צוחק]

אבל זו הגישה: הנחה של הפרה; אפס אמון.

לא צריך להיות לך החופש פשוט להסתובב כי אתה עוטה תחפושת שנראה כמו עובד של הארגון.

ברווז. וזה באמת המפתח של Zero Trust, לא?

זה לא אומר, "לעולם אסור לסמוך על אף אחד שיעשה שום דבר."

זה סוג של מטאפורה לאמירה, "תניח כלום", ו"אל תאשר לאנשים לעשות יותר ממה שהם צריכים לעשות עבור המשימה שבידך."

ח. בְּדִיוּק.

בהנחה שהתוקפים שלך לא מקבלים כל כך שמחה מהיציאה מהעובדה שפרצו אותך כמו שקרה במקרה הזה...

...אתה בוודאי רוצה לוודא שיש לך דרך טובה לאנשי הצוות לדווח על חריגות כאשר משהו לא נראה תקין, כדי לוודא שהם יכולים לתת הסבר לצוות האבטחה שלך.

כי מדברים על הפרת נתונים שוהים זמנינו ספר יריב פעיל, הפושעים לרוב נמצאים ברשת שלך לפחות עשרה ימים:

אז יש לך שבוע מוצק עד עשרה ימים, בדרך כלל, שבהם אם יש לך רק כמה עיני נשר שמבחינות בדברים, יש לך סיכוי טוב לסגור אותו לפני שהגרוע מכל יקרה.

ברווז. ואכן, כי אם חושבים על איך עובדת מתקפת פישינג טיפוסית, נדיר מאוד שהנוכלים יצליחו בניסיון הראשון.

ואם הם לא מצליחים בניסיון הראשון, הם לא סתם אורזים את המזוודות ומסתובבים.

הם מנסים את האדם הבא, ואת האדם הבא, ואת האדם הבא.

אם הם הולכים להצליח רק כשהם מנסים את ההתקפה על האדם ה-50, אז אם מישהו מ-49 הקודמים הבחין בזה ואמר משהו, היית יכול להתערב ולתקן את הבעיה.

ח. בהחלט - זה קריטי!

ודיברת על להערים על אנשים לתת אסימוני 2FA.

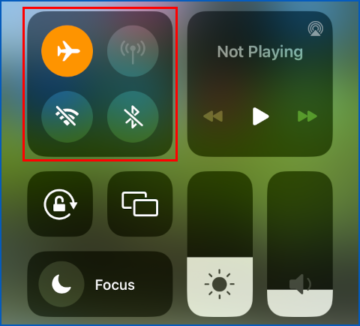

זו נקודה חשובה כאן - היה אימות רב-גורמי באובר, אבל נראה שהאדם השתכנע לעקוף אותו.

ואנחנו לא יודעים מה הייתה המתודולוגיה הזו, אבל לרוב השיטה מרובת הגורמים, למרבה הצער, יש את היכולת לעקוף.

כולנו מכירים את האסימונים מבוססי הזמן, שבהם אתה מקבל את שש הספרות על המסך ומתבקש להכניס את שש הספרות האלה לאפליקציה כדי לאמת.

כמובן, שום דבר לא מונע ממך לתת את שש הספרות לאדם הלא נכון כדי שיוכל לאמת.

אז, אימות שני גורמים אינו תרופה לכל מטרה המרפאת כל מחלות.

זוהי פשוט מכה מהירות שהיא עוד שלב בדרך להפיכת בטוח יותר.

ברווז. נוכל נחוש היטב שיש לו את הזמן והסבלנות להמשיך לנסות עשוי להיכנס בסופו של דבר.

וכמו שאתה אומר, המטרה שלך היא למזער את הזמן שיש להם כדי למקסם את התשואה על העובדה שהם קיבלו מלכתחילה...

ח. והניטור הזה צריך לקרות כל הזמן.

חברות כמו אובר גדולות מספיק כדי שיהיה להן מרכז תפעול אבטחה 24/7 משלהן כדי לפקח על דברים, אם כי אנחנו לא בטוחים מה קרה כאן, וכמה זמן שהה האדם הזה, ולמה הם לא נעצרו

אבל רוב הארגונים אינם בהכרח בעמדה להיות מסוגלים לעשות זאת בתוך הבית.

זה מאוד שימושי להחזיק משאבים חיצוניים זמינים שיכולים לנטר - *ברציפות* לנטר - אחר התנהגות זדונית זו, ולקצר עוד יותר את משך הזמן שהפעילות הזדונית מתרחשת.

לאנשים שאולי יש להם אחריות רגילה בתחום ה-IT ועבודה אחרת לעשות, זה יכול להיות די קשה לראות את הכלים הלגיטימיים האלה בשימוש, ולזהות דפוס מסוים אחד שלהם בשימוש כדבר זדוני...

ברווז. מילת הבאז שאתה מדבר עליה שם היא מה שאנחנו מכירים בתור MDR, קיצור של איתור מנוהל ותגובה, שם אתה מקבל חבורה של מומחים שיעשו זאת עבורך או שיעזרו לך.

ואני חושב שעדיין יש די הרבה אנשים שם בחוץ שמדמיינים, "אם יראו אותי עושה את זה, זה לא נראה כאילו ביטלתי את האחריות שלי? זו לא הודאה שאני ממש לא יודע מה אני עושה?"

וזה לא, נכון?

למעשה, אתה יכול לטעון שזה בעצם עושה דברים בצורה יותר מבוקרת, כי אתה בוחר אנשים שיעזרו לך לשמור על הרשת שלך *שעושים את זה ורק זה* למחייתך.

וזה אומר שצוות ה-IT הרגיל שלך, ואפילו צוות האבטחה שלך... במקרה חירום, הם יכולים למעשה להמשיך לעשות את כל שאר הדברים שצריך לעשות בכל מקרה, גם אם אתה מותקף.

ח. בהחלט.

אני מניח שהמחשבה האחרונה שיש לי היא זו...

אל תתפוס מותג כמו אובר שנפרץ כמשמעות שזה בלתי אפשרי עבורך להגן על עצמך.

שמות של חברות גדולות הם כמעט ציד גביעים גדול עבור אנשים כמו האדם המעורב בפריצה הספציפית הזו.

וזה שלחברה גדולה אולי לא היה את האבטחה שהיא צריכה לא אומר שאתה לא יכול!

היו הרבה פטפוטים תבוסתניים בין הרבה ארגונים שדיברתי איתם אחרי כמה פריצות גדולות קודמות, כמו Target, וסוני, וכמה מהפריצות האלה שהיו לנו בחדשות לפני עשר שנים.

ואנשים היו כמו, "ארה... אם עם כל המשאבים של טארגט הם לא יכולים להגן על עצמם, איזו תקווה יש עבורי?"

ואני באמת לא חושב שזה נכון בכלל.

ברוב המקרים האלה, הם היו ממוקדים כי הם היו ארגונים גדולים מאוד, והיה חור קטן מאוד בגישה שלהם שמישהו הצליח להיכנס דרכו.

זה לא אומר שאין לך סיכוי להגן על עצמך.

זו הייתה הנדסה חברתית, ואחריה כמה שיטות מפוקפקות של אחסון סיסמאות בקבצי PowerShell.

אלו דברים שתוכלו לצפות בהם בקלות רבה ולחנך את העובדים שלכם עליהם, כדי להבטיח שאתם לא עושים את אותן טעויות.

זה שאובר לא יכולה לעשות את זה לא אומר שאתה לא יכול!

ברווז. אכן - אני חושב שזה מנוסח היטב, צ'סטר.

אכפת לך אם אסיים עם אחת הקלישאות המסורתיות שלי?

(העניין עם קלישאות הוא שהן בדרך כלל הופכות לקלישאות בהיותן נכונות ושימושיות.)

אחרי מקרים כמו זה: "מי שלא יכול לזכור את ההיסטוריה נידון לחזור עליה - אל תהיה האדם הזה!"

צ'סטר, תודה רבה על שהקדשת פסק זמן מלוח הזמנים העמוס שלך, כי אני יודע שיש לך למעשה שיחה מקוונת לעשות הערב.

אז תודה רבה על זה.

ונסיים בדרך המקובלת באמירה: "עד הפעם הבאה, הישארו בטוחים".

[מודם מוזיקלי]

![S3 Ep128: אז אתה רוצה להיות פושע רשת? [אודיו + טקסט]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-360x188.png)