זרקור על איומי סייבר

מומחה האבטחה ג'ון שייר אומר לך את "החדשות שאתה באמת יכול להשתמש בהן" - איך להגביר את אבטחת הסייבר שלך על בסיס עצות מהעולם האמיתי מ דוח איום Sophos לשנת 2023.

לחץ וגרור על גלי הקול למטה כדי לדלג לכל נקודה. אתה יכול גם להקשיב ישירות בסאונדקלאוד.

עם פול דאקלין וג'ון שייר. מוזיקת אינטרו ואאוטרו מאת אדית מדג'.

אתה יכול להאזין לנו ב Soundcloud, Apple Podcasts, Google Podcasts, Spotify, Stitcher ובכל מקום שבו נמצאים פודקאסטים טובים. או פשוט זרוק את כתובת האתר של הזנת ה-RSS שלנו לתוך הפודקטצ'ר האהוב עליך.

קרא את התמליל

ברווז. שלום לכולם - ברוכים הבאים לפודקאסט האבטחה העירום.

כפי שאתה יכול לשמוע, אני ברווז, לא דאג.

דאג בחופשה עבור... התכוונתי לומר "יום שישי השחור", אבל טכנית, למעשה, לחג ההודיה האמריקאי.

הצטרף אליי ידידי ועמיתי מטורונטו, ג'ון שייר, ובמקרה זה התזמון מושלם כי זה עתה פרסמנו את דוח האיום של Sophos 2023:

ג'ון, קראת את זה במטרה לצאת אל העולם (אני מאמין שברגע שאתה ברומא) לדבר עם אנשים על מה שאנחנו צריכים, צריכים ובמובנים רבים *צריכים* לעשות את זה ימים לאבטחת סייבר.

אז... ספר לנו מה יש לדוח האיומים לומר!

ג'ון. היי, ברווז... תודה.

כן, זה היה שבוע וקצת לטייל ברחבי אירופה, לראות הרבה מהשותפים והלקוחות שלנו, ועמיתינו מרחבי העולם, ולדבר איתם על דו"ח האיומים של השנה וחלק מהדברים שמצאנו.

דוח האיומים של השנה הוא באמת מעניין כי יש לו, אולי, קצת יותר עומק טכני מאשר כמה מהשנים הקודמות שלנו.

יש בו גם הרבה מידע שלדעתי באמת ניתן לפעולה.

מתוך זה, אנחנו יכולים בעצם להסתובב ולומר, "בסדר, על סמך זה, מה אנחנו עושים כדי להגן על עצמנו?"

ברווז. אז זה מה שחבר שלך ושלי צ'סטר אוהב לקרוא "חדשות שתוכל להשתמש בהן"?

ג'ון. בדיוק... "חדשות שתוכלו להשתמש בהן"!

מידע שניתן לפעול הוא תמיד, לדעתי... במיוחד בהקשר של אבטחת סייבר, הוא תמיד בעל ערך רב יותר.

כי אני יכול לספר לך הכל על כל הדברים הרעים שקורים שם בחוץ, ואם הם תיאורטיים, אז מה?

כמו כן, אם אני מספר לך דברים שלא מתאימים לך, אין לך מה לעשות.

אבל ברגע שאני נותן לך פיסת מידע שבה עצם הפעולה לפי המידע הזה עושה אותך בטוח יותר, אז אני חושב שכולנו *כולנו מנצחים ביחד*, כי עכשיו יש דרך אחת פחות עבור פושע רשת לתקוף אותך... וזה הופך את כולנו באופן קולקטיבי בטוח יותר.

ברווז. בהחלט.

יש אלמנט של מה שאפשר לכנות "אלטרואיזם בשירות עצמי" באבטחת סייבר, לא?

זה באמת משנה אם אתה בטוח או לא במונחים של הגנה על כולם... *ו* אתה עושה את זה בשביל עצמך.

כי אם לא תלך לחטט, אם לא תתאמץ לעשות את הדבר הנכון, הנוכלים ילכו לחטט בשבילך.

וסביר מאוד שהם, בימים אלה, ימצאו דרך להיכנס.

ג'ון. הם יעשו, והם עושים זאת!

העובדה נשארת שכבר מזמן אמרנו ש*כולם* מטרה, *כולם* קורבן פוטנציאלי.

וכאשר מדובר בפריצת רשת, אחד הדברים שהיית עושה כפושע רשת הוא לא רק לברר באיזה סוג חברה אתה נמצא, באיזו רשת אתה נמצא, איפה כל הנכסים היקרים...

...אבל גם למה עוד יש לך גישה, אילו קשרים פוטנציאליים אחרים קיימים, אילו קשרים B2B [עסק לעסק] קיימים בין הקורבן שאתה מפר כעת לבין קורבנות פוטנציאליים אחרים בחוץ.

בסופו של יום, זה משחק מונטיזציה, ואם אני יכול להשיג שני קורבנות במחיר של אחד, אז אני מנצח.

להרבה מהתוקפים המיומנים יותר הללו יש חדירה די עמוקה להרבה מהרשתות האלה.

כלומר, רובם בסופו של דבר בשרתי Active Directory בתור DomainAdmin.

הם יכולים לאסוף מידע רב שיכול לשמש לפשעים אחרים בהמשך הדרך...

ברווז. אבל זה לא רק עומק, זה גם עניין רוחב, לא?

אם אתה קורבן של מתקפת כופר שבה כמעט כל קבצי הנתונים השימושיים, בכל המחשבים שלך כולל השרתים שלך, בכל הרשת שלך, הוצפנו...

...זה אומר שלנוכלים כבר הייתה גישת קריאה וכתיבה לכל הקבצים האלה.

לכן הם יכלו, וכנראה שעשו, לגנוב את כל הקבצים האלה קודם.

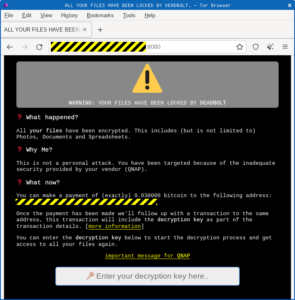

ג'ון. אתה צודק - תוכנת הכופר היא השלב האחרון של המתקפה.

זו נקודת ההתקפה שבה הם *רוצים* שתדע שהם היו שם.

הם ישימו את הגולגולות הבוערות על שולחן העבודה שלך, ועל השרתים שלך, ובכל מקום אחר שהם מחליטים להצפין, כי הם צריכים שתדע שמשהו רע קרה... והם צריכים להגיד לך איך אתה יכול לשלם.

אבל העובדה נשארת שתוכנת כופר, כפי שאמרתי, היא השלב האחרון.

יש הרבה דברים שהשתבשו לפני שהשלב האחרון התרחש.

ברווז. כך. ג'ון, תן לי רק לשאול אותך מהר...

במקרה של מתקפת כופר, האם נכון לומר שזה היוצא מן הכלל ולא הכלל שהנוכלים יבואו [מדברים מהר מאוד] ויטרפו את הקבצים/ יבקשו את הכסף/ וזהו... תוך דקות או שעות ?

בדרך כלל זה לא עובד ככה, נכון?

ג'ון. ימין!

ב דוח יריב פעיל מתחילת השנה, זיהינו (זהו המחקר של כל חקירות התגובה לאירועים מקבוצת התגובה המהירה ב-Sophos לשנת 2021)...

זיהינו שזמן השהייה החציוני (זה הזמן שבין התוקפים לפרוץ לראשונה לרשת ואז השיקו את תוכנת הכופר, או איזשהו מטרה בסוף שבו זוהתה המתקפה... זה לא חייב להיות תוכנת כופר, זה יכול להיות בין אם אנו מזהים קריפטומינר ואז עשינו את החקירה) היה 15 ימים:

עכשיו, זה החציון לכל ההתקפות; עבור התקפות לא בסגנון כופר, זה היה 34 ימים, ובמיוחד עבור תוכנות כופר, זה היה אחד עשר ימים, אז הם זזים קצת יותר מהר מהחציון הכללי.

אז, יש שם הרבה זמן.

וכאשר הסתכלתי על כמה מהיוצאים מן הכלל, לאחד מהם הקורבנות היה מישהו ברשת שלהם במשך 496 ימים, וסביר להניח שזה נובע מפעילות מתווך גישה ראשוני, או IAB.

יש לך מישהו שנכנס דרך פגיעות, השתיל קליפת רשת, ישב עליה זמן מה, ואז בסופו של דבר זה נמכר מחדש...

...או באופן עצמאי, פושע סייבר אחר מצא את אותה פגיעות מכיוון שלא טופלה, והצליח לעבור דרך דלת הכניסה ולבצע את פעילותו.

יש הרבה מה שיכול להמשיך, אז יש הרבה הזדמנויות לצוותי הגנה להיות מסוגלים לזהות פעילות חריגה ברשת – פעילות שהיא איתות לבעיה שעלולה להיות גדולה יותר בהמשך הדרך, כמו תוכנות כופר.

ברווז. ג'ון, זה מזכיר לי שאני צריך לשאול אותך על משהו בדוח האיומים שאולי כינינו אותו בחצוף. שובב תשע, שהיא דרך להזכיר לאנשים שפושעי סייבר בודדים, או אפילו כנופיות של פושעי סייבר שעובדים יחד בימינו, לא צריכים לדעת הכל:

הם נקטו בגישת הפרד-וכבש, שבה קבוצות שונות מתמקדות, ולאחר מכן מוכרות הלאה, במה שהן מסוגלות לעשות בכל מיני "קטגוריות עסקיות" שונות.

האם זה נכון?

ג'ון. כן, זה התפתחות של מערכת האקולוגית של פשע הסייבר שנראה מחזורית משהו.

אם נחזיר קצת את השעון לאחור, ונתחיל לחשוב על התוכנה הזדונית של פעם... היו לך בדרך כלל וירוסים ותולעים.

הם היו פעולות עצמאיות: היו אנשים שפשוט יצאו לשם, עשו את שלהם, והדביקו חבורה של מחשבים.

ואז בסופו של דבר קיבלנו רשתות בוט שהחלו להתרבות, והפושעים חשבו, "היי, אני יכול להשכיר רשתות בוטניות אלה כדי לעשות דואר זבל."

אז עכשיו היו לך כמה ישויות שונות שהיו מעורבות בפשעי סייבר...

...ואנחנו ממשיכים קדימה במהירות לימי סוחרי ערכות ה-exploit, שם הם היו משתמשים בשירותים של ברוקרים של אקסלוץ, ושירותי כיוון תעבורה, וכל מיני שחקנים אחרים בשוק.

בכל פעם שאנחנו עוברים את המחזור נראה שהוא נעשה יותר גדול ו"מקצועי" יותר מבעבר, ועכשיו אנחנו בעידן שבו אנחנו קוראים לזה "כשירות" עידן מסיבות טובות, כי לא רק שחברות לגיטימיות הלכו למודל הזה, אלא שגם פושעי הסייבר אימצו אותו.

אז יש לך עכשיו כל מיני שירותים שאפשר לקנות, ורובם נמצאים ברשת האפלה בפורומים פליליים, אבל אתה יכול למצוא אותם גם ברשת הברורה.

ברווז. הזכרת, לפני רגע, IABs: מתווכים בגישה ראשונית, נוכלים שלא ממש מעוניינים בפריסת תוכנות כופר או באיסוף ביטקוינים; הם ישאירו את זה למישהו אחר.

המטרה שלהם היא למצוא דרך להיכנס, ואז להציע אותה להשכרה או למכירה.

וזה רק *אחד* מתוך תשעת השובבים "X-as-a-service" היבטים, לא?

עם ה-Nighty Nine, עם כל כך הרבה חלוקות משנה, אני מניח שהבעיה היא, למרבה הצער, ש-[A] יש הרבה מקום ואטרקטיביות לכולם, ו-[B] ככל שהחלקים מתפצלים יותר, אני מתאר לעצמי, כך זה נעשה מורכב יותר עבור אכיפת חוק.

לאו דווקא כדי להתחקות אחר מה שקורה, אלא למעשה לצבור מספיק ראיות כדי להיות מסוגל לזהות, לעצור ובתקווה בסופו של דבר להרשיע את העבריינים?

ג'ון. כן, זה הופך את תהליך החקירה להרבה יותר קשה, כי עכשיו יש לך עוד הרבה חלקים נעים ואינדיבידואלים המעורבים ספציפית בהתקפה... או לפחות מסייעים בהתקפה, נגיד; אולי הם לא מעורבים *ישירות*, אבל הם בהחלט מסייעים.

בימים הטובים של המפעילים הבודדים שעושים תוכנות כופר, ועושים הכל מהפרצה הראשונית ועד לשלב הסופי של תוכנת הכופר, אולי תוכל להשיג את הפושע שלך, האדם שעמד מאחוריה...

...אבל במקרה הזה, עכשיו אתה צריך לעצור 20 אנשים!

אמנם החוקרים האלה טובים במה שהם עושים; הם יודעים היכן לחפש; הם עובדים ללא לאות כדי לנסות לגלות את האנשים האלה, למרבה הצער, ברבים מכתבי האישום שקראתי, זה בדרך כלל מסתכם ב-OpSec המסכן (מסכן אבטחה מבצעית) שמגלה את אחד מהאנשים המעורבים בפשע.

ועם מעט המזל הזה, אז החוקר מסוגל למשוך בחוטים האלה ולקבל את שאר הסיפור.

אם לכולם יש את הסיפור שלהם ישר וה-OpSec שלהם צמוד, זה יכול להיות הרבה יותר קשה.

ברווז. על בסיס מה שאמרנו זה עתה - העובדה שיש יותר פשעי סייבר, מעורבים יותר פושעי סייבר, עם מגוון רחב יותר של מיומנויות מרובדות או מדורגות...

...עם כל זה בחשבון, מהן הטכניקות החדשות בבלוק שבהן נוכל להשתמש כדי להכות בחזרה נגד הרוחב והעומק, ככל הנראה, ההולכים וגדלים של טווח ההגעה של הנוכלים?

ג'ון. ובכן, הראשון שאתחיל איתו הוא לא בהכרח חדש – אני חושב שדיברנו על זה כבר זמן מה; אתה כותב על זה ב-Naked Security כבר די הרבה זמן.

זה ה הקשחת הזהות, במיוחד באמצעות אימות רב-גורמי בכל מקום אפשרי.

המציאות המצערת היא שכשעברתי את השנים האחרונות, וקוראת הרבה מדיווחי הקורבנות בדו"ח יריב פעיל, יש חוסר מהותי של אימות רב-גורמי שמאפשר לפושעים לחדור לרשתות די בקלות... פשוט מאוד, עובר דרך דלת הכניסה עם סט אישורים תקף.

אז למרות שזה לא חדש, אני חושב, בגלל שזה לא מספיק מאומץ, אנחנו צריכים להגיע לנקודה הזו.

ברווז. אפילו לשקול 2FA מבוסס SMS, אם כרגע אתה פשוט הולך, "זה קשה מדי, אז אני פשוט אבחר סיסמה ארוכה מאוד; אף אחד לעולם לא ינחש את זה."

אבל כמובן, הם לא צריכים לנחש את זה, נכון?

לברוקר הגישה הראשוני יש 20 דרכים שונות לגנוב אותו, ולהכניס מסד נתונים קטן למכירה מאוחר יותר.

ואם אין לך 2FA בכלל, זה מסלול ישיר לכל אחד בהמשך...

ג'ון. איזה נוכל אחר כבר ביקש יפה את הסיסמה שלך, והם קיבלו אותה איפשהו.

עכשיו זה רק השלב השני של המתקפה, שבו מישהו אחר משתמש בה.

מעבר לזה, אני חושב שאנחנו צריכים להגיע לנקודה שבה אנחנו בעצם חוקרים כמה שיותר אותות חשודים ברשת.

לכן, עבור חברות רבות זה עשוי להיות בלתי אפשרי, אם לא קשה מאוד... כי זה *קשה!

היכולות והמומחיות לעשות זאת לא יהיו במסגרת היכולת של כל חברה.

ברווז. עכשיו, מה שאתה מדבר עליו כאן, ג'ון, הוא, אני חושב, מה שצ'סטר אוהב לקרוא, "לא לשבת ולחכות להתראות שיופיעו ללוח המחוונים שלך, כדי לספר לך דברים רעים שעכשיו הוא יודע שקרו, אבל בעצם *יוצא לחפש דברים* שהם אינדיקטורים לכך שמתקפה בדרך".

במילים אחרות, כדי לחזור למה שאמרת קודם, תוך ניצול 14 הימים הראשונים האלה לפני "היום החציוני" ה-15 שבו הנוכלים מגיעים לנקודה שהם מוכנים לשחרר את הדברים הרעים האמיתיים.

ג'ון. כן, אני יכול לתת לך כמה דוגמאות... אחת הנתמכת בנתונים ובדוח הפרסום הפעיל, שלמעשה בעיני תומך במגמות העיקריות שאנו רואים בדוח האיומים.

וזו אקפילטרציה [חילוץ לא חוקי של נתונים מהרשת].

יש זמן בין כאשר חלה מתרחשת לבין מועד שחרור תוכנות כופר ברשת.

לעתים קרובות מאוד, בימים אלה, תהיה איזו סינון שתקדם את תוכנת הכופר עצמה, כך שיהיו כמה נתונים שנגנבו.

ובממצאים שלנו ראינו שהיה חציון של 1.85 ימים - אז היו לך, שוב, כמעט יומיים שם לפני פגיעת תוכנת הכופר, שבהם יכולת לראות אות חשוד מתרחש בשרת שבדרך כלל לא רואה הרבה של נתונים יוצאים.

פתאום, "שולח נתונים ל mega.io" [שירות אחסון קבצים מקוון]... זה יכול היה להיות אינדיקציה שמשהו קורה ברשת שלך.

אז זו דוגמה למקום שבו יש לנו אותות ברשת: הם לא מתכוונים "לחצו מיד על כפתור הפאניקה", אלא זה המבשר לאירוע המסוים הזה.

ברווז. אז אלו חברות שלא היו חסרות יכולת לחפש דברים מהסוג הזה, או שלא הבינו מה המשמעות של סינון נתונים לעסק שלהן, לא ידעו שזה לא אמור לקרות.

זה היה באמת רק שבין כל שאר הדברים שהם צריכים לעשות כדי שה-IT ימשיך לפעול בצורה חלקה בחברה, לא היה להם באמת זמן לחשוב, "מה זה אומר לנו? בוא נחפור עוד קצת".

ג'ון. אף אחד לא הסתכל.

זה לא שהם התרשלו... זה או שהם לא ידעו לחפש, או שהם לא ידעו מה לחפש.

וכך אירועים מסוג זה - ואנחנו רואים את זה שוב ושוב... יש סימנים ברורים בתוך התקפות תוכנת כופר שהם אותות נאמנות שאומרים, "משהו רע קורה ברשת שלך."

וזה רק צד אחד של הדברים; זה המקום שבו יש לנו למעשה אותות.

אבל לנקודה שלך, ישנם תחומים אחרים שבהם נוכל להשתמש ביכולות של כלי XDR, למשל.

ברווז. זה זיהוי ותגובה מורחבים?

ג'ון. זה נכון.

ברווז. אז זה לא, "אה, תראה, זו תוכנה זדונית; זה קובץ שמוצפן; בוא נחסום את זה."

XDR הוא המקום שבו אתה אומר באופן פעיל למערכת, "צא ותגיד לי אילו גרסאות של OpenSSL התקנתי"?

ג'ון. בדיוק.

ברווז. "תגיד לי אם עדיין יש לי שרת Exchange ששכחתי ממנו"... דברים כאלה?

ג'ון. כן.

ראינו פעילות רבה של ProxyShell בשנה שעברה, כאשר ה-PoC [הוכחת הרעיון] שוחרר באמצע אוגוסט... וכפי שכתבת עליו ב-Naked Security, אפילו החלת התיקון למערכת לא בהכרח יחסוך אתה, *אם הנוכלים היו נכנסים לפניך ו השתיל קליפת רשת*.

אז עכשיו, על ידי חקירה לאחר מעשה – עכשיו כשאנחנו יודעים ש-ProxyShell קיים, מכיוון שראינו את העלונים – אנחנו יכולים ללכת ולחפש: [1] את קיומם של אותם תיקונים בשרתים שאנו יודעים עליהם; [2] למצוא שרתים שאנחנו לא יודעים עליהם; ו-[3] (אם החלנו את התיקון) חפשו סימנים של קליפות הרשת הללו.

כל הפעילות הזו בסופו של דבר תהפוך אותך לבטוח יותר, ואולי תאפשר לך לגלות שיש בעיה ברשת שאתה צריך ואז לקרוא לצוות התגובה שלך לאירועים; להתקשר Sophos Rapid Response; קרא למי שנמצא שם כדי לעזור לך לתקן את הדברים האלה.

כי בכל ראשי התיבות האלה שיש לנו, ה"D", ה זיהוי קצת, זו הטכנולוגיה.

ה"R", ה תגובה קצת, אלה בני האדם... הם אלה שבעצם יוצאים לשם ועושים הרבה מהתגובה הזו.

ישנם כלים אוטומטיים שיכולים לעשות זאת, אבל למען האמת בני האדם הרבה יותר טובים לעשות זאת בצורה שלמה יותר ממה שהמכונות מסוגלות לעשות.

בני האדם מכירים את הסביבה; בני האדם יכולים לראות את הניואנסים של דברים טוב יותר ממה שמחשבים יכולים.

ולכן אנחנו צריכים שהאדם והמכונה יעבדו יחד כדי לפתור את הבעיות האלה.

ברווז. אז, XDR אינו עוסק רק בזיהוי ומניעה של איומים מסורתיים מהבית הספר הישן, עד כמה שזה חשוב.

אפשר לומר שזה קשור באותה מידה למציאת הדברים הטובים שאמורים להיות שם, אבל לא...

... שכן מדובר במציאת הדברים הרעים שלא אמורים להיות שם, אלא קיימים.

ג'ון. זה יכול לשמש גם בדרך אחרת, והיא שאם אתה שואל את האחוזה שלך, הרשת שלך, כל המכשירים שמדווחים לך על טלמטריה... ואינך מקבל תשובה מכמה מהם.

אולי הם כבויים?

אולי לא - אולי הפושעים כיבו את ההגנה על המערכות האלה, ואתה צריך לחקור יותר.

אתה רוצה להפחית את כמות הרעש במערכת כדי שתוכל לזהות את האות קצת יותר טוב, וזה מה שמניעה תעשה.

זה ייפטר מכל התוכנות הזבל הנמוכות, בנפח גבוה, שמגיע אלינו, לכולנו, מדי יום ביומו.

אם נוכל להיפטר מזה, ולקבל אות יותר יציב, אז אני חושב שזה לא רק עוזר למערכת בסך הכל כי יש פחות התראות בתהליך, אלא זה גם עוזר לבני האדם למצוא בעיות מהר יותר.

ברווז. ג'ון, אני מודע לזמן, אז אני רוצה לשאול אותך את הדבר השלישי והאחרון שאנשים אולי לא עושים (או שהם חושבים שהם צריכים לעשות אבל הם עדיין לא ממש הגיעו לזה)... הדבר שלדעתך נותן את המיטב עבור הכסף של אבטחת הסייבר שלהם, על מנת להגביר את החוסן נגד פשעי סייבר במהירות האפשרית.

ג'ון. משהו שדיברתי עליו עם הרבה מהלקוחות והשותפים שלנו הוא: אנחנו בעולם הזה עכשיו שבו האיומים נעשו מורכבים יותר, הנפח עלה...

…לכן אל תפחד לבקש עזרה.

בעיני זו עצה שכולנו צריכים לקחת ללב, כי לא כולנו יכולים לעשות הכל.

עשית דוגמה לפני שהתחלנו להקליט על הזמנת שרברב, נכון?

לא כל אחד מסוגל לעשות את הצנרת שלו בעצמו... יש אנשים שכן, אבל בסופו של יום, בקשת עזרה לא צריכה להיראות כשלילה, או כישלון.

יש לראות זאת כשאתה עושה כל שביכולתך כדי להעמיד את עצמך על בסיס אבטחה טוב.

ברווז. כן, כי השרברב הזה תיקן מאות צינורות דולפים בעבר... ואבטחת סייבר היא מאוד כזו, לא?

וזו הסיבה שחברות כמו Sophos מציעות איתור מנוהל ותגובה [MDR], שבו אתה יכול לומר, "בוא ועזור לי."

אם שום דבר אחר, זה משחרר אותך לעשות את כל שאר פעולות ה-IT שאתה צריך לעשות בכל מקרה... כולל דברים יומיומיים של אבטחת סייבר, ותאימות לרגולציה, וכל הדברים האלה.

ג'ון. מומחיות נצברת באמצעות ניסיון, ואני באמת לא רוצה שכל הלקוחות שלנו, וכל השאר שם בחוץ, יצטרכו לחוות מאות התקפות מדי יום כדי להבין איך הכי טוב לתקן אותן; איך הכי נכון להגיב.

ואילו המצטבר של כל ההתקפות שאנו רואים מדי יום, והמומחים שיש לנו יושבים על הכיסאות האלה ומסתכלים על הנתונים האלה... הם יודעים מה לעשות כאשר מתקפה מגיעה; הם יודעים מה לעשות *לפני* ערכות התקפה.

הם יכולים לזהות את האותות האלה.

נוכל לעזור לך בהיבט הטכני של השיקום.

אנו עשויים לתת לך גם עצות כיצד להכין את הרשת שלך מפני התקפות עתידיות, אבל באותו זמן, נוכל גם להוציא חלק מהרגש מהתגובה.

דיברתי עם אנשים שעברו את ההתקפות האלה וזה מזעזע, זה מכביד רגשית, ואם יש לך שם מישהו מנוסה, עם ראש קריר, שהוא חסר רגשות, שיכול לעזור להדריך אותך בתגובה הזו …

...התוצאה תהיה טובה יותר מאשר אם אתה מתרוצץ עם השיער שלך בוער.

גם אם יש לך תוכנית תגובה - שכל חברה צריכה, והיא צריכה להיבדק! - אולי תרצה שיהיה לך מישהו אחר שיוכל ללוות אותך דרכו, ולעבור את התהליך הזה ביחד, כך שבסופו של דבר אתה נמצא במקום שבו אתה בטוח שהעסק שלך מאובטח ושאתה גם מסוגל למתן כל התקפה עתידית.

ברווז. לאחר התקפת תוכנת הכופר השתים עשרה שלך, אני מניח שסביר להניח שתהיה טוב כמו המומחים שלנו בהפעלת "מכונת הזמן של הרשת", לחזור אחורה, לגלות את כל השינויים שבוצעו ולתקן הכל.

אבל אתה לא רוצה לסבול את אחת עשרה התקפות כופר קודם כדי להגיע לרמת המומחיות הזו, נכון?

ג'ון. בדיוק.

ברווז. ג'ון, תודה רבה על הזמן והתשוקה שלך... לא רק על הידיעה על אבטחת סייבר, אלא על עזרת לאנשים אחרים לעשות זאת היטב.

ולא רק לעשות את זה טוב, אלא לעשות את *הדברים הנכונים* היטב, אז אנחנו לא מבזבזים זמן על לעשות דברים שלא יעזרו.

אז בוא נסיים, ג'ון, בכך שתגיד לכולם היכן להשיג את דוח האיומים, כי זה קריאה מרתקת!

ג'ון. כן, ברווז... תודה רבה ששלחת אותי; אני חושב שזו הייתה שיחה טובה, וזה נחמד להיות איתך שוב בפודקאסט.

ואם מישהו רוצה לקבל עותק משלו של דוח האיומים שזה עתה הוטבע, אתה יכול ללכת אל:

https://sophos.com/threatreport

ברווז. [צוחק] ובכן, זה נחמד וקל!

קריאה נהדרת... אל תהיו יותר מדי לילות ללא שינה (יש שם כמה דברים מפחידים), אבל זה יעזור לכם לעשות את העבודה שלכם טוב יותר.

אז תודה לך שוב, ג'ון, על התייעלות בהתראה קצרה.

תודה לכולם על ההקשבה, ועד הפעם הבאה...

שניהם. הישאר בטוח!

[מודם מוזיקלי]

- blockchain

- קוינגניוס

- ארנקים

- cryptryptxchange

- אבטחת סייבר

- עברייני אינטרנט

- אבטחת סייבר

- איומי סייבר

- מחלקה לביטחון מולדת

- ארנקים דיגיטליים

- חומת אש

- ג'ון שייר

- קספרסקי

- חוק וסדר

- תוכנות זדוניות

- מקאפי

- MDR

- ביטחון עירום

- NexBLOC

- אפלטון

- plato ai

- מודיעין אפלטון

- משחק אפלטון

- אפלטון נתונים

- פלטוגיימינג

- פודקאסט

- מנהיגות ביטחונית

- איומים ביטחוניים

- שייר

- דוח איומים

- VPN

- אבטחת אתר

- XDR

- זפירנט

![S3 Ep128: אז אתה רוצה להיות פושע רשת? [אודיו + טקסט]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-360x188.png)

![S3 Ep123: חברת קריפטו מתפשרת על כרבולת [שמע + טקסט]](https://platoaistream.net/wp-content/uploads/2023/02/s3-ep123-crypto-company-compromise-kerfuffle-audio-text-360x188.png)

![S3 Ep119: פריצות, טלאים, דליפות ותיקונים! [אודיו + טקסט]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep119-breaches-patches-leaks-and-tweaks-audio-text-360x188.jpg)