קבוצת איומים שקשורה בעבר ל-ShadowPad הגישה מרחוק Trojan (RAT) הידועה לשמצה נצפתה תוך שימוש בגרסאות ישנות ומיושנות של חבילות תוכנה פופולריות כדי לטעון תוכנות זדוניות על מערכות השייכות למספר ארגונים ממשלתיים והגנה באסיה.

הסיבה לשימוש בגרסאות מיושנות של תוכנות לגיטימיות היא משום שהן מאפשרות לתוקפים להשתמש בשיטה ידועה הנקראת העמסת צד של ספריית קישורים דינמיים (DLL) כדי לבצע את המטענים הזדוניים שלהם על מערכת יעד. רוב הגרסאות העדכניות של אותם מוצרים מגנות מפני וקטור ההתקפה, שבעצם כרוך בו יריבים המסווים קובץ DLL זדוני כקובץ לגיטימי ומכניסים אותו לספרייה שבה היישום יטען ויפעיל את הקובץ באופן אוטומטי.

חוקרים מצוות Symantec Threat Hunter של תוכנת ברודקום צפו ב משטח הצללים-קבוצת איומים הקשורה המשתמשת בטקטיקה בקמפיין ריגול סייבר. יעדי הקבוצה כללו עד כה משרד ראש ממשלה, ארגונים ממשלתיים הקשורים למגזר הפיננסי, חברות ביטחון ותעופה וחלל בבעלות ממשלתית וחברות טלקום, IT ומדיה בבעלות המדינה. הניתוח של ספק האבטחה הראה שהקמפיין נמשך לפחות מאז תחילת 2021, כאשר המודיעין הוא המוקד העיקרי.

טקטיקת מתקפת סייבר ידועה, אך מוצלחת

"השימוש של יישומים לגיטימיים כדי להקל על טעינת DLL בצד נראה כמגמה גוברת בקרב שחקני ריגול הפועלים באזור", אמרה סימנטק בדו"ח השבוע. זוהי טקטיקה אטרקטיבית מכיוון שלעתים קרובות כלים נגד תוכנות זדוניות לא מזהים את הפעילות הזדונית מכיוון שתוקפים השתמשו ביישומים ישנים לטעינת צד.

"מלבד גיל האפליקציות, המשותף הנוסף הוא שכולם היו שמות ידועים יחסית ולכן עשויים להיראות תמימים". אומר אלן נוויל, מנתח מודיעין איומים בצוות צייד האיומים של סימנטק.

העובדה שהקבוצה שמאחורי הקמפיין הנוכחי באסיה משתמשת בטקטיקה למרות שהיא מובנת היטב, מעידה על כך שהטכניקה מניבה הצלחה מסוימת, אמרה סימנטק.

נוויל אומר שהחברה שלו לא ראתה לאחרונה שחקני איומים משתמשים בטקטיקה בארה"ב או במקומות אחרים. "הטכניקה משמשת בעיקר תוקפים המתמקדים בארגונים אסייתיים", הוא מוסיף.

נוויל אומר שברוב ההתקפות בקמפיין האחרון, שחקני איומים השתמשו בכלי השירות הלגיטימי PsExec Windows עבור הפעלת תוכניות במערכות מרוחקות לבצע את טעינת הצד ולפרוס תוכנות זדוניות. בכל אחד מהמקרים, התוקפים כבר התפשרו בעבר על המערכות שעליהן התקינו את האפליקציות הישנות והלגיטימיות.

"[התוכנות] הותקנו בכל מחשב שנפרץ בו התוקפים רצו להפעיל תוכנות זדוניות. במקרים מסוימים, זה יכול להיות מספר מחשבים באותה רשת של קורבן", אומר נוויל. במקרים אחרים, סימנטק גם צפתה בהם כשהם פורסים אפליקציות לגיטימיות מרובות על מחשב יחיד כדי לטעון את התוכנה הזדונית שלהם, הוא מוסיף.

"הם השתמשו במגוון רחב של תוכנות, כולל תוכנות אבטחה, תוכנות גרפיות ודפדפני אינטרנט", הוא מציין. במקרים מסוימים, חוקרי סימנטק גם צפו בתוקף באמצעות קובצי מערכת לגיטימיים ממערכת ההפעלה Windows XP הישנה כדי לאפשר את ההתקפה.

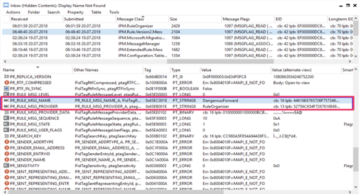

Logdatter, טווח של מטענים זדוניים

אחד המטענים הזדוניים הוא גנב מידע חדש בשם Logdatter, המאפשר לתוקפים לרשום הקשות, לצלם צילומי מסך, לבצע שאילתות בבסיסי נתונים של SQL, להחדיר קוד שרירותי ולהוריד קבצים, בין היתר. מטענים נוספים ששחקן האיום משתמש בהם בקמפיין האסייתי שלו כוללים טרויאני מבוסס PlugX, שני RATs המכונים Trochilus ו-Quasar, וכמה כלים לגיטימיים לשימוש כפול. אלה כוללים את Ladon, מסגרת לבדיקת חדירה, FScan ו-NBTscan לסריקת סביבות קורבנות.

נוויל אומר שסימנטק לא הצליחה לקבוע בוודאות כיצד גורמי האיום עשויים לקבל גישה ראשונית בסביבת יעד. אבל דיוג ומיקוד הזדמנויות של מערכות לא מתוקנות הן ככל הנראה וקטורים.

"לחלופין, התקפת שרשרת אספקת תוכנה אינה מחוץ לתחום התוקפים הללו כפי ששחקנים עם גישה ל-ShadowPad הם ידוע שפתח במתקפות שרשרת אספקה בעבר", מציין נוויל. לאחר ששחקני האיום קיבלו גישה לסביבה, הם נטו להשתמש במגוון כלי סריקה כגון NBTScan, TCPing, FastReverseProxy ו-Fscan כדי לחפש מערכות אחרות למיקוד.

כדי להתגונן מפני התקפות מסוג זה, ארגונים צריכים להטמיע מנגנונים לביקורת ובקרה של תוכנות שעשויות לרוץ ברשת שלהם. כמו כן, עליהם לשקול ליישם מדיניות המאפשרת רק ליישומים ברשימת ההיתרים לפעול בסביבה ולתת עדיפות לתיקון נקודות תורפה באפליקציות הפונות לציבור.

"אנו גם ממליצים לנקוט בפעולה מיידית לניקוי מכונות שמציגות אינדיקטורים כלשהם של פשרה", מייעץ נוויל, "... כולל אישורי רכיבה על אופניים ומעקב אחר התהליך הפנימי של הארגון שלך לביצוע חקירה יסודית."