読み取り時間: 5 分

暗号通貨が構築されているノードのネットワークを備えたブロックチェーンテクノロジーは、コンセンサスメカニズムなしでは成功しません。 これらは、コンピューターの分散型ネットワーク全体で合意(コンセンサス)と信頼を達成するためにブロックチェーンネットワークで使用される方法論を指します。 ブロックチェーンコンセンサスメカニズムは、ネットワークのセキュリティとパフォーマンスが損なわれないようにする上で重要な役割を果たします。

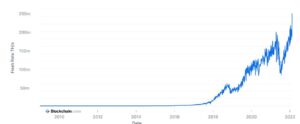

最初のコンセンサスプロトコルは、プルーフオブワークまたはPoWでした。これは、エネルギー集約度と、ネットワークノードを一列に並べて新しいビットコインを作成するための難しいパズルを解くための高い計算能力を特徴としています。 また、トランザクションの処理に時間がかかります。 最初のブロックチェーンネットワークであるビットコインは、依然としてPoWプロトコルを使用しています。

低エネルギー集約型メカニズムの需要は、プルーフオブステークまたはPoSにつながりました。 とは異なり PoWコンセンサスアルゴリズム、PoSは、パブリック元帳を維持するために、ネットワークにネイティブな暗号の必要な量をステーキングすることを含みます。 イーサリアムネットワークはPoSを普及させました。 PoWよりも優れていますが、買いだめを促します。 さらに、主要なトークン所有者は、新しいブロックに署名する可能性が高くなります。

コンセンサスメカニズムの説明

ビットコインのような分散型ネットワークのコンセンサスアルゴリズムは、企業のデータベースの実行を担当する集中型システムの中央機関に似ています。 ここでの違いは、ブロックチェーンが単一のエンティティなしで動作することです。 ブロックチェーンは、一元化された権限なしで情報を保存、処理、および通信するために構築されています。 分散型ネットワークは公に共有されているため、チェーン上のすべてのトランザクションを検証および認証するには、安全で公正かつ信頼性の高いメカニズムが必要です。 これは、コンセンサスメカニズムが行うことです。

コンセンサスメカニズムにより、ネットワーク内のすべてのノードが同期され、一致していることが保証されます。 これは、ブロックチェーンの参加者またはノードからの貢献を検証するルールを構成します。 すべての参加者は、元帳に関する合意に同意する必要があります。 コンセンサスプロトコルは、ブロックチェーンの円滑な実行を維持し、それがそれらを不可欠なものにします。

動的に進化するブロックチェーンテクノロジーは、いくつかのメカニズムを脚光を浴びています。 ビットコインでのプルーフオブワークからイーサリアム2.0でのプルーフオブステークまで、分散コンピューター間でのブロックチェーントランザクションと情報記録の効率を最大化するために、いくつかの注目すべきコンセンサスプロトコルが長年にわたって開発されてきました。

ここでは、PoWとPoS以外のさまざまなタイプのプロトコルとその利点を分析します。

他の主要なタイプのブロックチェーンコンセンサスメカニズム

イーサリアムの共同創設者であるVitalikButerinによると、ブロックチェーンは、スケーラビリティ、セキュリティ、分散化という、トリレンマとしても知られるXNUMXつの基本的な概念に基づいています。 開発者は、効率とパフォーマンスを最大化するために、これらXNUMXつの属性をネットワークのDNAに組み込む必要があります。 これらの属性のバランスをとるために、ネットワーク開発者はさまざまなプロトコルを開発しました。 以下でそれらを見てみましょう。

容量の証明

Proof of Capacityは、ネットワーク開発者によって作成された新しいプロトコルのXNUMXつです。 PoCは、エネルギーの代わりにハードドライブのスペースを使用してトランザクションを認証します。 これにより、ネットワーク上の参加者のデバイスのメモリスペースを共有できます。 マイナーのデバイスのメモリ容量が大きいほど、ノードがネットワークで持つ権限が多くなります。

Proof of Capacityは、ProofofSpace暗号とも呼ばれます。 SpaceMintとPermacoinはコンセンサスプロトコルを使用します。

活動証明(PoA)

プルーフオブアクティビティは、PoWとPoSを組み合わせているため、最も効率的なアルゴリズムのXNUMXつです。 このハイブリッドコンセンサスメカニズムにより、トークン所有者であるネットワークマイナーとバリデーターは、トークンをマイニングおよびステークしてブロックを認証できます。 PoAでは、ネットワークマイナーはトークン報酬のために新しいブロックのマイニングと競合しますが、ブロックにはトランザクションがありません。 代わりに、トランザクションのタイトルと報酬アドレスが記載された空白のテンプレートです。

トランザクションタイトルは、元帳のブロックを確認するためにランダムにノードを選択します。 その後、ネットワーク料金はネットワーク参加者間で分割されます。 このコンセンサスメカニズムは低下します サイバー攻撃のリスクは50%以上、ノードの符号を予測したり、元帳の次のブロックを確認したりすることができなくなります。

ただし、このメカニズムはPoWを使用するため、マイニングには依然としてかなりのエネルギーが必要です。 さらに、トークンを大量に持っている所有者は、ブロックに署名して報酬を請求する可能性が高くなります。 DecredブロックチェーンはPoAを使用します。

権限の証明

Proof of Authorityは、レピュテーションベースの構造を使用してトランザクションを検証し、新しいブロックを追加します。 他のネットワーク参加者は、システムを維持するためにこれらのバリデーターを選択します。 通常、これらのバリデーターは、ネットワークに長期的な関心と投資を行っている機関投資家であり、社会的アイデンティティの開示を受け入れています。

このメカニズムに対する最大の批判は、特定の人々を支持するため、半集中化されているということです。 このため、多くの公共の分散型ネットワークは互換性がないと感じています。 VeChain PoAを使用します。

歴史の証明(PoH)

サンルーム ProofofHistoryを使用します。 PoHアルゴリズムは、チェーン上のすべてのトランザクションを表示する組み込みレコードを介して機能します。 トランザクションを検証するために労働協約を必要とする他のコンセンサスメカニズムとは異なり、ブロックチェーン上の各バリデーターは、SHA-256検証可能遅延関数VDFにメッセージ時間を記録することによってクロックを維持します。 このようにして、ネットワーク遅延がバイパスされます。 これが、ソラナがその驚くべきトランザクション速度を達成する方法です。

他のコンセンサスメカニズムは、PoSからの重要性の証明、PoCからのストレージの証明(データ依存)、およびPoSからの貢献の証明のXNUMXつのアルゴリズムを混合することから生まれました。

前方の道路

ブロックチェーン技術の進化により、多数のコンセンサスメカニズムが生まれました。 テクノロジーが拡大し成熟するにつれて、暗号空間はコンセンサスプロトコルでより顕著な反復を目撃するでしょう。

ブロックチェーンコンセンサスメカニズムは、スマートコントラクトで効率的に動作します。 スマートコントラクトは、ブロックチェーン上で実行される実行可能プログラムです。 このプログラムは、ルールと合意を定義し、書かれたコードを介してそれらを実施します。 これらはデフォルトで消去できますが、適切に監査されていない場合は悪用される可能性があります。

暗号プラットフォームがハッキングされたケースを見てきました。 これらは スマートコントラクトの識別可能なバグにより、DeFiハッキングが一般的になっています。 ハッカーは抜け穴を利用して資金を盗みます。 最も一般的な被害者は、PoSとPoA(Proof of Activity)を使用するブロックチェーンです。

これらのネットワーク上に構築されたDeFiプロジェクトは、QuillAuditsのような熟練したセキュリティ会社によって広範囲に監査された場合、ハッキングに耐えることができます。 この会社は、スマートコントラクトのセキュリティレベルをチェックするための効率的なアプローチを展開しています。 脆弱性が検出されると、QuillAuditsはプロジェクトを保護し、それを監視するための最良の方法を推奨します。

QuillAuditsに連絡することができます こちら プロジェクトのセキュリティ監査で支援が必要な場合。

QuillAuditsに連絡する

QuillAuditsは、効率的なスマートコントラクト監査を提供することで達成されます。 スマートコントラクトの監査についてサポートが必要な場合は、お気軽に専門家にご連絡ください ここで!

その他の更新については、QuillAuditsをフォローしてください。

Twitter | LinkedIn | Facebook | Telegram

ポスト PoWおよびPoSを超えたブロックチェーンコンセンサスメカニズム 最初に登場した ブログ.quillhash.