米国のサイバーセキュリティおよびインフラストラクチャ セキュリティ エージェンシー (CISA) は、サイバーセキュリティ コミュニティが脅威アクターの行動を MITRE ATT&CK フレームワークにより簡単にマッピングできるようにする無料のツールである Decider をリリースしました。

米国国土安全保障システム工学開発研究所 (HSSEDI) および MITRE と提携して作成された Decider は、組織が独自のインフラストラクチャ内でダウンロードしてホストできる Web アプリケーションであり、クラウドを介してさまざまなユーザーが利用できるようにします。 これは、フレームワークを正確かつ効果的に使用するための面倒なプロセスを簡素化し、特定のサイバーセキュリティ組織のあらゆるレベルのアナリストにその使用を開放することを目的としています。

ATT&CK: 複雑なフレームワーク

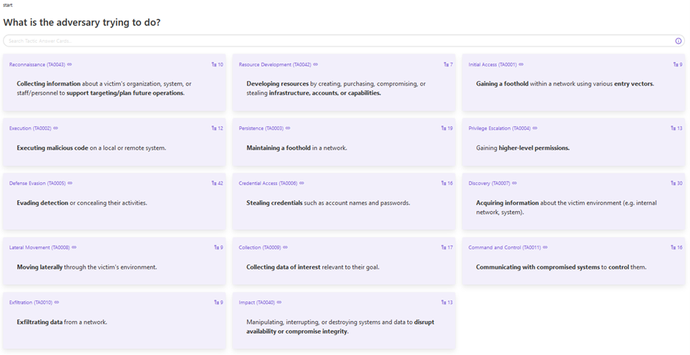

ATT&CK は、 セキュリティ アナリストを支援する 攻撃者が何を達成しようとしているのか、またそのプロセスがどの程度進んでいるかを判断します (つまり、最初のアクセスを確立しているか? 横方向に移動しているか? データを盗み出していますか?) これは、一連の既知のサイバー攻撃手法とサブ手法を決定し、定期的に更新することによって行われます。 MITRE によると、アナリストは自分の環境で見ている可能性のあるものの上にマッピングできます。

目標は、悪者の次の動きを予測し、できるだけ早く攻撃を遮断することです。 このフレームワークは、さまざまなセキュリティ ツールに組み込むこともでき、インシデント対応やフォレンジック調査中に同僚や利害関係者と通信するための標準言語を提供します。

これで十分ですが、問題は、フレームワークが非常に複雑であることで有名です。たとえば、正しいマッピングを選択するには、高度なトレーニングと専門知識が必要になることがよくあります。 また 継続的に拡大産業用制御システム (ICS) および モバイルの風景、複雑さを増しています。 全体として、それはナビゲートするための無秩序なデータ セットであり、サイバー ディフェンダーがそれを使用しようとすると、雑草になってしまうことがよくあります。

「利用可能な多くのテクニックとサブテクニックがあり、それらは非常に複雑で非常に技術的なものになる可能性があり、多くの場合、アナリストは圧倒されるか、かなり遅くなります。 CISA のセクション チーフである James Stanley 氏は、このツールを使用した場合のマッピングミスに関する苦情はよくあることだと述べています。

「ウェブサイトにアクセスすると、目の前にたくさんの情報があり、すぐに気が遠くなります。 Decider ツールは、専門知識のレベルに関係なく、アナリストが使用できるように、より平易な言葉に変換するだけです」と彼は言います。 「私たちは、利害関係者にフレームワークの使用方法についてより多くのガイダンスを提供したいと考えていました。たとえば、深夜のインシデント対応中にリアルタイムでフレームワークを使用することでメリットが得られるジュニア アナリストが利用できるようにしたいと考えていました。」

より広いレベルでは、CISA と MITRE の布教活動家は、Decider によって奨励されているように、ATT&CK をより広く使用することが、より優れた、より実用的な脅威インテリジェンスと、より優れたサイバー防御の結果につながると信じています。

「CISA では、脅威インテリジェンスを使用して、事後対応ではなく積極的に防御することに重点を置きたいと考えています」と Stanley 氏は言います。 「非常に長い間、業界は侵害の痕跡 (IOC) を共有することを頼りにしてきましたが、これは非常に広範で非常に限られたコンテキストしかありません。」

対照的に、ATT&CK は防御側に有利な立場にあると彼は言います。なぜなら、それは粒度が細かく、組織に関連する特定の脅威アクターのプレイブックを理解する方法を提供するからです。 特定の環境.

「脅威アクターは、彼らが何をどのように行うのかを強調し、それをフレームワークに組み込むと、彼らのプレイブックは本質的に役に立たないことを理解する必要があります」と彼は説明します。 「それを使用できる組織は、業界が慣れ親しんでいる IP アドレスやハッシュをやみくもにブロックするのとは対照的に、はるかに強力なセキュリティ体制を備えています。 決定者は私たちをそれに近づけます。」

アナリストのアクセシビリティのための ATT&CK の簡素化

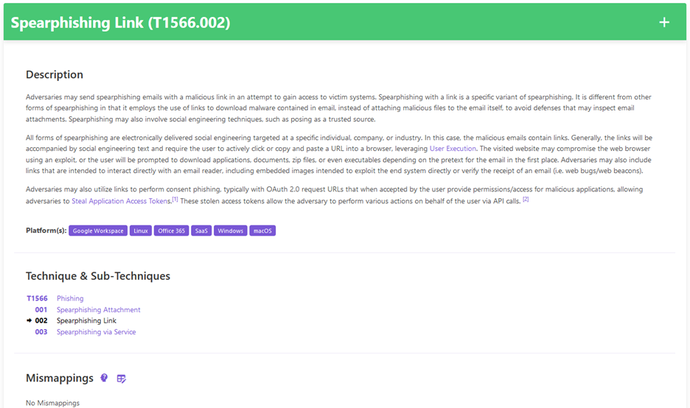

Decider は、攻撃者の活動に関する一連のガイド付きの質問をユーザーに案内することで、ATT&CK マッピングをより利用しやすくし、フレームワーク内の正しい戦術、手法、またはサブ手法を特定して直感的な方法でインシデントに適合させることを目標としています。 そこから、これらの結果は、「調査結果の共有、緩和策の発見、さらなる技術の検出など、さまざまな重要な活動に情報を提供する」ことができます。 1月XNUMX日発表 新しいツールの。

事前入力された誘導用の質問に加えて、Decider は、セキュリティ アナリストがアクセスできる簡素化された言語、関連する手法を発見するための直感的な検索およびフィルター機能、およびユーザーが一般的に使用される形式に結果をエクスポートできる「ショッピング カート」機能を使用します。 さらに、組織は、一般的なミスマッピングにフラグを立てるなど、独自の個々の環境に合わせて調整および調整できます。

MITRE の CTI および Adversary Emulation の部門マネージャーである John Wunder 氏によると、ATT&CK は、便利な場合でも扱いにくいツールではなく、最終的にはサイバーセキュリティ組織の基本的なバックグラウンド ツールになることが期待されています。

「ATT&CK がバックグラウンドに移行するにつれて、私が本当に望んでいることの XNUMX つは、サイバーセキュリティの日常業務の一部にすぎず、個々のアナリストがそれにあまり注意を払う必要がないことです」と彼は言います。 「これは、私たちが行うことの基礎を形成し、敵対者の行動を理解することを考えるべきものであり、インシデント対応を行うたびに多くの時間をかけて考えなければならないものではありません. ディサイダーはそのための大きな一歩です。」

このツールは、ATT&CK の構文がツールやセキュリティ プラットフォーム全体で事実上の共通の命名法になり、脅威インテリジェンスを共有するのにも役立ちます。

「ATT&CKがますます多くのエコシステムで使用され、誰もが共通の言語を使用しているのを見ると、ATT&CKのユーザーは、物事をフレームワークに合わせ、それを使用してツールなどをより効果的に関連付けることから、ますます多くの利益を得るようになります。 」とWunder氏は言います。 「うまくいけば、使いやすくする Decider のようなものを通じて、私たちはそれをますます目にするようになるでしょう。」

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/threat-intelligence/cisa-mitre-look-to-takeattack-framework-out-of-the-weeds

- :は

- $UP

- 1

- a

- 私たちについて

- アクセス

- アクセス可能な

- 従った

- 正確にデジタル化

- 達成する

- 越えて

- 活動

- アクティビティ

- 俳優

- 添加

- さらに

- アドレス

- 利点

- 代理店

- すべて

- アナリスト

- アナリスト

- &

- とインフラ

- 予想する

- 申し込み

- です

- AS

- At

- 攻撃

- 注意

- 利用できます

- 背景

- 悪い

- BE

- なぜなら

- になる

- 信じる

- 恩恵

- より良いです

- 越えて

- ビッグ

- ビット

- やみくもに

- ブロッキング

- もたらす

- 広い

- より広い

- by

- 缶

- 取得することができます

- チーフ

- CISA

- クローザー

- クラウド

- コマンドと

- 一般に

- 通信中

- コミュニティ

- 不満

- 複雑な

- 複雑さ

- 妥協

- コンテキスト

- コントラスト

- コントロール

- コープ

- 可能性

- サイバー

- サイバー攻撃

- サイバーセキュリティ

- サイバーセキュリティおよびインフラストラクチャセキュリティ機関

- データ

- データセット

- 日々

- ディフェンダー

- 防衛

- 部門

- 設計

- 決定する

- 決定

- 開発

- 発見する

- すること

- ダウン

- ダウンロード

- 間に

- e

- 各

- 容易

- 簡単に

- エコシステム

- 効果的に

- 強調

- 奨励

- エンジニアリング

- Enterprise

- 環境

- 本質的に

- 確立

- エーテル(ETH)

- 最終的に

- あらゆる

- 誰も

- 専門知識

- 説明

- export

- ファクト

- 遠く

- フィールド

- filter

- フィット

- 法医学

- フォーム

- フォワード

- Foundation

- フレームワーク

- 無料版

- から

- フロント

- function

- 機能性

- さらに

- 取得する

- 与える

- 与えられた

- 与える

- Go

- 目標

- 良い

- ガイド

- 持ってる

- 持って

- 助けます

- ことができます

- ハイ

- 特徴

- 祖国

- セキュリティ

- 希望

- うまくいけば

- host

- 認定条件

- How To

- HTTPS

- i

- ICS

- 識別

- 重要

- in

- 事件

- インシデント対応

- 含めて

- 組み込む

- Incorporated

- インジケータ

- 個人

- インダストリアル

- 産業を変えます

- 情報

- インフラ

- 初期

- 機関

- 楽器

- インテリジェンス

- 直観的な

- 調査

- 関係する

- IP

- IPアドレス

- IT

- ITS

- John Redfern

- 種類

- 知っている

- 既知の

- 言語

- 打ち上げ

- つながる

- ことができます

- レベル

- ような

- 限定的

- 長い

- 長い時間

- 見て

- たくさん

- 愛

- make

- 作る

- 作成

- マネージャー

- 地図

- マッピング

- 最大幅

- かもしれない

- モバイル

- 他には?

- 移動

- 移動する

- ナビゲート

- 必ずしも

- 新作

- 次の

- of

- しばしば

- on

- ONE

- 開いた

- 業務執行統括

- 反対した

- 組織

- 組織

- 圧倒

- 自分の

- 部

- パートナーシップ

- 支払う

- シンプルスタイル

- プラットフォーム

- プラトン

- プラトンデータインテリジェンス

- プラトデータ

- 再生

- 可能

- 先を見越した

- 問題

- プロセス

- は、大阪で

- 置きます

- 質問

- すぐに

- 範囲

- むしろ

- RE

- リアル

- への

- 関係なく

- 関連した

- 応答

- 結果

- s

- 言う

- を検索

- セクション

- セキュリティ

- セキュリティシステム

- セキュリティツール

- 見ること

- シリーズ

- セッションに

- シェアする

- シェアリング

- ショッピング

- ショッピングカート

- すべき

- シャットダウン

- 簡略化されました

- 簡素化する

- 遅くなります

- So

- 何か

- ソース

- 特定の

- 過ごす

- ステークホルダー

- 標準

- スタンレー

- start

- 手順

- 強い

- そのような

- 構文

- システム

- 戦術

- 取る

- 技術的

- テクニック

- それ

- アプリ環境に合わせて

- それら

- もの

- 物事

- 考え

- 脅威

- 脅威アクター

- 脅威インテリジェンス

- 脅威

- 介して

- 時間

- ヒント

- 〜へ

- ツール

- 豊富なツール群

- top

- トレーニング

- わかる

- 理解する

- us

- つかいます

- users

- 多様

- 、

- ウォーキング

- wanted

- 仕方..

- ウェブ

- ウェブアプリケーション

- ウェブサイト

- WELL

- この試験は

- which

- 誰

- より広い

- 意志

- 以内

- でしょう

- あなたの

- ゼファーネット