スマートフォン、ラップトップ、デスクトップになぜ定期的な変更が必要なのか疑問に思ったことはありますか?理由の 1 つは、新しいセキュリティ パッチが以前のセキュリティ パッチと比較して、より包括的なセキュリティを提供することです。同様に、特にブロックチェーン関連のプラットフォームやアプリケーションにおける分散型エコシステムにおいて、ZKP (ゼロ知識証明) の後継者は (当面は) NYM であると言えます。より一般的な名前の VPN (仮想プライベート ネットワーク) は、NYM の前身と見なすことができます。ゼロ知識証明には証明の検証を完了するために 3 つの条件が必要ですが、NYM ではそのようなシナリオは起こりません。この記事では、NYM がある程度必要不可欠になり、ZYK が影から遠ざかっている理由の核心に迫ります。

この 研究ショー オープンソース アプリケーションと Wi-Fi (ワイヤレス忠実度) を使用して、セキュリティとプライバシーを保護する独自の方法も提供します。 図3.1 バックエンド機能の抽象的な概念を示します。 Tor ブラウザと Wi-Fi アナライザーのイラストは、公開キー インフラストラクチャ、デジタル証明書、ハッシュ パスワード、セキュリティ トークン、トランスポート層セキュリティの組み合わせを通じてプライバシーがどのように維持されるかを示すために使用されます。図 3.1 を見ると、認証が最初のステップであることが簡単にわかります。その後、セッション トークンまたは証明書が生成されます。証明書の生成後のみ、確認応答を受信した後にセッション トークンが送信され、その適切な応答とデータが最後に送信されます。 Tor ブラウザは、オニオン ルーティングを利用するオープンソース ブラウザであり、行われるコーディングが比較的安全でハッキングされにくいため、Java 言語を利用するアプリケーションによって使用されるほとんどの Wi-Fi ネットワークが使用されます。調査結果から、クライアントとサーバー間の相互認証が確立され、同時にユーザーの身元が保護されたと言えます。匿名性は、Tor とタイムトークン/証明書の利用によって実現されました。将来的に取り組む予定の領域の XNUMX つは、Wi-Fi ネットワーク アクセスを生産的に変更することです。あなた/ユーザーのデータを保護するもう XNUMX つの方法は、Idemix 匿名認証システムと暗号化のコラボレーションである「ファームウェア IdM」を使用することです。

世界中の多くの人々がスマートフォンやスマート電子デバイスを日常的に使用しているため、セキュリティとプライバシーへの懸念が急速に高まっています。 マシンツーマシン (M2M) アーキテクチャ ユーザーの個人データの保護に関して重要になってきています。 IoT のようにバックエンドが機能する今後のテクノロジについて理解していない場合は、M2M が IoT や今後のテクノロジにとっても必要であると見なされていることを考慮する必要があります。効率性と生産性のためにも必要であると考えられています。 図 1 のショーケース IoT ベースのハンドルの一意の識別子 (UID) には、MAC、ハッシュ、IMEI、URI、URN、EPC、および DOI の混合が含まれ、グローバルな透明性のある説明責任を実現します。この記事で言及されているアーキテクチャ参照モデル (ARM) は、セキュリティ IoT フレームワークをバックエンドに保ちながら、さまざまなレイヤー間の対話がどのように行われるかを示しています。提案されたモデルの機能を図 4 に示します。ある意味、この図は製品/サービスのライフ サイクル全体を (比喩的に言えば) 表しています。この提案されたモデルをユニークなものにする XNUMX つの要素は、認証、認可、属性管理、資格情報、および暗号キーのプロビジョニングも提供することです。提供される追加機能は、IdM システムと FIRMWARE Key Rock IdM を統合するためです。この提案されたプロトタイプが提供する別のアドオンには、SCIM (クロスドメイン ID 管理システム) モデルには存在しない、スマート コントラクトを管理するための属性が含まれています。最終的に、この研究は、提案されたモデルが、プライバシー保護技術を介して複数のセキュリティ資格情報を取得できるソリューションを提供することを示しました。次の調査は、NYM 認証情報を介した分散型オープンエンド エコシステム間のプライベート認証の問題を解決するのに役立ちます。

現時点では、分散型プラットフォームの問題は、アイデンティティ管理のパラドックスであると言えます。あなた/ユーザーは、自分の個人情報の開示をできる限り最小限に抑えたいと考えています (当然のことですが)。しかし、シビル攻撃(攻撃者は多数の架空のアイデンティティを構築することでネットワーク サービスの優位性を覆し、不当な影響力を得るためにそれらを利用する)を回避するために、 NYMトークン/認証情報 NYM フレームワーク内に構築されています。以下に表示されるインフォグラフィックは、NYM トークンの流れ/交換に関与するさまざまなプレーヤー間の関係を理解するのに役立ちます。

観察すると、トークンをリンクできるものもあれば、リンクできないものもあります。 「リンク可能」という言葉は、システム内のサードパーティがユーザーを NYM グリッド内の他のエンティティ/サードパーティとのそれぞれのアクティビティにリンクできるという事実を指します。ユーザーが NYM トークンを取得すると、プロセス全体が開始されます。その後、検証者/認証者はトークンを資格情報に変更します。次に、ユーザーはそれぞれの資格情報をサービス プロバイダーに提示し、その後、検証者/認証者がサービス プロバイダーへのトークンの転送を確認します。即座に理解するには、行の上に記載されている数字も、NYM の枠組みを一時的に明確にするのに役立ちます。アイデアと提案されたモデルは現在初期段階にあるため、数日以内に多くの変更が行われることが予想されます。 NYM の包括的なプライバシーに関する同様の傾向を示す次のモデルは、NYM のプロトタイプがサービス拒否攻撃の問題をどのように解決し、複数のリンク可能ウィンドウを無効にし、Tor ネットワークで Verinym Acquisition Protocol を強化するかを示しています。

次のモデルは、(比喩的に言えば) 同じコインの裏返しとみなすことができます。述べたように こちら、Nymble Framework は、Psednym Manager (PM) と Nymble Manager (NM) という 2 つの信頼できるサードパーティを利用します。ユーザーは、PM と NM の両方がリンク不可能な 1 回限りの認証トークン (Nymble という名前) のセットとともに発行すると構築されます。

上に配置されたインフォグラフィックは、ネットワーク内のさまざまな関係者が相互に対話できるさまざまな方法を表しています。 SP はサービスプロバイダーとも呼ばれます。 Nymble Issuerは要するにNIと書きます。 Verinym 発行者は VI と書かれ、PE は Pseudonym Extractor とも見なされます。行末の矢印は、さまざまなアクティビティで何ができるかを理解するのに役立ちます。

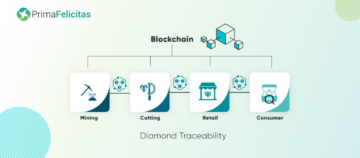

上記で提案されたユニークなモデルはすべて、総合的なプライバシーを確保するには NYM が ZYK よりも優れていることをさまざまな方法で示しています。ブロックチェーン分野の最新の変更について詳しく知りたい場合、またはいくつかの疑問を解決したい場合、または社内でブロックチェーンを取り入れることがどのように役立つかを知りたい場合は、次のサイトをご覧ください。 プリマフェリシタス.

合計191回の視聴、今日は191回の視聴

- "

- 2020

- 67

- 84

- アクセス

- 買収

- 活動

- アドオン

- NEW

- すべて

- 間で

- 匿名

- AREA

- ARM

- 認証

- 承認

- ブロックチェーン

- ブラウザ

- 建物

- 証明書

- 証明書

- コーディング

- コイン

- 環境、テクノロジーを推奨

- 到来

- 契約

- Credentials

- 暗号

- データ

- 分権化された

- Devices

- デジタル

- エコシステム

- 忠実

- フィギュア

- 会社

- 名

- フレームワーク

- 未来

- グローバル

- グリッド

- ガイド

- ハック

- ハッシュ

- ハッシュ

- 認定条件

- HTTPS

- アイデア

- アイデンティティ

- アイデンティティ管理

- 影響

- インフォグラフィック

- 情報

- インフラ

- 相互作用

- 関係する

- IOT

- IT

- Java

- 保管

- キー

- 言語

- 大

- 最新の

- LINK

- MAC

- 管理

- ミディアム

- すなわち

- ネットワーク

- ネットワークアクセス

- ネットワーク

- 番号

- オファー

- その他

- その他

- P&E

- パスワード

- パッチ

- 画像

- プラットフォーム

- 人気

- 人口

- 現在

- プリマフェリシタス

- プライバシー

- プライベート

- 生産性

- 証明

- 公共

- 研究

- 応答

- セキュリティ

- セキュリティトークン

- セッションに

- ショート

- スマート

- スマート契約

- So

- ステージ

- テクノロジー

- 未来

- 時間

- トークン

- トークン

- Torの

- Torのブラウザ

- 輸送

- URI

- バーチャル

- VPN

- Wi-Fiあり

- ウィンドウズ

- 無線

- 以内

- 世界

- ゼロ知識証明