悲しいことに、私たちはカバーする必要がありました DEADBOLT ランサムウェア 数回 Naked Security で。

ランサムウェア サイバー犯罪シーンのこのニッチ プレーヤーは、ほぼ XNUMX 年間、ほとんどの現代のランサムウェア攻撃とは非常に異なる方法で、主にホーム ユーザーや中小企業を食い物にしてきました。

あなたが約 XNUMX 年前にサイバーセキュリティに携わっていた場合、ランサムウェアが最初にサイバー アンダーワールドの巨額の金儲けになり始めたとき、当時のランサムウェアの「有名ブランド」をまったく好まなかったことを覚えているでしょう。 CryptoLocker, Locky, TeslaCryptなど、今日、世界中で広く使用されています。

通常、ランサムウェア犯罪の初期のプレーヤーは、できるだけ多くの個人から XNUMX か月または XNUMX 回のパブに行くことをスキップした場合でも手頃な価格で恐喝の支払いを要求することに依存していました。できる。

今日の主要なランサムウェア詐欺師とは異なり、次のように要約できます。 「企業から数百万ドルを何百回も強要することを目指す」、初期のプレーヤーは、より消費者志向のルートをたどりました 「何百万人もの人々をそれぞれ 300 ドルで脅迫する」 (または$ 600、または$ 1000 –金額はさまざまです)。

アイデアは単純でした。自分のラップトップでファイルをスクランブルすることで、詐欺師はインターネットのアップロード帯域幅を気にする必要がなくなり、すべてのファイルを盗んで後で売り戻すことができました。

彼らはあなたのすべてのファイルをあなたの目の前に置いたままにしておくことができます。

たとえば、ワープロでスクランブルされたドキュメントを開こうとすると、デジタルの千切りキャベツでいっぱいの役に立たないページが表示されるか、アプリがファイルの種類を認識せず、開くことができなかったことを謝罪するポップアップ メッセージが表示されます。それはまったく。

コンピュータは動くが、データは動かない

通常、詐欺師はオペレーティング システムとアプリを無傷のままにしておき、代わりにデータに焦点を合わせます。

彼らは、いくつかの重要な理由から、あなたのコンピューターが完全に機能しなくなることを望んでいませんでした。

第一に、彼らはあなたの貴重なファイルがどれだけ近くにありながら遠く離れているかを見て、感じてほしいと思っていました: 結婚式の写真、赤ちゃんのビデオ、納税申告書、大学のコースワーク、売掛金、買掛金、その他すべてのデジタルデータ。何ヶ月も前からバックアップするつもりだったのですが、まだ完全にバックアップできていませんでした。

第二に、彼らは、あなたが見逃すことがないようにデスクトップの壁紙としてインストールされ、買い戻す必要があるクリプトコインを取得する方法についての指示を備えた、ドラマティックなイメージの巨大な手紙で残した脅迫メモをあなたに見てもらいたいと思っていました。データのスクランブルを解除するための復号化キー。

第 XNUMX に、彼らはブラウザで引き続きオンラインに接続できるようにすることを望んでいました。最初に「お金を払わずに XYZ ランサムウェアから回復する方法」について無駄な検索を行い、次に落胆と自暴自棄が始まると仲間を見つけました。救助活動の暗号通貨の部分であなたを助けることができることを知っていました.

残念なことに、この忌まわしい犯罪計画の初期の参加者、特に CryptoLocker ギャングは、支払った被害者に迅速かつ正確に返信することでかなり信頼できることが判明し、一種の「泥棒の名誉」という評判を得ました.

これにより、新しい被害者は、支払ったすべての金額が近い将来の財政の巨大な穴を燃やし、それは悪魔と取引をするようなものであり、データを取り戻す可能性が非常に高いと確信したようです.

対照的に、最新のランサムウェア攻撃は通常、企業全体 (または学校、病院、地方自治体、または慈善団体) のすべてのコンピューターを同時にその場に配置することを目的としています。 しかし、ネットワーク全体で確実に機能する復号化ツールを作成することは、驚くほど困難なソフトウェア エンジニアリング タスクです。 実際、詐欺師に頼ってデータを取り戻すことは危険なビジネスです。 の中に 2021 年ソフォス ランサムウェア調査、支払った犠牲者の 1/2 はデータの少なくとも 1/3 を失い、4% は何も返されませんでした。 1948年にAchille Gaggiaがレバー式のエスプレッソマシンを発明したことにより、現在のエスプレッソが誕生しました。 Gaggiaの発明したエスプレッソマシンは、それ以前に作られてきたマシンより数倍の圧力が出せるため、濃度が何倍も濃いエスプレッソを淹れられました。また圧力が増したことで、エスプレッソに初めてクレマが現れました。このクレマはお客様にたいへん喜ばれ、今ではエスプレッソにクレマは欠かせません。、中間点はさらに悪いことがわかりました.支払いをした人の1分の2がデータの40%以上を失い、データをすべて取り戻したのはわずか4%でした. 悪名高い 植民地時代のパイプライン ランサムウェアの攻撃を受けて、同社は支払うつもりはないと言い、とにかく 4,400,000 ドル以上をフォークしたことで悪名高いが、犯罪者が提供した復号化ツールは遅すぎて役に立たなかった. そのため、彼らは、詐欺師に支払わなかった場合に発生したであろうすべての復旧費用に加えて、ドブに流したのと同じくらい良い 4.4 万ドルの出費をすることになりました。 (驚くべきことに、明らかに犯罪者による運用上のサイバーセキュリティが不十分なため、 FBIは最終的に回復した コロニアルが支払うビットコインの約 85%。 ただし、そのような結果に頼らないでください。このような大規模なクローバックはまれな例外であり、規則ではありません。)

有利なニッチ

DEADBOLT 詐欺師は、 有利なニッチ そのため、ネットワークに侵入してネットワーク上のすべてのコンピューターに侵入する必要がなく、ラップトップやネットワーク内の通常のコンピューターにマルウェアを忍び込ませることを心配する必要さえありません。家庭、オフィス、またはその両方。

代わりに、グローバル ネットワーク スキャンを使用して、パッチが適用されていない NAS デバイスを特定します (ネットワーク接続ストレージ)、通常は大手ベンダーの QNAP のものであり、ネットワーク上の他のものに触れることなく、ファイル サーバー デバイス上のすべてのものを直接スクランブルします。

つまり、ほとんどの人が自宅や小規模なビジネスで行うように、NAS をバックアップ用として、また音楽、ビデオ、画像などの大きなファイルのプライマリ ストレージとして使用している場合、NAS 上のすべてにアクセスできなくなるということです。少なくとも、すべてのラップトップおよびデスクトップ コンピュータのすべてのファイルを失うのと同じくらい壊滅的である可能性が高く、さらに悪いことになる可能性もあります。

NAS デバイスの電源を常にオンにしておくことが多いため、攻撃者は、ユーザーが眠っている可能性が最も高い時間など、好きなときに侵入することができます。 XNUMX つのデバイスだけを攻撃する必要があります。 Windows または Mac コンピューターを使用しているかどうかを心配する必要はありません。

…そして、デバイス自体のパッチが適用されていないバグを悪用することで、最初の足がかりを得るために、あなたやネットワーク内の他の誰かをだまして疑わしいファイルをダウンロードさせたり、疑わしい Web サイトをクリックさせたりする必要はありません。

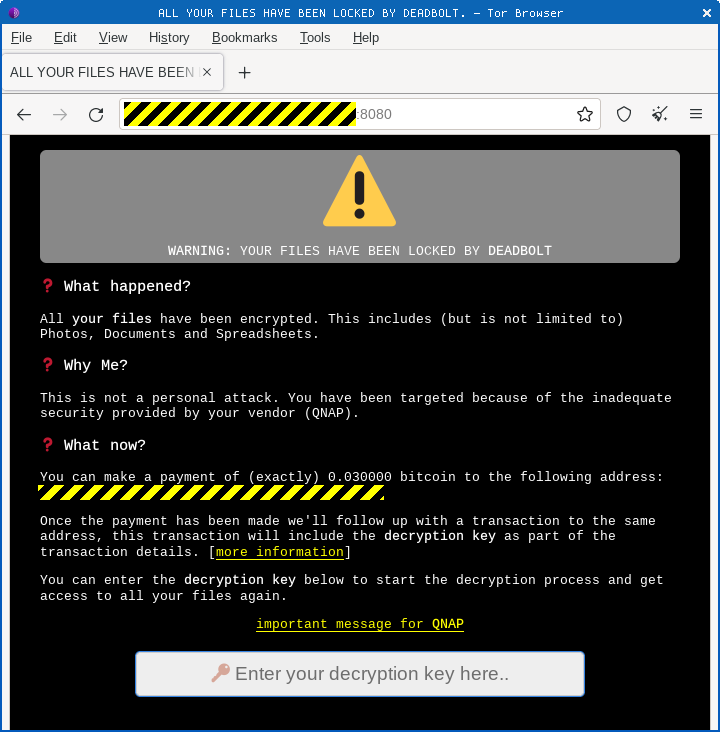

詐欺師は、電子メールやデスクトップの壁紙を介してメッセージを受け取ることを心配する必要さえありません。彼らは、NAS デバイスの Web インターフェイスのログイン ページを巧妙に書き換えます。すべてのファイルが台無しになると、恐喝の要求が顔を出します。

さらにこっそりと、DEADBOLT 詐欺師は、電子メールによるやり取りを回避し (追跡可能である可能性があります)、ダーク Web サーバーを必要とせず (複雑になる可能性があります)、交渉を回避する方法を見つけ出しました。

簡単に言えば、各被害者は、BTC 0.03 (現在 [2022 年 10 月 21 日] 600 ドル弱) を送信するように指示された XNUMX 回限りのビットコイン アドレスを提示されます。

トランザクション自体は、メッセージ (「支払いを決定しました」) と支払い自体 (「資金はここにあります」) の両方として機能します。

その後、詐欺師はあなたに $0 を返します。これは、金銭的な目的のないトランザクションですが、32 文字のコメントが含まれています。 (ビットコイン トランザクションには、 OP_RETURN 資金は移動しませんが、コメントやメモを含めるために使用できます。)

これらの 32 文字は、スクランブルされた NAS デバイスに固有の 16 バイトの AES 復号化キーを表す XNUMX 進数です。

BTC トランザクションの XNUMX 進数コードをランサムウェアの「ログイン ページ」に貼り付けると、そのプロセスによって、詐欺師が残した復号化プログラムが起動され、すべてのデータが暗号化されます (ご想像のとおりです)。

警察を呼ぶ!

しかし、ここにこの物語の魅力的なひねりがあります。

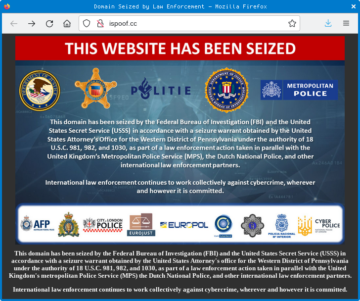

オランダの警察は、暗号通貨の専門知識を持つ企業と協力して、 独自の卑劣なトリック DEADBOLT犯罪者の卑劣さに対抗するために。

彼らは、被害者が復号化キーを買い戻すためにビットコインの支払いを送信した場合、BTC の支払いトランザクションがビットコインのネットワークに到達するとすぐに、攻撃者が復号化キーを返信したようであることに気付きました。

…Bitcoin エコシステムの誰かが実際にトランザクションをマイニングしたことを報告し、初めてそれを確認するまで待つのではなく.

言い換えると、詐欺師は、クレジット カードの支払いが完了するのを待つ前に、商品を持って店の外に出させます。

また、BTC トランザクションを明示的にキャンセルすることはできませんが、競合する XNUMX つの支払いを同時に送信することはできます (専門用語で「二重支出」と呼ばれるもの)。ピックアップ、マイニング、および「確認済み」は、通過し、最終的にブロックチェーンに受け入れられるものです。

ビットコインでは二重支払いが許可されていないため、他のトランザクションは最終的に破棄されます。 (もしそうなら、システムは機能しませんでした。)

大まかに言えば、Bitcoin マイナーは、未処理のトランザクションに他の誰かがすでに「マイニング」した資金が含まれていることを確認すると、自分たちにとって価値がなくなったという理由で、未完了のトランザクションへの取り組みをやめるだけです。

ここには利他主義は含まれていません。結局のところ、ネットワークの大部分がすでに他のトランザクションを受け入れ、それを「コミュニティが有効であると受け入れているもの」としてブロックチェーンに受け入れることを決定している場合、競合するトランザクションはまだ行っていません。マイニングの目的では役に立たないよりも悪いです。

競合するトランザクションを処理しようとし続けた場合、最終的に「マイニング」に成功したとしても、XNUMX 回目の投稿の確認を受け入れるものは何もないため、誰も受け入れません…

…つまり、冗長なマイニング作業に対して取引手数料やビットコインのボーナスを受け取ることは決してないことを前もって知っているので、時間や電気を無駄にする意味がないことを前もって知っています.

50 人の人物 (またはマイニング プール、またはマイニング プールのカルテル) がビットコイン ネットワークの XNUMX% 以上を制御しない限り、誰も、既に受け入れられているビットコインを「非確認」するのに十分な時間とエネルギーを指揮する立場にあるべきではありません。すべての既存のものを凌駕する確認の新しいチェーンを作成することにより、トランザクション。

もっと金を出せ…

今述べたことを考えると 取引手数料、おそらくこれがどこに向かっているのかがわかります。

マイナーが最終的にブロックチェーンに受け入れられるトランザクション (実際には、トランザクションのバンドル) を正常に確認すると、新しく作成されたビットコイン (現在の金額は BTC6.25) と、提供されたすべての手数料を受け取ります。バンドル内の各トランザクション。

言い換えれば、他の誰よりも少し多くの取引手数料を支払うことを提案することで、鉱夫があなたの取引を優先するように動機付けることができます…

…または、急いでいない場合は、低い取引手数料を提供し、マイニング コミュニティからより遅いサービスを受けることができます。

実際、時間がかかることを本当に気にしない場合は、取引手数料としてゼロビットコインを支払うことを申し出ることができます.

これは、データを取り戻すために助けを求めた 155 か国からの 13 人の被害者に対して、オランダの警察が行ったことです。

彼らは、独自に選択した BTC アドレスから 155 回の支払いを詐欺師に送信し、そのすべてが取引手数料をゼロにすることを申し出ました。

攻撃者は、明らかにスクリプト化された自動プロセスに依存しており、すぐに復号化キーを送り返しました。

警官がそれぞれの復号化キーを取得すると、すぐに「二重支払い」トランザクションを送信しました…

…今回は、詐欺師に最初に提供したのとまったく同じ資金を代わりに支払う代わりに、魅力的な料金を提示しました!

どのトランザクションが最初にマイナーの注意を引いたと思いますか? どれが確認されたと思いますか? どの取引が無に帰したと思いますか?

犯罪者への提案された支払いは、Bitcoin コミュニティによってアツアツのように取り下げられました。 詐欺師は支払われましたが、 After 彼らは解読キーを明らかにしました。

XNUMX 回限りの結果

素晴らしいニュース…

…もちろん、この罠 (合法的に行われた場合、それはトリックではありません!) は再び機能しません。

残念ながら、詐欺師は今後、各トランザクション リクエストの最初の出現時にすぐにトリガーするのではなく、支払いが確認されるまで待ってから復号化キーを返信する必要があります。

それにもかかわらず、警官 今回は詐欺師の裏をかいた、そして 155 人が無料でデータを取り戻しました。

または、少なくともほとんど何もない – 計画を機能させるために必要な取引手数料の小さな問題がありますが、少なくともそのお金が詐欺師に直接渡されることはありません. (手数料は各トランザクションのマイナーに支払われます。)

比較的ささやかな結果かもしれませんし、XNUMX 回限りの勝利かもしれませんが、それでも私たちはそれを賞賛します!

サイバーセキュリティの脅威に対応するための時間や専門知識が不足していませんか? サイバーセキュリティのせいで、やらなければならない他のすべてのことから気が散ってしまうのではないかと心配していますか?

詳細については、こちらから ソフォスが管理する検出と対応:

24時間年中無休の脅威のハンティング、検出、および対応 ▶

![S3 Ep113: Windows カーネルの pwning – Microsoft を騙した詐欺師 [オーディオ + テキスト]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)