Cybersecurity-verhalen zijn als bussen: degene waar je op wacht, komt niet lang langs, dan komen er twee tegelijk.

Het specialistische onderwerp dat deze week ineens twee keer opdook is: resonantie.

Op maandag schreven we over Janet Jackson's nummer uit 1989 Ritme natie, en hoe het per ongeluk veranderde in een proof-of-concept voor een Windows-crashende exploit die al in 2005 werd gemeld.

Dat verhaal werd pas onlangs gepubliceerd, als een beetje van raar historisch plezier, en met evenveel plezier, gaf MITRE het een officieel CVE-bugnummer (verwarrend echter met een datumstempel uit 2022, want toen werd het voor het eerst bekend).

In die "exploit" zou iets in de beat en mix van frequenties in het nummer de schijfstations in de Windows-laptops van een bepaalde leverancier hebben gestoord, overeenkomend met de natuurlijke trillingsfrequenties van de ouderwetse harde schijven ...

... tot het punt dat de resonantie-effecten genoeg trillingen produceerden om de schijf te laten crashen, waardoor de driver crashte, waardoor Windows crashte.

Blijkbaar kunnen zelfs laptops in de buurt met hetzelfde schijfmodel R&Bed zijn tot het punt van falen, waardoor het besturingssysteem op afstand wordt uitgeschakeld.

De oplossing bestond blijkbaar uit het toevoegen van een soort banddoorlaatfilter (band zoals in "frequentiebereik", niet zoals in "groep muzikanten") die de resonantie en de overbelasting uitschakelden, maar het geluid goed gedefinieerd genoeg liet om normaal te klinken.

Twee bussen tegelijk

Nou, wat denk je?

Rond dezelfde tijd dat de Ritme natie verhaal brak, publiceerde een onderzoeker aan de Ben-Gurion Universiteit van de Negev in Israël een onderzoekspaper over resonantieproblemen in gyroscopen van mobiele telefoons.

Moderne telefoongyroscopen hebben geen draaiende vliegwielen in cardanische ophangingen, zoals het balancerende gyroscoopspeelgoed dat je misschien als kind hebt gezien of zelfs in je bezit hebt gehad, maar zijn gebaseerd op geëtste siliciumnanostructuren die beweging en beweging door het magnetische veld van de aarde detecteren.

Het artikel van Mordechai Guri is getiteld: GAIROSCOPE: gegevens van Air-Gapped computers injecteren in gyroscopen in de buurt, en de titel vat het verhaal zo'n beetje samen.

Trouwens, als je je afvraagt waarom de trefwoorden Ben-Gurion Universiteit en luchtgat een belletje rinkelen, het is omdat academici daar routinematig absurde hoeveelheden plezier hebben leveren regelmatig bijdragen aan het beheer van gegevenslekken naar en uit beveiligde gebieden.

Een luchtspleet behouden

Zogenaamd airgapped netwerken worden vaak gebruikt voor taken zoals het ontwikkelen van anti-malwaresoftware, het onderzoeken van cybersecurity-exploits, het veilig omgaan met geheime of vertrouwelijke documenten en het vrijhouden van nucleaire onderzoeksfaciliteiten van inmenging van buitenaf.

De naam betekent letterlijk wat het zegt: er is geen fysieke verbinding tussen de twee delen van het netwerk.

Dus als je er optimistisch van uitgaat dat alternatieve netwerkhardware zoals Wi-Fi en Bluetooth goed worden beheerd, kunnen gegevens alleen tussen "binnen" en "buiten" bewegen op een manier die actieve menselijke tussenkomst vereist, en daarom robuust kan worden gereguleerd, gecontroleerd , onder toezicht, afgemeld, aangemeld, enzovoort.

Maar hoe zit het met een corrupte insider die de regels wil overtreden en beschermde gegevens wil stelen op een manier die hun eigen managers en beveiligingsteam waarschijnlijk niet zullen zien?

Onderzoekers van de Ben-Gurion University hebben in de loop der jaren veel rare maar bruikbare trucs voor gegevensexfiltratie bedacht, samen met technieken om ze te detecteren en te voorkomen, waardoor ze vaak echt funky namen krijgen ...

…zoals LANTENNE, waar onschuldig ogende netwerkpakketten op de draden die de vertrouwde kant van het netwerk verbinden, in feite zwakke radiogolven produceren die kunnen worden gedetecteerd door een medewerker buiten het beveiligde laboratorium met een met een antenne uitgeruste USB-dongle en een softwaregedefinieerde radio-ontvanger:

Or ventilatorsnelheden gebruikt om geheime geluidssignalen te verzenden, in een truc genaamd de FANSMITTER:

Of gebruikend condensatoren op een moederbord om te fungeren als kleine stand-in-luidsprekers in een computer waarvan de eigen luidspreker opzettelijk is verwijderd.

Of het toevoegen van betekenis aan de hoeveelheid rode tint op het scherm van seconde naar seconde, en vele andere diepzinnige luchtbrug trucs.

Het probleem met geluid

Het exfiltreren van gegevens via een luidspreker is eenvoudig genoeg (computermodems en akoestische koppelingen deden het meer dan 50 jaar geleden), maar er zijn hier twee problemen: [1] de geluiden zelf die uit de luidsprekers komen aan de vertrouwde kant van een airgapped netwerk zijn een beetje een weggevertje, en [2] je hebt een niet-gedetecteerde, niet-gereguleerde microfoon aan de niet-vertrouwde kant van het netwerk nodig om de geluiden op te vangen en heimelijk op te nemen.

Probleem [1] werd overwonnen door de ontdekking dat veel, zo niet de meeste computerluidsprekers daadwerkelijk zogenaamde ultrasonore geluiden, met frequenties die hoog genoeg zijn (meestal 17,000 hertz of hoger) dat weinig of geen mensen ze kunnen horen.

Tegelijkertijd kan een typische microfoon van een mobiele telefoon ultrasone geluiden aan de andere kant van de luchtspleet opvangen, waardoor een verborgen audiokanaal ontstaat.

Maar truc [2] werd, althans gedeeltelijk, verijdeld door het feit dat de meeste moderne mobiele telefoons of tablets gemakkelijk te verifiëren configuratie-instellingen hebben om het microfoongebruik te regelen.

Dus telefoons die vooraf zijn gemanipuleerd om het beleid "geen opnameapparaten toegestaan" te schenden, kunnen vrij gemakkelijk worden opgemerkt door een toezichthoudende controle voordat ze een beveiligd gebied worden binnengelaten.

(Met andere woorden, er is een reële kans om betrapt te worden met een "live microfoon" als uw telefoon is geconfigureerd in een duidelijk niet-conforme toestand, wat kan leiden tot arrestatie of erger.)

Zoals je echter uit de titel van Guri's paper hebt opgemaakt, blijkt dat de gyroscoopchip in de meeste moderne mobiele telefoons - de chip die detecteert wanneer je het scherm opzij hebt gedraaid of het apparaat oppakt - kan worden gebruikt als een zeer rudimentaire microfoon.

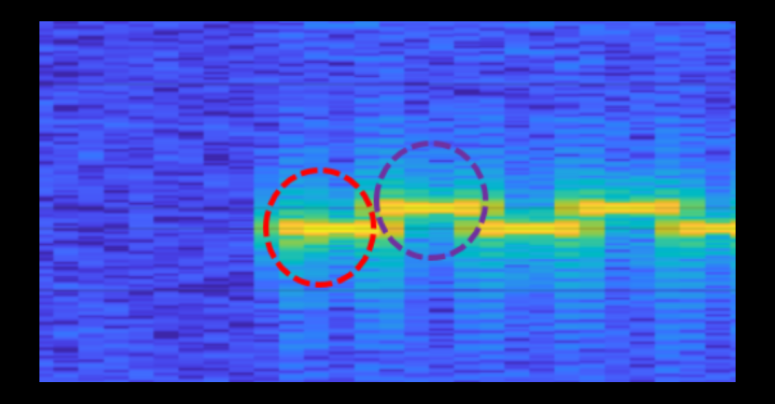

Het GAIROSCOPE-gegevensexfiltratiesysteem is sterk vereenvoudigd en omvat het blootstellen van een bekende mobiele telefoon aan een reeks ultrasone frequenties (in het voorbeeld van Guri waren deze net boven 19,000 hertz, te hoog voor bijna iedereen op aarde om te horen) en het vinden van een precieze frequentie die provoceert detecteerbaar abnormale resonantie in de gyroscoopchip.

Zodra u een of meer resonantiefrequenties veilig buiten het menselijk gehoorbereik heeft gevonden, beschikt u in feite over beide uiteinden van een verborgen gegevenssignaalkanaal, gebaseerd op frequenties die aan één kant onhoorbaar kunnen worden gegenereerd en betrouwbaar kunnen worden gedetecteerd, zonder gebruik te maken van een gewone microfoon aan de andere kant.

De reden voor het richten op de gyroscoop is dat de meeste mobiele telefoons het gyroscoopsignaal als onomstreden beschouwen vanuit het oogpunt van privacy en veiligheid, en apps toestaan (op Android, inclusief de Chrome-browser) om de gyroscoop X, Y en Z uit te lezen positiemetingen standaard, zonder speciale machtigingen.

Dit betekent dat een mobiel apparaat dat blijkbaar is geconfigureerd in de modus "geen afluisteren mogelijk" toch geheime, onhoorbare gegevens kan ontvangen via een verborgen audiokanaal.

Wees echter niet te enthousiast over de doorvoer.

Gegevenssnelheden lijken over het algemeen ongeveer 1 bit per seconde te zijn, waardoor 50 jaar oude computermodems snel lijken ...

…maar gegevens zoals geheime sleutels of wachtwoorden zijn vaak maar een paar honderd of een paar duizend bits lang, en zelfs 1 bit/sec kan genoeg zijn om ze binnen een paar minuten of uren over een verder veilige en gezonde luchtkloof te lekken.

Wat te doen?

De voor de hand liggende "remedie" voor dit soort trucs is om: verbied mobiele telefoons volledig uit uw beveiligde gebieden, een voorzorgsmaatregel die u mag verwachten in de buurt van een serieus airgapped netwerk.

In minder veilige gebieden waar airgaps worden gebruikt, maar mobiele telefoons desondanks zijn toegestaan (afhankelijk van specifieke geverifieerde instellingen) als operationeel gemak, verandert de uitvinding van GAIROSCOPE de regels.

Vanaf nu wilt u controleren of gebruikers hebben: hun systeeminstellingen voor "bewegingsdetectie" hebben uitgeschakeld, naast het blokkeren van de toegang tot de microfoon, wifi, Bluetooth en andere functies die al bekend staan om de risico's van gegevenslekken die ze met zich meebrengen.

Ten slotte, als je je echt zorgen maakt, zou je kunnen koppel interne luidsprekers los op alle computers aan de beveiligde kant van het netwerk...

…of gebruik een actief frequentiefilter, net zoals die naamloze laptopverkoper deed om de schurk te blokkeren Ritme natie signalen in 2005.

(Guri's artikel toont een eenvoudig analoog elektrisch circuit om audiofrequenties boven een gekozen waarde af te sluiten.)

- luchtgat

- Ben Gurion

- Ben-Gurion Universiteit

- blockchain

- vindingrijk

- cryptocurrency wallets

- cryptoexchange

- internetveiligheid

- cybercriminelen

- Cybersecurity

- data lekkage

- Data Loss

- Department of Homeland Security

- digitale portefeuilles

- firewall

- GAIROSCOOP

- Kaspersky

- malware

- Mcafee

- Naakte beveiliging

- NexBLOC

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- VPN

- kwetsbaarheid

- website veiligheid

- zephyrnet

![S3 Ep117: De cryptocrisis die dat niet was (en voor altijd afscheid van Win 7) [Audio + tekst]](https://platoaistream.net/wp-content/uploads/2023/01/s3-ep117-the-crypto-crisis-that-wasnt-and-farewell-forever-to-win-7-audio-text-360x188.png)

![S3 Aflevering 128: Dus je wilt een cybercrimineel zijn? [Audio + tekst]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-360x188.png)