Google heeft zojuist een fourfecta van kritiek onthuld zero-day-bugs die van invloed zijn op een breed scala aan Android-telefoons, waaronder enkele van zijn eigen Pixel-modellen.

Deze bugs verschillen een beetje van uw gebruikelijke Android-kwetsbaarheden, die doorgaans van invloed zijn op het Android-besturingssysteem (dat op Linux is gebaseerd) of de applicaties die daarbij horen, zoals Google Play, Berichten of de Chrome-browser.

De vier bugs waar we het hier over hebben staan bekend als basisband kwetsbaarheden, wat betekent dat ze aanwezig zijn in de speciale netwerkfirmware voor mobiele telefoons die draait op de zogenaamde basisbandchip van de telefoon.

Strikt gesproken, baseband is een term die wordt gebruikt om de primaire of laagfrequente delen van een individueel radiosignaal te beschrijven, in tegenstelling tot een breedbandsignaal, dat (heel losjes) bestaat uit meerdere basisbandsignalen die zijn aangepast in talrijke aangrenzende frequentiebereiken en tegelijkertijd worden verzonden in om datasnelheden te verhogen, interferentie te verminderen, frequentiespectrum breder te delen, toezicht te compliceren, of al het bovenstaande. Het woord baseband wordt ook metaforisch gebruikt om de hardwarechip en de bijbehorende firmware te beschrijven die wordt gebruikt voor het daadwerkelijk verzenden en ontvangen van radiosignalen in apparaten die draadloos kunnen communiceren. (Enigszins verwarrend, het woord baseband verwijst meestal naar het subsysteem in een telefoon dat de verbinding met het mobiele telefoonnetwerk verzorgt, maar niet naar de chips en software die Wi-Fi- of Bluetooth-verbindingen afhandelen.)

De modem van uw mobiele telefoon

Basisbandchips werken doorgaans onafhankelijk van de 'niet-telefoon'-onderdelen van uw mobiele telefoon.

Ze hebben in wezen een eigen miniatuurbesturingssysteem, op een eigen processor, en werken samen met het hoofdbesturingssysteem van uw apparaat om mobiele netwerkconnectiviteit te bieden voor het plaatsen en beantwoorden van oproepen, het verzenden en ontvangen van gegevens, roamen op het netwerk, enzovoort. .

Als je oud genoeg bent om inbelinternet te hebben gebruikt, zul je je herinneren dat je een modem moest kopen (afkorting van modulator-en-demodulator), die u hebt aangesloten op een seriële poort aan de achterkant van uw pc of op een uitbreidingsslot erin; de modem zou verbinding maken met het telefoonnetwerk en uw pc zou verbinding maken met de modem.

Welnu, de basisbandhardware en -software van uw mobiele telefoon is heel eenvoudig een ingebouwd modem, meestal geïmplementeerd als een subcomponent van wat bekend staat als de SoC van de telefoon, een afkorting van systeem-op-chip.

(Je kunt een SoC zien als een soort "geïntegreerde geïntegreerde schakeling", waarbij afzonderlijke elektronische componenten die voorheen met elkaar verbonden waren door ze dicht bij elkaar op een moederbord te monteren, nog verder zijn geïntegreerd door ze te combineren tot één enkel chippakket.)

In feite zie je nog steeds baseband-processors die worden aangeduid als basisbandmodems, omdat ze nog steeds bezig zijn met het moduleren en demoduleren van het verzenden en ontvangen van gegevens van en naar het netwerk.

Zoals u zich kunt voorstellen, betekent dit dat uw mobiele apparaat niet alleen gevaar loopt door cybercriminelen via bugs in het hoofdbesturingssysteem of een van de apps die u gebruikt...

…maar ook risico lopen door beveiligingsproblemen in het basisband-subsysteem.

Soms stellen basisbandfouten een aanvaller in staat om niet alleen in te breken in de modem zelf via internet of het telefoonnetwerk, maar ook om in te breken in het hoofdbesturingssysteem (zijwaarts bewegenof scharnierende, zoals het jargon het noemt) van de modem.

Maar zelfs als de boeven niet voorbij de modem kunnen komen en uw apps kunnen binnendringen, kunnen ze u vrijwel zeker enorm veel cyberschade toebrengen door malware in de basisband te implanteren, zoals het opsporen of omleiden van uw netwerkgegevens, het bespioneren van uw sms-berichten, het bijhouden van uw telefoongesprekken en meer.

Erger nog, je kunt niet alleen naar je Android-versienummer of de versienummers van je apps kijken om te controleren of je kwetsbaar of gepatcht bent, omdat de basisbandhardware die je hebt en de firmware en patches die je ervoor nodig hebt, zijn afhankelijk van uw fysieke apparaat, niet van het besturingssysteem waarop u het gebruikt.

Zelfs apparaten die in alle voor de hand liggende opzichten "hetzelfde" zijn - verkocht onder hetzelfde merk, met dezelfde productnaam, met hetzelfde modelnummer en uiterlijk - kunnen verschillende basisbandchips blijken te hebben, afhankelijk van de fabriek die ze heeft geassembleerd of op welke markt ze werden verkocht.

De nieuwe nuldagen

De recent ontdekte bugs van Google worden als volgt beschreven:

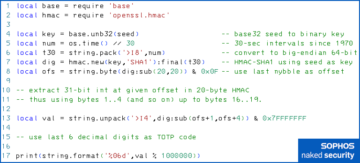

[Bugnummer] CVE-2023-24033 (en drie andere kwetsbaarheden waaraan nog CVE-identiteiten moeten worden toegewezen) maakten uitvoering van internet-naar-baseband externe code mogelijk. Tests uitgevoerd door [Google] Project Zero bevestigen dat deze vier kwetsbaarheden een aanvaller in staat stellen om op afstand een telefoon op basisbandniveau te compromitteren zonder tussenkomst van de gebruiker, en alleen dat de aanvaller het telefoonnummer van het slachtoffer kent.

Met beperkt aanvullend onderzoek en ontwikkeling zijn we van mening dat bekwame aanvallers snel een operationele exploit kunnen maken om getroffen apparaten geruisloos en op afstand te compromitteren.

In gewoon Engels betekent een internet-naar-baseband-lek voor het uitvoeren van externe code dat criminelen via internet malware of spyware kunnen injecteren in het deel van uw telefoon dat netwerkgegevens verzendt en ontvangt...

...zonder uw daadwerkelijke apparaat in handen te krijgen, u naar een frauduleuze website te lokken, u over te halen een dubieuze app te installeren, te wachten tot u op de verkeerde knop klikt in een pop-upwaarschuwing, zichzelf weg te geven met een verdachte melding of u te bedriegen je op een andere manier.

18 bugs, vier semi-geheim gehouden

Er waren 18 bugs in deze laatste batch, gerapporteerd door Google eind 2022 en begin 2023.

Google zegt dat het hun bestaan nu openbaar maakt omdat de afgesproken tijd is verstreken sinds ze openbaar zijn gemaakt (het tijdsbestek van Google is meestal 90 dagen, of bijna), maar voor de vier bovenstaande bugs maakt het bedrijf geen details bekend, en merkt op dat :

Vanwege een zeer zeldzame combinatie van het toegangsniveau dat deze kwetsbaarheden bieden en de snelheid waarmee volgens ons een betrouwbare operationele exploit kan worden gemaakt, hebben we besloten een beleidsuitzondering te maken om de openbaarmaking uit te stellen voor de vier kwetsbaarheden die internet-naar- basisband externe code uitvoering

In gewoon Nederlands: als we je zouden vertellen hoe deze bugs werkten, zouden we het cybercriminelen veel te gemakkelijk maken om heel veel mensen slechte dingen aan te doen door stiekem malware op hun telefoons te implanteren.

Met andere woorden, zelfs Google, dat in het verleden tot controverse heeft geleid omdat het weigerde zijn openbaarmakingsdeadlines te verlengen en openlijk proof-of-concept-code publiceerde voor nog niet gepatchte zero-days, heeft besloten de geest van zijn Project Zero-verantwoordelijke te volgen openbaarmakingsproces, in plaats van vast te houden aan de letter ervan.

Het argument van Google om zich in het algemeen aan de letter te houden en niet aan de geest van de openbaarmakingsregels, is niet geheel onredelijk. Door een inflexibel algoritme te gebruiken om te beslissen wanneer details van niet-gepatchte bugs moeten worden onthuld, zelfs als die details zouden kunnen worden gebruikt voor kwaad, stelt het bedrijf dat klachten over vriendjespolitiek en subjectiviteit kunnen worden vermeden, zoals: "Waarom heeft bedrijf X drie extra gekregen?" weken de tijd om hun bug op te lossen, terwijl bedrijf Y dat niet deed?”

Wat te doen?

Het probleem met bugs die worden aangekondigd maar niet volledig worden onthuld, is dat het moeilijk is om de vragen te beantwoorden: “Ben ik getroffen? En zo ja, wat moet ik dan doen?”

Blijkbaar was het onderzoek van Google gericht op apparaten die een basisbandmodemcomponent van het merk Samsung Exynos gebruikten, maar dat betekent niet noodzakelijkerwijs dat het systeem-op-chip zichzelf identificeert of brandmerkt als een Exynos.

De recente Pixel-apparaten van Google gebruiken bijvoorbeeld Google's eigen system-on-chip, merknaam strekspier, maar zowel de Pixel 6 als Pixel 7 zijn kwetsbaar voor deze nog steeds semi-geheime basisband-bugs.

Als gevolg hiervan kunnen we u geen definitieve lijst geven van mogelijk getroffen apparaten, maar Google rapporteert (onze nadruk):

Op basis van informatie van openbare websites die chipsets toewijzen aan apparaten, zijn de getroffen producten waarschijnlijk:

- Mobiele apparaten van Samsung, waaronder die in de S22, M33, M13, M12, A71, A53, A33, A21s, A13, A12 en A04 serie;

- Mobiele apparaten van Vivo, waaronder die in de S16, S15, S6, X70, X60 en X30 serie;

- De pixel 6 en pixel 7 reeks apparaten van Kopen Google Reviewsund

- alle voertuigen die gebruik maken van de Exynos AutoT5123 chipset.

Google zegt dat de basisbandfirmware in zowel de Pixel 6 als de Pixel 7 is gepatcht als onderdeel van de Android-beveiligingsupdates van maart 2023, dus Pixel-gebruikers moeten ervoor zorgen dat ze over de nieuwste patches voor hun apparaten beschikken.

Voor andere apparaten kunnen verschillende leveranciers verschillende tijd nodig hebben om hun updates te verzenden, dus neem contact op met uw leverancier of mobiele provider voor meer informatie.

In de tussentijd kunnen deze bugs blijkbaar worden omzeild in uw apparaatinstellingen, als u:

- Schakel bellen via wifi uit.

- Schakel Voice-over-LTE (VoLTE) uit.

In Google's woorden, "Als u deze instellingen uitschakelt, wordt het exploitatierisico van deze kwetsbaarheden weggenomen."

Als u deze functies niet nodig hebt of gebruikt, kunt u ze net zo goed uitschakelen totdat u zeker weet welke modemchip in uw telefoon zit en of deze moet worden bijgewerkt.

Immers, zelfs als je apparaat onkwetsbaar blijkt te zijn of al gepatcht is, is er geen nadeel aan het niet hebben van dingen die je niet nodig hebt.

Uitgelicht beeld van Wikipedia, per gebruiker Köf3, onder een CC BY-SA 3.0 licentie.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://nakedsecurity.sophos.com/2023/03/17/dangerous-android-phone-0-day-bugs-revealed-patch-or-work-around-them-now/

- :is

- 1

- 2022

- 2023

- 7

- a

- in staat

- Over

- boven

- absoluut

- toegang

- Extra

- gecorrigeerd

- invloed hebben op

- die van invloed

- algoritme

- Alles

- naast

- al

- bedragen

- en

- android

- aangekondigd

- beantwoorden

- gebruiken

- toepassingen

- apps

- ZIJN

- Argumenten

- argument

- rond

- AS

- gemonteerd

- toegewezen

- geassocieerd

- At

- aangetrokken

- auteur

- auto

- vermeden

- terug

- background-image

- slecht

- BE

- omdat

- geloofd wie en wat je bent

- Beetje

- Bluetooth

- grens

- Onder

- merk

- branded

- Breken

- breedband

- browser

- Bug

- bugs

- ingebouwd

- bedrijfsdeskundigen

- kopen

- by

- bellen

- oproepen

- CAN

- Centreren

- zeker

- controle

- spaander

- chips

- chipset

- Chrome

- Chrome-browser

- Klik

- Sluiten

- code

- kleur

- combinatie van

- combineren

- hoe

- communiceren

- afstand

- klachten

- bestanddeel

- componenten

- compromis

- uitgevoerd

- Bevestigen

- Verbinden

- aansluitingen

- Connectiviteit

- contrast

- controverse

- kon

- deksel

- en je merk te creëren

- criminelen

- kritisch

- Crooks

- CVE

- cybercriminelen

- gevaarlijk

- gegevens

- dagen

- beslissen

- beslist

- definitief

- vertraging

- Afhankelijk

- beschrijven

- beschreven

- gegevens

- Ontwikkeling

- apparaat

- systemen

- DEED

- anders

- moeilijk

- openbaarmaking

- onthulling

- ontdekt

- Display

- Nee

- doen

- Dont

- keerzijde

- Vroeg

- En het is heel gemakkelijk

- beide

- elektronisch

- nadruk

- Engels

- enorm

- genoeg

- verzekeren

- geheel

- in wezen

- Zelfs

- voorbeeld

- uitzondering

- uitvoering

- uitbreiding

- Exploiteren

- exploitatie

- verlengen

- extra

- fabriek

- ver

- Voordelen

- Bepalen

- gebreken

- gericht

- volgen

- volgt

- Voor

- Frequentie

- oppompen van

- geheel

- verder

- algemeen

- krijgen

- het krijgen van

- Geven

- Vrijgevigheid

- Kopen Google Reviews

- Google Play

- handvat

- Handvaten

- handen

- Hardware

- Hebben

- met

- Hoogte

- hier

- Gat

- zweven

- Hoe

- HTML

- HTTPS

- i

- identificeren

- identiteiten

- geïmplementeerd

- in

- omvatten

- Inclusief

- Laat uw omzet

- onafhankelijk

- individueel

- informatie

- installeren

- geïntegreerde

- wisselwerking

- met elkaar verbonden

- Internet

- IT

- HAAR

- zelf

- jargon

- jpg

- blijven

- bekend

- Laat

- laatste

- letter

- Niveau

- Licentie

- Waarschijnlijk

- Beperkt

- Lijst

- Kijk

- Hoofd

- maken

- maken

- malware

- kaart

- Maart

- Marge

- Markt

- max-width

- betekenis

- middel

- ondertussen

- berichten

- macht

- Mobile

- mobiel apparaat

- mobiele telefoon

- model

- modellen

- meer

- meervoudig

- naam

- nodig

- Noodzaak

- behoeften

- netwerk

- Netwerk gegevens

- netwerken

- New

- een

- notificatie

- aantal

- nummers

- vele

- Voor de hand liggend

- of

- Oud

- on

- EEN

- besturen

- werkzaam

- besturingssysteem

- operationele

- bestellen

- Overige

- het te bezitten.

- pakket

- deel

- onderdelen

- voorbij

- verleden

- Patch

- Patches

- Paul

- PC

- Mensen

- phone

- telefoongesprekken

- telefoons

- Fysiek

- pixel

- Eenvoudig

- Plato

- Plato gegevensintelligentie

- PlatoData

- Spelen

- Plugged

- beleidsmaatregelen

- pop-up

- positie

- Berichten

- mogelijk

- primair

- probleem

- Gegevensverwerker

- processors

- Product

- Producten

- project

- zorgen voor

- leverancier

- publiek

- Reclame

- Contact

- snel

- Radio

- reeks

- BIJZONDER

- Tarieven

- liever

- ontvangt

- ontvangende

- recent

- onlangs

- verminderen

- verwezen

- verwijst

- weigeren

- betrouwbaar

- niet vergeten

- vanop

- verwijderen

- gemeld

- Rapporten

- vereisen

- onderzoek

- onderzoek en ontwikkeling

- verantwoordelijk

- resultaat

- onthullen

- Revealed

- Risico

- reglement

- lopen

- lopend

- dezelfde

- Samsung

- zegt

- veiligheid

- beveiligingsupdates

- verzending

- apart

- serie-

- -Series

- settings

- Delen

- Bermuda's

- moet

- Signaal

- signalen

- eenvoudigweg

- sinds

- single

- geschoold

- sleuf

- snooping

- So

- Software

- uitverkocht

- solide

- sommige

- enigszins

- spreken

- special

- Spectrum

- snelheid

- geest

- spyware

- begin

- plakken

- Still

- dergelijk

- toezicht

- verdacht

- SVG

- system

- Nemen

- praat

- testen

- dat

- De

- hun

- Ze

- zich

- Deze

- spullen

- Denk

- drie

- niet de tijd of

- tijdsbestek

- naar

- ook

- top

- Tracking

- overgang

- transparant

- BEURT

- typisch

- voor

- bijwerken

- updates

- URL

- .

- Gebruiker

- gebruikers

- doorgaans

- Voertuigen

- verkoper

- vendors

- versie

- via

- kwetsbaarheden

- Kwetsbaar

- Het wachten

- waarschuwing

- Manier..

- Website

- websites

- weken

- GOED

- Wat

- of

- welke

- en

- Wi-fi

- breed

- Grote range

- wijd

- Wikipedia

- wil

- Met

- Woord

- woorden

- Mijn werk

- werkte

- zou

- Verkeerd

- X

- Your

- zephyrnet

- nul