CYBERBEVEILIGING: "ZE WILLEN NIET, MAAR JIJ KAN!"

Met Paul Ducklin en Chester Wisniewski

Intro en outro muziek door Edith Mudge.

Klik en sleep op de onderstaande geluidsgolven om naar een willekeurig punt te gaan. Je kan ook luister direct op Soundcloud.

Je kunt naar ons luisteren op Soundcloud, Apple Podcasts, Google Podcasts, Spotify, stikster en overal waar goede podcasts te vinden zijn. Of laat de URL van onze RSS-feed in je favoriete podcatcher.

LEES DE TRANSCRIPT

EEND. Hallo iedereen.

Welkom bij deze speciale mini-aflevering van de podcast Naked Security.

Mijn naam is Paul Ducklin, en ik heb vandaag gezelschap van mijn vriend en collega Chester Wisniewski.

Chester, ik dacht dat we iets moesten zeggen over wat het grote verhaal van de week is geworden... het wordt waarschijnlijk het grote verhaal van de maand!

Ik lees je gewoon de opschrift Ik gebruikte op Naked Security:

"UBER IS GEHAKT, pronkt met hacker - hoe te voorkomen dat het jou overkomt."

Zo!

Vertel ons er alles over….

CHET. Ik kan bevestigen dat de auto's nog steeds rijden.

Ik kom naar jou vanuit Vancouver, ik ben in het centrum, ik kijk uit het raam, en er zit eigenlijk een Uber voor het raam...

EEND. Staat hij er niet de hele dag?

CHET. Nee, dat heeft het niet. [LACHT]

Als je in de app op de knop drukt om een auto aan te houden, wees gerust: op dit moment lijkt het erop dat je daadwerkelijk iemand zal laten komen om je een lift te geven.

Maar het is niet per se zo zeker, als je een medewerker van Uber bent, dat je de komende dagen veel zult doen, gezien de impact op hun systemen.

We weten eigenlijk niet veel details, Duck, van wat er precies is gebeurd.

Maar op een zeer hoog niveau lijkt de consensus te zijn dat er een social engineering was van een Uber-medewerker waardoor iemand voet aan de grond kon krijgen in het netwerk van Uber.

En ze waren in staat om lateraal te bewegen, zoals we zeggen, of te draaien, toen ze eenmaal binnen waren om wat administratieve referenties te vinden die hen uiteindelijk de sleutels van het Uber-koninkrijk bezorgden.

EEND. Dus dit lijkt niet op een traditionele datadiefstal, of natiestaat, of ransomware-aanval, toch?

CHET. Nr.

Dat wil niet zeggen dat iemand anders misschien niet ook in zijn netwerk is geweest met vergelijkbare technieken - je weet maar nooit.

Als ons Rapid Response-team reageert op incidenten, merken we vaak dat er meer dan één dreigingsactor in een netwerk is geweest, omdat ze vergelijkbare toegangsmethoden hebben gebruikt.

EEND. Ja… we hadden zelfs een verhaal over twee ransomware-boeven, in principe onbekend voor elkaar, die tegelijkertijd binnenkwamen.

Sommige bestanden werden dus versleuteld met ransomware-A-toen-ransomware-B, en sommige met ransomware-B-gevolgd-door-ransomware-A.

Dat was een onheilige puinhoop...

CHET. Dat is oud nieuws, Duck. [LACHT]

We hebben er sindsdien nog een gepubliceerd waar *drie* verschillende ransomwares zaten op hetzelfde netwerk.

EEND. Oh jee! [GROTE LACH] Ik blijf hier om lachen, maar dat is verkeerd. [LACHT]

CHET. Het is niet ongebruikelijk dat er meerdere bedreigingsactoren zijn, want, zoals u zegt, als één persoon een fout kan ontdekken in uw benadering van de verdediging van uw netwerk, is er niets dat erop wijst dat andere mensen dezelfde fout misschien niet hebben ontdekt.

Maar in dit geval denk ik dat je gelijk hebt, in die zin dat het "voor de lulz" lijkt te zijn, als je wilt.

Ik bedoel, de persoon die het deed, verzamelde meestal trofeeën terwijl ze door het netwerk stuiterden - in de vorm van screenshots van al deze verschillende tools en hulpprogramma's en programma's die in gebruik waren rond Uber - en ze openbaar plaatste, denk ik voor de straat krediet.

EEND. Nu, bij een aanval door iemand die *niet* wilde opscheppen, zou die aanvaller een IAB kunnen zijn, een initiële toegangsmakelaar, nietwaar?

In dat geval zouden ze er niet veel lawaai over hebben gemaakt.

Ze zouden alle wachtwoorden hebben verzameld en dan zijn uitgestapt en hebben gezegd: "Wie zou ze willen kopen?"

CHET. Ja, dat is super-super gevaarlijk!

Hoe slecht het op dit moment Uber ook lijkt te zijn, met name iemand in de PR- of interne beveiligingsteams van Uber, het is eigenlijk de best mogelijke uitkomst...

... wat alleen maar leidt tot schaamte, waarschijnlijk enkele boetes voor het verliezen van gevoelige werknemersinformatie, dat soort dingen.

Maar de waarheid is dat voor bijna alle anderen dat dit type aanval het slachtoffer wordt, het eindresultaat ransomware of meerdere ransomwares is, gecombineerd met cryptominers en andere soorten gegevensdiefstal.

Dat is veel, veel duurder voor de organisatie dan alleen maar in verlegenheid worden gebracht.

EEND. Dus dit idee van boeven die binnenkomen en naar believen kunnen ronddwalen en kiezen waar ze heen gaan...

…is helaas niet ongebruikelijk.

CHET. Het benadrukt echt het belang van actief zoeken naar problemen, in tegenstelling tot wachten op waarschuwingen.

Het is duidelijk dat deze persoon de Uber-beveiliging kon doorbreken zonder aanvankelijk waarschuwingen te activeren, waardoor ze de tijd hadden om rond te dwalen.

Dat is de reden waarom het zoeken naar bedreigingen, zoals de terminologie luidt, tegenwoordig zo cruciaal is.

Omdat hoe dichter bij minuut-nul of dag-nul je de verdachte activiteit kunt detecteren van mensen die rondneuzen in bestandsshares en plotseling achter elkaar inloggen op een hele reeks systemen - dat soort activiteiten, of veel RDP-verbindingen die vliegen rond het netwerk van accounts die normaal niet aan die activiteit zijn gekoppeld...

...dat soort verdachte dingen kunnen u helpen de hoeveelheid schade die die persoon kan veroorzaken te beperken, door de hoeveelheid tijd te beperken die ze hebben om eventuele andere beveiligingsfouten te ontrafelen die u mogelijk hebt gemaakt waardoor ze toegang kregen tot die beheerdersreferenties.

Dit is iets waar veel teams echt mee worstelen: hoe kun je zien dat deze legitieme tools worden misbruikt?

Dat is hier een echte uitdaging.

Omdat het in dit voorbeeld klinkt alsof een Uber-medewerker is misleid om iemand uit te nodigen, in een vermomming die uiteindelijk op hen leek.

U hebt nu een legitiem werknemersaccount, een account dat per ongeluk een crimineel op hun computer heeft uitgenodigd, die rondrent en dingen doet waar de werknemer waarschijnlijk niet mee wordt geassocieerd.

Dus dat moet echt deel uitmaken van je monitoring en dreigingsjacht: weten wat normaal echt zo is, dat je "abnormaal normaal" kunt detecteren.

Omdat ze geen kwaadaardige tools bij zich hadden, gebruiken ze tools die er al zijn.

We weten dat ze naar PowerShell-scripts hebben gekeken, dat soort dingen - de dingen die je waarschijnlijk al hebt.

Wat ongebruikelijk is, is dat deze persoon interactie heeft met die Power shell of deze persoon interactie heeft met die RDP.

En dat zijn dingen die veel moeilijker zijn om op te letten dan simpelweg te wachten tot er een waarschuwing in je dashboard verschijnt.

EEND. Dus, Chester, wat is jouw advies voor bedrijven die zich niet in de positie van Uber willen bevinden?

Hoewel deze aanval begrijpelijkerwijs een enorme hoeveelheid publiciteit heeft gekregen, vanwege de screenshots die circuleren, omdat het lijkt te zijn: "Wauw, de boeven zijn absoluut overal gekomen"...

…in feite is het geen uniek verhaal wat datalekken betreft.

CHET. U vroeg naar het advies, wat zou ik tegen een organisatie zeggen?

En ik moet terugdenken aan een goede vriend van mij die ongeveer tien jaar geleden CISO was van een grote universiteit in de Verenigde Staten.

Ik vroeg hem wat zijn beveiligingsstrategie was en hij zei: "Het is heel simpel. Veronderstelling van inbreuk.”

Ik neem aan dat ik ben gehackt en dat er mensen in mijn netwerk zijn die ik niet in mijn netwerk wil hebben.

Dus ik moet alles bouwen in de veronderstelling dat hier al iemand is die er niet zou moeten zijn, en vragen: "Heb ik de bescherming op zijn plaats, ook al komt de oproep van binnenuit?"

Daar hebben we vandaag een modewoord voor: Geen vertrouwen, wat de meesten van ons al beu zijn om te zeggen. [LACHT]

Maar dat is de benadering: vermoeden van inbreuk; nul vertrouwen.

Je moet niet de vrijheid hebben om zomaar rond te dwalen omdat je een vermomming aandoet die een medewerker van de organisatie lijkt te zijn.

EEND. En dat is echt de sleutel van Zero Trust, nietwaar?

Het betekent niet: "U moet nooit iemand vertrouwen om iets te doen."

Het is een soort metafoor om te zeggen: "Veronderstel niets", en: "Geef mensen geen toestemming om meer te doen dan nodig is voor hun taak."

CHET. Precies.

In de veronderstelling dat je aanvallers niet zo veel plezier beleven aan het feit dat je gehackt bent, zoals in dit geval gebeurde...

...je wilt er waarschijnlijk zeker van zijn dat je medewerkers een goede manier hebben om afwijkingen te melden wanneer iets niet klopt, om ervoor te zorgen dat ze een waarschuwing kunnen geven aan je beveiligingsteam.

Omdat we het hebben over wachttijden voor datalekken van onze Actief tegenstander-playbook, zitten de criminelen het vaakst minimaal tien dagen op uw netwerk:

Dus je hebt normaal gesproken een solide week tot tien dagen, waar als je maar een paar arendsogen hebt die dingen zien, je een goede kans hebt om het af te sluiten voordat het ergste gebeurt.

EEND. Inderdaad, als je nadenkt over hoe een typische phishing-aanval werkt, is het zeer zeldzaam dat de boeven bij de eerste poging slagen.

En als het bij de eerste poging niet lukt, pakken ze niet zomaar hun koffers en dwalen weg.

Ze proberen de volgende persoon, en de volgende persoon, en de volgende persoon.

Als ze alleen slagen wanneer ze de aanval op de 50e persoon proberen, dan had een van de vorige 49 het gezien en iets gezegd, dan had je kunnen ingrijpen en het probleem kunnen oplossen.

CHET. Absoluut - dat is van cruciaal belang!

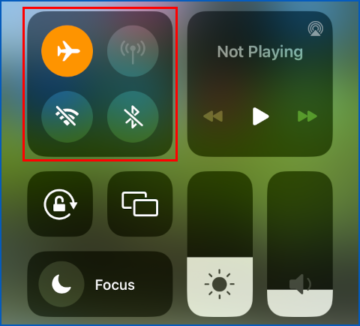

En je had het over het misleiden van mensen om 2FA-tokens weg te geven.

Dat is een belangrijk punt hier - er was multi-factor authenticatie bij Uber, maar de persoon lijkt ervan overtuigd te zijn om het te omzeilen.

En we weten niet wat die methodologie was, maar de meeste multifactormethodes kunnen helaas worden omzeild.

We zijn allemaal bekend met de op tijd gebaseerde tokens, waarbij je de zes cijfers op het scherm krijgt en je wordt gevraagd om die zes cijfers in de app in te voeren om te verifiëren.

Natuurlijk houdt niets u tegen om de zes cijfers aan de verkeerde persoon te geven zodat deze zich kan verifiëren.

Tweefactorauthenticatie is dus geen universeel medicijn dat alle ziekten geneest.

Het is gewoon een verkeersdrempel die een volgende stap is op weg naar veiliger worden.

EEND. Een vastberaden boef die de tijd en het geduld heeft om te blijven proberen, kan uiteindelijk binnenkomen.

En zoals je zegt, je doel is om de tijd die ze hebben te minimaliseren om het rendement te maximaliseren van het feit dat ze in de eerste plaats zijn gekomen ...

CHET. En die monitoring moet altijd gebeuren.

Bedrijven zoals Uber zijn groot genoeg om hun eigen 24/7 beveiligingsoperatiecentrum te hebben om dingen te controleren, hoewel we niet helemaal zeker weten wat hier is gebeurd, en hoe lang deze persoon binnen was en waarom ze niet werden tegengehouden

Maar de meeste organisaties zijn niet per se in staat om dat in eigen beheer te kunnen doen.

Het is superhandig om externe bronnen beschikbaar te hebben die dit kwaadaardige gedrag kunnen controleren - *continu* controleren, waardoor de tijd dat de kwaadaardige activiteit plaatsvindt nog verder wordt verkort.

Voor mensen die misschien reguliere IT-verantwoordelijkheden en ander werk te doen hebben, kan het behoorlijk moeilijk zijn om te zien dat deze legitieme tools worden gebruikt en een bepaald patroon te herkennen waarin ze worden gebruikt als kwaadaardig iets...

EEND. Het modewoord waar je het over hebt is wat we kennen als MDR, een afkorting van Beheerde detectie en reactie, waar je een stel experts krijgt om het voor je te doen of om je te helpen.

En ik denk dat er nog steeds heel veel mensen zijn die denken: “Als ik dat zie doen, lijkt het dan niet dat ik mijn verantwoordelijkheid heb afgeschaft? Is het niet een bekentenis dat ik absoluut niet weet wat ik doe?”

En dat is het niet, toch?

Je zou zelfs kunnen stellen dat het de dingen in feite op een meer gecontroleerde manier doet, omdat je mensen kiest om je te helpen voor je netwerk te zorgen *die dat doen en alleen dat* voor de kost.

En dat betekent dat uw vaste IT-team, en zelfs uw eigen beveiligingsteam... in geval van nood, eigenlijk alle andere dingen kunnen blijven doen die toch moeten worden gedaan, zelfs als u wordt aangevallen.

CHET. Absoluut.

Ik denk dat de laatste gedachte die ik heb dit is...

Denk niet dat een merk als Uber dat wordt gehackt, betekent dat het voor jou onmogelijk is om jezelf te verdedigen.

Grote bedrijfsnamen zijn bijna grote trofeeënjacht voor mensen zoals de persoon die betrokken is bij deze specifieke hack.

En alleen omdat een groot bedrijf misschien niet de beveiliging had die ze zouden moeten hebben, wil nog niet zeggen dat je het niet kunt!

Er was veel defaitistisch gebabbel tussen veel organisaties waarmee ik sprak na enkele eerdere grote hacks, zoals Target en Sony, en enkele van deze hacks die we tien jaar geleden in het nieuws hadden.

En mensen zeiden: "Aaargh... als ze zich met alle middelen van Target niet kunnen verdedigen, welke hoop is er dan voor mij?"

En ik denk niet dat dat helemaal waar is.

In de meeste van deze gevallen waren ze het doelwit omdat het hele grote organisaties waren en er een heel klein gaatje in hun aanpak zat waar iemand doorheen kon komen.

Dat betekent niet dat je geen kans hebt om jezelf te verdedigen.

Dit was social engineering, gevolgd door enkele twijfelachtige praktijken om wachtwoorden op te slaan in PowerShell-bestanden.

Dit zijn dingen waar u heel gemakkelijk op kunt letten en waar u uw medewerkers over kunt opleiden om ervoor te zorgen dat u niet dezelfde fouten maakt.

Alleen omdat Uber het niet kan, wil nog niet zeggen dat je het niet kunt!

EEND. Inderdaad - ik denk dat dat heel goed is gezegd, Chester.

Vind je het erg als ik eindig met een van mijn traditionele clichés?

(Het ding met clichés is dat ze over het algemeen clichés worden door waar en nuttig te zijn.)

Na incidenten als deze: "Degenen die zich de geschiedenis niet kunnen herinneren, zijn gedoemd haar te herhalen - wees die persoon niet!"

Chester, heel erg bedankt voor het vrijmaken van je drukke schema, want ik weet dat je vanavond echt een online gesprek hebt.

Dus heel erg bedankt daarvoor.

En laten we op onze gebruikelijke manier eindigen door te zeggen: "Tot de volgende keer, blijf veilig."

[MUZIEK MODEM]

- blockchain

- vindingrijk

- cryptocurrency wallets

- cryptoexchange

- internetveiligheid

- cybercriminelen

- Cybersecurity

- Data Loss

- Department of Homeland Security

- digitale portefeuilles

- firewall

- Kaspersky

- malware

- Mcafee

- Naakte beveiliging

- NexBLOC

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- Podcast

- Leiderschap op het gebied van beveiliging

- VPN

- website veiligheid

- zephyrnet

![S3 Aflevering 128: Dus je wilt een cybercrimineel zijn? [Audio + tekst]](https://platoaistream.net/wp-content/uploads/2023/03/s3-ep128-so-you-want-to-be-a-cybercriminal-audio-text-360x188.png)