Helaas hebben we de moeten afdekken DEADBOLT-ransomware meerdere malen vaardigheden op naakte beveiliging.

Al bijna twee jaar jaagt deze nichespeler in de ransomware-cybercriminaliteitsscene voornamelijk op thuisgebruikers en kleine bedrijven op een heel andere manier dan de meeste hedendaagse ransomware-aanvallen:

Als je ongeveer tien jaar geleden betrokken was bij cyberbeveiliging, toen ransomware voor het eerst een enorme geldverslinder begon te worden voor de cyberonderwereld, zul je je de "grote merken" van ransomware destijds zonder voorliefde herinneren: CryptoLocker, Locky, TeslaCrypt, En nog veel meer.

Typisch, de vroege spelers in de misdaad van ransomware vertrouwden op het eisen van zo ongeveer betaalbare-als-je-naar-de-kroeg-gaan-een-maand-of-drie-chantagebetalingen van zoveel individuen als ze overslaan. kon.

In tegenstelling tot de huidige ransomware-boeven in de hoogste klasse, die je zou kunnen samenvatten als: “doel bedrijven honderden keren voor miljoenen dollars af te persen”, gingen de vroege spelers een meer consumentgerichte route van “chantage miljoenen mensen voor $ 300 elk” (of $600, of $1000 – de bedragen varieerden).

Het idee was simpel: door je bestanden daar op je eigen laptop te versleutelen, hoefden de boeven zich geen zorgen te maken over de uploadbandbreedte van internet en probeerden ze al je bestanden te stelen, zodat ze ze later aan je konden verkopen.

Ze kunnen al je bestanden voor je laten liggen, schijnbaar in het zicht, maar totaal onbruikbaar.

Als je bijvoorbeeld probeerde een vervormd document te openen met je tekstverwerker, zou je ofwel nutteloze pagina's vol digitale versnipperde kool zien, of een pop-upbericht waarin hij zich verontschuldigde dat de app het bestandstype niet herkende en niet kon openen het helemaal niet.

Computer werkt, data niet

Gewoonlijk zouden de boeven hun best doen om uw besturingssysteem en uw apps intact te laten en zich in plaats daarvan op uw gegevens te concentreren.

Ze wilden niet dat je computer helemaal stopte met werken, om verschillende belangrijke redenen.

Ten eerste wilden ze dat je de pijn zou zien en voelen van hoe dichtbij maar toch zo ver weg je kostbare bestanden waren: je trouwfoto's, babyvideo's, belastingaangiften, universitair cursuswerk, debiteuren, crediteuren en alle andere digitale gegevens die je was al maanden van plan om een back-up te maken, maar was er nog niet helemaal aan toegekomen.

Ten tweede wilden ze dat je het chantagebriefje zou zien dat ze hadden achtergelaten IN ENORME BRIEVEN MET DRAMATISCHE AFBEELDINGEN, geïnstalleerd als je bureaubladachtergrond zodat je het niet kon missen, compleet met instructies over hoe je de cryptomunten kunt kopen die je nodig hebt om terug te kopen de decoderingssleutel om uw gegevens te decoderen.

Ten derde wilden ze er zeker van zijn dat je nog steeds online kon gaan in je browser, eerst om een vergeefse zoektocht uit te voeren naar "hoe te herstellen van XYZ ransomware zonder te betalen", en vervolgens, toen de moedeloosheid en wanhoop toeslaan, om een buddy te pakken te krijgen waarvan je wist dat het je zou kunnen helpen met het cryptocurrency-gedeelte van de reddingsoperatie.

Helaas bleken de vroege spelers in dit verfoeilijke criminele complot, met name de CryptoLocker-bende, redelijk betrouwbaar te zijn in het snel en nauwkeurig antwoorden op slachtoffers die betaalden, waardoor ze een soort 'eer onder dieven'-reputatie verdienden.

Dit leek nieuwe slachtoffers ervan te overtuigen dat, ondanks al dat betalen een gigantisch gat in hun financiën voor de nabije toekomst brandde, en dat het een beetje leek op het sluiten van een deal met de duivel, het zeer waarschijnlijk hun gegevens terug zou krijgen.

Moderne ransomware-aanvallen daarentegen zijn er doorgaans op gericht om alle computers in hele bedrijven (of scholen, ziekenhuizen, gemeenten of liefdadigheidsinstellingen) tegelijkertijd ter plaatse te krijgen. Maar het creëren van decoderingstools die betrouwbaar werken over een heel netwerk is een verrassend moeilijke taak voor software-engineering. In feite is het een riskante zaak om uw gegevens terug te krijgen door te vertrouwen op de boeven. In de Sophos Ransomware-enquête 2021, verloor de helft van de slachtoffers die betaalden minstens 1/2 van hun gegevens, en 1% van hen kreeg helemaal niets terug. in 2022, ontdekten we dat halverwege nog erger was: de helft van degenen die betaalden, verloor 1% of meer van hun gegevens, en slechts 2% van hen kreeg al hun gegevens terug. in de beruchte Koloniale pijplijn ransomware-aanval, zei het bedrijf dat het niet zou betalen, waarna het toch notoir meer dan $ 4,400,000 verknalde, alleen om te ontdekken dat de decoderingstool die de criminelen hadden geleverd te traag was om enig gebruik te maken. Dus eindigden ze met alle herstelkosten die ze zouden hebben gehad als ze de boeven niet hadden betaald, plus een bedrag van $ 4.4 miljoen dat zo goed als door het riool was gespoeld. (Verbazingwekkend, en blijkbaar als gevolg van slechte operationele cyberbeveiliging door de criminelen, de FBI uiteindelijk hersteld ongeveer 85% van de bitcoins uitbetaald door Colonial. Vertrouw echter niet op dat soort resultaten: dergelijke grootschalige terugvorderingen zijn een zeldzame uitzondering, niet de regel.)

Een lucratieve niche

De DEADBOLT-boeven, zo lijkt het, hebben een... lucratieve niche van hun eigen netwerk, waarbij ze niet in uw netwerk hoeven in te breken en zich een weg banen naar alle computers erop, en ze zich zelfs geen zorgen hoeven te maken over het sluipen van malware op uw laptop of een van de gewone computers in uw huishouden, kantoor of beide.

In plaats daarvan gebruiken ze wereldwijde netwerkscans om niet-gepatchte NAS-apparaten te identificeren (netwerk gehechte opslag), meestal die van de grote leverancier QNAP, en versleutelt direct alles op uw bestandsserverapparaat, zonder iets anders op uw netwerk aan te raken.

Het idee is dat als u uw NAS gebruikt zoals de meeste mensen thuis of in een klein bedrijf doen - voor back-ups en als primaire opslag voor grote bestanden zoals muziek, video's en afbeeldingen - de toegang tot alles op uw NAS verloren gaat waarschijnlijk minstens zo catastrofaal als het verliezen van alle bestanden op al uw laptops en desktopcomputers, of misschien nog erger.

Omdat u uw NAS-apparaat waarschijnlijk altijd aan laat staan, kunnen de boeven inbreken wanneer ze maar willen, ook wanneer u waarschijnlijk slaapt; ze hoeven maar één apparaat aan te vallen; ze hoeven zich geen zorgen te maken of je nu Windows- of Mac-computers gebruikt...

...en door gebruik te maken van een niet-gepatchte bug in het apparaat zelf, hoeven ze u of iemand anders in uw netwerk niet te misleiden om een verdacht bestand te downloaden of door te klikken naar een dubieuze website om hun eerste voet aan de grond te krijgen.

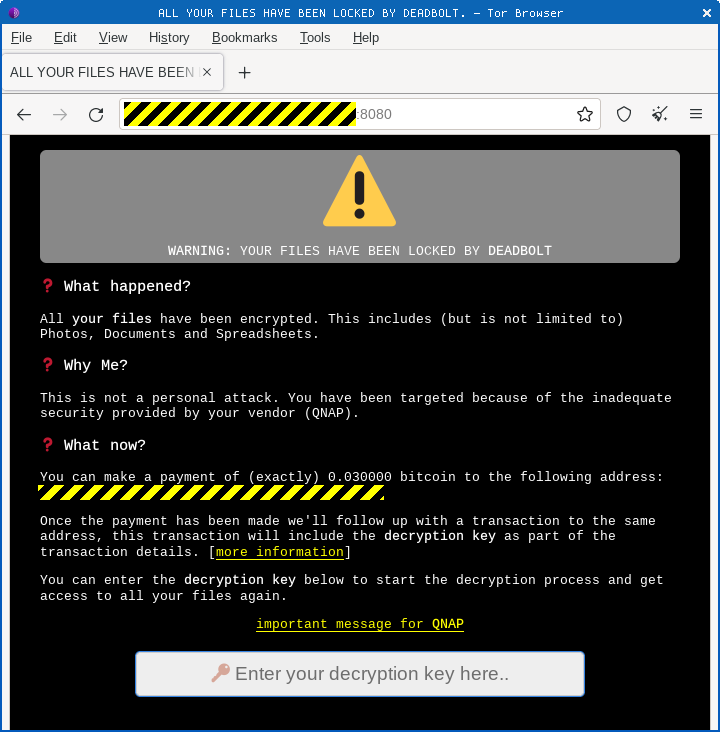

De boeven hoeven zich geen zorgen te maken dat ze een bericht via e-mail of je bureaubladachtergrond krijgen: ze herschrijven op slinkse wijze de inlogpagina in de webinterface van je NAS-apparaat, dus zodra je de volgende keer probeert in te loggen, misschien om erachter te komen waarom al je bestanden zijn in de war, je krijgt een gezicht van chantage.

Nog geniepiger hebben de DEADBOLT-boeven een manier gevonden om met u om te gaan die e-mailcorrespondentie vermijdt (mogelijk traceerbaar), geen dark webservers vereist (mogelijk gecompliceerd) en elke onderhandeling omzeilt: het is hun manier, of de datasnelweg.

Simpel gezegd, elk slachtoffer krijgt een eenmalig Bitcoin-adres te zien waar ze BTC 0.03 naartoe moeten sturen (momenteel [2022-10-21] iets minder dan $600):

De transactie zelf fungeert zowel als een bericht (“Ik heb besloten om te betalen”), als als de betaling zelf (“en hier zijn de fondsen”).

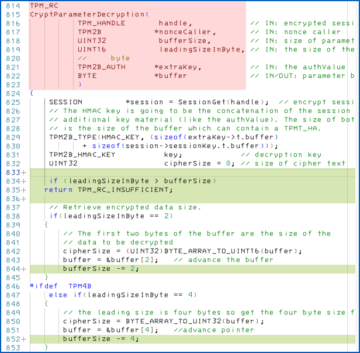

De boeven sturen je dan $ 0 terug - een transactie die geen financieel doel heeft, maar die een opmerking van 32 tekens bevat. (Bitcoin-transacties kunnen aanvullende gegevens bevatten in een veld dat bekend staat als OP_RETURN die geen geld overmaakt, maar kan worden gebruikt om opmerkingen of notities op te nemen.)

Die 32 tekens zijn hexadecimale cijfers die een 16-byte AES-decoderingssleutel vertegenwoordigen die uniek is voor uw gecodeerde NAS-apparaat.

Je plakt de hexadecimale code van de BTC-transactie in de "inlogpagina" van de ransomware en het proces start een decoderingsprogramma dat is achtergelaten door de oplichters die al je gegevens ontcijferen (hoop je!)

Bel de politie!

Maar hier is een fascinerende draai aan dit verhaal.

De Nederlandse politie, in samenwerking met een bedrijf met expertise op het gebied van cryptocurrency, kwam met een stiekeme truc van hun eigen om de sneakiness van de DEADBOLT criminelen tegen te gaan.

Ze merkten dat als een slachtoffer een Bitcoin-betaling stuurde om de decoderingssleutel terug te kopen, de boeven blijkbaar met de decoderingssleutel reageerden zodra de BTC-betalingstransactie het Bitcoin-netwerk bereikte op zoek naar iemand om het te "mijnen" ...

… in plaats van te wachten tot iemand in het Bitcoin-ecosysteem meldde dat ze de transactie daadwerkelijk hadden gedolven en deze dus voor de eerste keer bevestigden.

Met andere woorden, om een analogie te gebruiken, laten de boeven je hun winkel uitlopen met het product voordat ze wachten tot je creditcardbetaling is verwerkt.

En hoewel u een BTC-transactie niet expliciet kunt annuleren, kunt u twee tegenstrijdige betalingen tegelijkertijd verzenden (wat in het jargon bekend staat als een "dubbele uitgave"), zolang u maar blij bent dat de eerste die ontvangt opgepikt, gedolven en "bevestigd" is degene die zal doorgaan en uiteindelijk wordt geaccepteerd door de blockchain.

De andere transactie wordt uiteindelijk weggegooid, omdat Bitcoin geen dubbele uitgaven toestaat. (Als dat zo was, zou het systeem niet kunnen werken.)

Losjes gesproken, zodra Bitcoin-mijnwerkers zien dat een nog niet verwerkte transactie geld omvat dat iemand anders al heeft "gemined", stoppen ze gewoon met werken aan de onvoltooide transactie, omdat het nu waardeloos voor hen is.

Er is hier geen sprake van altruïsme: als de meerderheid van het netwerk al heeft besloten om de andere transactie te accepteren en deze in de blockchain te omarmen als "degene die de gemeenschap als geldig accepteert", is de conflicterende transactie die niet is gegaan door maar is erger dan nutteloos voor mijnbouwdoeleinden.

Als je blijft proberen de conflicterende transactie te verwerken, zelfs als je het uiteindelijk met succes "mijnt", zal niemand je tweede-na-de-post-bevestiging accepteren, omdat er niets in staat om dit te doen ...

...zodat u van tevoren weet dat u nooit transactiekosten of Bitcoin-bonus krijgt voor uw overbodige mijnbouwwerk, en dus van tevoren weet dat het geen zin heeft om er tijd of elektriciteit aan te verspillen.

Zolang niemand (of mijnbouwpool, of kartel van mijnbouwpools) ooit meer dan 50% van het Bitcoin-netwerk controleert, zou niemand ooit in staat moeten zijn om genoeg tijd en energie te vragen om een reeds geaccepteerde transactie door een nieuwe reeks bevestigingen te creëren die alle bestaande overtreft.

Bied meer geld…

Gezien het feit dat we zojuist hebben genoemd transactiekosten, kunt u waarschijnlijk zien waar dit naartoe gaat.

Wanneer een miner met succes een transactie bevestigt die uiteindelijk wordt geaccepteerd op de blockchain (in feite een bundel transacties), krijgen ze een beloning in nieuw geslagen bitcoins (momenteel is het bedrag BTC 6.25), plus alle aangeboden vergoedingen voor elke transactie in de bundel.

Met andere woorden, u kunt miners stimuleren om prioriteit te geven aan uw transactie door aan te bieden iets meer transactiekosten te betalen dan alle anderen ...

...of als je geen haast hebt, kun je lage transactiekosten aanbieden en langzamere service krijgen van de mijnbouwgemeenschap.

Als het je echt niet uitmaakt hoe lang het duurt, kun je aanbieden om nul bitcoins te betalen als transactiekosten.

Dat is wat de Nederlandse politie deed voor 155 slachtoffers uit 13 verschillende landen die om hulp hadden gevraagd bij het terugkrijgen van hun gegevens.

Ze stuurden 155 betalingen van hun eigen selectie van BTC-adressen naar de boeven, die allemaal aanboden transactiekosten van nul te betalen.

De oplichters, die blijkbaar vertrouwden op een automatisch scriptproces, stuurden de decoderingssleutels onmiddellijk terug.

Zodra de politie elke decoderingssleutel had, stuurden ze onmiddellijk een "double-spend"-transactie...

... deze keer met een verleidelijke vergoeding die wordt aangeboden in ruil voor het terugbetalen van hetzelfde geld dat ze oorspronkelijk aan de boeven hadden aangeboden!

Raad eens welke transacties als eerste de aandacht van de miners trokken? Raad eens welke bevestigd zijn? Raad eens welke transacties op niets uitliepen?

De voorgestelde betalingen aan de criminelen werden door de Bitcoin-gemeenschap als hete aardappels laten vallen, vaardigheden de boeven werden betaald, maar na ze hadden de decoderingssleutels onthuld.

Eenmalig resultaat

Geweldig nieuws…

… behalve natuurlijk dat deze valstrik (het is geen truc als het legaal is gedaan!) niet meer zal werken.

Helaas hoeven criminelen in de toekomst alleen maar te wachten tot ze kunnen zien dat hun betalingen zijn bevestigd voordat ze antwoorden met de decoderingssleutels, in plaats van onmiddellijk te activeren bij het eerste verschijnen van elk transactieverzoek.

Toch, de politie was deze keer de boeven te slim af, en 155 mensen kregen hun gegevens voor niets terug.

Of in ieder geval voor bijna niets - er is de kleine kwestie van de transactiekosten die nodig waren om het plan te laten werken, hoewel in ieder geval niets van dat geld rechtstreeks naar de boeven ging. (De vergoedingen gaan naar de miners van elke transactie.)

Het kan een relatief bescheiden uitkomst zijn, en het kan een eenmalige overwinning zijn, maar we prijzen het desalniettemin!

Gebrek aan tijd of expertise om te zorgen voor respons op cyberbeveiligingsdreigingen? Bezorgd dat cyberbeveiliging u uiteindelijk zal afleiden van alle andere dingen die u moet doen?

Lees verder over Door Sophos beheerde detectie en respons:

24/7 jacht op bedreigingen, detectie en reactie ▶

- blockchain

- vindingrijk

- tegenhacken

- cryptogeld

- cryptocurrency wallets

- cryptoexchange

- internetveiligheid

- cybercriminelen

- Cybersecurity

- nachtslot

- Department of Homeland Security

- digitale portefeuilles

- nederlandse politie

- firewall

- Kaspersky

- Wet & gezag

- malware

- Mcafee

- Naakte beveiliging

- NexBLOC

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- ransomware

- VPN

- website veiligheid

- zephyrnet