ESET-onderzoekers ontdekken Dolphin, een geavanceerde achterdeur die het arsenaal van de ScarCruft APT-groep uitbreidt

ESET-onderzoekers hebben een voorheen niet-gerapporteerde achterdeur geanalyseerd die door de ScarCruft APT-groep wordt gebruikt. De achterdeur, die we Dolphin hebben genoemd, heeft een breed scala aan spionagemogelijkheden, waaronder het bewaken van schijven en draagbare apparaten en het exfiltreren van interessante bestanden, keylogging en het maken van schermafbeeldingen, en het stelen van inloggegevens van browsers. De functionaliteit is gereserveerd voor geselecteerde doelen, waarop de achterdeur wordt ingezet na een eerste aanval met behulp van minder geavanceerde malware. In lijn met andere ScarCruft-tools, maakt Dolphin misbruik van cloudopslagservices – met name Google Drive – voor C&C-communicatie.

Tijdens ons onderzoek zagen we een voortdurende ontwikkeling van de achterdeur en pogingen van de makers van malware om detectie te omzeilen. Een opvallend kenmerk van eerdere Dolphin-versies die we hebben geanalyseerd, is de mogelijkheid om de instellingen van de ingelogde Google- en Gmail-accounts van slachtoffers te wijzigen om hun beveiliging te verlagen, waardoor hoogstwaarschijnlijk de toegang tot de e-mailinboxen van slachtoffers behouden blijft.

In deze blogpost geven we een technische analyse van de Dolphin-achterdeur en leggen we het verband uit met eerder gedocumenteerde ScarCruft-activiteit. We zullen onze bevindingen over deze nieuwe toevoeging aan de toolset van ScarCruft presenteren op de AVAR 2022 conferentie.

- ESET-onderzoekers analyseerden Dolphin, een niet eerder gemelde achterdeur die wordt gebruikt door de ScarCruft APT-groep.

- Dolphin wordt alleen ingezet op geselecteerde doelen; het doorzoekt de schijven van gecompromitteerde systemen op interessante bestanden en exfiltreert ze naar Google Drive.

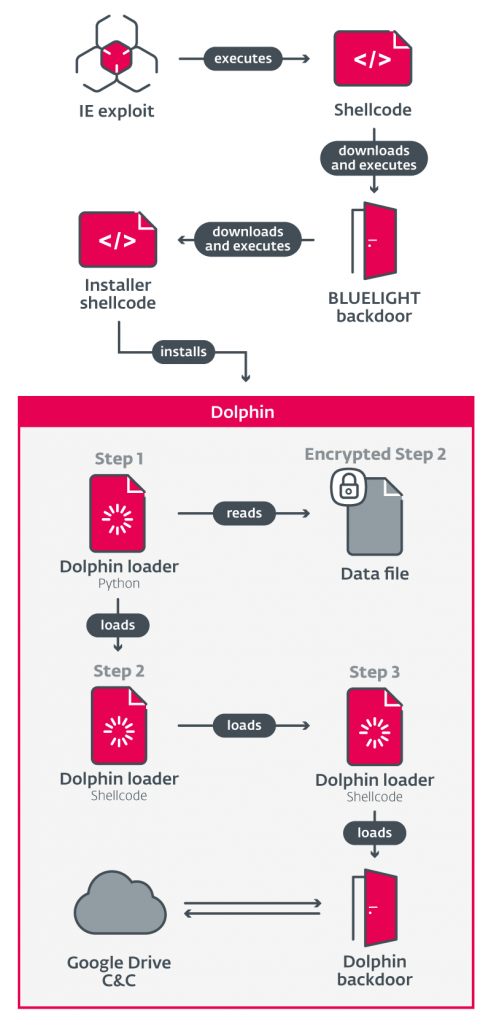

- De achterdeur werd begin 2021 gebruikt als de laatste lading van een meertrapsaanval, waarbij een watergataanval op een Zuid-Koreaanse online krant, een Internet Explorer-exploit en een andere ScarCruft-achterdeur, genaamd BLUELIGHT, betrokken waren.

- Sinds de eerste ontdekking van Dolphin in april 2021 hebben onderzoekers van ESET meerdere versies van de achterdeur waargenomen, waarin de aanvallers de mogelijkheden van de achterdeur verbeterden en pogingen deden om detectie te omzeilen.

- Een opvallend kenmerk van eerdere Dolphin-versies die we hebben geanalyseerd, is de mogelijkheid om de instellingen van de ingelogde Google- en Gmail-accounts van slachtoffers te wijzigen om hun beveiliging te verlagen.

ScarCruft-profiel

ScarCruft, ook wel bekend als APT37 of Reaper, is een spionagegroep die al zeker sinds 2012 actief is. Het richt zich voornamelijk op Zuid-Korea, maar ook andere Aziatische landen zijn doelwit. ScarCruft lijkt vooral geïnteresseerd te zijn in overheids- en militaire organisaties, en bedrijven in verschillende industrieën die gelieerd zijn aan de belangen van Noord-Korea.

Dolfijn overzicht

In 2021 voerde ScarCruft een waterpoelaanval uit op een Zuid-Koreaanse online krant gericht op Noord-Korea. De aanval bestond uit meerdere componenten, waaronder een Internet Explorer-exploit en shellcode die leidden tot een achterdeur genaamd BLUELIGHT, gerapporteerd door Volexiteit en Kaspersky.

In die rapporten werd de BLUELIGHT-achterdeur beschreven als de laatste lading van de aanval. Bij het analyseren van de aanval ontdekten we echter via ESET-telemetrie een tweede, meer geavanceerde achterdeur, ingezet op geselecteerde slachtoffers via BLUELIGHT. We hebben deze achterdeur Dolphin genoemd op basis van een PDB-pad in het uitvoerbare bestand.

Terwijl de BLUELIGHT-achterdeur basisverkenning en evaluatie uitvoert van de gecompromitteerde machine na uitbuiting, is Dolphin geavanceerder en alleen handmatig ingezet tegen geselecteerde slachtoffers. Beide backdoors zijn in staat om bestanden te exfiltreren vanaf een pad gespecificeerd in een commando, maar Dolphin doorzoekt ook actief schijven en exfiltreert automatisch bestanden met extensies die van belang zijn voor ScarCruft.

Figuur 1 geeft een overzicht van de aanvalscomponenten die leiden tot de uitvoering van de Dolphin-achterdeur.

Figuur 1. Overzicht van de aanvalscomponenten die leiden tot de uitvoering van de Dolphin-achterdeur

Dolfijn analyse

Analyse van Dolphin's componenten en hun mogelijkheden wordt gegeven in de volgende sectie.

De analyse is gebaseerd op de eerste versie van de achterdeur die we hebben gevonden, 1.9 (gebaseerd op een tekenreeks in de code) met aanvullende informatie over wijzigingen in nieuwere versies. Een beknopte beschrijving van de versiewijzigingen is te vinden in de Dolfijn evolutie pagina.

Dolfijn installatieprogramma

De volgende secties beschrijven de installatie- en ladercomponenten die verantwoordelijk zijn voor de uitvoering van de Dolphin-achterdeur in het geanalyseerde aanvalsscenario.

Het is vermeldenswaard dat dit installatieprogramma en de ingezette lader niet exclusief zijn voor Dolphin en eerder werden gebruikt met andere ScarCruft-malware.

De shellcode van het installatieprogramma volgt deze hoofddoelen:

- Download en implementeer een Python-interpreter

- Genereer en implementeer een laadketen met zijn lading

- Zorg voor duurzaamheid van de laadketen

Het installatieprogramma downloadt een CAB-bestand van OneDrive, dat een legitieme Python 2.7-interpreter bevat. De CAB is uitgepakt % APPDATA%, en afhankelijk van de architectuur komt de tolk terecht in een van de volgende mappen:

- %appdata%Python27(32)

- %appdata%Python27(64)

Het installatieprogramma genereert twee bestandspaden voor componenten van de laadketen, en , met het formaat .

willekeurig uit wordt gekozen

- %PROGRAMMA GEGEVENS%

- %OPENBAAR%

- %APPDATA%Microsoft

- %APPDATA%MicrosoftWindows

- % LOCALAPPDATA%

- %LOCALAPPDATA%Microsoft

- %LOCALAPPDATA%MicrosoftWindows

en worden willekeurig geselecteerd uit bestaande bestandsnamen (zonder extensie) in %windir%inf*.inf en %windir%system32*.dll.

Om stap 1 van Loader te genereren, gebruikt het een scriptsjabloon dat is gevuld met willekeurig gegenereerde namen (variabelen, functie). De sjabloon met het gegenereerde voorbeeld wordt getoond in figuur 2.

Het script wordt dan geschreven .

Stap 2 (ingebed in het installatieprogramma) met de rest van de laadketen, inclusief de payload, wordt gecodeerd met een XOR-sleutel van één byte die is afgeleid van de huidige tijd en wordt geschreven naar .

Om het begin van de laadketen te behouden, stelt het installatieprogramma een registerwaarde Uitvoeren in:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun”%appdata%Python27({32|64})pythonw.exe” “” “”

De wordt willekeurig geselecteerd uit bestaande overeenkomende bestandsnamen %WINDIR%inf*.inf, het weggooien van de . Inf verlenging.

Om de laadketen na installatie te starten, wordt een eenmalige geplande taak gemaakt.

Dolfijn lader

De Dolphin-lader bestaat uit een Python-script en shellcode.

Stap 1, het Python-script, leest een opgegeven bestand, XOR-decodeert de inhoud en voert de resulterende shellcode uit.

Stap 2, shellcode, creëert een hostproces (willekeurige CLI uitvoerbaar vanaf %WINDIR%System32*.exe), decodeert XOR verdere shellcode die in zichzelf aanwezig is, en injecteert deze in het gecreëerde proces.

Stap 3, nog een shellcode, XOR-decodeert een ingebed PE-bestand - de Dolphin-achterdeur - en laadt en voert het uit met behulp van een aangepaste PE-lader.

Dolfijn achterdeur

Dolphin is een achterdeur die informatie verzamelt en opdrachten uitvoert die door zijn operators zijn gegeven. De achterdeur is een regulier Windows-uitvoerbaar bestand, geschreven in C++. Het communiceert met Google Drive-cloudopslag, die wordt gebruikt als C&C-server.

We noemden de achterdeur Dolphin op basis van een PDB-pad gevonden in het uitvoerbare bestand:

D:OntwikkelingBACKDOORDolphinx64ReleaseDolphin.pdb

Volharding

De achterdeur controleert periodiek en creëert zijn eigen persistentie door ervoor te zorgen dat stap 1 van de lader wordt uitgevoerd telkens wanneer het systeem wordt gestart, via een register Run-waarde, op dezelfde manier als in het installatieprogramma:

HKCUSoftwareMicrosoftWindowsCurrentVersionRun”%appdata%Python27({32|64})pythonw.exe” “” “”

Mogelijkheden

De volgende basisinformatie over de computer en de achterdeur wordt verzameld:

- Huidige achterdeurconfiguratie

- Gebruikersnaam

- computernaam

- Lokaal en extern IP-adres

- Lijst met geïnstalleerde beveiligingsproducten

- RAM-grootte en gebruik

- Resultaat van controle voor debugger en andere inspectietools (zoals Wireshark)

- OS-versie

- Huidige tijd

- Malware-versie

Dolphin downloadt opdrachten, uitgegeven door zijn operators, uit de Google Drive-opslag en voert ze uit. Na uitvoering wordt de uitvoer van commando's geüpload. De meeste mogelijkheden van Dolphin worden bestuurd door middel van commando's.

De meest relevante mogelijkheden worden hieronder beschreven.

Bestand exfiltratie

Standaard doorzoekt Dolphin alle niet-vaste schijven (USB's), maakt directorylijsten en exfiltreert bestanden per extensie. Deze zoekopdracht kan worden uitgebreid naar vaste schijven (HDD's), via speciale opdrachten.

De volgende interessante bestandsextensies, specifiek voor media, documenten, e-mails en certificaten, worden gespecificeerd in de standaardconfiguratie:

jpg, doc, xls, ppt, hwp, url, csv, pdf, show, cell, eml, odt, rtf, nxl, amr, 3gp, m4a, txt, msg, key, der, cer, docx, xlsx, pptx, pfx, mp3

Naast dit automatisch zoeken, kunnen specifieke bestanden worden geëxfiltreerd.

In de nieuwere versies is de standaardzoekopdracht uitgebreid naar vaste schijven. De opdracht om specifieke bestanden op te halen is verbeterd door deze in de configuratie te cachen/op te slaan tot voltooiing.

Draagbare apparaten

Onder gewone schijven doorzoekt Dolphin ook draagbare apparaten zoals smartphones, met behulp van de Windows Portable Device (WPD) API. Het maakt directorylijsten en exfiltreert bestanden. Deze functionaliteit leek om verschillende redenen in ontwikkeling te zijn in de eerste versie die we vonden:

- Vertrouwen op een hardgecodeerd pad met een gebruikersnaam die waarschijnlijk niet bestaat op de computer van het slachtoffer

- Ontbrekende variabele-initialisatie - van sommige variabelen wordt aangenomen dat ze op nul zijn geïnitialiseerd, of dat er zonder initialisatie naar wordt verwezen als pointers

- Ontbrekende extensiefiltering

De code is sterk gebaseerd op de Portable Devices COM API van Microsoft codevoorbeeld:.

Afgezien van automatisch zoeken, kunnen de operators individuele bestanden specificeren die van draagbare apparaten moeten worden geëxfiltreerd.

In nieuwere versies is deze mogelijkheid voltooid en verbeterd door extensiefiltering toe te voegen. Om onbekende redenen is de opdracht om specifieke bestanden van draagbare apparaten op te halen, verwijderd.

Keylogging en screenshots

Dolphin registreert toetsaanslagen voor vensters met titels die substrings bevatten gespecificeerd in zijn configuratie. De standaardwaarden zijn chroom en internet verkennen (sic). Dit gaat via de GetAsyncKeyState API, waarbij toetsaanslagen worden geregistreerd samen met de vensternaam en de huidige tijd. Er worden ook screenshots gemaakt met een configureerbaar interval; de standaard is eenmaal per 30 seconden.

Screenshots en keylogging zijn standaard ingeschakeld en kunnen worden geschakeld via een opdracht.

shell-code

Dolphin kan shellcode ontvangen voor uitvoering. De shellcode wordt opgeslagen in het register, onder een van de volgende sleutels:

- HKCUSoftwareMicrosoftWindowsHuidige versieThema'sKlassiek

- HKCUSoftwareMicrosoftOneDriveUpdate

- HKCUSoftwareMicrosoftWindowsCurrentVersionInternetinstellingenHttpsSoftwareMicrosoftInternet ExplorerZone (twee subsleutels als één, waarschijnlijk een coderingsfout)

Het kan lokaal worden uitgevoerd of in een gespecificeerd afzonderlijk proces dat wordt gemaakt en geïnjecteerd.

In de nieuwere versies wordt de shellcode opgeslagen in bestanden in plaats van in het register, en de opgeslagen shellcode wordt geladen en uitgevoerd bij het opstarten van Dolphin, wat niet het geval was in versie 1.9 (de originele versie die we hebben geanalyseerd).

Shell-opdrachten

Dolphin kan shell-commando's uitvoeren; dit gaat via de openen API en hun uitvoer wordt opgehaald.

Inloggegevens stelen

Dolphin kan inloggegevens van browsers ophalen in de vorm van opgeslagen wachtwoorden en cookies. De volgende browsers worden ondersteund:

- Chrome

- rand

- internet Explorer

In versie 2.2 is deze mogelijkheid verwijderd, vermoedelijk om detectie te voorkomen. Het werd later hersteld in versie 3.0, maar in een andere vorm. Het wordt nu dynamisch ontvangen van de C&C in de vorm van shellcode.

Google-account

Een ander commando van Dolphin wijzigt de instellingen van het momenteel ingelogde Google-account, waardoor de beveiliging ten opzichte van de standaardinstellingen wordt verlaagd. Het steelt de bestaande cookie van het ingelogde account van de browser en maakt verzoeken om de instellingen te wijzigen.

Ten eerste maakt het toegang tot Gmail mogelijk via het IMAP-protocol door een HTTP POST-verzoek te verzenden naar:

- https://mail.google.com/mail/u/0/?ik=&at=&view=up&act=prefs

Vervolgens maakt het "minder veilige app-toegang" mogelijk door een ongedocumenteerd RPC-verzoek via een HTTP POST te verzenden naar:

- https://myaccount.google.com/_/AccountSettingsUi/data/batchexecute

Deze aanpassingen worden in de achterdeur "dondertoegang" genoemd, waarschijnlijk een verwijzing naar de Thunderbird-e-mailclient. Toegang tot de inbox van hun slachtoffers met een externe client via IMAP helpt waarschijnlijk ScarCruft-operators om toegang te behouden tot de e-mails van de slachtoffers na het stelen van inloggegevens, wat op zichzelf misschien niet voldoende is, vanwege de detectie van verdachte inlogpogingen door Google.

Deze functie is gevonden in versies 1.9 en 2.0 van de achterdeur; het is niet aanwezig in versie 2.2 of 3.0.

Staging van gegevens

Dolphin exfiltreert gegevens naar Google Drive-opslag, waarbij de gegevens worden geënsceneerd in gecodeerde ZIP-archieven voordat ze worden geüpload. De backdoor houdt ook een lijst met bestanden bij in de vorm van MD5-hashes, om te voorkomen dat hetzelfde bestand meerdere keren moet worden geüpload. Deze lijst kan worden gereset via een speciale opdracht.

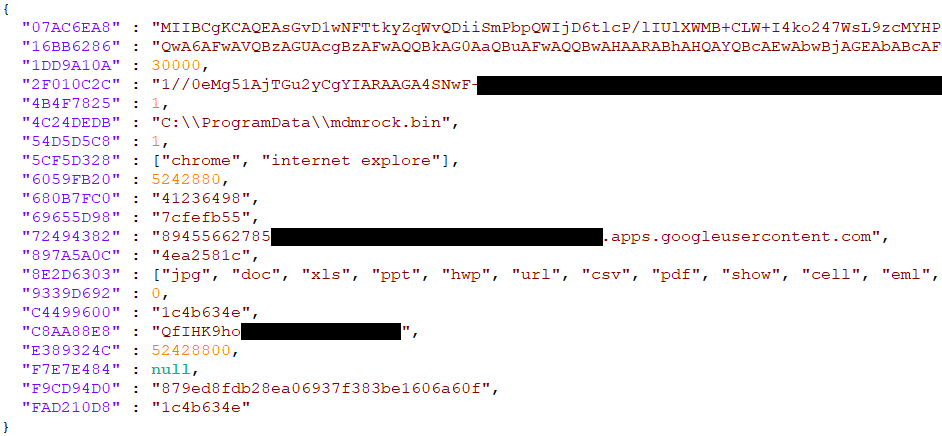

Configuratie

De achterdeur bevat een initiële standaardconfiguratie die behouden blijft bij de eerste run en wordt geladen bij volgende runs. Het wordt opgeslagen in het dossier %ProgramData%.inf, Waar wordt willekeurig geselecteerd uit bestaande overeenkomende bestandsnamen %windir%inf*.inf. De inhoud wordt versleuteld met behulp van AES CBC met willekeurige 16-byte sleutels en IV's, die aan het begin van het bestand worden opgeslagen. De configuratie gebruikt het JSON-formaat, met hash-achtige sleutels. Een voorbeeld van een gedecodeerde configuratie wordt weergegeven in Afbeelding 3.

De configuratie kan via commando's worden gewijzigd. Hierin staat onder andere het volgende:

- Versleutelingssleutels

- Inloggegevens voor Google Drive API-toegang

- Venstertitels naar keylog

- Lijst met bestandsextensies om te exfiltreren

Dolfijn evolutie

Sinds de eerste ontdekking van Dolphin in april 2021 hebben we meerdere versies van de achterdeur waargenomen, waarin de aanvallers de mogelijkheden van de achterdeur verbeterden en pogingen deden om detectie te omzeilen. Figuur 4 vat de geziene versies samen; hieronder vindt u een meer gedetailleerde beschrijving van de versiewijzigingen.

November 2021 – versie 2.0

Versie 2.0 introduceerde de volgende wijzigingen in de versie gevonden in april 2021:

- Dynamische oplossing van verdachte API's in plaats van statische import (bijvoorbeeld GetAsyncKeyState) toegevoegd

- Shellcode-mogelijkheid voltooid en verbeterd

- Persistente shellcode opgeslagen in bestanden in plaats van register

- Aanhoudende shellcode geladen en uitgevoerd bij het opstarten van Dolphin (voorheen ontbrekend)

- De exfiltratiefunctie voor draagbare apparaten is voltooid en verbeterd

- Exfiltratie door extensies toegevoegd

- Herkenning van intern geheugen en SD-kaarten (van apparaat-ID) toegevoegd

- Commando om bestanden van draagbare apparaten effectief een NOP te krijgen

- Apparaat-/schijfdetectie en bestandsexfiltratie verbeterd

- Dolphin maakt nu onvoorwaardelijk directorylijsten aan en exfiltreert bestanden per extensie elke 30 minuten voor alle schijven en apparaten (vaste schijven, verwisselbare schijven, draagbare apparaten). Voorheen was dit alleen voor verwisselbare schijven; vaste schijven waren standaard uitgeschakeld en de code die werd gebruikt voor toegang tot draagbare apparaten was foutief en kapot.

december 2021 – versie 2.2

Wijzigingen die in versie 2.2 zijn aangebracht, waren voornamelijk gericht op detectieontduiking. De mogelijkheid voor het stelen van inloggegevens en de bijbehorende opdrachten – opdrachten voor het stelen van inloggegevens en Google-accountopdrachten – zijn verwijderd. De meeste strings in deze versie zijn base64-gecodeerd.

Januari 2022 – versie 3.0

In versie 3.0 is de code gereorganiseerd en zijn de klassen hernoemd, waarbij de mogelijkheden ongewijzigd zijn gebleven. De base64-gecodeerde strings waren weer in platte tekst in deze versie. We hebben de volgende aanvullende wijzigingen geconstateerd:

- Commando om inloggegevens te stelen die in een andere vorm zijn hersteld; het voert nu shellcode uit vanuit de C&C

- Opdracht om bestanden van draagbare apparaten volledig te verwijderen

- De opdracht om bestanden van stations te halen, wordt nu in de cache opgeslagen/opgeslagen in de configuratie totdat deze is voltooid. Als het wordt onderbroken (bijvoorbeeld door het afsluiten van de computer), wordt het bij de volgende run uitgevoerd. Dit is ook handig in het geval van verwisselbare stations die mogelijk niet zijn aangesloten wanneer de opdracht wordt gegeven.

- Internetverbindingscontrole toegevoegd (https://www.microsoft.com); er wordt geen schadelijke code uitgevoerd als deze offline is

De verschillen tussen versies 2.2 en 3.0, met name de discrepantie in stringcodering, suggereren de mogelijkheid dat de versies parallel door verschillende mensen werden ontwikkeld.

Conclusie

Dolphin is een andere toevoeging aan ScarCruft's uitgebreide arsenaal aan backdoors die misbruik maken van cloudopslagdiensten. Nadat het op geselecteerde doelen is ingezet, doorzoekt het de schijven van gecompromitteerde systemen op interessante bestanden en exfiltreert deze naar Google Drive. Een ongebruikelijke mogelijkheid die in eerdere versies van de achterdeur werd aangetroffen, is de mogelijkheid om de instellingen van de Google- en Gmail-accounts van slachtoffers te wijzigen om hun beveiliging te verlagen, vermoedelijk om accounttoegang voor de bedreigingsactoren te behouden. Tijdens onze analyse van meerdere versies van de Dolphin-achterdeur zagen we voortdurende ontwikkeling en pogingen om detectie te omzeilen.

ESET Research biedt ook privé APT-intelligentierapporten en datafeeds. Ga voor vragen over deze service naar de ESET-bedreigingsinformatie pagina.

IoC's

| SHA-1 | Bestandsnaam | ESET-detectienaam | Omschrijving |

|---|---|---|---|

| F9F6C0184CEE9C1E4E15C2A73E56D7B927EA685B | NB | Win64/Agent.MS | Dolphin achterdeur versie 1.9 (x64) |

| 5B70453AB58824A65ED0B6175C903AA022A87D6A | NB | Win32/Spy.Agent.QET | Dolphin achterdeur versie 2.0 (x86) |

| 21CA0287EC5EAEE8FB2F5D0542E378267D6CA0A6 | NB | Win64/Agent.MS | Dolphin achterdeur versie 2.0 (x64) |

| D9A369E328EA4F1B8304B6E11B50275F798E9D6B | NB | Win32/Agent.UYO | Dolphin achterdeur versie 3.0 (x86) |

| 2C6CC71B7E7E4B28C2C176B504BC5BDB687C4D41 | NB | Win64/Agent.MS | Dolphin achterdeur versie 3.0 (x64) |

MITRE ATT&CK-technieken

Deze tafel is gemaakt met behulp van versie 12 van het MITRE ATT&CK-raamwerk.

| Tactiek | ID | Naam | Omschrijving |

|---|---|---|---|

| Eerste toegang | T1189 | Drive-by-compromis | ScarCruft gebruikt waterpoelaanvallen om slachtoffers in gevaar te brengen. |

| Uitvoering | T1059.006 | Commando- en scriptinterpreter: Python | De Dolphin-lader gebruikt Python-script. |

| T1059.007 | Commando- en scriptinterpreter: JavaScript | ScarCruft gebruikte kwaadaardig JavaScript voor een waterpoelaanval. | |

| T1203 | Exploitatie voor Client Execution | ScarCruft maakt gebruik van CVE-2020-1380 om slachtoffers in gevaar te brengen. | |

| T1106 | Native API | Dolphin gebruikt Windows API-functies om bestanden uit te voeren en processen te injecteren. | |

| Volharding | T1053.005 | Geplande taak/taak: geplande taak | Dolphin gebruikt een tijdelijke geplande taak om te starten na installatie. |

| T1547.001 | Boot of Logon Autostart Uitvoering: Register Run Keys / Startup Folder | Dolphin gebruikt Run-sleutels voor persistentie van zijn lader. | |

| verdediging ontduiking | T1055.002 | Procesinjectie: draagbare uitvoerbare injectie | Dolphin kan in andere processen injecteren. |

| T1027 | Verduisterde bestanden of informatie | Dolphin heeft versleutelde componenten. | |

| Toegang tot inloggegevens | T1555.003 | Inloggegevens uit wachtwoordopslag: inloggegevens uit webbrowsers | Dolphin kan opgeslagen wachtwoorden van browsers verkrijgen. |

| T1539 | Websessie-cookie stelen | Dolphin kan cookies van browsers verkrijgen. | |

| De reis van mijn leven | T1010 | Ontdekking van toepassingsvenster | Dolphin legt de titel van het actieve venster vast. |

| T1083 | Bestands- en directorydetectie | Dolphin kan lijsten met bestanden en mappen verkrijgen. | |

| T1518.001 | Softwaredetectie: detectie van beveiligingssoftware | Dolphin verkrijgt een lijst met geïnstalleerde beveiligingssoftware. | |

| T1082 | Ontdekking van systeeminformatie | Dolphin verkrijgt verschillende systeeminformatie, waaronder OS-versie, computernaam en RAM-grootte. | |

| T1016 | Detectie van systeemnetwerkconfiguratie | Dolphin verkrijgt het lokale en externe IP-adres van het apparaat. | |

| T1016.001 | Detectie van systeemnetwerkconfiguratie: detectie van internetverbinding | Dolphin controleert de internetverbinding. | |

| T1033 | Systeemeigenaar/gebruiker detectie | Dolphin verkrijgt de gebruikersnaam van het slachtoffer. | |

| T1124 | Detectie van systeemtijd | Dolphin verkrijgt de huidige tijd van het slachtoffer. | |

| Collectie | T1056.001 | Invoer vastleggen: Keylogging | Dolphin kan toetsaanslagen loggen. |

| T1560.002 | Verzamelde gegevens archiveren: archiveren via bibliotheek | Met behulp van de Zipper-bibliotheek comprimeert en codeert Dolphin de verzamelde gegevens vóór exfiltratie. | |

| T1119 | Geautomatiseerde verzameling | Dolphin verzamelt periodiek bestanden met bepaalde extensies van stations. | |

| T1005 | Gegevens van lokaal systeem | Dolphin kan bestanden verzamelen van lokale stations. | |

| T1025 | Gegevens van verwisselbare media | Dolphin kan bestanden verzamelen van verwisselbare stations. | |

| T1074.001 | Gefaseerde gegevens: Staging van lokale gegevens | Dolphin verzamelt verzamelde gegevens in een directory voordat ze worden geëxfiltreerd. | |

| T1113 | Screen Capture | Dolphin kan screenshots maken. | |

| Command and Control | T1071.001 | Applicatielaagprotocol: webprotocollen | Dolphin gebruikt HTTPS om te communiceren met Google Drive. |

| T1102.002 | Webservice: bidirectionele communicatie | Dolphin communiceert met Google Drive om opdrachten te downloaden en gegevens te exfiltreren. | |

| exfiltratie | T1020 | Geautomatiseerde exfiltratie | Dolphin exfiltreert periodiek verzamelde gegevens. |

| T1567.002 | Exfiltratie via webservice: exfiltratie naar cloudopslag | Dolphin exfiltreert gegevens naar Google Drive. |

- blockchain

- vindingrijk

- cryptocurrency wallets

- cryptoexchange

- internetveiligheid

- cybercriminelen

- Cybersecurity

- Department of Homeland Security

- digitale portefeuilles

- ESET-onderzoek

- firewall

- Kaspersky

- malware

- Mcafee

- NexBLOC

- Plato

- plato ai

- Plato gegevensintelligentie

- Plato-spel

- PlatoData

- platogamen

- VPN

- We leven veiligheid

- website veiligheid

- zephyrnet