Cybersikkerhetshistorier er som busser: den du venter på kommer ikke på evigheter, så kommer to på en gang.

Spesialfaget som plutselig dukket opp to ganger denne uken er: resonans.

På mandag skrev vi om Janet Jacksons sang fra 1989 Rhythm Nation, og hvordan det utilsiktet ble til et proof-of-concept for en Windows-krasjende utnyttelse som ble rapportert helt tilbake i 2005.

Den historien ble publisert først nylig, som en bit av merkelig historisk moro, og med en like følelse av moro, tildelte MITER det en offisielt CVE-feilnummer (Men forvirrende nok med et 2022-datostempel, for det var da det først ble kjent).

I den "utnyttelsen" skal det påstås at noe med takten og blandingen av frekvenser i sangen har plaget diskstasjonene i en viss leverandørs bærbare Windows-datamaskiner, og samsvarer med de naturlige vibrasjonsfrekvensene til de gamle harddiskene ...

…til det punktet at resonanseffektene produserte nok vibrasjon til å krasje disken, som krasjet driveren, som krasjet Windows.

Tilsynelatende kan til og med bærbare datamaskiner i nærheten med samme diskmodell være R&Bed til det punktet av feil, noe som kan ødelegge operativsystemet eksternt.

Løsningen innebar tilsynelatende å legge til et slags båndpassfilter (bånd som i "frekvensområde", ikke som i "gruppe av musikere") som kuttet ut resonansen og overbelastningen, men lot lyden være veldefinert nok til å høres normal ut.

To busser på en gang

Vel, gjett hva?

Omtrent samtidig som Rhythm Nation historien brøt, publiserte en forsker ved Ben-Gurion University of the Negev i Israel en forskningsartikkel om resonansproblemer i mobiltelefongyroskoper.

Moderne telefongyroskoper har ikke spinnende svinghjul plassert i gimbals, som de balanserende gyroskoplekene du kanskje har sett eller til og med eid som ung, men er basert på etsete silisiumnanostrukturer som oppdager bevegelse og bevegelse gjennom jordens magnetfelt.

Mordechai Guris papir har tittelen GAIROSCOPE: Injiserer data fra datamaskiner med luftgap til gyroskoper i nærheten, og tittelen oppsummerer ganske mye historien.

Forresten, hvis du lurer på hvorfor søkeordene Ben-Gurion universitetet og luft mellomrom ring en bjelle, det er fordi akademikere der rutinemessig ha absurde mengder moro er regelmessige bidragsytere til feltet for hvordan man håndterer datalekkasje inn og ut av sikre områder.

Opprettholde en luftspalte

Såkalte luftgapte nettverk brukes ofte til oppgaver som å utvikle anti-malware-programvare, forske på cybersikkerhetsutnyttelser, håndtere hemmelige eller konfidensielle dokumenter på en sikker måte, og holde kjernefysiske forskningsanlegg fri for innblanding utenfra.

Navnet betyr bokstavelig talt det det står: det er ingen fysisk forbindelse mellom de to delene av nettverket.

Så hvis du optimistisk antar at alternativ nettverksmaskinvare som Wi-Fi og Bluetooth er riktig kontrollert, kan data bare bevege seg mellom "inne" og "utenfor" på en måte som krever aktiv menneskelig inngripen, og derfor kan de reguleres, overvåkes , overvåket, logget av, logget og så videre.

Men hva med en korrupt innsider som ønsker å bryte reglene og stjele beskyttet data på en måte som deres egne ledere og sikkerhetsteam neppe oppdager?

Forskere fra Ben-Gurion University har kommet opp med mange rare, men brukbare dataeksfiltreringstriks gjennom årene, sammen med teknikker for å oppdage og forhindre dem, og ofte gitt dem virkelig funky navn...

…som for eksempel LANTENNE, der uskyldig utseende nettverkspakker på ledningene som kobler opp den pålitelige siden av nettverket faktisk produserer svake radiobølger som kan oppdages av en samarbeidspartner utenfor det sikre laboratoriet med en antenneutstyrt USB-dongle og en programvaredefinert radiomottaker:

Or viftehastigheter brukes til å sende skjulte lydsignaler, i et triks kalt FANSMITTER:

Eller bruker kondensatorer på et hovedkort å fungere som bittesmå stand-in høyttalere i en datamaskin med sin egen høyttaler bevisst fjernet.

Eller legge til mening til mengde rød fargetone på skjermen fra sekund til sekund, og mange andre abstruse luftbro triks.

Problemer med lyd

Eksfiltrering av data via en høyttaler er lett nok (datamodemer og akustiske koblere gjorde det for mer enn 50 år siden), men det er to problemer her: [1] lydene som i seg selv squawking ut av høyttalere på den pålitelige siden av et luftgapet nettverk er litt av en giveaway, og [2] du trenger en uoppdaget, uregulert mikrofon på den upålitelige siden av nettverket for å fange opp lydene og ta dem i det skjulte.

Problem [1] ble overvunnet av oppdagelsen at mange om ikke de fleste datamaskinhøyttalere faktisk kan produsere såkalte ultralyd lyder, med frekvenser høye nok (typisk 17,000 XNUMX hertz eller høyere) til at få, om noen, mennesker kan høre dem.

Samtidig kan en typisk mobiltelefonmikrofon fange opp ultralydlyder på den andre siden av luftgapet, og dermed gi en skjult lydkanal.

Men trikset [2] ble hindret, i det minste delvis, av det faktum at de fleste moderne mobiltelefoner eller nettbrett har lett verifiserte konfigurasjonsinnstillinger for å kontrollere mikrofonbruken.

Så telefoner som er forhåndsrigget for å bryte retningslinjene for «ingen opptaksenheter tillatt», kan ganske enkelt oppdages av en tilsynskontroll før de slippes inn i et sikkert område.

(Med andre ord, det er en reell sjanse for å bli fanget med en "live mic" hvis telefonen din er konfigurert i en åpenbart ikke-kompatibel tilstand, noe som kan føre til å bli arrestert eller verre.)

Som du har skjønt fra tittelen på Guris artikkel, viser det seg imidlertid at gyroskopbrikken i de fleste moderne mobiltelefoner – brikken som oppdager når du har snudd skjermen sidelengs eller plukket opp enheten – kan brukes som en veldig rudimentær mikrofon.

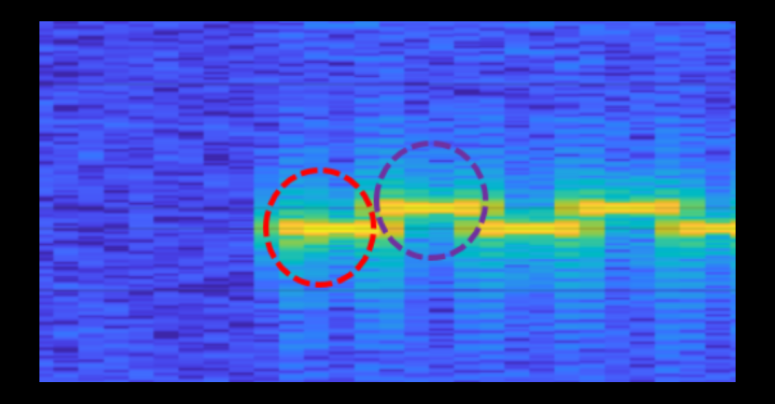

Svært forenklet innebærer GAIROSCOPE-dataeksfiltreringssystemet å eksponere en kjent mobiltelefon for en rekke ultralydfrekvenser (i Guris eksempel var disse like over 19,000 XNUMX hertz, for høye for nesten alle på jorden å høre) og finne ut en presis frekvens som provoserer påviselig unormal resonans i gyroskopbrikken.

Når du har funnet én eller flere resonansfrekvenser trygt utenfor menneskelig hørselsrekkevidde, har du effektivt begge ender av en skjult datasignaleringskanal, basert på frekvenser som uhørlig kan genereres i den ene enden og pålitelig detekteres, uten å bruke en vanlig mikrofon, på den andre.

Grunnen til å målrette gyroskopet er at de fleste mobiltelefoner behandler gyroskopsignalet som ukontroversielt fra et personvern- og sikkerhetssynspunkt, og tillater apper (på Android, dette inkluderer til og med Chrome-nettleseren) å lese ut gyroskopet X, Y og Z posisjonsavlesninger som standard, uten noen spesielle tillatelser.

Dette betyr at en mobilenhet som tilsynelatende har blitt konfigurert til «ingen avlytting mulig»-modus, kan likevel motta hemmelige, uhørbare data via en skjult lydkanal.

Ikke bli for begeistret for gjennomstrømming, men.

Datahastigheter ser generelt ut til å være omtrent 1 bit per sekund, noe som får 50 år gamle datamodemer til å virke raske...

…men data som hemmelige nøkler eller passord er ofte bare noen få hundre eller noen få tusen biter lange, og til og med 1 bit/sek kan være nok til å lekke dem over et ellers sikkert og sunt luftgap på noen få minutter eller timer.

Hva gjør jeg?

Den åpenbare "kuren" for denne typen triks er å utestenge mobiltelefoner helt fra dine sikre områder, en forholdsregel du bør forvente i nærheten av ethvert nettverk med alvorlig lufthull.

I mindre sikre områder der luftgap brukes, men mobiltelefoner likevel er tillatt (med forbehold om spesifikke verifiserte innstillinger) som en operativ bekvemmelighet, endrer oppfinnelsen av GAIROSCOPE reglene.

Fra nå av vil du bekrefte at brukerne har slått av systeminnstillingene for bevegelsesdeteksjon, i tillegg til å blokkere tilgangen til mikrofonen, Wi-Fi, Bluetooth og andre funksjoner som allerede er kjent for datalekkasjerisikoen de medfører.

Til slutt, hvis du er veldig bekymret, kan du det koble fra interne høyttalere på alle datamaskiner på den sikre siden av nettverket...

…eller bruk et aktivt frekvensfilter, akkurat som den navnløse bærbare leverandøren gjorde for å blokkere skurken Rhythm Nation signaler i 2005.

(Guris papir viser en enkel analog elektrisk krets for å kutte av lydfrekvenser over en valgt verdi.)

- luft mellomrom

- Ben Guron

- Ben-Gurion universitetet

- blockchain

- coingenius

- cryptocurrency lommebøker

- kryptoverveksling

- cybersikkerhet

- nettkriminelle

- Cybersecurity

- datalekkasje

- Data Loss

- innenriksdepartementet

- digitale lommebøker

- brannmur

- GAIROSKOP

- Kaspersky

- malware

- Mcafee

- Naken sikkerhet

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spill

- PlatonData

- platogaming

- VPN

- sårbarhet

- nettside sikkerhet

- zephyrnet

![S3 Ep113: Pwning Windows-kjernen – kjeltringene som lurte Microsoft [lyd + tekst]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep113-pwning-the-windows-kernel-the-crooks-who-hoodwinked-microsoft-audio-text-360x188.png)

![S3 Ep115: True crime stories – En dag i livet til en cyberkriminalitetsbekjemper [lyd + tekst]](https://platoaistream.net/wp-content/uploads/2022/12/s3-ep115-true-crime-stories-a-day-in-the-life-of-a-cybercrime-fighter-audio-text-360x188.png)

![S3 Ep130: Åpne garasjedørene, HAL [lyd + tekst]](https://platoaistream.net/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-360x188.png)