Dessverre har vi trengt å dekke DEADBOLT løsepengevare flere ganger før du om naken sikkerhet.

I nesten to år allerede har denne nisjeaktøren i cyberkriminalitetsmiljøet for løsepenger hovedsakelig tæret på hjemmebrukere og små bedrifter på en helt annen måte enn de fleste moderne løsepengevareangrep:

Hvis du var involvert i cybersikkerhet for omtrent ti år siden, da løsepengevare først begynte å bli en enorm pengesnurr for cyberunderverdenen, vil du huske uten noen forkjærlighet i det hele tatt de "store merkevarene" av løsepengevare den gang: CryptoLocker, Pane, TeslaCrypt, og mange flere.

Typisk var de tidlige aktørene i kriminalitet løsepengevare avhengig av å kreve omtrent-overkommelig-hvis-du-hoppet-å-gå-på-puben-i-en-måned-eller-tre utpressingsbetalinger fra så mange individer som de kunne.

I motsetning til dagens major-league-ransomware-skurker, som du kan oppsummere som "mål å presse selskaper for millioner av dollar hundrevis av ganger", gikk de tidlige spillerne ned en mer forbrukerorientert rute «utpress millioner av mennesker for 300 dollar hver» (eller $600, eller $1000 – beløpene varierte).

Ideen var enkel: ved å kryptere filene dine på din egen bærbare datamaskin, trengte ikke skurkene å bekymre seg for båndbredde for internettopplasting og prøve å stjele alle filene dine slik at de kunne selge dem tilbake til deg senere.

De kan la alle filene dine sitte foran deg, tilsynelatende synlige, men likevel totalt ubrukelige.

Hvis du prøvde å åpne et kryptert dokument med tekstbehandleren, for eksempel, ville du enten se ubrukelige sider fulle av digital strimlet kål, eller en popup-melding som beklager at appen ikke gjenkjente filtypen og ikke kunne åpne det i det hele tatt.

Datamaskinen fungerer, data ikke

Vanligvis ville skurkene gå ut av deres måte å la operativsystemet og appene dine være intakte, og fokusere på dataene dine i stedet.

De ønsket faktisk ikke at datamaskinen din skulle slutte å fungere helt, av flere viktige grunner.

For det første ville de at du skulle se og føle smerten over hvor nære, men likevel så langt unna dine dyrebare filer var: bryllupsbildene dine, babyvideoer, selvangivelser, universitetskurs, kundefordringer, leverandørgjeld og alle andre digitale data du Hadde tenkt å sikkerhetskopiere i flere måneder, men hadde ikke helt klart det ennå.

For det andre ville de at du skulle se utpressingslappen de hadde lagt igjen MED ENORME BOKSTAVER MED DRAMATISKE BILDER, installert som skrivebordsbakgrunn slik at du ikke kunne gå glipp av det, komplett med instruksjoner om hvordan du anskaffer kryptomyntene du trenger for å kjøpe tilbake dekrypteringsnøkkelen for å dekryptere dataene dine.

For det tredje ville de sørge for at du fortsatt kunne komme deg på nett i nettleseren din, først for å gjennomføre et fåfengt søk etter "hvordan gjenopprette fra XYZ løsepengevare uten å betale", og deretter, etter hvert som motløsheten og desperasjonen meldte seg, for å få tak i en kompis du visste kunne hjelpe deg med kryptovaluta-delen av redningsaksjonen.

Dessverre viste de tidlige spillerne i dette avskyelige kriminelle komplottet, spesielt CryptoLocker-gjengen, seg å være ganske pålitelige til å svare raskt og nøyaktig til ofre som betalte, og tjente et slags "ære blant tyvene" rykte.

Dette så ut til å overbevise nye ofre om at alt det å betale brente et gigantisk hull i økonomien deres i nær fremtid, og at det var litt som å gjøre en avtale med djevelen, ville det høyst sannsynlig få tilbake dataene deres.

Moderne løsepenge-angrep, derimot, har typisk som mål å sette alle datamaskinene i hele bedrifter (eller skoler, eller sykehus, eller kommuner eller veldedige organisasjoner) på stedet samtidig. Men å lage dekrypteringsverktøy som fungerer pålitelig på tvers av et helt nettverk er en overraskende vanskelig programvareingeniøroppgave. Faktisk er det en risikabel virksomhet å få tilbake dataene dine ved å stole på skurkene. I 2021 Sophos Ransomware Survey, 1/2 av ofrene som betalte opp mistet minst 1/3 av dataene sine, og 4 % av dem fikk ingenting tilbake. i 2022, fant vi ut at halvveispunktet var enda verre, med 1/2 av de som betalte opp, mistet 40 % eller mer av dataene sine, og bare 4 % av dem fikk tilbake alle dataene sine. I det beryktede Kolonial rørledning ransomware-angrep, sa selskapet at det ikke kom til å betale seg, og ga deretter notorisk over $4,400,000 4.4 XNUMX uansett, bare for å finne ut at dekrypteringsverktøyet de kriminelle ga var for tregt til å være til noen nytte. Så de endte opp med alle utvinningskostnadene de ville hatt hvis de ikke hadde betalt skurkene, pluss en utbetaling på XNUMX millioner dollar som så godt som ble spylt ned i avløpet. (Utrolig nok, og tilsynelatende på grunn av dårlig operativ cybersikkerhet av kriminelle, FBI kom seg til slutt omtrent 85 % av bitcoins utbetalt av Colonial. Ikke stol på den typen resultater, men: slike store clawbacks er et sjeldent unntak, ikke regelen.)

En lukrativ nisje

DEADBOLT-skurkene, ser det ut til, har funnet en lukrativ nisje sine egne, hvorved de ikke trenger å bryte seg inn i nettverket ditt og jobbe seg inn på alle datamaskinene på det, og de trenger ikke engang å bekymre seg for å snike skadevare inn på den bærbare datamaskinen eller noen av de vanlige datamaskinene i husholdning, kontor eller begge deler.

I stedet bruker de globale nettverksskanninger for å identifisere upatchede NAS-enheter (Nettverks Festet Lagring), vanligvis de fra storleverandøren QNAP, og forvrenge alt direkte på filserverenheten din, uten å berøre noe annet på nettverket ditt.

Tanken er at hvis du bruker NAS-en din som de fleste gjør hjemme eller i en liten bedrift – for sikkerhetskopiering og som primær lagring for store filer som musikk, videoer og bilder – så er det å miste tilgangen til alt på NAS-en din. vil sannsynligvis være minst like katastrofalt som å miste alle filene på alle dine bærbare og stasjonære datamaskiner, eller kanskje enda verre.

Fordi du sannsynligvis lar NAS-enheten være slått på hele tiden, kan skurkene bryte seg inn når de vil, inkludert når det er mest sannsynlig at du sover; de trenger bare å angripe én enhet; de trenger ikke bekymre deg om du bruker Windows- eller Mac-datamaskiner ...

…og ved å utnytte en uopprettet feil i selve enheten, trenger de ikke å lure deg eller noen andre i nettverket ditt til å laste ned en mistenkelig fil eller klikke seg videre til et tvilsomt nettsted for å få sitt første fotfeste.

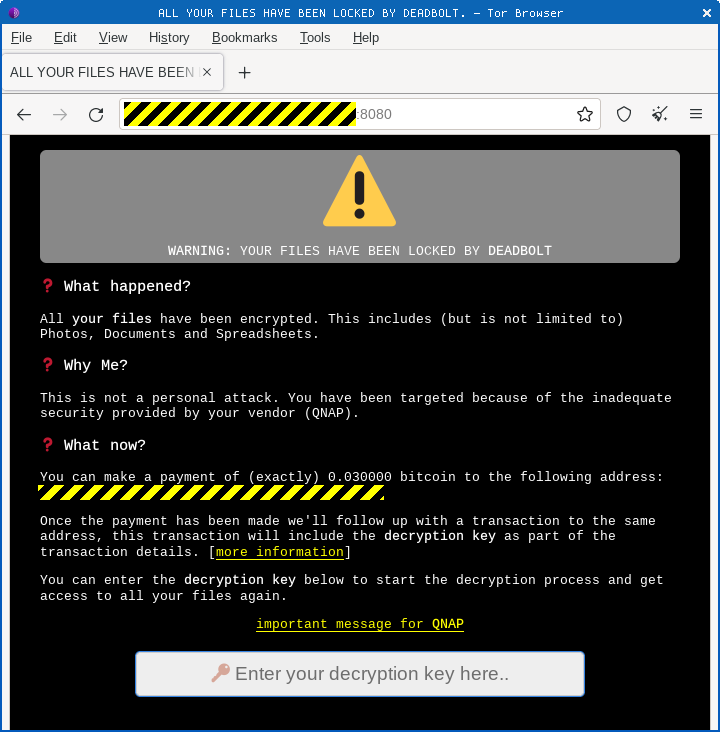

Skurkene trenger ikke engang å bekymre seg for å få en melding til deg via e-post eller skrivebordsbakgrunnen: de omskriver på lurt vis påloggingssiden i NAS-enhetens nettgrensesnitt, så snart du prøver å logge på neste gang, kanskje for å finne ut hvorfor alle filene dine er rotete, du får en ansiktsfull etterspørsel etter utpressing.

Enda mer lurt, DEADBOLT-skurkene har funnet ut en måte å håndtere deg på som unngår all e-postkorrespondanse (muligens sporbar), krever ingen mørke nettservere (potensielt kompliserte), og omgår enhver forhandling: det er deres måte, eller datamotorveien.

Enkelt sagt, hvert offer blir presentert med en engangs Bitcoin-adresse som de blir bedt om å sende BTC 0.03 til (for øyeblikket [2022-10-21] i underkant av $600):

Selve transaksjonen fungerer både som en melding ("Jeg har bestemt meg for å betale opp"), og som selve betalingen ("og her er midlene").

Skuringene sender deg så $0 i retur – en transaksjon som ikke har noen økonomisk hensikt, men som inneholder en kommentar på 32 tegn. (Bitcoin-transaksjoner kan inneholde tilleggsdata i feltet kjent som OP_RETURN som ikke overfører noen midler, men kan brukes til å inkludere kommentarer eller notater.)

Disse 32 tegnene er heksadesimale sifre som representerer en 16-byte AES-dekrypteringsnøkkel som er unik for din krypterte NAS-enhet.

Du limer inn den heksadesimale koden fra BTC-transaksjonen på løsepengevare-“påloggingssiden”, og prosessen starter opp et dekrypteringsprogram som er etterlatt av skurkene som dekrypterer (håper du!) alle dataene dine.

Ring politiet!

Men her er en fascinerende vri på denne historien.

Det nederlandske politiet, i samarbeid med et selskap med ekspertise på kryptovaluta, kom frem til en sitt eget lure triks for å motvirke DEADBOLT-kriminelles luring.

De la merke til at hvis et offer sendte en Bitcoin-betaling for å kjøpe tilbake dekrypteringsnøkkelen, svarte skurkene tilsynelatende med dekrypteringsnøkkelen så snart BTC-betalingstransaksjonen traff Bitcoin-nettverket på jakt etter noen til å "mine" den ...

…i stedet for å vente til noen i Bitcoin-økosystemet rapporterte at de faktisk hadde utvunnet transaksjonen og dermed bekreftet den for første gang.

Med andre ord, for å bruke en analogi, lar skurkene deg gå ut av butikken deres med produktet før de venter på at kredittkortbetalingen skal gå gjennom.

Og selv om du ikke eksplisitt kan kansellere en BTC-transaksjon, kan du sende to motstridende betalinger samtidig (det som er kjent på sjargongen som "dobbeltforbruk"), så lenge du er fornøyd med den første som får plukket opp, utvunnet og "bekreftet" er den som vil gå gjennom og til slutt bli akseptert av blokkjeden.

Den andre transaksjonen vil til slutt bli forkastet, fordi Bitcoin ikke tillater dobbeltbruk. (Hvis det gjorde det, kunne ikke systemet fungere.)

Løst sagt, når Bitcoin-gruvearbeidere ser at en ennå ikke behandlet transaksjon involverer midler som noen andre allerede har "utvunnet", slutter de ganske enkelt å jobbe med den uferdige transaksjonen, med den begrunnelse at den nå er verdiløs for dem.

Det er ingen altruisme involvert her: tross alt, hvis flertallet av nettverket allerede har bestemt seg for å akseptere den andre transaksjonen, og å omfavne den inn i blokkjeden som "den fellesskapet aksepterer som gyldig", den motstridende transaksjonen som ikke har gått gjennom ennå er verre enn ubrukelig for gruveformål.

Hvis du fortsetter å prøve å behandle den motstridende transaksjonen, så selv om du lykkes med å "mine" den til slutt, vil ingen godta bekreftelsen din etter nest-post-posten din, fordi det ikke er noe i det for dem å gjøre det...

…så du vet på forhånd at du aldri vil få noen transaksjonsgebyrer eller Bitcoin-bonus for ditt overflødige gruvearbeid, og dermed vet du på forhånd at det ikke er noen vits i å kaste bort tid eller strøm på det.

Så lenge ingen person (eller gruvebasseng, eller kartell av gruvebassenger) noen gang kontrollerer mer enn 50 % av Bitcoin-nettverket, bør ingen noensinne være i stand til å beordre nok tid og energi til å "avbekrefte" en allerede akseptert transaksjonen ved å opprette en ny kjede av bekreftelser som overgår alle de eksisterende.

Tilby mer penger...

Gitt at vi nettopp nevnte transaksjonsgebyrer, du kan sikkert se hvor dette går.

Når en gruvearbeider lykkes med å bekrefte en transaksjon som til slutt blir akseptert på blokkjeden (faktisk en bunt med transaksjoner), får de en belønning i nyslåtte bitcoins (for øyeblikket er beløpet BTC6.25), pluss alle gebyrene som tilbys for hver transaksjon i pakken.

Med andre ord kan du motivere gruvearbeidere til å prioritere transaksjonen din ved å tilby å betale litt mer i transaksjonsgebyr enn alle andre...

…eller hvis du ikke har det travelt, kan du tilby et lavt transaksjonsgebyr og få langsommere service fra gruvesamfunnet.

Faktisk, hvis du virkelig ikke bryr deg om hvor lang tid det tar, kan du tilby å betale null bitcoins som transaksjonsgebyr.

Det er det de nederlandske politiet gjorde for 155 ofre fra 13 forskjellige land som hadde bedt om hjelp til å få tilbake dataene sine.

De sendte ut 155 betalinger fra deres eget utvalg av BTC-adresser til skurkene, alle tilbød seg å betale transaksjonsgebyrer på null.

Skurkene, tilsynelatende avhengige av en skriptet, automatisk prosess, sendte raskt tilbake dekrypteringsnøklene.

Når politiet hadde hver dekrypteringsnøkkel, sendte de umiddelbart ut en "dobbeltforbruk"-transaksjon ...

…denne gangen med et fristende gebyr som tilbys mot å betale de samme midlene som de opprinnelig tilbød skurkene tilbake til seg selv i stedet!

Gjett hvilke transaksjoner som fikk oppmerksomheten til gruvearbeiderne først? Gjett hvilke som ble bekreftet? Gjett hvilke transaksjoner som ble til ingenting?

De foreslåtte betalingene til de kriminelle ble droppet som varme poteter av Bitcoin-samfunnet, før du skurkene fikk betalt, men etter de hadde avslørt dekrypteringsnøklene.

Engangsresultat

Gode nyheter…

… bortsett fra, selvfølgelig, at denne fellen (det er ikke et triks hvis det er lovlig!) vil ikke fungere igjen.

Dessverre er alt skurkene trenger å gjøre i fremtiden å vente til de kan se betalingene deres er bekreftet før de svarer med dekrypteringsnøklene, i stedet for å utløse umiddelbart ved første gang hver transaksjonsforespørsel vises.

Likevel politiet overlistet skurkene denne gangen, og 155 personer fikk tilbake dataene sine for ingenting.

Eller i det minste for nesten ingenting - det er den lille saken om transaksjonsgebyrene som var nødvendige for å få planen til å fungere, selv om i det minste ingen av pengene gikk direkte til skurkene. (Gebyrene går til gruvearbeiderne for hver transaksjon.)

Det kan være et relativt beskjedent resultat, og det kan være en engangsseier, men vi berømmer det likevel!

Har du mangel på tid eller ekspertise til å ta seg av cybersikkerhetstrusselrespons? Bekymret for at cybersikkerhet vil ende opp med å distrahere deg fra alle de andre tingene du trenger å gjøre?

Lær mer om Sophos Managed Detection and Response:

24/7 trusseljakt, deteksjon og respons ▶

- blockchain

- coingenius

- mothack

- cryptocurrency

- cryptocurrency lommebøker

- kryptoverveksling

- cybersikkerhet

- nettkriminelle

- Cybersecurity

- deadbolt

- innenriksdepartementet

- digitale lommebøker

- nederlandsk politi

- brannmur

- Kaspersky

- Lov og orden

- malware

- Mcafee

- Naken sikkerhet

- NexBLOC

- plato

- plato ai

- Platon Data Intelligence

- Platon spill

- PlatonData

- platogaming

- ransomware

- VPN

- nettside sikkerhet

- zephyrnet